- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

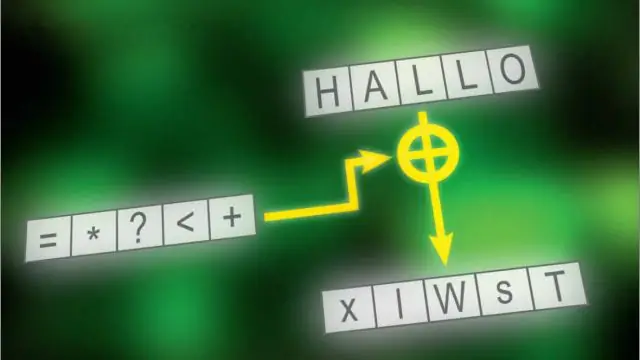

UNE cryptographique algorithme, ou chiffrement, est une fonction mathématique utilisée dans le processus de cryptage et de décryptage. UNE cryptographique L'algorithme fonctionne en combinaison avec une clé - un mot, un nombre ou une phrase - pour crypter le texte en clair. Le même texte en clair crypte en un texte chiffré différent avec des clés différentes.

Également demandé, comment la cryptographie est-elle utilisée ?

Cryptographie vous permet d'avoir confiance dans vos transactions électroniques. Le cryptage est utilisé dans les transactions électroniques pour protéger les données telles que les numéros de compte et les montants des transactions, les signatures numériques remplacent les signatures manuscrites ou les autorisations de carte de crédit, et le cryptage à clé publique assure la confidentialité.

Par la suite, la question est, combien gagnent les cryptographes ? Professionnel cryptographes devez posséder au moins un baccalauréat en informatique, en mathématiques ou dans un domaine connexe. En termes de salaire, ils Fabriquer une moyenne de 144 866 $ chaque année avec une fourchette de 107 000 $ au bas de gamme et de 189 500 $ au plus haut.

Sachez également, qu'est-ce que la cryptographie avec exemple?

Cryptographie . Aujourd'hui, cryptographie est utilisé pour protéger les données numériques. C'est une division de l'informatique qui se concentre sur la transformation des données dans des formats qui ne peuvent pas être reconnus par des utilisateurs non autorisés. Un Exemple de base cryptographie est un message crypté dans lequel les lettres sont remplacées par d'autres caractères.

Combien de types de cryptographie existe-t-il ?

Trois types de cryptographie : clé secrète, clé publique et fonction de hachage. Les types de chiffrements de flux. Chiffre de Feistel. Utilisation des trois cryptographique techniques de communication sécurisée.

Conseillé:

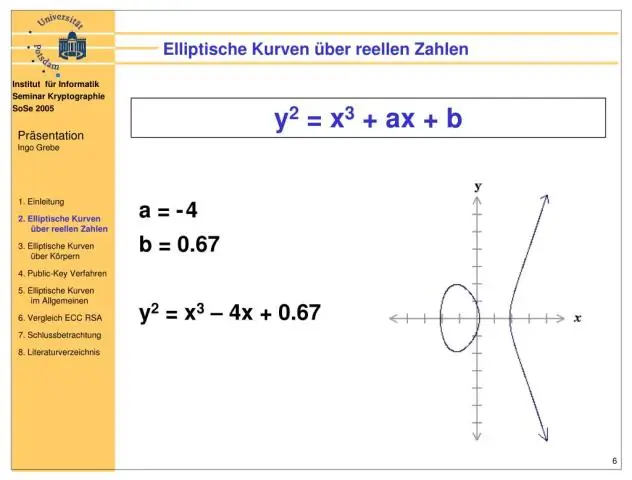

La cryptographie à courbe elliptique est-elle Quantum Secure ?

Cryptographie d'isogénie à courbe elliptique supersingulière Si l'on utilise la compression de points de courbe elliptique, la clé publique ne devra pas avoir plus de 8x768 ou 6144 bits de longueur. Cela rend le nombre de bits transmis à peu près équivalent au RSA sécurisé non quantique et Diffie-Hellman au même niveau de sécurité classique

La cryptographie est-elle la même chose que le cryptage ?

La cryptographie est l'étude de concepts tels que le cryptage, le décryptage, utilisés pour fournir une communication sécurisée, tandis que le cryptage est le processus d'encodage d'un message avec un algorithme

Qu'entendez-vous par cryptographie à clé privée et à clé publique ?

Dans la cryptographie à clé publique, deux clés sont utilisées, une clé est utilisée pour le cryptage et tandis que l'autre est utilisée pour le décryptage. 3. Dans la cryptographie à clé privée, la clé est gardée secrète. En cryptographie à clé publique, l'une des deux clés est gardée secrète

Qu'est-ce qu'un algorithme de cryptographie symétrique ?

Blowfish, AES, RC4, DES, RC5 et RC6 sont des exemples de chiffrement symétrique. L'algorithme symétrique le plus largement utilisé est AES-128, AES-192 et AES-256. Le principal inconvénient du chiffrement à clé symétrique est que toutes les parties impliquées doivent échanger la clé utilisée pour chiffrer les données avant de pouvoir les déchiffrer

Combien de clés sont utilisées en cryptographie asymétrique ?

deux clés De cette façon, combien de types de clés y a-t-il en cryptographie ? Il y a quatre bases taper de clés de cryptage : symétrique, asymétrique, public et privé. Les deux premiers décrivent où le clés sont utilisés dans le chiffrement processus, et les deux derniers décrivent qui a accès au clés .