- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

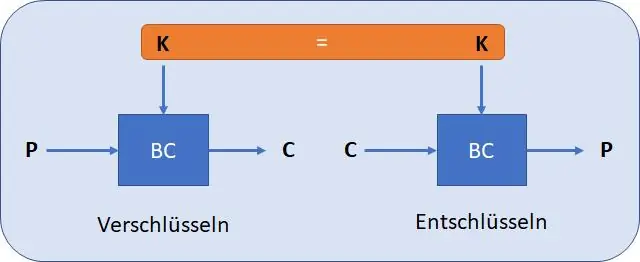

deux clés

De cette façon, combien de types de clés y a-t-il en cryptographie ?

Il y a quatre bases taper de clés de cryptage : symétrique, asymétrique, public et privé. Les deux premiers décrivent où le clés sont utilisés dans le chiffrement processus, et les deux derniers décrivent qui a accès au clés.

À côté de ci-dessus, combien de clés sont utilisées dans la cryptographie à clé publique ? deux clés

Sachez également combien de clés asymétriques sont nécessaires ?

3 réponses. Ils auraient donc besoin 499500 clés symétriques d'avoir une communication sécurisée entre tous. Pour les clés asymétriques, chacune aurait 2 clés , soit un total de 2000 clés.

Quels sont les deux principaux types de cryptographie ?

UNE cryptographique Le système se compose généralement d'algorithmes, de clés et d'installations de gestion de clés. Il y a deux types de base de cryptographie systèmes: symétrique ("clé privée") et asymétrique ("clé publique"). Les systèmes à clé symétrique exigent que l'expéditeur et le destinataire aient la même clé.

Conseillé:

Combien de paires de fils sont utilisées avec le semi-duplex ?

Combien de paires de fils sont utilisées avec le semi-duplex ? Une paire de fils avec un signal numérique transmettant ou recevant

Combien de fréquences porteuses sont utilisées dans BFSK ?

Combien de fréquences porteuses sont utilisées dans BFSK ? Solution : 27. Dans la transmission _, la phase du signal porteur est modulée pour suivre le niveau de tension (amplitude) changeant du signal modulant

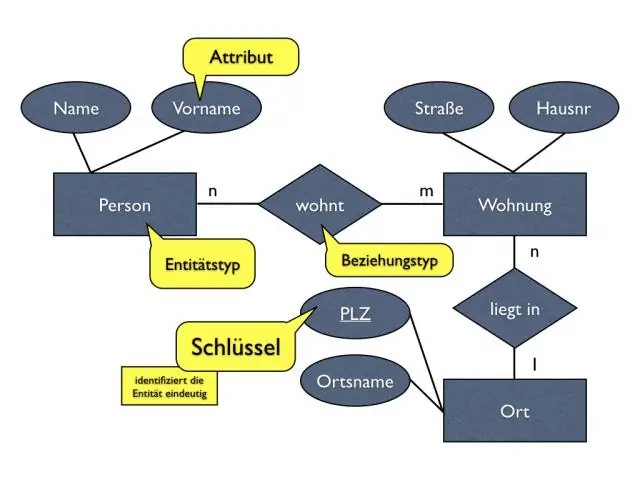

Que sont les clés primaires et les clés étrangères ?

Relation entre la clé primaire et la clé étrangère Une clé primaire identifie de manière unique un enregistrement dans la table de la base de données relationnelle, tandis qu'une clé étrangère fait référence au champ d'une table qui est la clé primaire d'une autre table

Comment les clés symétriques et asymétriques sont-elles utilisées ensemble ?

Les cryptages asymétrique et symétrique sont généralement utilisés ensemble : utilisez un algorithme asymétrique tel que RSA pour envoyer en toute sécurité à quelqu'un une clé AES (symétrique). La clé symétrique est appelée clé de session; une nouvelle clé de session peut être retransmise périodiquement via RSA. Cette approche tire parti des atouts des deux cryptosystèmes

Combien d'instructions SQL sont utilisées ?

Dans Data Manipulation Language (DML), nous avons quatre instructions SQL différentes, Select, Insert, Update et Delete. L'instruction Select est utilisée pour sélectionner des enregistrements dans la table, avec ou sans condition