- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Contrôle d'accès commun Vulnérabilités

Ne pas empêcher les autres d'afficher ou de modifier l'enregistrement ou le compte de quelqu'un d'autre. Escalade de privilèges - Agir en tant qu'administrateur lorsqu'il est connecté en tant qu'autre utilisateur. Manipulation des métadonnées avec falsification ou relecture pour élever les privilèges.

De même, quel est l'impact d'un contrôle d'accès brisé ?

Une fois qu'un défaut est découvert, les conséquences d'un défaut contrôle d'accès régime peut être dévastateur. En plus d'afficher du contenu non autorisé, un attaquant peut être en mesure de modifier ou de supprimer du contenu, d'exécuter des fonctions non autorisées ou même de prendre en charge l'administration du site.

De plus, à quoi sert le contrôle d'accès ? L'objectif de le contrôle d'accès est pour minimiser le risque d'utilisation non autorisée accès aux systèmes physiques et logiques. Le contrôle d'accès est un élément fondamental des programmes de conformité de sécurité qui garantit la technologie de sécurité et contrôle d'accès des politiques sont en place pour protéger les informations confidentielles, telles que les données des clients.

A savoir aussi, qu'est-ce qu'une attaque de contrôle d'accès cassé ?

Contrôle d'accès applique la stratégie de telle sorte que les utilisateurs ne puissent pas agir en dehors de leurs autorisations prévues. Les défaillances conduisent généralement à la divulgation non autorisée d'informations, à la modification ou à la destruction de toutes les données, ou à l'exécution d'une fonction commerciale en dehors des limites de l'utilisateur.

Qu'est-ce qu'une authentification cassée ?

Ces types de faiblesses peuvent permettre à un attaquant de capturer ou de contourner le authentification méthodes utilisées par une application Web. Permet des attaques automatisées telles que le bourrage d'informations d'identification, où l'attaquant dispose d'une liste de noms d'utilisateur et de mots de passe valides.

Conseillé:

Quelle est la caractéristique d'une machine virtuelle sur un PC ?

Quelle est la caractéristique d'une machine virtuelle sur un PC ? - Une machine virtuelle a besoin d'un adaptateur réseau physique pour se connecter à Internet. - Une machine virtuelle n'est pas sensible aux menaces et aux attaques malveillantes

Quelle est la caractéristique de transmission des données sur un câble en cuivre ?

Caractéristiques des supports en cuivre Cependant, les supports en cuivre sont limités par la distance et les interférences de signal. Les données sont transmises sur des câbles de cuivre sous forme d'impulsions électriques. Un détecteur dans l'interface réseau d'un appareil de destination doit recevoir un signal qui peut être décodé avec succès pour correspondre au signal envoyé

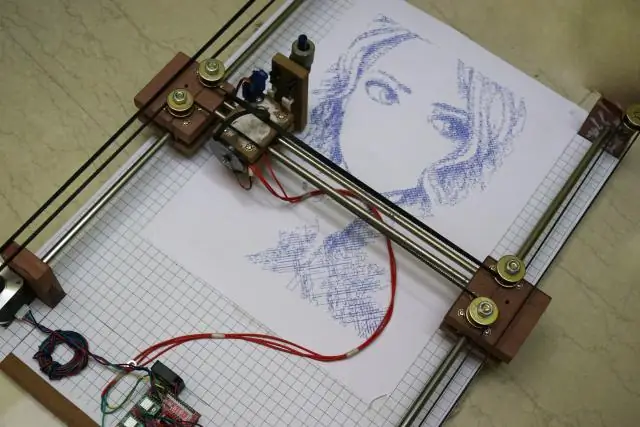

Quelle est la caractéristique clé de la carte perforée Jacquard ?

Le métier à tisser Jacquard permet la production mécanique des motifs de tissage avec le dessin stocké dans une série de cartes perforées. Ces cartes perforées sont réunies pour former une chaîne de cartes perforées connectées. La carte perforée stocke des informations en utilisant des trous de motif qui sont très probablement un système binaire

Quelle est une caractéristique de l'architecture de stockage évolutive ?

Le stockage évolutif est une architecture de stockage en réseau (NAS) dans laquelle la quantité totale d'espace disque peut être étendue en ajoutant des périphériques dans des baies connectées avec leurs propres ressources. Dans un système évolutif, du nouveau matériel peut être ajouté et configuré selon les besoins

Quel est le protocole d'accès multiple pour le contrôle d'accès aux canaux ?

9. Lequel des protocoles suivants est le protocole d'accès multiple pour le contrôle d'accès aux canaux ? Explication : Dans CSMA/CD, il traite de la détection de collision après qu'une collision s'est produite, alors que CSMA/CA traite de la prévention des collisions. CSMA/CD est l'abréviation de Carrier Sensing Multiple Access/Collision detection