Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

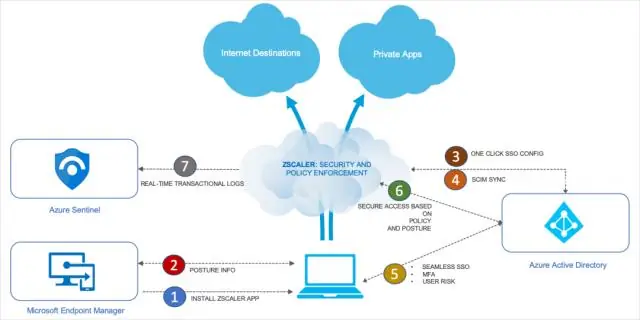

Zéro confiance L'architecture, aussi appelée Réseau de confiance zéro ou simplement Zéro confiance , fait référence aux concepts de sécurité et au modèle de menace qui ne suppose plus que les acteurs, systèmes ou services opérant à partir du périmètre de sécurité doivent être automatiquement approuvés, et doivent à la place vérifier tout et tout ce qui essaie

Alors, comment créer un réseau Zero Trust ?

Avec ce nouvel état d'esprit en place, nous explorons ensuite cinq adaptations des contrôles de sécurité du client pour mieux soutenir une approche zéro confiance

- Segmentez le réseau.

- Améliorez la gestion des identités et des accès.

- Implémentez le moindre privilège au niveau du pare-feu.

- Ajoutez le contexte d'application au pare-feu.

- Consignez et analysez les événements de sécurité.

Deuxièmement, quel est le modèle de confiance ? UNE modèle de confiance est une collection de règles qui informe l'application sur la façon de décider de la. légitimité d'un Certificat Numérique. Il existe deux types de modèles de confiance largement utilisé. Exécution Modèles de confiance . Pour que l'infrastructure à clé publique fonctionne, les capacités des autorités de certification doivent être facilement accessibles aux utilisateurs.

A savoir aussi, qui a créé la confiance zéro ?

Zéro confiance était fondé par John Kindervag en 2010. Les frameworks associés incluent BeyondCorp de Google, CARTA de Gartner et MobileIron zéro confiance maquette.

Qu'est-ce que la confiance dans la sécurité ?

Un article de Wikipédia, l'encyclopédie libre. Dans les informations Sécurité , de calcul confiance est la génération d'autorités ou d'utilisateurs de confiance confiance grâce à la cryptographie. Dans les systèmes centralisés, Sécurité est généralement basé sur l'identité authentifiée de parties externes.

Conseillé:

Que sont les réseaux de communication en entreprise ?

Un réseau de communication fait référence à la façon dont l'information circule au sein de l'organisation. Pour reprendre les mots d'Adler, « les réseaux de communication sont des modèles réguliers de relations de personne à personne à travers lesquels l'information circule dans une organisation ». Cela signifie que le flux d'informations est géré, régulé. et structuré

Qu'est-ce que la confiance zéro, un modèle pour une sécurité plus efficace ?

Zero Trust est un concept de sécurité centré sur la conviction que les organisations ne doivent pas automatiquement faire confiance à quoi que ce soit à l'intérieur ou à l'extérieur de ses périmètres et doivent à la place vérifier tout et tout ce qui essaie de se connecter à ses systèmes avant d'accorder l'accès. "La stratégie autour de Zero Trust se résume à ne faire confiance à personne

Comment implémentez-vous le modèle de confiance zéro ?

Implémentation Zero Trust Utiliser la microsegmentation. Une personne ou un programme ayant accès à l'une de ces zones ne pourra accéder à aucune des autres zones sans autorisation séparée. Utiliser l'authentification multifacteur (MFA) Mettre en œuvre le principe du moindre privilège (PoLP) Valider tous les terminaux

Qu'est-ce qu'un modèle de confiance zéro ?

Sécurité zéro confiance | Qu'est-ce qu'un réseau Zero Trust ? Zero trust est un modèle de sécurité basé sur le principe de maintenir des contrôles d'accès stricts et de ne faire confiance à personne par défaut, même à ceux déjà à l'intérieur du périmètre du réseau

Quels sont les avantages et les inconvénients des réseaux sociaux dans le domaine de la santé ?

Lorsqu'ils sont utilisés avec prudence, les médias sociaux peuvent offrir des avantages évidents tels que le réseautage professionnel, la formation clinique et la promotion de la santé des patients. Cependant, lorsqu'ils sont utilisés à mauvais escient, les médias sociaux ont leurs inconvénients tels que la violation de la confidentialité et de la vie privée des patients et peuvent entraîner des conséquences redoutables