Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Bons usages pour Botnets . Botnets en général, et dans la plupart des cas, sont utilisé d'une manière destructive et nocive, étant de sorte qu'il soit considéré comme un logiciel malveillant.

De même, les gens se demandent à quoi peuvent servir les botnets ?

UNE botnet est un certain nombre d'appareils connectés à Internet, chacun exécutant un ou plusieurs bots. Botnetscan être utilisé pour effectuer une attaque par déni de service distribué (attaque DDoS), voler des données, envoyer du spam et permettre à l'attaquant d'accéder à l'appareil et à sa connexion.

Par la suite, la question est: est-il illégal d'avoir un botnet ? UNE botnet est utilisé pour illégal /à des fins malveillantes, si c'est le cas, alors c'est illégal et est lié par loi . Cependant, si le botnet a le consentement de chaque personne dans ce réseau. UNE botnet sera désigné pour une bonne action.

Par la suite, la question est, quel est le meilleur botnet ?

Ici, nous comptons cinq botnets qui ont émergé en 2017:

- 1. Botnet Twitter « Star Wars ».

- Hajime Malware Botnet.

- Réseau de zombies Android WireX.

- Le botnet Reaper IoT.

- Réseau de zombies IoT Satori.

Quels sont les exemples réels de botnets ?

Plus petite réseaux de zombies peut être dans les des centaines ou des milliers de machines infectées, et les plus grosses peuvent se heurter à les des millions de PC. Exemples de bien connu réseaux de zombies qui ont émergé ces dernières années incluent Conficker, Zeus, Waledac, Mariposa et Kelihos.

Conseillé:

Quels sont les opérateurs qui peuvent être utilisés dans la clause where ?

La clause SQL WHERE permet de restreindre le nombre de lignes affectées par une requête SELECT, UPDATE ou DELETE. La clause WHERE peut être utilisée en conjonction avec des opérateurs logiques tels que AND et OR, des opérateurs de comparaison tels que,= etc. Lorsqu'elle est utilisée avec l'opérateur logique AND, tous les critères doivent être remplis

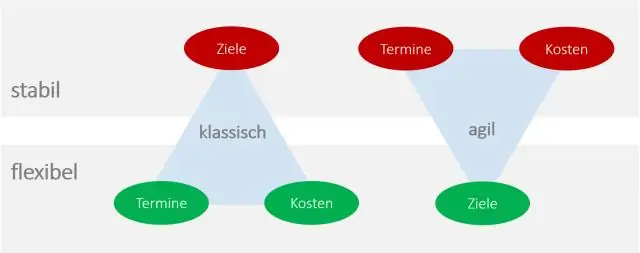

Quelles méthodologies peuvent être utilisées pour la gestion de projet agile ?

Certaines méthodes agiles incluent : Scrum. Kanban. Modèle de développement de système dynamique Lean (LN), (DSDM) Extreme Programming (XP) Crystal. Développement logiciel adaptatif (ASD) Agile Unified Process (AUP)

Quels sont les outils de suivi des défauts utilisés pour les tests mobiles ?

Il existe de nombreux outils disponibles pour le suivi des défauts. Voici les outils de suivi des défauts utilisés pour les tests mobiles : Airbrake Bug Tracker. Mante. Bugzilla. JIRA. Traqueur de bogues Zoho. FogBugz. Phare. Trac

Quels packages peuvent être utilisés pour créer du SQL dynamique ?

PL/SQL fournit le package DBMS_SQL qui vous permet de travailler avec du SQL dynamique. Le processus de création et d'exécution du SQL dynamique contient le processus suivant. OPEN CURSOR : Le SQL dynamique s'exécutera de la même manière qu'un curseur. Donc, pour exécuter l'instruction SQL, nous devons ouvrir le curseur

Quels sont les éléments utilisés pour sécuriser les données sur les appareils mobiles ?

Comment sécuriser votre appareil mobile en six étapes Utilisez des mots de passe/biométrie forts. Des mots de passe forts associés à des fonctionnalités biométriques, telles que des authentificateurs d'empreintes digitales, rendent l'accès non autorisé presque impossible. Assurez-vous que le Wi-Fi public ou gratuit est protégé. Utilisez un VPN. Chiffrez votre appareil. Installez une application antivirus. Mise à jour vers le dernier logiciel