- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

Dans les bases de données et le traitement des transactions, deux - verrouillage de phase (2PL) est une méthode de contrôle de la concurrence qui garantit la sérialisabilité. Il s'agit également du nom de l'ensemble résultant de planifications de transactions de base de données (historiques).

Fort strict deux - verrouillage de phase.

| Fermer à clé taper | lire- fermer à clé | écrivez- fermer à clé |

|---|---|---|

| écrivez- fermer à clé | X | X |

De plus, qu'est-ce que le verrouillage biphasé et comment garantit-il la sérialisation ?

Deux - verrouillage de phase : Deux - verrouillage de phase schéma est l'un des verrouillage schéma est qu'une transaction ne peut pas demander un nouveau fermer à clé jusqu'à ce qu'il déverrouille les opérations de la transaction. Il est impliqué dans deux phases.

Sachez également quels avantages le verrouillage rigoureux à deux phases offre-t-il ? Réponse: Rigoureux deux - verrouillage de phase a la avantages de 2PL strict . De plus, il a la propriété que pour deux transactions conflictuelles, leur s'engager l'ordre est leur ordre de sérialisation. Dans certains systèmes, les utilisateurs peuvent s'attendre à ce comportement.

Qu'est-ce qu'un verrouillage biphasé strict ?

Strict deux - verrouillage de phase : Une transaction ne peut pas écrire dans la base de données tant qu'elle n'a pas atteint son point de validation. Une transaction ne peut libérer aucun serrures jusqu'à ce qu'il ait fini d'écrire dans la base de données; donc serrures ne sont libérés qu'après le point de validation.

Comment le protocole de verrouillage à deux phases assure-t-il la sérialisabilité ?

Parce que toute incohérence ne peut être créée que par une opération d'écriture. Plusieurs lectures sur un élément de base de données peuvent se produire en parallèle. 2- Protocole de verrouillage de phase restreint cette lecture/écriture indésirable en appliquant des fermer à clé . De plus, lorsqu'il y a une exclusivité fermer à clé sur un article il ne sortira qu'en rétrécissement phase.

Conseillé:

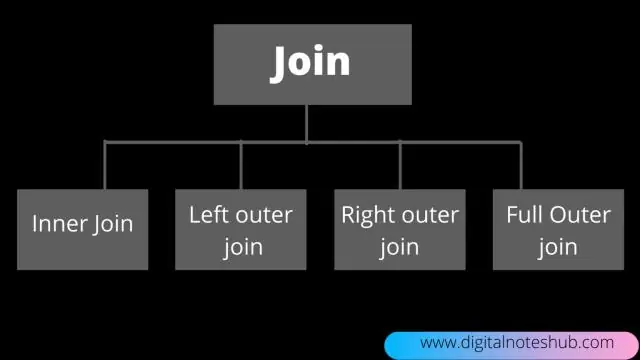

Qu'est-ce que la jointure dans le SGBD avec exemple ?

JOINDRE SQL. La jointure SQL est utilisée pour extraire les données de deux ou plusieurs tables, qui sont jointes pour apparaître comme un seul ensemble de données. Il est utilisé pour combiner des colonnes de deux tables ou plus en utilisant des valeurs communes aux deux tables. Le mot-clé JOIN est utilisé dans les requêtes SQL pour joindre deux ou plusieurs tables

Qu'est-ce que le modèle de référentiel C # avec exemple ?

Le modèle de conception de référentiel en C# assure la médiation entre le domaine et les couches de mappage de données à l'aide d'une interface de type collection pour accéder aux objets du domaine. En d'autres termes, nous pouvons dire qu'un modèle de conception de référentiel agit comme un intermédiaire ou une couche intermédiaire entre le reste de l'application et la logique d'accès aux données

Qu'est-ce que BufferedReader en Java avec exemple ?

BufferedReader est une classe Java qui lit le texte d'un flux d'entrée (comme un fichier) en mettant en mémoire tampon des caractères qui lisent de manière transparente les caractères, les tableaux ou les lignes. En général, chaque demande de lecture faite d'un lecteur provoque une demande de lecture correspondante du caractère sous-jacent ou du flux d'octets

Qu'est-ce que la jointure interne avec l'exemple ?

L'INNER JOIN sélectionne toutes les lignes des deux tables participantes tant qu'il existe une correspondance entre les colonnes. Une clause SQL INNER JOIN est identique à une clause JOIN, combinant des lignes de deux tables ou plus. Par exemple, récupérer toutes les lignes où le numéro d'identification de l'étudiant est le même pour les tables des étudiants et des cours

Qu'entendez-vous par verrouillage biphasé ?

Dans les bases de données et le traitement des transactions, le verrouillage en deux phases (2PL) est une méthode de contrôle de la concurrence qui garantit la sérialisabilité. Le protocole utilise des verrous, appliqués par une transaction aux données, qui peuvent empêcher (interprétés comme des signaux d'arrêt) d'autres transactions d'accéder aux mêmes données pendant la durée de vie de la transaction