Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-06-01 05:08.

7 meilleures pratiques de sécurité des bases de données

- Assurer un physique sécurité de la base de données .

- Utiliser l'application Web et base de données pare-feu.

- Durcissez votre base de données dans toute la mesure du possible.

- Chiffrez vos données.

- Minimiser la valeur de bases de données .

- Faire en sorte base de données accéder étroitement.

- Auditer et surveiller base de données activité.

Sachez également qu'est-ce qui est utilisé pour la sécurité des bases de données ?

Essentiellement, sécurité de la base de données est toute forme de sécurité utilisée protéger bases de données et les informations qu'ils contiennent de compromis. Voici des exemples de la façon dont les données stockées peuvent être protégées: Logiciel - le logiciel est utilisé pour s'assurer que les gens ne peuvent pas accéder au base de données par des virus, du piratage ou tout autre processus similaire.

Deuxièmement, quelles sont les 5 étapes clés qui contribuent à assurer la sécurité de la base de données ? Voici cinq choses que vous pouvez faire pour protéger les informations de votre entreprise et de vos clients.

- Ayez des mots de passe sécurisés. Les systèmes les plus sophistiqués sur Terre ne peuvent pas protéger contre un mauvais mot de passe.

- Chiffrez votre base de données.

- Ne montrez pas aux gens la porte dérobée.

- Segmentez votre base de données.

- Surveillez et auditez votre base de données.

Sachez également qu'est-ce que la sécurité au niveau de la base de données ?

Sécurité de la base de données fait référence aux diverses mesures que les organisations prennent pour assurer leur bases de données sont protégés des menaces internes et externes. Sécurité de la base de données comprend la protection de la base de données lui-même, les données qu'il contient, ses base de données système de gestion et les différentes applications qui y accèdent.

Quels sont les 2 types de sécurité appliqués à une base de données ?

De nombreuses couches et types de contrôle de sécurité de l'information sont appropriés aux bases de données, notamment:

- Contrôle d'accès.

- Audit.

- Authentification.

- Chiffrement.

- Contrôles d'intégrité.

- Sauvegardes.

- Sécurité des applications.

- Sécurité de la base de données en appliquant la méthode statistique.

Conseillé:

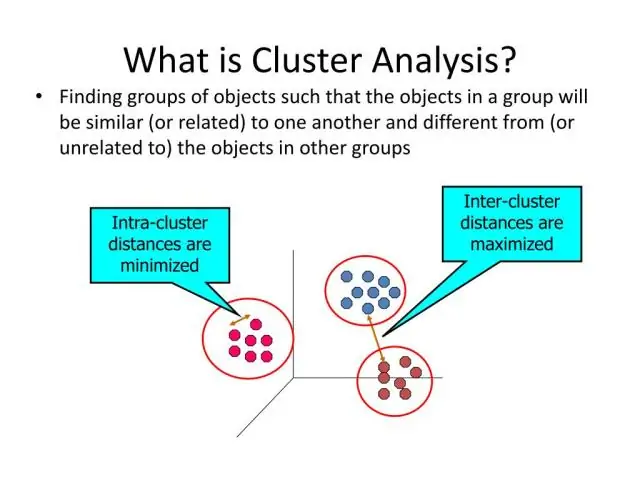

Quelles sont les exigences du clustering dans l'exploration de données ?

Les principales exigences qu'un algorithme de clustering doit satisfaire sont : l'évolutivité; traiter différents types d'attributs; découvrir des amas de forme arbitraire; exigences minimales de connaissance du domaine pour déterminer les paramètres d'entrée; capacité à gérer le bruit et les valeurs aberrantes;

Quelles sont les deux principales exigences logicielles pour le développement Android ?

Configuration requise pour le développement Android ? PC sous Windows/Linux/Mac. Le système d'exploitation est l'âme du PC. Processeur recommandé. Plus que les développeurs i3, i5 ou i7 devraient se préoccuper de la vitesse du processeur et du nombre de cœurs. SDK Android IDE (Eclipse ou Android Studio). Java. Conclusion

Quelles sont les exigences minimales de vitesse à large bande pour les caméras d'alarme COM ?

Bande passante recommandée Les appareils vidéo Alarm.com utilisent principalement la vitesse de téléchargement, par opposition à la vitesse de téléchargement. En règle générale, Alarm.com recommande une connexion haut débit indéfinie d'au moins 0,25 Mbps de vitesse de téléchargement dédiée par périphérique vidéo

Quelles sont les exigences pour les tests de performance ?

Les conditions préalables de base pour les tests de performances incluent la compréhension de l'application testée, l'identification des exigences de performances telles que le temps de réponse, la charge normale et de pointe, les modèles de trafic courants et la disponibilité attendue ou requise

Quelles sont les deux exigences clés pour écrire des audits SQL Server dans le journal de sécurité Windows ?

Il existe deux exigences clés pour l'écriture d'audits de serveur SQL Server dans le journal de sécurité Windows : Le paramètre d'accès aux objets d'audit doit être configuré pour capturer les événements. Le compte sous lequel le service SQL Server s'exécute doit avoir l'autorisation de générer des audits de sécurité pour écrire dans le journal de sécurité Windows