Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2024-01-18 08:24.

- Dernière modifié 2025-01-22 17:24.

Les principales exigences auxquelles un algorithme de clustering doit satisfaire sont:

- évolutivité ;

- traiter différents types d'attributs;

- découvrir des amas de forme arbitraire;

- exigences minimales de connaissance du domaine pour déterminer les paramètres d'entrée;

- capacité à gérer le bruit et les valeurs aberrantes;

D'ailleurs, comment le clustering est-il utilisé dans l'exploration de données ?

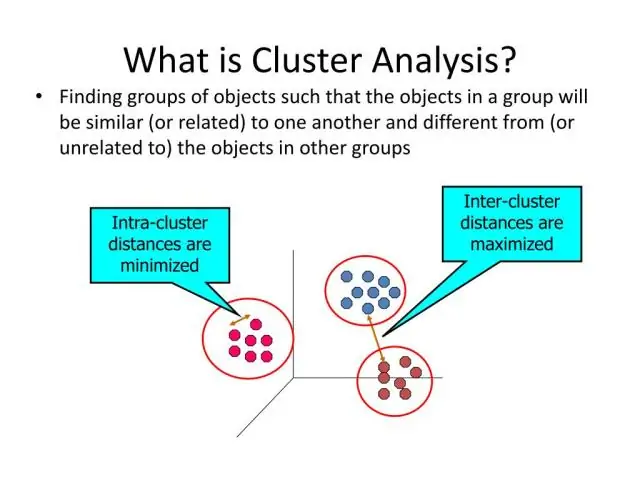

Introduction. C'est un exploration de données technique utilisé placer le Les données éléments dans leurs groupes connexes. Regroupement est le processus de partitionnement du Les données (ou objets) dans la même classe, Le Les données dans une classe sont plus semblables les uns aux autres qu'à ceux des autres grappe.

De même, à quoi sert le clustering ? Regroupement est une méthode d'apprentissage non supervisé et est une technique courante pour l'analyse de données statistiques utilisé dans de nombreux domaines. En Data Science, nous pouvons utiliser regroupement analyse pour obtenir des informations précieuses sur nos données en voyant dans quels groupes les points de données appartiennent lorsque nous appliquons un regroupement algorithme.

Justement, pourquoi le clustering est-il nécessaire dans l'exploration de données ?

Le clustering est important dans les données analyse et exploration de données applications. Il s'agit de regrouper un ensemble d'objets de sorte que les objets d'un même groupe se ressemblent davantage que ceux d'autres groupes ( groupes ). Le partitionnement est basé sur le centroïde regroupement ; la valeur de k-mean est définie.

Qu'est-ce que le clustering et ses types dans l'exploration de données ?

Regroupement les méthodes sont utilisées pour identifier des groupes d'objets similaires dans un multivarié Les données ensembles collectés dans des domaines tels que le marketing, le biomédical et le géospatial. Ils sont différents les types de regroupement méthodes, y compris: Méthodes de partitionnement. Hiérarchique regroupement . Flou regroupement.

Conseillé:

Quelles sont les exigences minimales de vitesse à large bande pour les caméras d'alarme COM ?

Bande passante recommandée Les appareils vidéo Alarm.com utilisent principalement la vitesse de téléchargement, par opposition à la vitesse de téléchargement. En règle générale, Alarm.com recommande une connexion haut débit indéfinie d'au moins 0,25 Mbps de vitesse de téléchargement dédiée par périphérique vidéo

Qu'est-ce que l'exploration de données et qu'est-ce qui n'est pas l'exploration de données ?

L'exploration de données se fait sans aucune hypothèse préconçue, donc l'information qui vient des données n'est pas pour répondre à des questions spécifiques de l'organisation. Pas d'exploration de données : l'objectif de l'exploration de données est l'extraction de modèles et de connaissances à partir de grandes quantités de données, et non l'extraction (extraction) des données elles-mêmes

Quelles sont les exigences pour les tests de performance ?

Les conditions préalables de base pour les tests de performances incluent la compréhension de l'application testée, l'identification des exigences de performances telles que le temps de réponse, la charge normale et de pointe, les modèles de trafic courants et la disponibilité attendue ou requise

Quelles sont les exigences de sécurité de la base de données ?

7 Meilleures pratiques en matière de sécurité des bases de données Assurez la sécurité physique des bases de données. Utilisez des pare-feu d'application Web et de base de données. Renforcez votre base de données au maximum. Chiffrez vos données. Minimiser la valeur des bases de données. Gérez étroitement l'accès à la base de données. Auditer et surveiller l'activité de la base de données

Quelles sont les deux exigences clés pour écrire des audits SQL Server dans le journal de sécurité Windows ?

Il existe deux exigences clés pour l'écriture d'audits de serveur SQL Server dans le journal de sécurité Windows : Le paramètre d'accès aux objets d'audit doit être configuré pour capturer les événements. Le compte sous lequel le service SQL Server s'exécute doit avoir l'autorisation de générer des audits de sécurité pour écrire dans le journal de sécurité Windows