Table des matières:

- Auteur Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:24.

La chasse aux menaces offre de nombreux avantages, notamment:

- Réduction des violations et des tentatives de violation;

- Une surface d'attaque plus petite avec moins de vecteurs d'attaque;

- Augmentation de la vitesse et de la précision d'une réponse; et.

- Des améliorations mesurables de la sécurité de votre environnement.

De ce fait, que font les chasseurs de menaces ?

Cyber chasseurs de menaces sont des professionnels de la sécurité de l'information qui détectent, isolent et neutralisent de manière proactive et itérative des menaces qui échappent aux solutions de sécurité automatisées. Cyber chasseurs de menaces font partie intégrante de la cyber croissance rapide menace industrie du renseignement.

À côté de ci-dessus, est-ce un moyen proactif de chasser les attaques ? Proactif Menace Chasse est le processus de de manière proactive rechercher dans les réseaux ou les ensembles de données pour détecter et répondre aux cybermenaces avancées qui échappent aux contrôles de sécurité traditionnels basés sur des règles ou des signatures.

Sachez également, comment démarrez-vous la chasse aux menaces ?

Comment mener une chasse aux menaces

- Interne vs externalisé.

- Commencez par une bonne planification.

- Sélectionnez un sujet à examiner.

- Développer et tester une hypothèse.

- Recueillir des informations.

- Organisez les données.

- Automatisez les tâches de routine.

- Obtenez une réponse à votre question et planifiez un plan d'action.

Parmi les éléments suivants, lesquels sont les aspects de la modélisation des menaces ?

Voici 5 étapes pour sécuriser votre système grâce à la modélisation des menaces

- Étape 1: Identifier les objectifs de sécurité.

- Étape 2: Identifiez les actifs et les dépendances externes.

- Étape 3: Identifiez les zones de confiance.

- Étape 4: Identifiez les menaces et les vulnérabilités potentielles.

- Étape 5: Documentez le modèle de menace.

Conseillé:

Quels sont les avantages par rapport aux menaces internes ?

Quels avantages les « menaces internes » ont-elles sur les autres qui leur permettent de causer des dommages extraordinaires à leurs organisations ? Ils sont dignes de confiance et ont un accès autorisé aux systèmes d'information du gouvernement

Quels sont les systèmes d'information vulnérables aux erreurs de destruction et aux abus ?

Le système d'information est vulnérable à la destruction, aux erreurs et aux abus car il s'agit d'un type de données numériques. Il est également plus vulnérable car il est pratiquement ouvert à tous. Les pirates peuvent déclencher des attaques par déni de service (DoS) ou pénétrer les réseaux d'entreprise, provoquant de graves perturbations du système

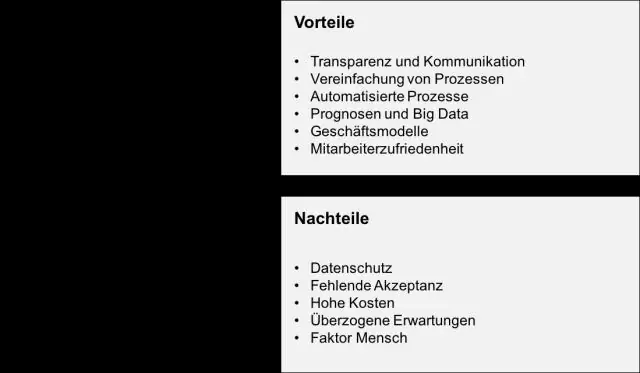

Quels sont les avantages et les inconvénients de l'automatisation?

Avantages et inconvénients de l'automatisation Les avantages généralement attribués à l'automatisation incluent des taux de production plus élevés et une productivité accrue, une utilisation plus efficace des matériaux, une meilleure qualité des produits, une sécurité améliorée, des semaines de travail plus courtes pour la main-d'œuvre et des délais d'exécution réduits. La sécurité des travailleurs est une raison importante pour automatiser une opération industrielle

Quels sont les avantages et les inconvénients de la CAO ?

Les avantages et les inconvénients de la CAO/FAO Avantage : Flexibilité du logiciel. L'un des avantages de la CAO/FAO est que le logiciel de CAO permet d'effectuer rapidement des modifications de conception. Avantage : Flexibilité de conception. Avantage : Vérification automatique des spécifications. Inconvénient : Limitations de puissance de traitement. Inconvénient : Complexité logicielle. Inconvénient : Maintenance et entretien

Quels sont les avantages et les inconvénients du VPN ?

En ce qui concerne les avantages et les inconvénients des services VPN, vous constaterez généralement que les avantages l'emportent largement sur les inconvénients : un VPN masque votre identité en ligne. Les VPN vous aident à contourner les géoblocages. Les services VPN sécurisent vos connexions en ligne. Un VPN peut empêcher la limitation de la bande passante. Les VPN peuvent contourner les pare-feu