Table des matières:

- Auteur Lynn Donovan [email protected].

- Public 2023-12-15 23:46.

- Dernière modifié 2025-01-22 17:25.

Les principales exigences pour toute solution de sécurité IoT sont:

- Sécurité des appareils et des données, y compris l'authentification des appareils et la confidentialité et l'intégrité des données.

- Mettre en œuvre et exécuter des opérations de sécurité à IdO escalader.

- Conformité aux réunions conditions et demandes.

- Performance de réunion conditions selon le cas d'utilisation.

De même, vous vous demandez peut-être comment choisir une plate-forme IoT ?

Comment choisir une plate-forme IoT

- 1: Concentrez-vous sur le délai de rentabilisation.

- 2: Assurez-vous que la plate-forme est réutilisable dans tous les produits.

- 3: Sélectionnez une plate-forme IoT à l'épreuve du temps.

- 4: Assurez-vous que vos données IoT seront indépendantes des applications.

- 5: Ne vous engagez pas trop dans un scénario de calcul.

Sachez également, quels appareils sont IoT ? Un Appareil IoT est un élément matériel doté d'un capteur qui transmet des données d'un endroit à un autre sur Internet. Types de Appareils IoT comprennent des capteurs sans fil, des logiciels, des actionneurs et un ordinateur dispositifs . Ils peuvent être intégrés dans le mobile dispositifs , équipements industriels, capteurs environnementaux, médicaux dispositifs , et plus.

De même, pourquoi l'IoT nécessite-t-il la sécurité ?

Cela permet de maintenir l'intégrité des données et d'empêcher le reniflage des données par des pirates. Toute communication avec votre IdO les appareils doivent être authentifiés à l'aide de mots de passe forts, de protocoles d'authentification ou de jetons d'authentification basés sur le temps. Un logiciel antivirus peut fournir une couche critique de protection contre les attaques.

Qu'est-ce que les applications IoT ?

IdO est essentiellement une plate-forme où les appareils embarqués sont connectés à Internet, afin qu'ils puissent collecter et échanger des données entre eux. Il permet aux appareils d'interagir, de collaborer et d'apprendre des expériences des autres, tout comme le font les humains. Apprendre IdO d'experts de l'industrie Apprenez maintenant.

Conseillé:

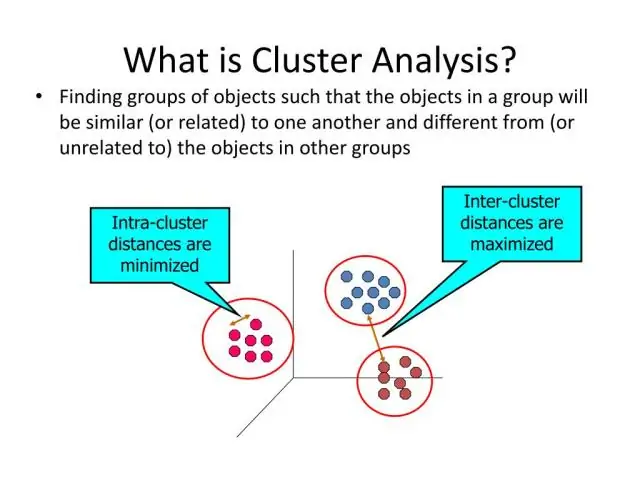

Quelles sont les exigences du clustering dans l'exploration de données ?

Les principales exigences qu'un algorithme de clustering doit satisfaire sont : l'évolutivité; traiter différents types d'attributs; découvrir des amas de forme arbitraire; exigences minimales de connaissance du domaine pour déterminer les paramètres d'entrée; capacité à gérer le bruit et les valeurs aberrantes;

Quelles sont les deux principales exigences logicielles pour le développement Android ?

Configuration requise pour le développement Android ? PC sous Windows/Linux/Mac. Le système d'exploitation est l'âme du PC. Processeur recommandé. Plus que les développeurs i3, i5 ou i7 devraient se préoccuper de la vitesse du processeur et du nombre de cœurs. SDK Android IDE (Eclipse ou Android Studio). Java. Conclusion

Quelles sont les exigences minimales de vitesse à large bande pour les caméras d'alarme COM ?

Bande passante recommandée Les appareils vidéo Alarm.com utilisent principalement la vitesse de téléchargement, par opposition à la vitesse de téléchargement. En règle générale, Alarm.com recommande une connexion haut débit indéfinie d'au moins 0,25 Mbps de vitesse de téléchargement dédiée par périphérique vidéo

Quelles sont les exigences de mot de passe NIST ?

Directives NIST Les mots de passe doivent comporter au moins 8 caractères s'ils sont choisis par l'abonné. Les systèmes de vérification de mot de passe doivent autoriser les mots de passe choisis par l'abonné d'au moins 64 caractères. Tous les caractères ASCII d'impression ainsi que le caractère espace doivent être acceptables dans les mots de passe

Quelles sont les exigences pour les tests de performance ?

Les conditions préalables de base pour les tests de performances incluent la compréhension de l'application testée, l'identification des exigences de performances telles que le temps de réponse, la charge normale et de pointe, les modèles de trafic courants et la disponibilité attendue ou requise