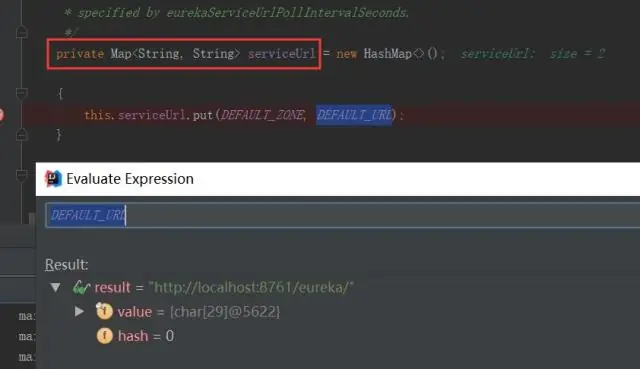

Application. Dans l'exemple précédent, 'defaultZone' est une valeur de secours de chaîne magique qui fournit l'URL de service pour tout client qui n'exprime pas de préférence (en d'autres termes, il s'agit d'une valeur par défaut utile). Pour désactiver Eureka Discovery Client, vous pouvez définir eureka. client. activé sur faux. Dernière modifié: 2025-01-22 17:01

La détection des logiciels malveillants est cruciale avec la prévalence des logiciels malveillants sur Internet, car elle fonctionne comme un système d'alerte précoce pour la sécurité de l'ordinateur concernant les logiciels malveillants et les cyberattaques. Il maintient les pirates hors de l'ordinateur et empêche les informations d'être compromises. Dernière modifié: 2025-01-22 17:01

Toute machine ou composant qui se connecte à un ordinateur. Les exemples de périphériques incluent les lecteurs de disque, les imprimantes, les souris et les modems. Dernière modifié: 2025-01-22 17:01

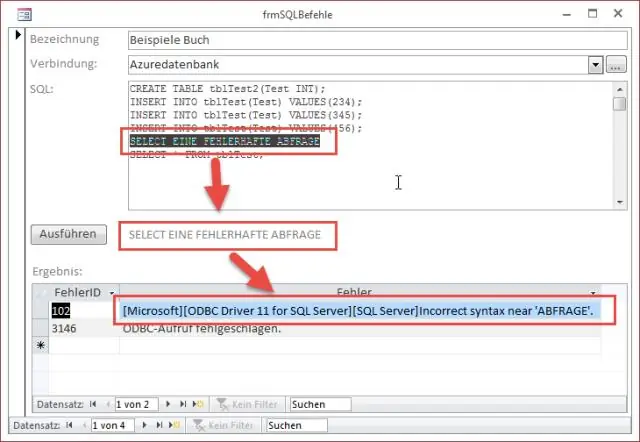

Ordre d'exécution de l'instruction SELECT En SQL, la première clause traitée est la clause FROM, tandis que la clause SELECT, qui apparaît en premier dans une requête SQL, est traitée beaucoup plus tard. Les phases impliquées dans le traitement logique d'une requête SQL sont les suivantes : Clause GROUP BY. Clause AVOIR. Dernière modifié: 2025-01-22 17:01

INTRODUCTION. Le matériel fait référence à toutes les parties physiques d'un système informatique. Pour un ordinateur de bureau traditionnel, cela comprend l'unité centrale principale, un écran d'affichage, un clavier, une souris et parfois un interieur. Des haut-parleurs, une webcam et un disque dur externe pour le stockage de sauvegarde sont souvent également inclus. Dernière modifié: 2025-01-22 17:01

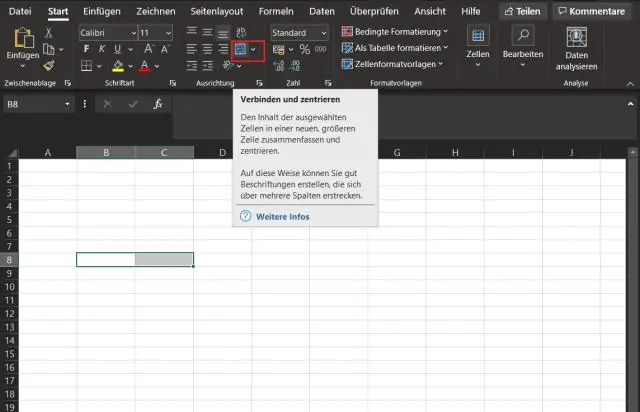

Vous pouvez utiliser Microsoft Excel pour accéder aux données d'une base de données Amazon Redshift à l'aide du connecteur ODBC. Avec le pilote ODBC, vous pouvez importer les données directement dans une feuille de calcul Excel et les présenter sous forme de tableau. Dernière modifié: 2025-01-22 17:01

2a : un nombre (tel qu'un rapport) dérivé d'une série d'observations et utilisé comme indicateur ou mesure spécifiquement : indice. b : le rapport d'une dimension d'une chose (comme une structure anatomique) à une autre dimension. Dernière modifié: 2025-01-22 17:01

Configurer l'éditeur pour la réplication transactionnelle Connectez-vous à l'éditeur dans SQL Server Management Studio, puis développez le nœud du serveur. Cliquez avec le bouton droit sur SQL Server Agent et sélectionnez Démarrer. Développez le dossier Réplication, cliquez avec le bouton droit sur le dossier Publications locales et sélectionnez Nouvelle publication. Dernière modifié: 2025-01-22 17:01

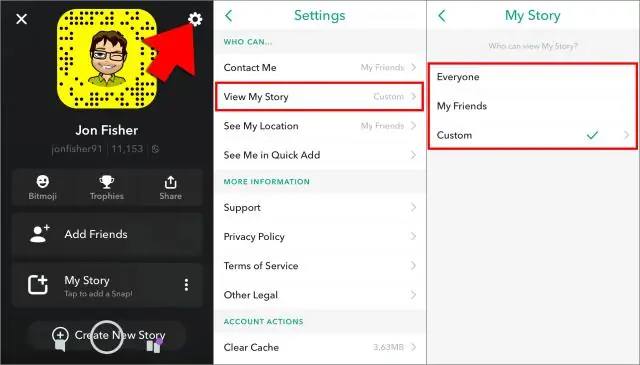

Étapes Ouvrez l'application Snapchat. L'icône de Snapchat est jaune avec un fantôme blanc. Appuyez sur l'icône de la bulle de dialogue. Il est situé dans le coin inférieur gauche de l'écran. Cela ouvrira l'écran de discussion. Appuyez sur un nom d'utilisateur. Un écran de conversation apparaîtra avec cet utilisateur, vous permettant de voir les nouveaux messages de sa part. Dernière modifié: 2025-01-22 17:01

Pour recevoir uniquement le récapitulatif de la facture ou vous inscrire à l'avance, rendez-vous sur sprint.com/mybilloptions. Il vous sera demandé de vous connecter ou de vous inscrire sur sprint.com avant de passer à la page Ma facture. Des informations de facturation détaillées sont également disponibles pour tous les clients en visitant votre compte Sprint en ligne. Dernière modifié: 2025-01-22 17:01

Nom. mémoire constructive (pluriel de mémoires constructives) Un souvenir apparent d'un événement qui ne s'est pas réellement produit, construit inconsciemment pour combler un vide. Dernière modifié: 2025-01-22 17:01

Outre les corrections de bugs, il y a 2 nouvelles fonctionnalités dans Spark 2.4 : SPARK-22239 Fonctions de fenêtre définies par l'utilisateur avec Pandas UDF. SPARK-22274 Fonctions d'agrégation définies par l'utilisateur avec pandas udf. Nous pensons que ces nouvelles fonctionnalités amélioreront encore l'adoption de Pandas UDF, et nous continuerons à améliorer Pandas UDF dans les prochaines versions. Dernière modifié: 2025-01-22 17:01

Guide étape par étape de l'auto-installation de Cox Vérifiez l'équipement. Trouvez l'emplacement idéal pour votre modem. Éteignez les ordinateurs et les ordinateurs portables. Branchez le câble coaxial. Connectez-vous à l'alimentation. Suivez les étapes pour votre équipement. Attendez le voyant Internet. Ajouter un cordon Ethernet. Dernière modifié: 2025-01-22 17:01

Comme les fichiers, vous pouvez choisir de ne partager qu'avec des personnes spécifiques. Sur votre ordinateur, accédez à drive.google.com. Cliquez sur le dossier que vous souhaitez partager. Cliquez sur Partager. Sous "Personnes", saisissez l'adresse e-mail ou le groupe Google avec lequel vous souhaitez partager. Pour choisir comment une personne peut utiliser le dossier, cliquez sur la flèche vers le bas. Cliquez sur Envoyer. Dernière modifié: 2025-01-22 17:01

La compréhension inférentielle est la capacité de traiter des informations écrites et de comprendre le sens sous-jacent du texte. Ces informations sont ensuite utilisées pour déduire ou déterminer un sens plus profond qui n'est pas explicitement indiqué. La compréhension inférentielle exige que les lecteurs : combinent des idées. interpréter et évaluer les informations. Dernière modifié: 2025-01-22 17:01

Installez InputMapper et connectez votre contrôleur PS4 à l'aide d'un câble USB ou en utilisant Bluetooth. Pour jumeler votre PC Windows 10 avec la manette PS4 via Bluetooth, activez Bluetooth sur votre PC et maintenez les boutons PS et Partager sur la manette. Maintenant, ouvrez InputMapper et votre contrôleur doit être reconnu et prêt à être utilisé. Dernière modifié: 2025-01-22 17:01

Donc, pour télécharger un livre depuis Scribd, allez-y, connectez-vous en utilisant votre compte facebook ou google, recherchez le livre. Cliquez sur le bouton de téléchargement. Vous serez redirigé vers la page qui affiche les frais mensuels ou annuels pour rejoindre scribd, mais pour l'obtenir gratuitement, faites défiler jusqu'à la fin de la page. Dernière modifié: 2025-01-22 17:01

Pour une application mobile MVP ou d'introduction avec des centaines d'utilisateurs, cela vous coûtera probablement environ 80 à 100 $. Pour une architecture AWS de base prenant en charge quelques milliers d'utilisateurs. Avec LB, S3, 2 instances EC2, RDS et stockage… coûtera probablement environ 250 $ à 400 $. Dernière modifié: 2025-01-22 17:01

Hameçonnage. Il s'agit d'une attaque de phishing ciblée conçue pour un individu ou une organisation spécifique et est plus susceptible de tromper avec succès la cible. Pêche à la baleine. Dernière modifié: 2025-01-22 17:01

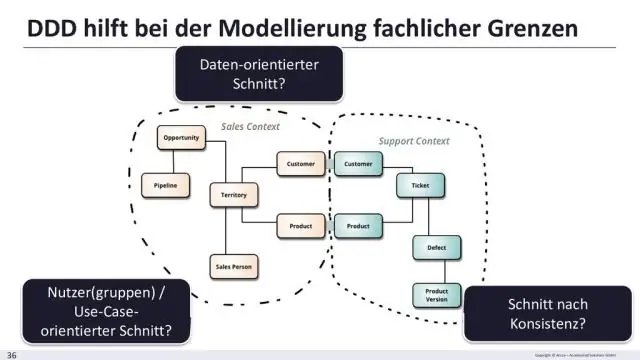

Un modèle de cas d'utilisation est un modèle de la façon dont différents types d'utilisateurs interagissent avec le système pour résoudre un problème. Les éléments les plus importants du modèle sont : les cas d'utilisation, les acteurs et les relations entre eux. Un diagramme de cas d'utilisation est utilisé pour représenter graphiquement un sous-ensemble du modèle afin de simplifier les communications. Dernière modifié: 2025-01-22 17:01

Au milieu d'une baisse de 4,6% des ventes mondiales de PC, les ventes de Mac d'Apple ont également baissé de 2,5% au premier trimestre 2019, selon de nouvelles estimations d'expédition de PC partagées cet après-midi par Gartner. Apple a livré environ 3,98 millions de Mac au cours du trimestre, contre 4,08 millions au trimestre de l'année dernière. Dernière modifié: 2025-01-22 17:01

L'utilisation de colorants Procion représente une méthode relativement simple de production de nuances brillantes possédant d'excellentes propriétés de résistance au lavage et à la lumière sur toutes les principales fibres cellulosiques et apparentées, par ex. Coton, Lin et Viscose, à la fois par des techniques d'application de teinture et d'impression. Dernière modifié: 2025-01-22 17:01

Les coûts de changement sont ces inconvénients ou dépenses ponctuels qu'un client encourt pour passer d'un produit à un autre, et ils peuvent constituer un fossé très puissant. Les entreprises visent à créer des coûts de commutation élevés afin de « verrouiller » les clients. Dernière modifié: 2025-01-22 17:01

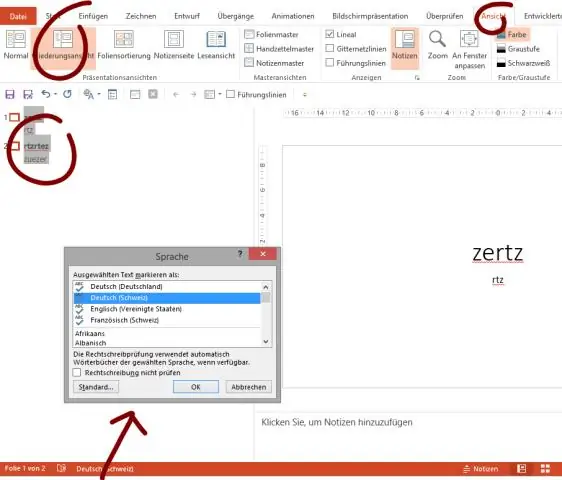

Devinez pour obtenir la clé Windows 10 Pro ! Voici un guide simple : Cliquez sur le bouton Notes et saisissez le texte dans le volet de notes. Sélectionnez tout le texte et accédez à l'onglet Affichage, puis cliquez sur le bouton Zoom. La boîte de dialogue Zoom s'affichera, et vous pouvez voir qu'elle est à 100% par défaut, ici je choisis 200% comme exemple pour augmenter la taille de la police des notes. Dernière modifié: 2025-01-22 17:01

Le fichier de configuration DHCP principal est /etc/dhcp/dhcpd. conf. Le fichier est utilisé pour stocker les informations de configuration réseau requises par les clients DHCP. Il existe également un exemple de fichier de configuration sur/usr/share/doc/dhcp-[version]/dhcpd. Dernière modifié: 2025-01-22 17:01

Fortnite pour Android fonctionne sur les appareils suivants : Samsung Galaxy : S7 / S7 Edge, S8 / S8+, S9 / S9+, Note 8, Note 9, Tab S3, Tab S4. Google : Pixel/Pixel XL, Pixel 2/Pixel 2 XL. Asus : téléphone ROG, Zenfone 4 Pro, 5Z, V. Dernière modifié: 2025-01-22 17:01

Crackle TV est un service de streaming entièrement gratuit appartenant à Sony Pictures Entertainment Company. Le service propose des films, des émissions de télévision et des programmes originaux qui tournent tous les mois. Ils ont récemment ajouté une fonctionnalité appelée "Toujours activé", vous permettant de rechercher des émissions tout en regardant un autre film ou une autre émission. Dernière modifié: 2025-01-22 17:01

Il est également magnétique, vous pouvez donc utiliser des objets de manipulation ou des papiers d'affichage sur le tableau. C'est aussi un tableau interactif. Smart est en tête de toutes les listes de tableaux blancs interactifs. Leurs panneaux durables en acier sont sensibles au toucher, multitouches et compatibles avec l'effacement à sec. Dernière modifié: 2025-01-22 17:01

Un serveur de stockage est un type de serveur utilisé pour stocker, accéder, sécuriser et gérer des données, des fichiers et des services numériques. Il s'agit d'un serveur spécialement conçu pour le stockage et l'accès à de petites à grandes quantités de données sur un réseau partagé ou via Internet. Un serveur de stockage peut également être appelé serveur de fichiers. Dernière modifié: 2025-01-22 17:01

Déclarer des variablesModifier Nom Description Taille car Caractère et/ou petit entier. 1 octet entier Entier 4 octets bool Valeur booléenne, peut prendre deux valeurs 'True' ou 'False 1 bit float Nombre à virgule flottante 4 octets. Dernière modifié: 2025-01-22 17:01

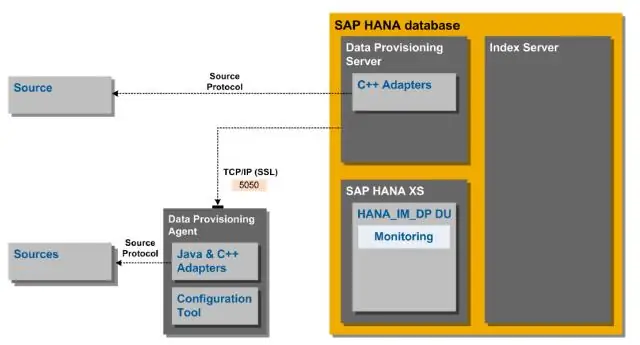

L'approvisionnement de données est un processus de création, de préparation et d'activation d'un réseau pour fournir des données à son utilisateur. Les données doivent être chargées dans SAP HANA avant que les données ne parviennent à l'utilisateur via un outil frontal. Tous ces processus sont appelés ETL (Extract, Transform, and Load), et les détails sont comme ci-dessous. Dernière modifié: 2025-01-22 17:01

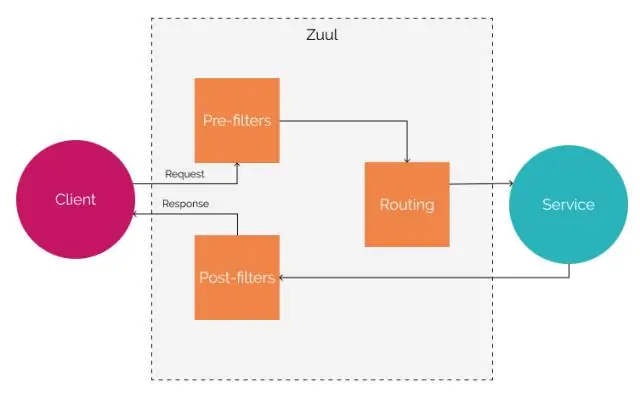

Zuul agit comme une passerelle API ou un service Edge. Il reçoit toutes les demandes provenant de l'interface utilisateur, puis délègue les demandes aux microservices internes. Comme le service Edge lui-même est un microservice, il peut être évolutif et déployable indépendamment, nous pouvons donc effectuer des tests de charge, également. Dernière modifié: 2025-01-22 17:01

Le contrôle de version est le processus par lequel différents brouillons et versions d'un document ou d'un enregistrement sont gérés. Il s'agit d'un outil qui suit une série de projets de documents, aboutissant à une version finale. Il fournit une piste d'audit pour la révision et la mise à jour de ces versions finalisées. Dernière modifié: 2025-01-22 17:01

Supprimez votre Rogue de l'écran de votre appareil en balayant vers la gauche et en appuyant sur la poubelle rouge. Supprimez l'application Hoover Home et réinstallez-la. Réinitialisez votre Rogue en usine mais maintenez le bouton lecture/pause enfoncé pendant 10 secondes jusqu'à ce que vous entendiez un bip. Réinitialiser Rogue dans l'application Hoover Home. Dernière modifié: 2025-01-22 17:01

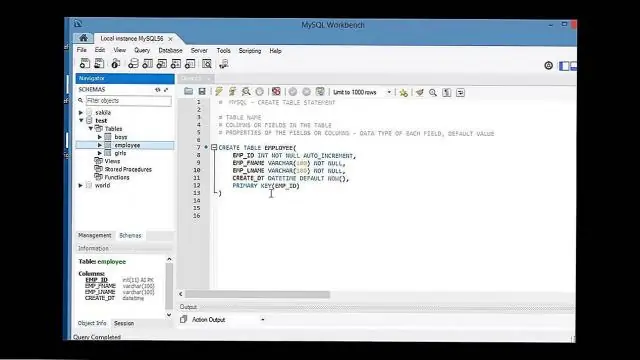

Comment puis-je rendre l'accès mysql public et non limité à localhost ? Modifiez le fichier /opt/bitnami/mysql/my.cnf et changez l'adresse de liaison de 127.0.0.1 à 0.0.0.0. Redémarrez le service : sudo /opt/bitnami/ctlscript.sh restart mysql. Dernière modifié: 2025-01-22 17:01

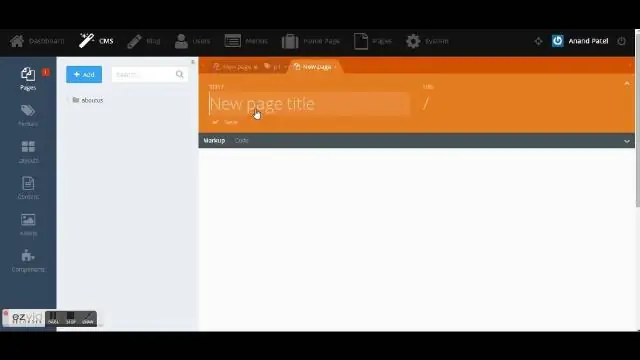

Un éditeur ou programme WYSIWYG (prononcé 'wiz-ee-wig') est un programme qui permet à un développeur de voir à quoi ressemblera le résultat final pendant la création de l'interface ou du document. WYSIWYG est un acronyme pour « ce que vous voyez est ce que vous obtenez ». Le premier véritable éditeur WYSIWYG était un programme de traitement de texte appelé Bravo. Dernière modifié: 2025-01-22 17:01

Il n'y a pas besoin de CSS supplémentaire, et il existe plusieurs méthodes de centrage dans Bootstrap 4: text-center pour l'affichage central: éléments en ligne. mx-auto pour centrer display:block éléments à l'intérieur de display:flex (d-flex) offset-* ou mx-auto peut être utilisé pour centrer les colonnes de la grille. ou justifier-content-center sur la ligne pour centrer les colonnes de la grille. Dernière modifié: 2025-01-22 17:01

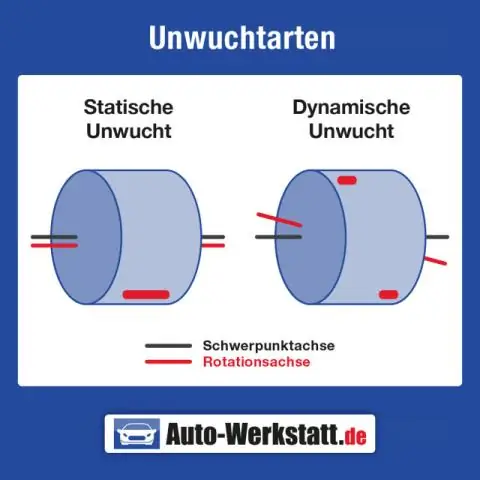

Une réponse dynamique est la réponse d'une structure à une charge dynamique (telle qu'une explosion ou un tremblement de terre) alors qu'une réponse statique est la réponse d'une structure à des charges statiques (telles que le poids propre d'une structure). Dernière modifié: 2025-01-22 17:01

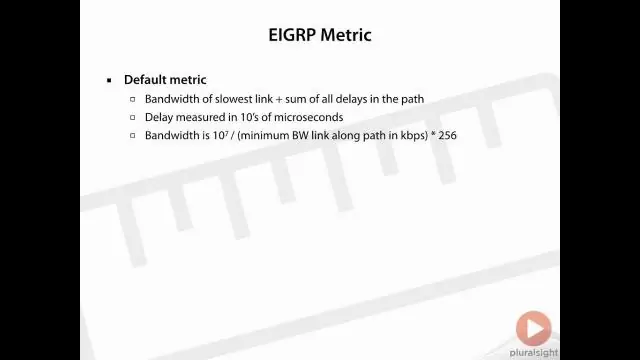

EIGRP utilise ces valeurs mises à l'échelle pour déterminer la métrique totale du réseau : métrique = ([K1 * bande passante + (K2 * bande passante) / (256 - charge) + K3 * délai] * [K5 / (fiabilité + K4)]) * 256. Dernière modifié: 2025-01-22 17:01

Étapes Vous devriez avoir GIMP ouvert et une image prête à être utilisée. Tout d'abord, cliquez sur 'Filtres' Déplacez le curseur sur 'Distorsions' dans le menu. Dans le menu développé, cliquez sur « Curve Bend » Vous pouvez cliquer sur « Aperçu une fois » Sinon, cochez la case « Aperçu automatique ». Ensuite, vous pouvez modifier la courbe en cliquant dans la zone de type graphique. Dernière modifié: 2025-01-22 17:01