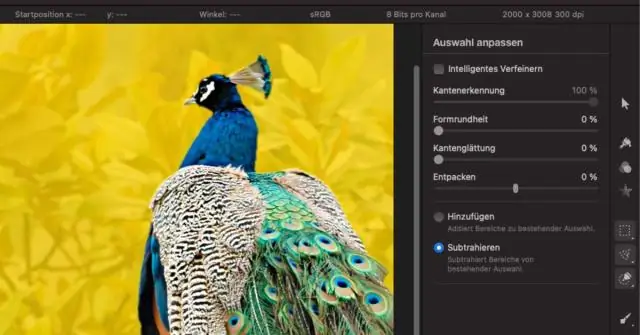

Comment créer une signature numérique. Étape 1 : Mettez votre signature sur un papier blanc. Étape 2 : Prenez une belle photo de votre signature. Étape 3: Ouvrez la photo avec GIMP et ajustez les niveaux comme indiqué dans l'image. Étape 4: Ajustez le contraste comme indiqué sur l'image. Étape 5: Nettoyez autour de votre signature à l'aide de l'outil Eraser. Étape 6 : Convertir la couleur blanche en Alpha. Dernière modifié: 2025-01-22 17:01

Cet échec stratégique a été la cause directe du déclin de Kodak pendant des décennies alors que la photographie numérique détruisait son modèle commercial basé sur le film. L'incapacité de la direction de Kodak à voir la photographie numérique comme une technologie perturbatrice, alors même que ses chercheurs repoussaient les limites de la technologie, se poursuivrait pendant des décennies. Dernière modifié: 2025-06-01 05:06

Gardez à l'esprit que pour avoir une couverture parfaite, l'idéal est que le Samsung Galaxy M30 dispose de toutes les fréquences pour tous les réseaux, qui sont utilisés aux États-Unis, bien que si leSamsung Galaxy M30 manque l'une des bandes de fréquences utilisées, cela ne signifie pas que c'est le cas. ne fonctionne pas sur ce réseau, mais la couverture pourrait être limitée à. Dernière modifié: 2025-06-01 05:06

Pour ce faire, cliquez sur Suivant sur l'écran de l'ordinateur, appuyez sur le bouton Compte, puis sur Scannez le code pour extraire le code QR sur l'ordinateur. Ensuite, à l'aide de l'appareil photo de votre appareil mobile, concentrez l'appareil photo sur le code QR à l'écran. Une fois qu'il reconnaît le code, vous verrez six chiffres apparaître sur votre appareil. Dernière modifié: 2025-01-22 17:01

À un niveau élevé, AD RMS fonctionne avec les applications compatibles RMS pour permettre aux utilisateurs de créer et de consommer du contenu protégé. La protection fonctionne en cryptant un document, en créant une politique et en le tamponnant tous ensemble, ainsi qu'un certificat identifiant l'auteur et d'autres informations dans un seul fichier. Dernière modifié: 2025-01-22 17:01

Prix des fenêtres Andersen par type de fenêtre Comparaison des prix des fenêtres Andersen par type de fenêtre Prix des fenêtres à battant Andersen Fenêtres à battant Andersen série 400 389 $ 525 $ Fenêtres à battant Andersen série 100 298 $ 370 $ Fenêtres à battant architecturales Andersen 1 009 $ 1600 $. Dernière modifié: 2025-01-22 17:01

Appel de fonction par référence en C. La méthode d'appel par référence consistant à passer des arguments à une fonction copie l'adresse d'un argument dans le paramètre formel. À l'intérieur de la fonction, l'adresse est utilisée pour accéder à l'argument réel utilisé dans l'appel. Cela signifie que les modifications apportées au paramètre affectent l'argument passé. Dernière modifié: 2025-01-22 17:01

Partitions dans la partition de schéma Active Directory. Partition de configuration. Partition de domaine. Partition d'application. Dernière modifié: 2025-01-22 17:01

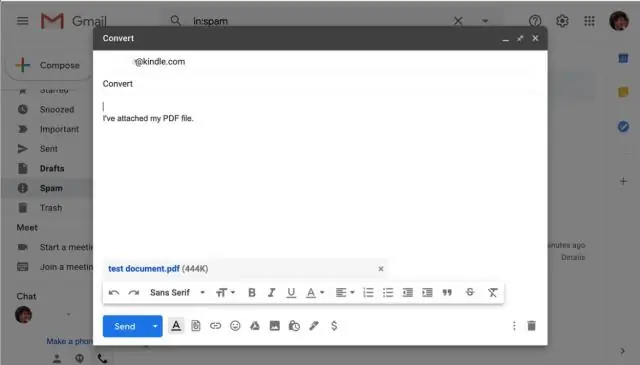

Envoyer un PDF par SMS Techniquement, vous pouvez envoyer un PDF dans un SMS. Plutôt que d'envoyer un message SMS, il devient un message multimédia un peu comme une photo ou une vidéo. Vous ne pouvez pas joindre le fichier à un texte comme vous le feriez avec un e-mail. Dernière modifié: 2025-01-22 17:01

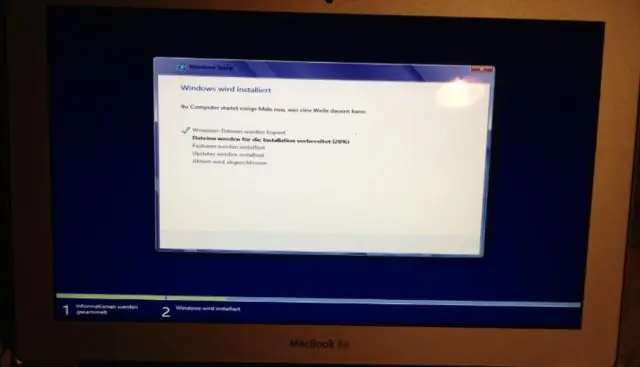

L'installation de Windows sur une autre partition du disque dur de votre MacBook Air permettra à Windows de fonctionner à pleine puissance avec un accès complet au matériel de votre ordinateur portable. L'utilitaire Boot Camp d'Apple simplifie le processus afin que toute personne disposant d'un disque d'installation Windows puisse démarrer à la fois Windows et OS X sur un MacBookAir. Dernière modifié: 2025-01-22 17:01

Le bind () est une méthode intégrée dans jQuery qui est utilisée pour attacher un ou plusieurs gestionnaires d'événements pour l'élément sélectionné et cette méthode spécifie une fonction à exécuter lorsque l'événement se produit. Dernière modifié: 2025-01-22 17:01

Fichier gadget. Tant que vous faites confiance à la source des gadgets que vous installez et que vous utilisez un logiciel antivirus, vous devriez être en sécurité. Oui, lorsque 8GadgetPack est installé, vous pouvez l'ouvrir et l'installer. fichiers gadget conçus pour Windows Vista ou Windows 7. Dernière modifié: 2025-01-22 17:01

Alternativement appelée mémoire multicanal, la mémoire double canal est un chipset DDR, DDR2 ou DDR3 sur la carte mère fournissant de la RAM avec deux canaux de données dédiés à haut débit. Enfin, si vous n'installez que deux modules de mémoire à la fois, assurez-vous que la mémoire est installée dans les emplacements mémoire appropriés. Dernière modifié: 2025-06-01 05:06

Utilisation de la mémoire Par défaut, notre wrapper SQLite utilise un maximum de 2 Mo de mémoire cache par connexion. Dernière modifié: 2025-01-22 17:01

Une différence distincte, en dehors du type de prise, est la tension; aux États-Unis, c'est entre 110 et 120 volts, mais en Europe, c'est 220 volts. Les couleurs des fils en Europe sont différentes de celles des États-Unis. Retirez la vis à l'arrière de la fiche étrangère à l'aide d'un tournevis à tête plate ou d'un tournevis cruciforme. Dernière modifié: 2025-01-22 17:01

Makita DMR106 - Comment connecter votre appareil à l'aide de Bluetooth La connexion de votre téléphone ou tablette via Bluetooth au DMR106 est vraiment facile. Utilisez le bouton de sélection de mode pour accéder à « BT », maintenez-le enfoncé. Une fois que c'est prêt, appuyez sur le bouton numéro 1 et scannez les paramètres Bluetooth de vos appareils jusqu'à ce que "DMR106" apparaisse. Dernière modifié: 2025-06-01 05:06

Robuste et sécurisé sont les deux caractéristiques qui différencient Java des autres disponibles. Robuste : Java est robuste car il s'agit d'un langage hautement pris en charge. Il est portable sur de nombreux systèmes d'exploitation. En raison de cette fonctionnalité, il est également connu sous le nom de langage « Platform Independent » ou « Write Once Run Anywhere ». Dernière modifié: 2025-01-22 17:01

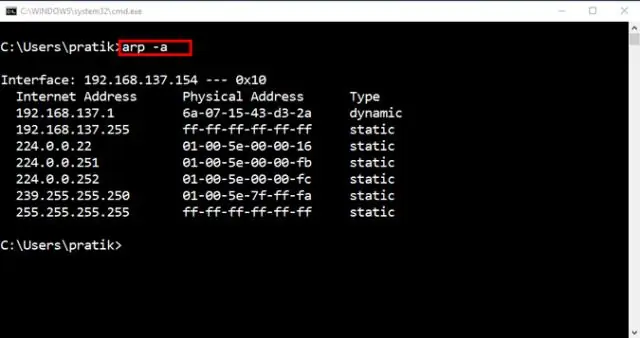

Vous pouvez déterminer l'adresse IP ou les adresses de votre système Linux à l'aide des commandes hostname, ifconfig ou ip. Pour afficher les adresses IP à l'aide de la commande hostname, utilisez l'option -I. Dans cet exemple, l'adresse IP est 192.168.122.236. Dernière modifié: 2025-01-22 17:01

VIDÉO De même, qu'est-ce que la parallaxe en animation ? Parallaxe Le défilement est une technique d'infographie où les images d'arrière-plan passent devant la caméra plus lentement que les images de premier plan, créant une illusion de profondeur dans une scène 2D et ajoutant au sentiment d'immersion dans l'expérience virtuelle.. Dernière modifié: 2025-01-22 17:01

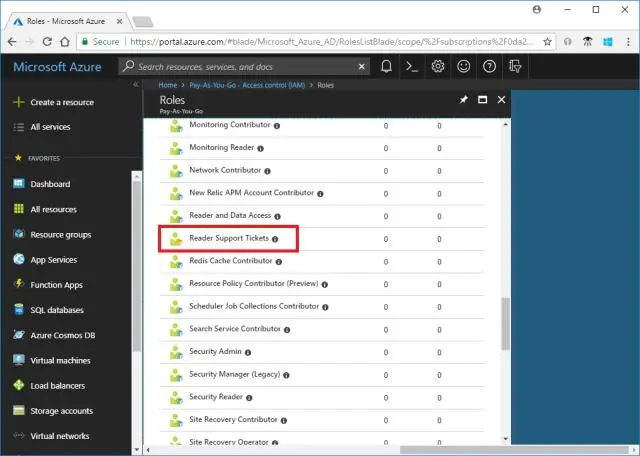

Connectez-vous au centre d'administration Azure AD avec des autorisations d'administrateur de rôle privilégié ou d'administrateur global dans l'organisation Azure AD. Sélectionnez Azure Active Directory > Rôles et administrateurs > Nouveau rôle personnalisé. Dans l'onglet Notions de base, fournissez un nom et une description pour le rôle, puis cliquez sur Suivant. Dernière modifié: 2025-01-22 17:01

La solution consiste à maintenir la touche crtl enfoncée et à cliquer sur l'œil dans le menu des calques. essayez peut-être d'utiliser l'outil shapebuilder. Shift + m qui lui permettra de devenir sa propre forme et peut-être que vous pourrez alors le faire. Dernière modifié: 2025-01-22 17:01

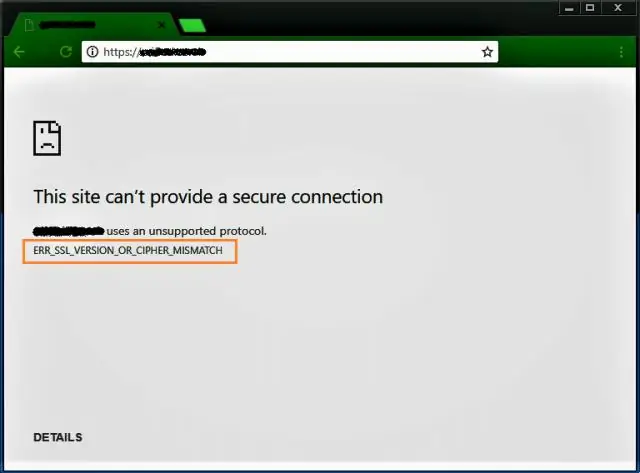

Correction de l'erreur ERR_SSL_VERSION_OR_CIPHER_MISMATCH. Cela signifie que le site Web utilise un certificat SSL que le navigateur rejette car le certificat a un problème. Dernière modifié: 2025-01-22 17:01

Mais les styles d'apprentissage mettent l'accent sur les différentes façons dont les gens pensent et ressentent lorsqu'ils résolvent des problèmes, créent des produits et interagissent. La théorie des intelligences multiples est un effort pour comprendre comment les cultures et les disciplines façonnent le potentiel humain. Dernière modifié: 2025-06-01 05:06

Configuration de Service Cloud pour Marketing Cloud Connect Dans Service Cloud, accédez à Configuration. Cliquez sur Créer. Cliquez sur Applications. Cliquez sur Nouveau. Saisissez Marketing Cloud pour l'étiquette et le nom de l'application pour créer l'application. Ajoutez un logo si vous le souhaitez. Personnalisez les onglets et ajoutez Marketing Cloud, les envois d'e-mails et les analyses d'envoi. Dernière modifié: 2025-01-22 17:01

Les journaux de Postman se trouvent dans le répertoire d'installation de l'application et sont également accessibles depuis l'application elle-même. Remarque : aucune des informations au niveau de la demande ne nous est visible dans les journaux ou via nos systèmes internes. Les seules informations relatives à la collection qui sont enregistrées sont les identifiants de collection et les identifiants utilisateur. Dernière modifié: 2025-01-22 17:01

Le téléchargement est un fichier exécutable auto-extractible. Pour démarrer le téléchargement, cliquez sur Télécharger. Lorsque la boîte de dialogue Téléchargement de fichier s'affiche, cliquez sur Enregistrer pour enregistrer le fichier sur votre ordinateur. Lorsque vous êtes prêt à installer le produit, double-cliquez sur le fichier exécutable, puis suivez les instructions à l'écran. Dernière modifié: 2025-01-22 17:01

Nikon Coolpix P500 : Conclusion Le Nikon Coolpix P500 est un appareil photo (raisonnablement) compact avec un zoom énorme. En théorie, il est très polyvalent, mais un capteur légèrement décevant signifie qu'il n'est à son meilleur que sous un éclairage intense ou dans des conditions favorables au flash. Dernière modifié: 2025-01-22 17:01

L'IANA distingue les groupes suivants de domaines de premier niveau : domaine de premier niveau d'infrastructure (ARPA) domaines de premier niveau génériques (gTLD) domaines de premier niveau génériques restreints (grTLD) domaines de premier niveau sponsorisés (sTLD) domaines de premier niveau de code de pays ( ccTLD) tester les domaines de premier niveau (tTLD). Dernière modifié: 2025-01-22 17:01

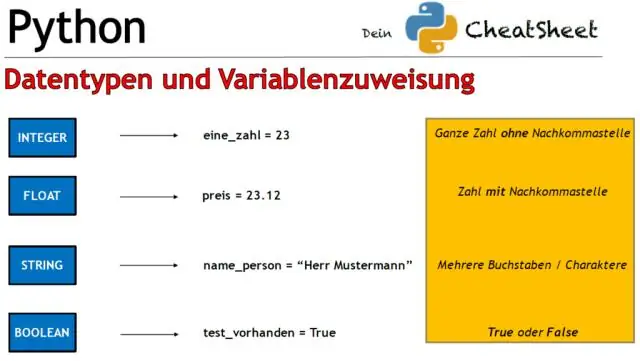

En Python, le mot-clé None est un objet et c'est un type de données de la classe NoneType. Nous pouvons affecterNone à n'importe quelle variable, mais vous ne pouvez pas créer d'autres objetsNoneType. Dernière modifié: 2025-01-22 17:01

OneDrive est omniprésent dans Windows 10, qui est le système d'exploitation pour PC le plus utilisé au monde. Cela signifie également que vous n'avez rien de spécial à faire pour obtenir OneDrive sur votre PC ou appareil s'il dispose déjà de Windows 10. OneDrive est également là, et tout ce dont vous avez besoin pour y accéder est d'ouvrir son dossier OneDrive. Dernière modifié: 2025-01-22 17:01

Les tailles de bannières les plus populaires sont 2'x4', 3'x6' et 4'x8'. Cependant, lorsque vous voulez une bannière en vinyle, vos tailles sont vraiment illimitées, même si votre imprimerie peut ne pas l'être. La plupart des entreprises peuvent imprimer une bannière jusqu'à 5 pieds de haut et n'importe quel nombre de large en raison des restrictions d'impression. Dernière modifié: 2025-01-22 17:01

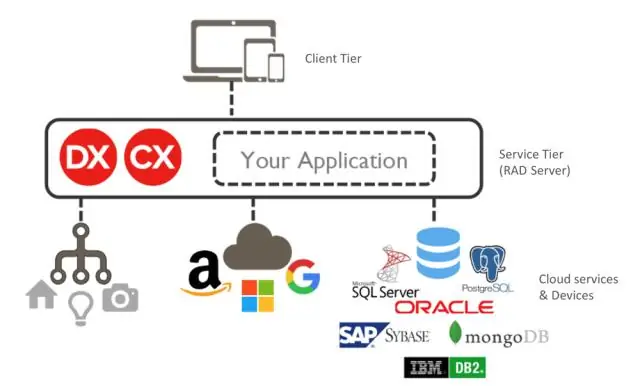

Top 10 des fournisseurs de services de cloud computing en 2019 Microsoft. Microsoft est au centre du monde de la technologie depuis des années maintenant. Services Web Amazon. Amazon Inc. Salesforce.com. Salesforce, une entreprise américaine de cloud computing, a été le pionnier du modèle Software as a Service (SaaS). IBM. Google. SÈVE. Oracle. Journée de travail. Dernière modifié: 2025-01-22 17:01

Lorsque vous trouvez le programme Panda Adaptive Defense360, cliquez dessus, puis effectuez l'une des opérations suivantes : WindowsVista/7/8 : cliquez sur Désinstaller. Windows XP : Cliquez sur l'onglet Supprimer ou Modifier/Supprimer (à droite du programme). Dernière modifié: 2025-01-22 17:01

7 défis commerciaux du commerce électronique + moyens simples de les résoudre Problème n°1 : vérification de l'identité en ligne. Problème n° 2 : Analyse des concurrents. Problème n°3 : Fidélisation de la clientèle. Problème n ° 4: Politiques de retour et de remboursement des produits. Problème n°5 : Prix et expédition. Problème n°6 : Détaillants et fabricants. Problème n°7 : Sécurité des données. Dernière modifié: 2025-06-01 05:06

JFROG ARTIFACTORY OPEN SOURCE POUR LA GESTION DU CYCLE DE VIE DES ARTEFACTS. Le projet open source Artifactory de JFrog a été créé pour accélérer les cycles de développement à l'aide de référentiels binaires. C'est le gestionnaire de référentiel le plus avancé au monde, créant un endroit unique où les équipes peuvent gérer efficacement tous leurs artefacts binaires. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Paramètres. Accédez àNotifications | Courrier. Sélectionnez le compte de messagerie sur lequel vous souhaitez activer les notifications. Assurez-vous que AllowNotifications est activé, puis sélectionnez un type d'alerte : écran de verrouillage, centre de notifications ou bannières (Figure C). Dernière modifié: 2025-01-22 17:01

1. Ces modèles nécessitent une pile de type bouton CR2032. 2. Assurez-vous que le côté positif (+) de la batterie est orienté vers le haut, afin que vous puissiez le voir. Dernière modifié: 2025-01-22 17:01

Query Store est une nouvelle fonctionnalité de SQL Server 2016 qui, une fois activée, capture et conserve automatiquement un historique des requêtes, des plans d'exécution de requête et des statistiques d'exécution d'exécution pour vos problèmes de performances de dépannage causés par les modifications du plan de requête. Dernière modifié: 2025-01-22 17:01

Rapporter. ipv4. tcp_rmem. Contient trois valeurs qui représentent la taille minimale, par défaut et maximale du tampon de réception du socket TCP. Le minimum représente la plus petite taille de tampon de réception garantie, même sous pression mémoire. Dernière modifié: 2025-01-22 17:01

Utilisez une pelle à trous pour creuser un trou pour votre poteau à cet endroit. Creusez assez profondément pour que la hauteur de votre boîte aux lettres au-dessus du sol soit d'environ 42 pouces. Ne creusez pas plus profondément que 24 pouces. Dernière modifié: 2025-01-22 17:01