Allez dans Démarrer et cliquez sur le Panneau de configuration, allez maintenant dans Sons et audio et cliquez dessus, vous devriez voir un petit carré au centre pour vérifier que l'icône du son a été placée sur ma barre de tâches. le clic ok en bas de la boîte et voyez si vous pouvez maintenant trouver une icône de haut-parleur sur votre barre des tâches pour désactiver le son. Dernière modifié: 2025-01-22 17:01

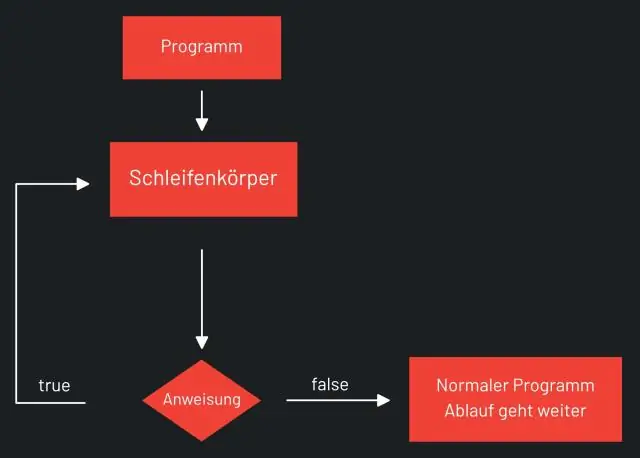

L'instruction continue s'applique uniquement aux boucles, pas à une instruction switch. Une continuation à l'intérieur d'un commutateur à l'intérieur d'une boucle provoque l'itération de boucle suivante. Bien sûr, vous avez besoin d'une boucle englobante (while, for, do while) pour continuer à travailler. Dernière modifié: 2025-01-22 17:01

Amazon EC2 EC2 utilise le terme EC2 Compute Unit (ECU) pour décrire les ressources CPU pour chaque taille d'instance où une ECU fournit la capacité CPU équivalente d'un processeur Opteron 2007 ou Xeon 2007 1,0-1,2 GHz. Dernière modifié: 2025-01-22 17:01

Si votre serveur SMTP/compte de courrier sortant apparaît constamment « hors ligne », voici comment y remédier : sélectionnez le compte avec le serveur de courrier sortant défectueux, puis cliquez sur le signe moins en bas. Redémarrez votre Mac. Cliquez sur le menu Pomme> Préférences Système> Comptes Internet. Dernière modifié: 2025-01-22 17:01

Apache Solr est un logiciel open source et est donc « donné gratuitement » à n'importe qui. Contrairement à d'autres produits open source, aucune entreprise ne possède Solr, mais le produit fait partie du projet Lucene de l'Apache Software Foundation. L'ASF est un organisme à but non lucratif qui met la communauté sur le code, également appelé The Apache Way. Dernière modifié: 2025-01-22 17:01

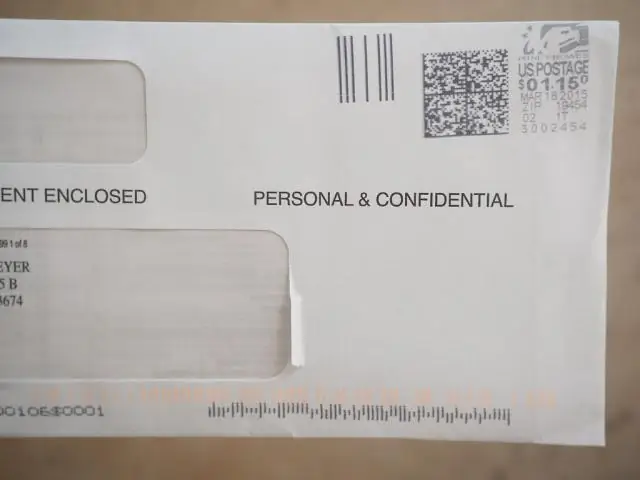

PRIVÉ ET CONFIDENTIEL : Tapez ces mots sur le côté gauche juste au-dessus de l'adresse du destinataire en lettres majuscules comme indiqué ci-dessus. Cela signifie que la lettre doit être ouverte et lue uniquement par le destinataire. Cela signifie que cette lettre contient des informations importantes et confidentielles que d'autres ne devraient pas lire. Dernière modifié: 2025-01-22 17:01

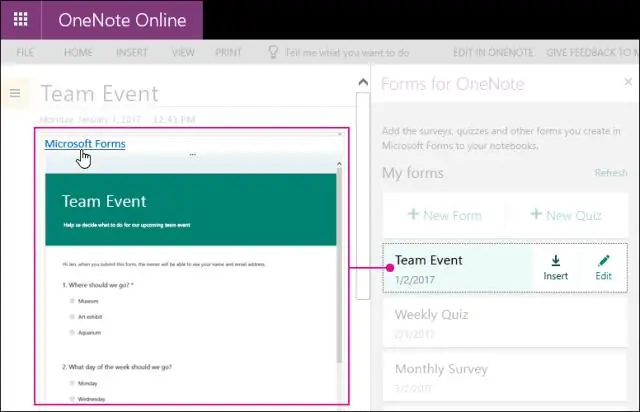

Sous l'onglet Insertion, sélectionnez Formulaires. Un panneau Formulaires pour OneNote s'ouvrira et s'ancrera sur le côté droit de votre bloc-notes OneNote, avec une liste de tous les formulaires et questionnaires que vous avez créés. Recherchez le formulaire ou le questionnaire que vous souhaitez insérer dans votre page OneNote sous Mes formulaires, puis sélectionnez Insérer. Dernière modifié: 2025-01-22 17:01

Comment créer une base de données de films Téléchargez un programme de base de données ou un programme de catalogage de films sur Internet. Ouvrez le programme Personal Video Database et créez une nouvelle base de données. Ajoutez un film dans la base de données en cliquant sur « Ajouter » en haut de la fenêtre principale. Importez d'autres détails du film, tels que les acteurs, les réalisateurs, les récompenses, etc. Dernière modifié: 2025-01-22 17:01

L'application Device Health Services fournit des « estimations personnalisées de la batterie en fonction de votre utilisation réelle » pour les appareils exécutant Android 9 Pie. La version 1.6 est en cours de déploiement et permet aux utilisateurs de réinitialiser rapidement la luminosité adaptative. Dernière modifié: 2025-01-22 17:01

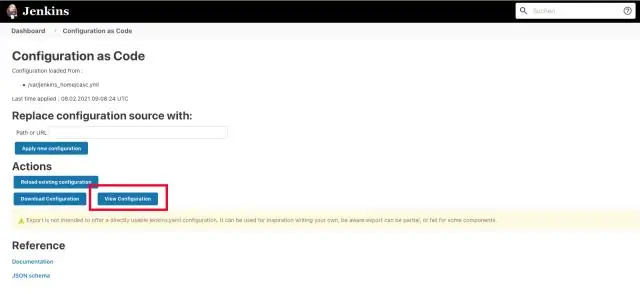

Jenkins en tant que planificateur de travaux système. Jenkins est un outil logiciel ouvert, généralement utilisé pour l'intégration continue dans le développement de logiciels. Par exemple, la configuration du commutateur ou l'installation de la politique de pare-feu peut être scriptée et exécutée manuellement ou planifiée dans Jenkins (appelée ici « builds », « jobs » ou « projects »). Dernière modifié: 2025-01-22 17:01

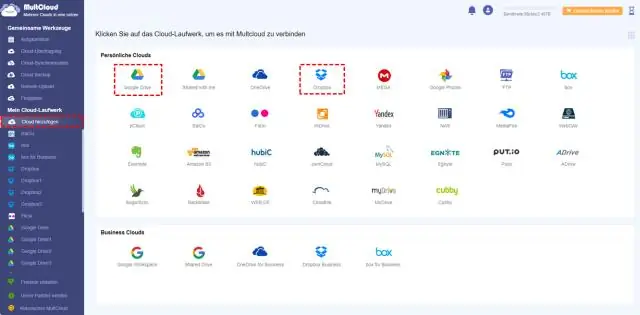

La plupart des vidéos (mais pas toutes) sont protégées par le droit d'auteur, et la plupart des pays respectent les lois sur le droit d'auteur (la plupart ont signé le traité de l'OMPI, qui établit des lois de base sur le droit d'auteur au niveau international). Ainsi, le téléchargement de vidéos depuis Google Drive est parfaitement légal, sauf lorsque ce n'est pas le cas. Dernière modifié: 2025-01-22 17:01

Un état de base de données cohérent est un état dans lequel toutes les contraintes d'intégrité des données sont satisfaites. Pour obtenir un état de base de données cohérent, une transaction doit faire passer la base de données d'un état cohérent à un autre. Dernière modifié: 2025-01-22 17:01

Un modèle de sécurité est une évaluation technique de chaque partie d'un système informatique pour évaluer sa concordance avec les normes de sécurité. D. Un modèle de sécurité est le processus d'acceptation formelle d'une configuration certifiée. Dernière modifié: 2025-06-01 05:06

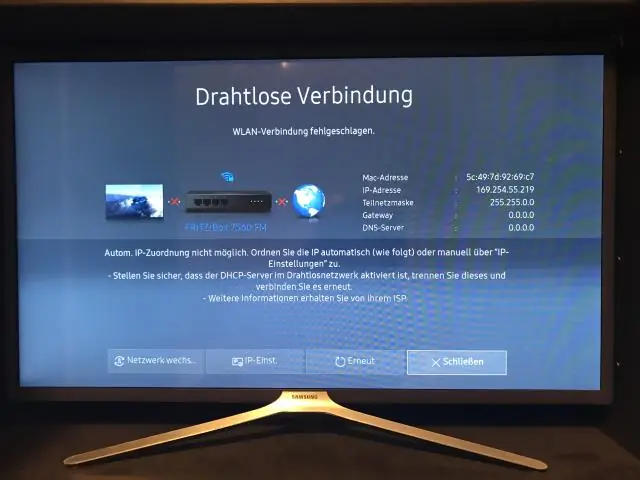

Vous pouvez afficher et modifier les paramètres IP et DHCP de votre hub (si vous devez revenir aux paramètres par défaut, il y a un bouton Réinitialiser par défaut en haut à droite de la page). L'adresse IP par défaut est 192.168. 1.254 mais vous pouvez changer cela ici. Vous pouvez activer et désactiver le serveur DHCP du Hub. Dernière modifié: 2025-01-22 17:01

Démarrer l'automatisation de l'application Android à l'aide d'Appium Connectez votre téléphone Android au PC et activez le mode de débogage USB. Ouvrez l'invite de commande. Tapez la commande adb logcat. Ouvrez l'application sur votre téléphone Android. Appuyez immédiatement sur CTRL + C dans l'invite de commande. Dernière modifié: 2025-01-22 17:01

Fichier ICO. Téléchargez et installez un programme compatible an.ICO (Voir Ressources) Double-cliquez sur le fichier. fichier ICO. Sélectionnez le programme téléchargé dans la fenêtre « Ouvrir le programme ». Les. Le fichier ICO s'ouvrira dans le programme sélectionné. Dernière modifié: 2025-01-22 17:01

Proxy AOP : un objet créé par le framework AOP afin d'implémenter les contrats d'aspect (conseiller les exécutions de méthode, etc.). Dans Spring Framework, un proxy AOP sera un proxy dynamique JDK ou un proxy CGLIB. Tissage : lier des aspects à d'autres types d'applications ou objets pour créer un objet conseillé. Dernière modifié: 2025-01-22 17:01

Les tuples nommés sont des types d'objets légers et faciles à créer. Les instances de tuple nommés peuvent être référencées à l'aide du déréférencement de variable de type objet ou de la syntaxe de tuple standard. Ils peuvent être utilisés de la même manière que struct ou d'autres types d'enregistrements courants, sauf qu'ils sont immuables. Dernière modifié: 2025-01-22 17:01

Adobe Photoshop CS6 - Installation Windows Ouvrez le programme d'installation de Photoshop. Double-cliquez sur Photoshop_13_LS16. Choisissez l'emplacement pour le téléchargement. Cliquez sur Suivant. Laissez le programme d'installation se charger. Cela peut prendre plusieurs minutes. Ouvrez le dossier 'Adobe CS6'. Ouvrez le dossier Photoshop. Ouvrez le dossier Adobe CS6. Ouvrez l'assistant de configuration. Autoriser le chargement de l'initialiseur. Dernière modifié: 2025-01-22 17:01

Pour savoir si votre navigateur Web prend en charge JavaScript ou pour activer JavaScript, consultez l'aide du navigateur Web. Veuillez vous connecter avec le nom d'utilisateur ttueRaider ou ttuhsceRaider ou votre adresse e-mail @ttu.edu. Dernière modifié: 2025-01-22 17:01

Cliquez sur le lien « Pare-feu Windows » dans la fenêtre Tous les éléments du panneau de configuration. Cliquez sur le lien "Activer ou désactiver le pare-feu Windows" dans la barre latérale gauche. Décochez la case "Bloquer toutes les connexions entrantes, y compris celles de la liste des applications autorisées" sous Paramètres de réseau privé et Paramètres de réseau public. Dernière modifié: 2025-01-22 17:01

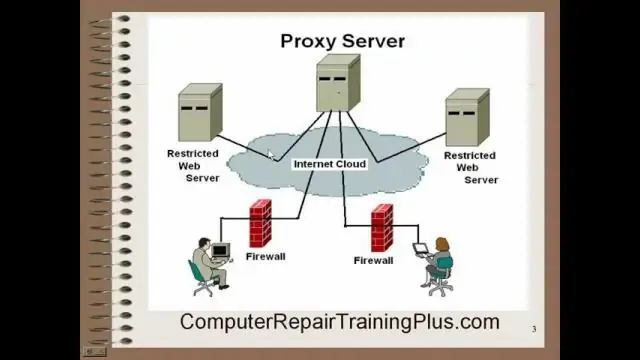

Connectez tout. N'importe quel programme ou même Windows peut utiliser l'extension KProxy pour se connecter à Internet. Il convertit votre ordinateur en un serveur proxy et d'autres appareils (un téléphone portable, un téléviseur) peuvent cacher leur trafic derrière les serveurs KProxy. Mieux qu'un VPN. KProxy Extension n'est pas un VPN, un protocole lent et facile à bloquer. Dernière modifié: 2025-01-22 17:01

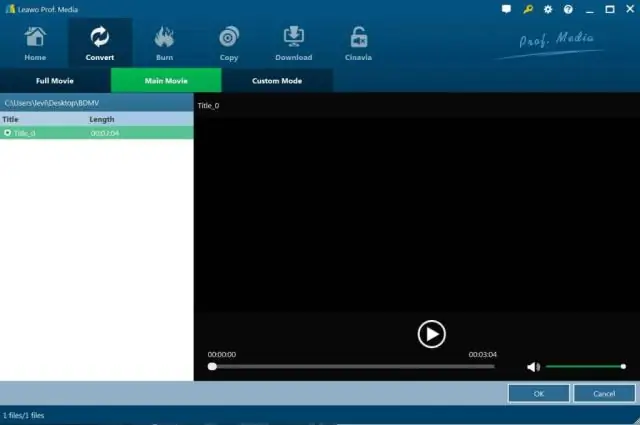

Étant donné que chaque installation de Windows est fournie avec Windows Media Player, vérifiez s'il lit la vidéo Dropbox que vous souhaitez visualiser. Si ce n'est pas le cas, téléchargez et installez un lecteur multimédia capable de lire le fichier. De nombreux lecteurs multimédias lisent les types de fichiers courants tels que les AVI. Certains fichiers Dropbox peuvent avoir des extensions SWF. Dernière modifié: 2025-01-22 17:01

Autorisations des applications expliquées Calendrier - permet aux applications de lire, créer, modifier ou supprimer les événements de votre calendrier. Appareil photo – prendre des photos et enregistrer des vidéos. Contacts - lisez, créez ou modifiez votre liste de contacts, ainsi que accédez à la liste de tous les comptes utilisés sur votre appareil. Dernière modifié: 2025-06-01 05:06

Une clé de substitution est un identifiant unique utilisé dans les bases de données pour une entité modélisée ou un objet. Il s'agit d'une clé unique dont la seule signification est d'agir en tant qu'identifiant principal d'un objet ou d'une entité et n'est dérivée d'aucune autre donnée de la base de données et peut ou non être utilisée comme clé primaire. Dernière modifié: 2025-01-22 17:01

En programmation informatique, une instruction est une unité syntaxique d'un langage de programmation impératif qui exprime une action à effectuer. Un programme écrit dans un tel langage est formé d'une séquence d'une ou plusieurs instructions. Une déclaration peut avoir des composants internes (par exemple, des expressions). Dernière modifié: 2025-01-22 17:01

Les jetons ERC-20 sont des jetons conçus et utilisés uniquement sur la plate-forme Ethereum. Ils suivent une liste de normes afin qu'ils puissent être partagés, échangés contre d'autres jetons ou transférés vers un crypto-wallet. La communauté Ethereum a créé ces normes avec trois règles facultatives et six règles obligatoires. Dernière modifié: 2025-01-22 17:01

À l'arrière, vous remarquerez que l'affichage du compteur de film (le nombre de prises de vue restantes) est réglé sur S. C'est parce que vous devez encore éjecter le couvercle du film noir. Pour cela, il suffit d'allumer l'appareil photo en appuyant sur le gros bouton situé directement à côté de l'objectif et d'appuyer sur le déclencheur. Dernière modifié: 2025-01-22 17:01

Les 5 meilleurs appareils de streaming pour AnyTVBinge-Watcher ?? Roku Streaming Stick. Courtoisie. Le gagnant du concours complet. Clé Amazon Fire TV. Courtoisie. Celui-ci s'adresse à toutes les personnes dont les maisons sont contrôlées par Alexa et Prime. Apple TV 4K ? Courtoisie. ?Google Chromecast. Courtoisie. Nvidia Shield TV. Courtoisie. Dernière modifié: 2025-01-22 17:01

Même vos caméras de vidéosurveillance IP n'ont pas d'accès Internet, vous pouvez toujours bénéficier d'une surveillance vidéo dans des endroits hors réseau comme votre ferme éloignée, votre chalet, votre maison rurale et d'autres zones sans connexion Internet ou WiFi. Vous pouvez obtenir un enregistrement local même si vos caméras de sécurité n'ont pas d'accès Internet. Dernière modifié: 2025-01-22 17:01

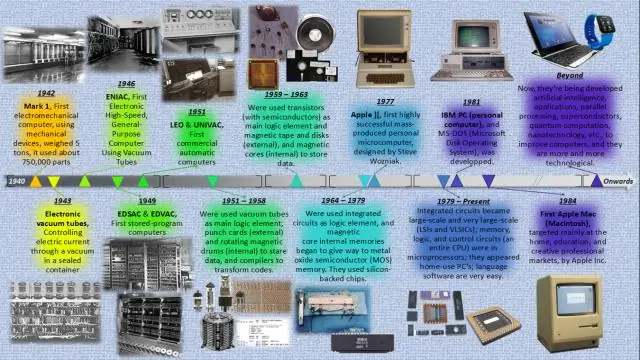

La première génération (1940-1956) utilisait des tubes à vide, et la troisième génération (1964-1971) utilisait des circuits intégrés (mais pas des microprocesseurs). Les ordinateurs centraux de la deuxième génération utilisaient des cartes perforées pour l'entrée et la sortie et des lecteurs de bande magnétique à 9 pistes 1/2 " pour le stockage de masse et des imprimantes en ligne pour la sortie imprimée. Dernière modifié: 2025-01-22 17:01

Comment tester des composants électriques avec un multimètre Les tests de continuité mesurent si l'électricité peut traverser la pièce. Branchez les deux sondes dans le multimètre et réglez le cadran sur « continuité ». La résistance teste la quantité de courant perdue lorsque l'électricité traverse un composant ou un circuit. Le troisième test commun est pour la tension, ou la force de la pression électrique. Dernière modifié: 2025-01-22 17:01

Déterminez le dernier enregistrement inséré dans SQL Server SELECT @@IDENTITY. Elle renvoie la dernière valeur IDENTITY produite sur une connexion, indépendamment de la table qui a produit la valeur et de la portée de l'instruction qui a produit la valeur. SELECT SCOPE_IDENTITY() SELECT IDENT_CURRENT('TableName'). Dernière modifié: 2025-01-22 17:01

Cliquez sur le bouton Démarrer. Lorsque l'écran de lancement s'affiche, tapez Ordinateur. Cliquez avec le bouton droit sur Ordinateur dans les résultats de la recherche et sélectionnez Propriétés. Sous les paramètres Nom de l'ordinateur, domaine et groupe de travail, vous trouverez le nom de l'ordinateur répertorié. Dernière modifié: 2025-01-22 17:01

Comment supprimer les packs d'autocollants BBM sur Android Ouvrez BBM, accédez à une discussion et appuyez sur l'icône du smiley. Une fois que la fenêtre Emoji et autocollant apparaît, faites défiler jusqu'à l'icône d'engrenage et appuyez dessus. Une fois la liste remplie, appuyez sur le bouton Modifier, puis appuyez sur l'icône rouge pour supprimer. Dernière modifié: 2025-01-22 17:01

Présentation d'Azure Functions Runtime (préversion) Azure Functions Runtime vous permet de découvrir Azure Functions avant de vous engager dans le cloud. L'environnement d'exécution vous ouvre également de nouvelles options, telles que l'utilisation de la puissance de calcul disponible de vos ordinateurs sur site pour exécuter des processus par lots pendant la nuit. Dernière modifié: 2025-01-22 17:01

Éteignez votre ordinateur. Si vous utilisez un clavier de bureau filaire, débranchez-le. Inclinez le clavier à l'envers et secouez-le pour éliminer les débris. Si vous avez un bidon d'air comprimé, vous pouvez également le vaporiser entre les touches. Dernière modifié: 2025-01-22 17:01

Les appareils connectés « Internet des objets » vont presque tripler à plus de 38 milliards d'unités d'ici 2020. Hampshire, le 28 juillet : contre 13,4 milliards en 2015 : une hausse de plus de 285%. Dernière modifié: 2025-01-22 17:01

Suivez les étapes de la section Affichage des images de la cabine photo dans Affichage des images de la cabine photo. Cliquez sur l'image que vous souhaitez enregistrer dans un fichier séparé. Choisir le dossier ? Exporter (ou cliquez avec le bouton droit sur l'image dans la fenêtre Photo Booth et choisissez Exporter dans le menu contextuel). Une boîte de dialogue Enregistrer apparaît. Dernière modifié: 2025-01-22 17:01

WorkManager est une bibliothèque Android qui exécute un travail en arrière-plan reportable lorsque les contraintes du travail sont satisfaites. WorkManager est destiné aux tâches qui nécessitent une garantie que le système les exécutera même si l'application se ferme. Ceci est essentiel pour les applications Android qui doivent exécuter des tâches en arrière-plan. Dernière modifié: 2025-01-22 17:01