Il n'y a pas besoin de wifi! Tout ce que vous avez à faire est de : Branchez le câble Ethernet dans le port Ethernet du mur et dans l'adaptateur. (Il est important de le faire en premier car le haut-parleur ne se connectera probablement pas s'il démarre avant que le câble Ethernet ne soit connecté.). Dernière modifié: 2025-01-22 17:01

La plupart des gradateurs sont conçus pour s'adapter à une ouverture de boîte murale standard, ce qui facilite le remplacement de l'interrupteur pour toute lumière incandescente ou halogène avec un gradateur. Les gradateurs sont disponibles en deux configurations de câblage de base : les gradateurs unipolaires standard et les gradateurs à trois voies. Vous aurez besoin d'un gradateur à trois voies et d'un interrupteur à trois voies. Dernière modifié: 2025-01-22 17:01

Est-il acceptable de prendre Benadryl tous les jours pour traiter mes allergies ? R. Ce n'est pas une bonne idée. Benadryl Allergy (diphenhydramine et générique) et les antihistaminiques de première génération similaires utilisés pour traiter les symptômes d'allergie, tels que la chlorphéniramine (Chlor-Trimeton Allergy et générique), ne doivent pas être pris pendant de longues périodes. Dernière modifié: 2025-01-22 17:01

Tout d'abord, sélectionnez toutes les diapositives à la fois. Accédez à la fenêtre flottante « Inspecteur » et sélectionnez l'icône en haut à gauche, la deuxième à partir de la gauche (c'est une icône de rectangle arrondi). Changez « Démarrer la transition » de « onclick » à « automatiquement », puis réglez le délai sur 15 secondes. Nous utiliserons une transition Dissolve. Dernière modifié: 2025-01-22 17:01

La clause de divulgation autorisée détaille (a) la catégorie de personnes à qui des informations confidentielles peuvent être divulguées, (b) les exigences de divulgation et potentiellement (c) la responsabilité de la divulgation. La catégorie d'individus peut inclure : les dirigeants, les administrateurs, les employés, les avocats, les sociétés affiliées et les consultants. Dernière modifié: 2025-01-22 17:01

L'Unisphere est une représentation sphérique en acier inoxydable de la Terre, située à Flushing Meadows-Corona Park dans le quartier du Queens, à New York. L'Unisphere est l'un des symboles les plus emblématiques et les plus durables de l'arrondissement. Dernière modifié: 2025-01-22 17:01

Étant donné que les téléviseurs intelligents Samsung sont basés sur Tizen OS, ils ne peuvent pas charger d'applications Android tant que vous n'avez pas installé l'application ACL. Après avoir installé l'application ACL, vous pouvez la charger. apkfiles qui sont approuvés par Tizen. Vous pouvez visiter, télécharger et installer l'application Popcorn Time manuellement. Dernière modifié: 2025-01-22 17:01

Étape 1 Tenez-vous debout. Posez le moniteur sur une surface plane afin que le dos soit orienté vers le haut. Saisissez le couvercle de la charnière avec les deux mains de chaque côté du support. Pressez vers l'intérieur avec vos pouces et vos doigts et soulevez pour retirer le couvercle de la charnière. Retirez les quatre vis cruciformes n° 2 de 12,1 mm qui maintiennent le support au moniteur. Dernière modifié: 2025-01-22 17:01

Un diplôme en cybersécurité peut être difficile par rapport à d'autres programmes, mais ne nécessite généralement pas de mathématiques de niveau supérieur ou de laboratoires intensifs ou de travaux pratiques, ce qui peut rendre les cours beaucoup plus faciles à gérer. Dernière modifié: 2025-01-22 17:01

L'application Appareil photo se trouve généralement sur l'écran d'accueil, souvent dans la barre des favoris. Comme toute autre application, une copie réside également dans le tiroir des applications. Lorsque vous utilisez l'application Appareil photo, les icônes de navigation (Précédent, Accueil, Récent) se transforment en petits points. Dernière modifié: 2025-01-22 17:01

Cela signifie que vous devez d'abord faire ce qui est possible entre parenthèses, puis les exposants, puis la multiplication et la division (de gauche à droite), puis l'addition et la soustraction (de gauche à droite). Dernière modifié: 2025-01-22 17:01

Mini appareil Google Home Prix catalogue : 34,99 $ Prix : 19,99 $ Vous économisez : 15,00 $ (43%). Dernière modifié: 2025-01-22 17:01

Télécom fait référence à : Une abréviation de télécommunication. Abréviation de l'entreprise de télécommunications (fournisseur de services de télécommunications) ou de l'industrie des télécommunications, en général. Dernière modifié: 2025-01-22 17:01

Est que l'assembly est (informatique) dans microsoft net, un bloc de construction d'une application, similaire à une dll, mais contenant à la fois du code exécutable et des informations normalement trouvées dans la bibliothèque de types d'une dll les informations de bibliothèque de types dans un assembly, appelé manifeste, décrit fonctions publiques, données, classes et version. Dernière modifié: 2025-01-22 17:01

Comment désactiver la connexion automatique du client de sortie dans Open Regedit. Accédez à HKEY_LOCAL_MACHINESoftwareEgressSwitch et HKEY_LOCAL_MACHINESoftwareWow6432NodeEgressSwitch. Faites un clic droit dans l'espace blanc sur le côté droit de Regedit, en dessous (par défaut) et créez un DWORD, appelé DisableAutoSignIn avec une valeur de 0 (zéro) pour désactiver la connexion automatique. Dernière modifié: 2025-01-22 17:01

Sélectionnez le texte que vous souhaitez rendre flou en cliquant avec votre souris et en faisant glisser le texte. Sélectionnez une phrase entière en appuyant sur la touche 'Ctrl' et en cliquant n'importe où dans la phrase. Cliquez sur la flèche déroulante « Effets de texte » dans le groupe Police de l'onglet Accueil du ruban Word. Pointez sur « Glow ». Dernière modifié: 2025-01-22 17:01

Implémentation de Room Étape 1 : Ajoutez les dépendances Gradle. Pour l'ajouter à votre projet, ouvrez le fichier build.gradle au niveau du projet et ajoutez la ligne en surbrillance comme indiqué ci-dessous : Étape 2 : créez une classe de modèle. Étape 3 : créer des objets d'accès aux données (DAO) Étape 4 - Créer la base de données. Étape 4 : Gestion des données. Dernière modifié: 2025-01-22 17:01

Python De même, quel langage est le mieux adapté à la science des données ? Top 8 des langages de programmation que chaque data scientist devrait maîtriser en 2019 Python. Python est un langage à usage général extrêmement populaire, dynamique et largement utilisé au sein de la communauté de la science des données.. Dernière modifié: 2025-01-22 17:01

Boucle for-each en Java Cela commence par le mot-clé for comme une boucle for normale. Au lieu de déclarer et d'initialiser une variable de compteur de boucle, vous déclarez une variable du même type que le type de base du tableau, suivi de deux-points, qui est ensuite suivi du nom du tableau. Dernière modifié: 2025-01-22 17:01

JSX est une extension de syntaxe pour ReactJS qui ajoute la prise en charge de l'écriture de balises HTML en JavaScript. En plus de ReactJS, il crée un moyen très puissant d'exprimer une application Web. Si vous connaissez ReactJS, vous savez qu'il s'agit d'une bibliothèque pour la mise en œuvre d'applications frontales basées sur des composants Web. Dernière modifié: 2025-01-22 17:01

Mais si vous avez déjà ouvert l'image sur une page, et uniquement l'image, vous pouvez simplement appuyer sur Ctrl + S pour l'enregistrer. Dernière modifié: 2025-01-22 17:01

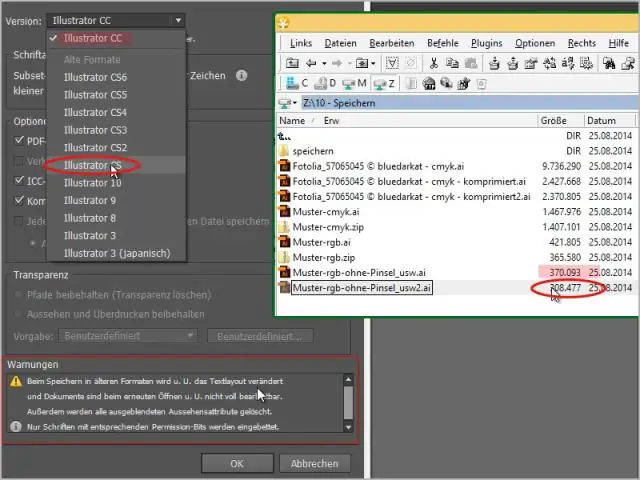

Comment enregistrer une ancienne version d'Adobe -Illustrator Ouvrez le document que vous souhaitez enregistrer en tant qu'ancienne version. Sélectionnez 'Fichier' > 'Enregistrer en tant que copie..' Sélectionnez le format de fichier dans lequel vous souhaitez enregistrer. Saisissez un nouveau nom pour le fichier. Cliquez sur « Enregistrer ». Une fenêtre de version de document vous sera présentée. Dernière modifié: 2025-01-22 17:01

Le premier appel téléphonique longue distance a coûté environ 9 $ pour cinq minutes, a eu environ 30 minutes de temps de conversation réel et, dans son ensemble, a coûté environ 3 995 $. Parce que son entreprise était en difficulté en 1876, Bell a proposé de vendre son brevet à Western Union pour 100 000 $. Dernière modifié: 2025-01-22 17:01

Connectez un câble Ethernet au port Ethernet de votre ordinateur portable et connectez l'autre extrémité au port Internet de votre routeur sans fil. Cela signifie que le routeur est prêt à accepter la connexion Internet depuis votre ordinateur portable. Allez dans le Panneau de configuration -> Centre Réseau et partage sur votre ordinateur portable. Cliquez ensuite sur Connexion haut débit PdaNet. Dernière modifié: 2025-01-22 17:01

Selon AP, il faut bien faire la césure lorsqu'elle fait partie d'un modificateur composé : bien habillé, bien informé, bien connu. AP conseille également qu'un composé qui est coupé avant un nom soit également coupé après une forme du verbe être : L'homme est bien connu. Dernière modifié: 2025-01-22 17:01

La recherche en largeur d'abord n'est pas un algorithme glouton en soi. La recherche en avant-première n'élimine pas les options, elle scanne l'ensemble du graphique sans éliminer les nœuds maximum non locaux et/ou aucun nœud, et sans même hiérarchiser de quelque manière que ce soit la fonction d'évaluation. Dernière modifié: 2025-01-22 17:01

Court-circuit (film de 1986) Court-circuit Réalisé par John Badham Produit par David Foster Lawrence Turman Écrit par S. S. Wilson Brent Maddock Avec Ally Sheedy Steve Guttenberg Fisher Stevens Austin Pendleton G. W. Bailey. Dernière modifié: 2025-01-22 17:01

Utilisez la fonction de superposition dans thinkorswim, pour comparer deux actions, ou dans ce cas une action au SPX (ligne rose). A titre indicatif seulement. Recherchez dans le coin supérieur droit le bouton Études. Cliquez dessus, puis maintenez le curseur sur "Ajouter une étude" pour voir le menu développé. Dernière modifié: 2025-01-22 17:01

SET lit une observation à partir d'un ensemble de données SAS existant. INPUT lit les données brutes à partir d'un fichier externe ou de lignes de données in-stream afin de créer des variables SAS et des observations. L'utilisation de l'option KEY= avec SET vous permet d'accéder aux observations de manière non séquentielle dans un ensemble de données SAS en fonction d'une valeur. Dernière modifié: 2025-01-22 17:01

Actuellement, les heures de livraison myHermes incluent le samedi, mais pas le dimanche ni les jours fériés. Vous pouvez réserver une livraison myHermes le samedi pour les mêmes tarifs compétitifs que vous trouverez pour n'importe quel autre jour de la semaine. Dernière modifié: 2025-01-22 17:01

Tirez la languette et versez 2 à 2,5 parties de Polyfilla pour 1 partie d'eau. Mélanger pour obtenir une pâte lisse - prêt à l'emploi en une minute environ. Appuyez sur Polyfilla pour réparer avec un couteau de remplissage - reste utilisable jusqu'à 40 minutes. Terminer avec un couteau humide et laisser reposer - normalement 60 minutes. Dernière modifié: 2025-01-22 17:01

Pour soutenir l'engagement de la NASM à protéger la santé et la sécurité, la certification NASM-CPT doit être recertifiée tous les deux (2) ans. Dernière modifié: 2025-01-22 17:01

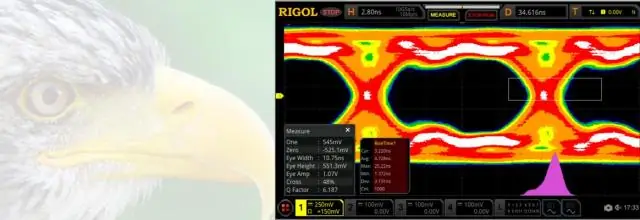

Au niveau TCP, le tuple (IP source, port source, IP de destination, port de destination) doit être unique pour chaque connexion simultanée. Cela signifie qu'un seul client ne peut pas ouvrir plus de 65535 connexions simultanées à un serveur. Mais un serveur peut (théoriquement) serveur 65535 connexions simultanées par client. Dernière modifié: 2025-01-22 17:01

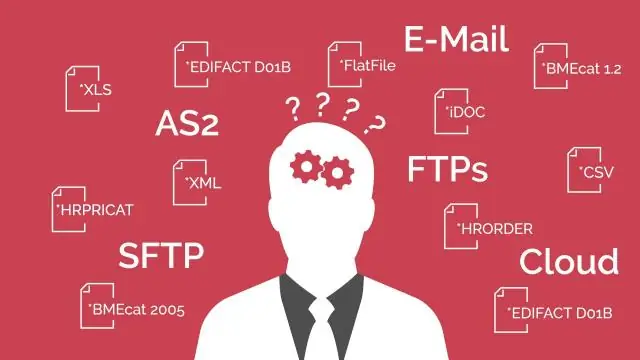

Un développeur EDI est un spécialiste des logiciels EDI. Il ou elle a un certain nombre de responsabilités pour s'assurer que le système EDI fonctionne correctement. Les développeurs EDI dépannent les réseaux FTP. FTP signifie « protocole de transfert de fichiers » et fait référence à une méthode de transmission de fichiers entre ordinateurs sur Internet. Dernière modifié: 2025-01-22 17:01

La compression NT File System (NTFS) peut économiser de l'espace disque, mais la compression des données peut nuire aux performances de sauvegarde et de restauration. Les fichiers compressés sont également étendus avant de les copier sur le réseau lors de l'exécution de sauvegardes à distance, de sorte que la compression NTFS n'économise pas la bande passante du réseau. Dernière modifié: 2025-01-22 17:01

Résoudre les problèmes d'autorisation root avec Kingroot Appuyez sur l'icône Kingroot. Appuyez sur le bouton ''. Appuyez sur l'élément « Paramètres ». Appuyez sur « Liste à ne pas nettoyer » Appuyez sur le bouton « Ajouter » et ajoutez l'application « Service de synchronisation ». Appuyez sur « Autorisations avancées » Appuyez sur « Autorisation racine » Vérifiez que l'application « Service de synchronisation » a Autoriser l'autorisation. Dernière modifié: 2025-01-22 17:01

Comment ajouter du texte à une photo dans l'éditeur de balisage Appuyez sur l'icône de texte (ressemble à un T majuscule dans une boîte blanche). Appuyez sur la zone de texte. Appuyez sur Modifier. Tapez les mots que vous souhaitez ajouter à l'image. Appuyez sur Terminé lorsque vous avez terminé. Pour changer la couleur de votre texte, choisissez simplement dans le menu des couleurs. Dernière modifié: 2025-01-22 17:01

Le Xerox Alto, développé au Xerox PARC en 1973, a été le premier ordinateur à utiliser une souris, la métaphore du bureau et une interface utilisateur graphique (GUI), concepts introduits pour la première fois par Douglas Engelbart à l'international. C'était le premier exemple de ce qui serait aujourd'hui reconnu comme un ordinateur personnel complet. Dernière modifié: 2025-01-22 17:01

Vous n'avez pas besoin de câble pour utiliser la clé Firetv (ou tout autre appareil de streaming). L'Amazon Fire TV n'est pas un décodeur câble. Il utilise des applications pour le contenu Internet. Si vous souhaitez des émissions de type câble, Hulu Plus propose plus de 100 chaînes dont les épisodes actuels sont stockés comme un TiVo. Dernière modifié: 2025-01-22 17:01

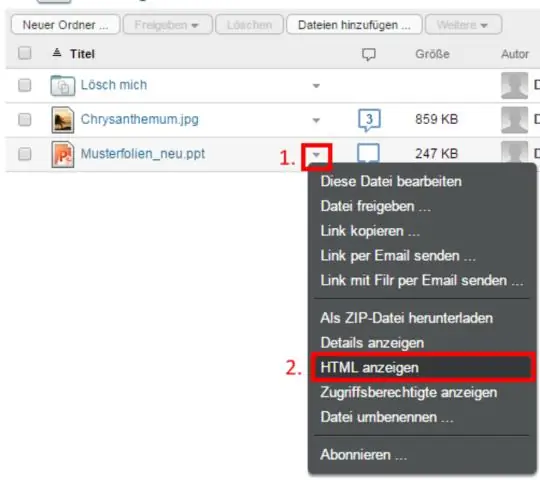

Voici les étapes pour visualiser le document : Ouvrez votre classe Web Service, en l'occurrence SOAPTutorial.SOAPService, dans Studio. Dans la barre de menus de Studio, cliquez sur Affichage -> Page Web. Cela ouvre la page du catalogue dans un navigateur. Cliquez sur le lien Description du service. Cela ouvre le WSDL dans un navigateur. Dernière modifié: 2025-01-22 17:01