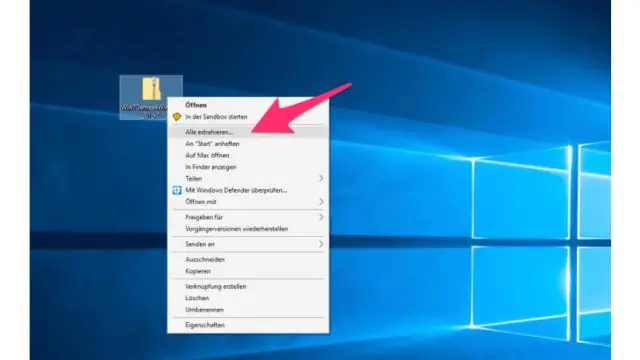

Que faire si votre ordinateur est infecté par un virus Étape 1 : Exécutez une analyse de sécurité. Vous pouvez commencer par exécuter gratuitement Norton Security Scan pour rechercher les virus et les programmes malveillants. Étape 2 : Supprimez les virus existants. Vous pouvez ensuite supprimer les virus et logiciels malveillants existants avec Norton PowerEraser. Étape 3 : Mettre à jour le système de sécurité. Dernière modifié: 2025-01-22 17:01

1) Après avoir téléchargé PuTTY, connectez le câble de la console avec le routeur Cisco ou Swtich, double clickputty.exe pour l'exécuter. Développez Connexion > Série. Entrez le numéro de port dans la zone de texte « Ligne série à laquelle se connecter ». Dernière modifié: 2025-01-22 17:01

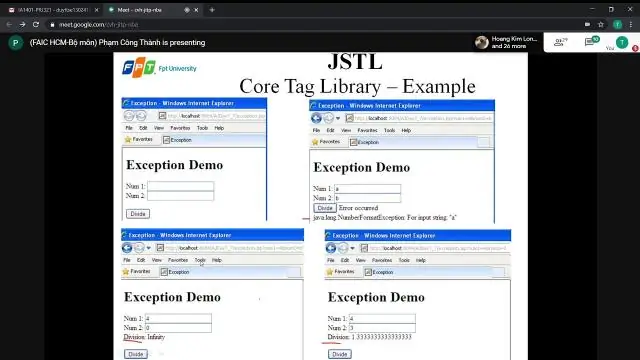

La bibliothèque de balises standard JavaServer Pages (JSTL) est une collection de balises JSP utiles qui encapsulent les fonctionnalités de base communes à de nombreuses applications JSP. Fonctions JSTL. S.No. Fonction et description 7 fn:length() Renvoie le nombre d'éléments d'une collection ou le nombre de caractères d'une chaîne. Dernière modifié: 2025-01-22 17:01

Mise à jour, 23.08. 19 : les laissez-passer complets pour la conférence Dreamforce '19 sont désormais épuisés; cependant, vous pouvez toujours vous inscrire avec un code valide. Dernière modifié: 2025-01-22 17:01

Présentation de la boucle d'interrogation Ces appareils sont appelés RPM (Remote Point Modules). La boucle d'interrogation fournit à la fois de l'alimentation et des données aux zones RPM et surveille en permanence l'état de toutes les zones activées sur la boucle. Dernière modifié: 2025-01-22 17:01

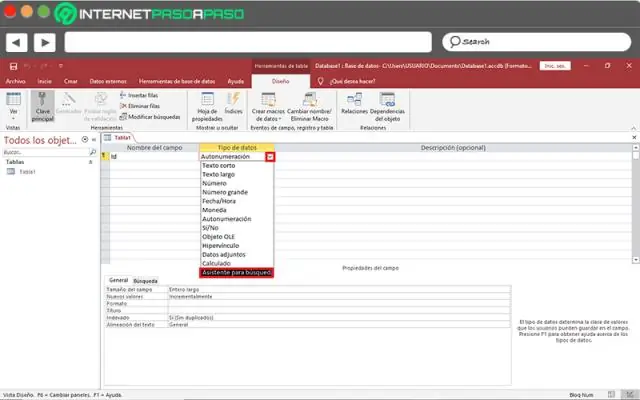

Vos choix sont : Un SGBDR basé sur client-serveur, tel que MySQL, MSSQL, Oracle, PostgreSQL, etc. Ils sont solides, utilisés en production depuis longtemps mais nécessitent une configuration, une gestion. Une base de données SQL basée sur des fichiers, telle que SQLite 3. Ils n'ont pas besoin de beaucoup de configuration ou de gestion. Dernière modifié: 2025-01-22 17:01

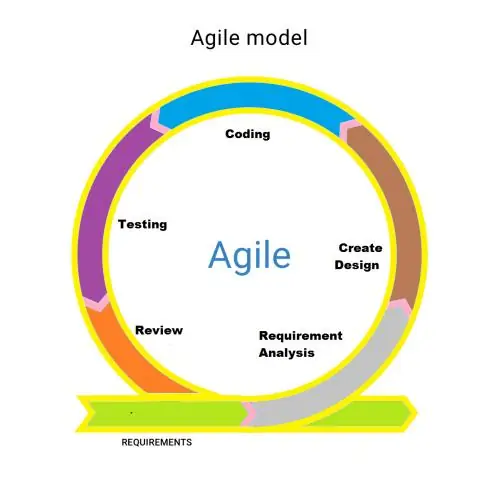

Eh bien, le développement en phase agile peut être le meilleur moyen de se mettre sur la bonne voie. Le développement agile est un type de gestion de projet qui se concentre sur la planification, les tests et l'intégration continus grâce à la collaboration d'équipe. La phase de construction décrit les exigences du projet et identifie les principales étapes du projet. Dernière modifié: 2025-01-22 17:01

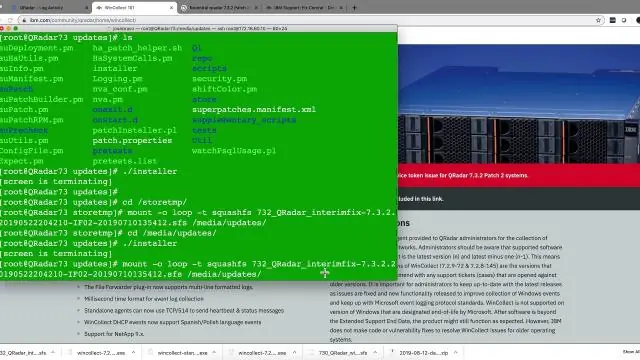

Pour utiliser WinCollect géré, vous devez télécharger et installer un WinCollect Agent SF Bundle sur votre console QRadar®, créer un jeton d'authentification, puis installer un agent WinCollect géré sur chaque hôte Windows à partir duquel vous souhaitez collecter des événements. Dernière modifié: 2025-01-22 17:01

Les connexions de console sont des connexions de type série qui vous fournissent un accès terminal à vos routeurs, commutateurs et pare-feu - en particulier lors de la mise en place de ces périphériques hors du réseau. Dernière modifié: 2025-01-22 17:01

Non. GRE est le protocole utilisé avec PPTP, mais il peut également être utilisé comme protocole de tunneling autonome. Vous pouvez (et devriez) crypter/tunneler une connexion L2TP à l'intérieur d'un tunnel IPSec, car ce serait plus sûr à faire. Dernière modifié: 2025-01-22 17:01

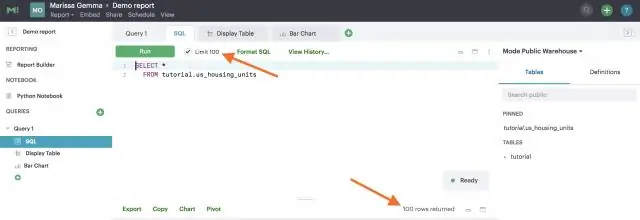

L'instruction SQL SELECT LIMIT est utilisée pour extraire des enregistrements d'une ou plusieurs tables d'une base de données et limiter le nombre d'enregistrements renvoyés en fonction d'une valeur limite. ASTUCE : SELECT LIMIT n'est pas pris en charge dans toutes les bases de données SQL. Pour les bases de données telles que SQL Server ou MSAccess, utilisez l'instruction SELECT TOP pour limiter vos résultats. Dernière modifié: 2025-01-22 17:01

Appuyez sur le bouton de menu, puis appuyez sur « Aller aux étiquettes ». Faites défiler vers le bas, puis appuyez sur l'étiquette « Brouillons ». Vos brouillons Gmail sont affichés sur cet écran. Appuyez sur un brouillon pour continuer à taper votre e-mail. Dernière modifié: 2025-01-22 17:01

L'exécution est lorsqu'un programme est en cours d'exécution (ou est exécutable). C'est-à-dire que lorsque vous démarrez un programme exécuté sur un ordinateur, il est exécuté pour ce programme. Pendant un certain nombre d'années, les rédacteurs techniques ont résisté au terme « d'exécution », insistant sur le fait que quelque chose comme « quand un programme est exécuté » éviterait le besoin d'un terme spécial. Dernière modifié: 2025-01-22 17:01

Contrôleur d'API Web. Le contrôleur d'API Web est similaire au contrôleur ASP.NET MVC. Il gère les requêtes HTTP entrantes et renvoie la réponse à l'appelant. Le contrôleur Web API est une classe qui peut être créée sous le dossier Controllers ou tout autre dossier sous le dossier racine de votre projet. Dernière modifié: 2025-01-22 17:01

Faire fondre un disque dur en le brûlant semble être une méthode efficace. Faire fondre des disques durs n'est pas écologique et il faudrait un certain temps pour faire fondre les plateaux du disque. Enfin, il existe des méthodes de destruction par force brute telles que le clouage ou le perçage de trous à travers les plateaux du lecteur. Dernière modifié: 2025-01-22 17:01

Un NULL dans SQL signifie simplement qu'aucune valeur n'existe pour le champ. Les comparaisons pour NULL ne peuvent pas être effectuées avec un "=" ou "!= L'utilisation de SELECT COUNT (*) ou SELECT COUNT (1) (ce que je préfère utiliser) renverra le total de tous les enregistrements renvoyés dans le jeu de résultats indépendamment de Valeurs NULL. Dernière modifié: 2025-01-22 17:01

Comparé à l'application Nook pour Android, le Kobo est juste anémique. Comme la plupart des applications de lecture électronique pour smartphone, la Kobo se synchronisera avec votre Kobo ainsi qu'avec toute autre application Kobo. Nous avons un iPad et un téléphone portable avec l'application Kobo et avons constaté que ces deux appareils sont parfaitement synchronisés. Dernière modifié: 2025-01-22 17:01

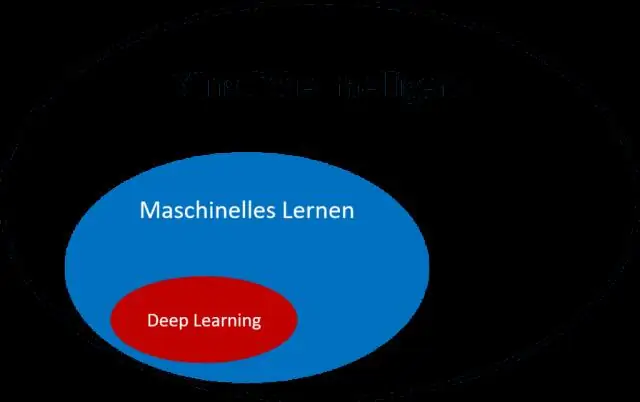

L'apprentissage en profondeur est une technique d'apprentissage automatique qui apprend aux ordinateurs à faire ce qui vient naturellement aux humains : apprendre par l'exemple. L'apprentissage en profondeur est une technologie clé derrière les voitures sans conducteur, leur permettant de reconnaître un panneau d'arrêt ou de distinguer un piéton d'un lampadaire. Dernière modifié: 2025-01-22 17:01

Vous ne pouvez pas vous attendre à des performances de batterie optimales d'un Kindle qui a quelques années. Vous pouvez envisager de remplacer la batterie mais sinon, vous devrez la recharger plus souvent. Dernière modifié: 2025-01-22 17:01

Conseils pour passer une bonne soirée au Top of the Mark : Allez-y juste avant le coucher du soleil - magnifique et moins encombré. Pour vous asseoir près d'une fenêtre, quand c'est votre tour pour une table, dites à l'hôtesse que vous attendez une table à la fenêtre. Les shorts ne sont pas autorisés. Il n'y a pas de code vestimentaire réel, mais une tenue décontractée ou supérieure est une bonne idée. Dernière modifié: 2025-01-22 17:01

Connectez le ventilateur au Pi Connectez le fil rouge du ventilateur à la broche GPIO 4 (5V) et le fil noir à la broche GPIO 6 (masse). Le ventilateur devrait être alimenté automatiquement lorsque le Pi est démarré. Si vous souhaitez que votre ventilateur ne fonctionne qu'en cas de besoin (en fonction de la température Pi), consultez notre guide du contrôleur de ventilateur Raspberry Pi. Dernière modifié: 2025-01-22 17:01

Comment prendre de superbes photos en gros plan Soyez conscient de ce qui vous entoure. Pratiquez la règle générale de la photographie. Descendez à l'essentiel. L'arrière-plan. Réglage macro et objectif macro. Montez votre appareil photo sur un trépied. Prenez beaucoup de photos. C'est en forgeant qu'on devient forgeron. Dernière modifié: 2025-01-22 17:01

Volumes de données Docker Un volume de données est un répertoire dans le système de fichiers de l'hôte qui est utilisé pour stocker des données persistantes pour un conteneur (généralement sous /var/lib/docker/volumes). Les informations écrites sur un volume de données sont gérées en dehors du pilote de stockage qui est normalement utilisé pour gérer les images Docker. Dernière modifié: 2025-01-22 17:01

L'objectif le plus important d'un système de fichiers est de gérer les données utilisateur. Cela inclut le stockage, la récupération et la mise à jour des données. Certains systèmes de fichiers acceptent les données à stocker sous forme de flux d'octets qui sont collectés et stockés de manière efficace pour le support. Dernière modifié: 2025-01-22 17:01

Il a été conçu pour fournir un cryptage plus sécurisé que le protocole de sécurité WLAN d'origine, notoirement faible, Wired Equivalent Privacy (WEP). TKIP est la méthode de cryptage utilisée dans le Wi-Fi Protected Access (WPA), qui a remplacé le WEP dans les produits WLAN. Dernière modifié: 2025-01-22 17:01

Top 5 des applications pour la drupe Xiaomi Mi A1. Un numéroteur est la première et la plus basique des choses que l'on puisse utiliser sur un téléphone. Lanceur Apex. Android One est bon et assez léger, cependant, il est trop basique et il peut y avoir tellement plus qu'un lanceur d'applications peut offrir. Lecteur de musique Pulsar. Appareil photo au bacon. Fichiers Go par Google. Dernière modifié: 2025-01-22 17:01

Aucune pièce spécifiée. Étape 1 Comment réparer les touches de clavier collantes sur un MacBook. Trempez un coton-tige dans de l'isopropanol et essuyez autour de chaque touche collante. Utilisez un cure-dent pour retirer les miettes ou les débris sous les touches collantes. Maintenant, testez vos clés. Utilisez un spudger ou un outil d'ouverture en plastique pour faire levier sur les touches upsticky. Dernière modifié: 2025-01-22 17:01

Etc/fichier d'environnement. Le premier fichier que le système d'exploitation utilise au moment de la connexion est le fichier /etc/environment. Le fichier /etc/environment contient des variables spécifiant l'environnement de base pour tous les processus. Chaque nom défini par l'une des chaînes est appelé variable d'environnement ou variable shell. Dernière modifié: 2025-01-22 17:01

ARF directement, vous pouvez le lire en téléchargeant et en installant le lecteur WebEx gratuit de Cisco, parfois appelé "lecteur d'enregistrement réseau". Ces programmes fonctionnent comme n'importe quel autre lecteur vidéo. Dernière modifié: 2025-01-22 17:01

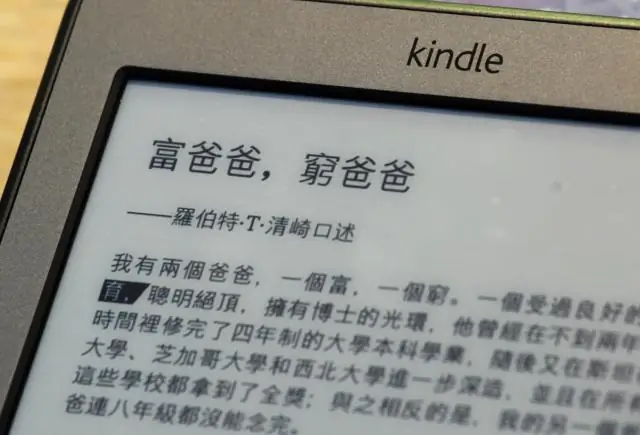

Amazon Kindle Amazon propose une sélection de livres chinois via Kindle. Avec une application Kindle, vous pouvez lire des livres électroniques sur n'importe quel appareil. Accédez à la catégorie Langues étrangères, puis sélectionnez la langue chinoise, qui compte actuellement plus de 4 000 titres. Vous verrez de nombreuses versions chinoises de classiques du monde. Dernière modifié: 2025-01-22 17:01

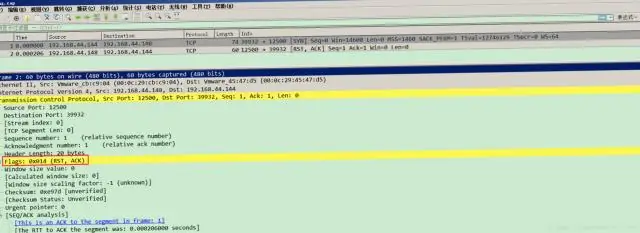

Voici comment cela fonctionne : Le serveur ouvre une session (définit un cookie via l'en-tête HTTP) Le serveur définit une variable de session. La page des changements de client. Le client envoie tous les cookies, ainsi que l'ID de session de l'étape 1. Le serveur lit l'ID de session à partir du cookie. Le serveur correspond à l'ID de session d'une liste dans une base de données (ou mémoire, etc.). Dernière modifié: 2025-01-22 17:01

Huawei Matebook 13. Le meilleur ordinateur portable pour la plupart des étudiants. Dell XPS 13. Le produit phare de Dell vient d'obtenir son diplôme. Google Pixelbook Go. Le meilleur Chromebook de Google pour les petits budgets. Surface Laptop 2. Regardez au-delà de la surface. Microsoft Surface Go. HP Envy x360 13 (2019) Microsoft Surface Pro 6. Dell Inspiron Chromebook 11 2-en-1. Dernière modifié: 2025-01-22 17:01

Créez vos projets de bricolage à l'aide de votre Cricut Explore, Silhouette et plus encore. Les fichiers de coupe gratuits incluent les fichiers SVG, DXF, EPS et PNG. Dernière modifié: 2025-01-22 17:01

L'acajou est une couleur brun rougeâtre. C'est approximativement la couleur du bois d'acajou. Dernière modifié: 2025-01-22 17:01

Une erreur de transposition est une erreur de saisie de données causée par la commutation par inadvertance de deux nombres adjacents. Un indice de la présence d'une telle erreur est que le montant de l'erreur est toujours divisible par 9. Par exemple, le nombre 63 est entré comme 36, ce qui correspond à une différence de 27. Dernière modifié: 2025-01-22 17:01

Les applications désinstallées utilisent-elles de la mémoire sur MyiPhone ? Non. La liste des applications que vous voyez dans Paramètres-> Cellulaire n'affiche que la quantité de données que chaque application a envoyées et reçues entre votre iPhone et votre opérateur sans fil (AT&T, Verizon, etc.). Dernière modifié: 2025-01-22 17:01

VIDÉO De plus, Microsoft Access peut-il être utilisé pour l'inventaire ? Microsoft Access est l'un des plus populaires et largement utilisé programmes de bases de données. L'accès peut accomplir de nombreuses tâches différentes, de la création d'une simple liste de produits à la production d'un inventaire pour une usine ou un entrepôt.. Dernière modifié: 2025-01-22 17:01

Dans Chrome, vous pouvez activer ou désactiver les en-têtes et les pieds de page dans les paramètres d'impression. Pour afficher les paramètres d'impression, maintenez la touche Ctrl enfoncée et appuyez sur « p » ou cliquez sur les points de suspension verticaux en haut à droite de la fenêtre du navigateur, comme illustré ci-dessous : Le panneau de configuration de l'impression apparaîtra à gauche de la fenêtre du navigateur. Dernière modifié: 2025-01-22 17:01

L'algèbre relationnelle est un langage de requête procédural utilisé pour interroger les tables de la base de données afin d'accéder aux données de différentes manières. En algèbre relationnelle, l'entrée est une relation (table à partir de laquelle les données doivent être consultées) et la sortie est également une relation (une table temporaire contenant les données demandées par l'utilisateur). Dernière modifié: 2025-01-22 17:01

Les utilisateurs de WhatsApp peuvent désormais passer des appels de groupe jusqu'à quatre personnes en lançant un appel vocal ou vidéo en tête-à-tête, puis en appuyant sur le bouton « Ajouter un participant » dans le coin supérieur droit de l'application pour ajouter un autre contact à l'appel. Le service de messagerie instantanée WhatsApp a introduit lundi les appels de groupe pour la voix et la vidéo. Dernière modifié: 2025-01-22 17:01