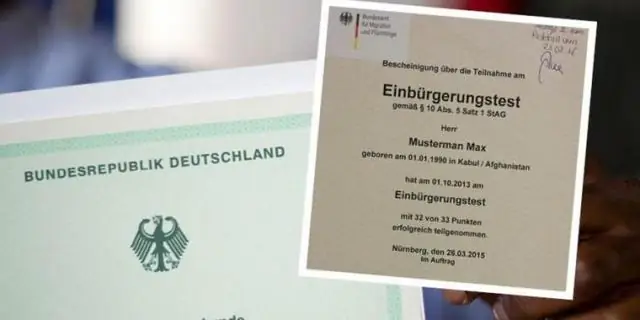

Qu'est-ce qu'un certificat PIC ? Le certificat de sécurité alimentaire PIC sera délivré par des organismes d'attribution approuvés par le Département de contrôle des aliments et accrédités par le Département d'accréditation de Dubaï. Un certificat PIC indiquera que la personne à laquelle il est délivré est qualifié pour être un PIC pour un niveau particulier. Dernière modifié: 2025-01-22 17:01

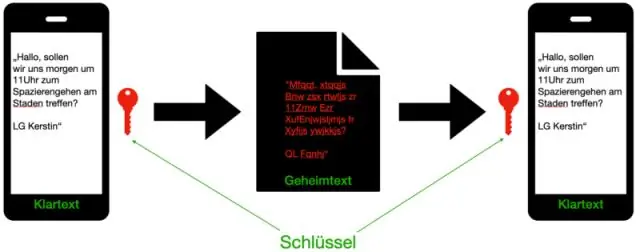

La cryptographie asymétrique, également connue sous le nom de cryptographie à clé publique, utilise des clés publiques et privées pour crypter et décrypter les données. Les clés sont simplement de grands nombres qui ont été appairés mais ne sont pas identiques (asymétriques). Une clé de la paire peut être partagée avec tout le monde; c'est ce qu'on appelle la clé publique. Dernière modifié: 2025-01-22 17:01

1) Allez dans le menu DÉMARRER dans le coin inférieur gauche et cliquez dessus. Vous pouvez utiliser la calculatrice qui apparaît en utilisant votre souris pour cliquer sur les boutons ou en utilisant le pavé numérique sur le côté droit de votre clavier. Notez que l'ordinateur utilise '/' pour la division et '*' pour la multiplication. Dernière modifié: 2025-01-22 17:01

Étapes pour une réinitialisation matérielle : éteignez votre Galaxy Tab 3. Maintenant, maintenez enfoncés les boutons d'augmentation du volume, d'alimentation et d'accueil jusqu'à ce que vous voyiez un Android allongé sur le dos. Utilisez les touches de volume pour faire défiler jusqu'àWipeData/Factory Reset et utilisez le bouton d'alimentation pour confirmer. Dernière modifié: 2025-01-22 17:01

Les particuliers ne peuvent pas faire réacheminer le courrier d'une entreprise, mais seule l'ensemble de l'entreprise peut faire réacheminer le courrier. Si vous quittez un emploi et que vous voulez votre courrier, l'entreprise devra le faire suivre, si elle le souhaite. A vous d'informer les correspondants de votre nouvelle adresse. Dernière modifié: 2025-01-22 17:01

Boîtier IP65 - IP classé comme « étanche à la poussière » et protégé contre l'eau projetée par une buse. Boîtier IP66 - IP classé comme « étanche à la poussière » et protégé contre les fortes mers ou les puissants jets d'eau. Boîtiers IP 68 - classés IP comme « étanches à la poussière » et protégés contre une immersion complète et continue dans l'eau. Dernière modifié: 2025-01-22 17:01

Pour vérifier la version du pilote ODBC SQL Server (ODBC 32 bits) : Dans Outils d'administration, double-cliquez sur Sources de données (ODBC). Cliquez sur l'onglet Pilotes. Les informations relatives à l'entrée Microsoft SQL Server sont affichées dans la colonne Version. Dernière modifié: 2025-01-22 17:01

Un saut de page ou un saut de page fixe est un code inséré par un programme logiciel (par exemple, un traitement de texte) qui indique à l'imprimante où terminer la page en cours et commencer la suivante. Dernière modifié: 2025-01-22 17:01

Boston, Massachusetts, États-Unis Houghton Mifflin Harcourt (/ˈho?t?n/; HMH) est un éditeur de manuels, de matériel pédagogique, d'évaluations, d'ouvrages de référence et de fiction et non-fiction pour les jeunes lecteurs et les adultes. La société est basée dans le quartier financier de Boston. Dernière modifié: 2025-01-22 17:01

Les certificats de serveur sont essentiellement utilisés pour identifier un serveur. De manière caractéristique, ce certificat est délivré aux noms d'hôtes, qui peuvent être un lecteur hôte, par exemple Microsoft ou n'importe quel nom de machine. Les certificats de serveur servent à crypter et décrypter le contenu. Dernière modifié: 2025-01-22 17:01

Pour redémarrer votre Apple TV, accédez à Paramètres> Général> Redémarrer. Vous pouvez également maintenir le bouton bas et menu enfoncé pendant 6 secondes, jusqu'à ce que la lumière commence à clignoter rapidement. Dernière modifié: 2025-01-22 17:01