Le multithreading (ou parallélisme des threads) offre aux développeurs une bonne opportunité d'entrée de gamme pour obtenir des performances logicielles améliorées lorsqu'ils utilisent des processeurs multicœurs. Avec cette approche, le programme lui-même génère des threads d'exécution, qui peuvent être exécutés par les multiples cœurs du système pour s'exécuter individuellement. Dernière modifié: 2025-01-22 17:01

Décroché. L'état d'une ligne téléphonique qui permet la numérotation et la transmission mais interdit la réponse aux appels entrants. Le téléphone est décroché lorsque le combiné est décroché de la base d'un téléphone fixe ou lorsque Talk est enfoncé sur un téléphone portable. Dernière modifié: 2025-01-22 17:01

Vous pouvez désactiver le partage en procédant comme suit : Affichez l'onglet Révision du ruban. Cliquez sur l'outil Partager le classeur, dans le groupe de modifications. Excel affiche la boîte de dialogue Partager le classeur. Décochez la case Autoriser les modifications. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Cloud-native est une approche de création et d'exécution d'applications qui exploite les avantages du modèle de prestation de cloud computing. Cloud-native concerne la façon dont les applications sont créées et déployées, pas où. Il convient aux clouds publics et privés. Dernière modifié: 2025-01-22 17:01

Uncaught signifie que l'erreur n'a pas été interceptée dans une instruction catch et TypeError est le nom de l'erreur. undefined n'est pas une fonction : c'est la partie message. Avec les messages d'erreur, vous devez les lire très littéralement. Par exemple, dans ce cas, cela signifie littéralement que le code a tenté d'utiliser undefined comme s'il s'agissait d'une fonction. Dernière modifié: 2025-01-22 17:01

Un fichier ASC est un fichier ASCII blindé utilisé par Pretty Good Privacy (PGP), un programme de cryptage utilisé pour une communication sécurisée. Les fichiers ASC incluent également un texte clé en clair, qui peut être vérifié à l'aide des méthodes d'authentification PGP. Dernière modifié: 2025-01-22 17:01

Lorsque vous commencez à créer votre profil, ne vous inquiétez pas d'être lié à votre URL personnalisée - Tumblr vous permet de démarrer plus d'un blog sur son service. Pour démarrer un nouveau blog Tumblr, cliquez sur l'icône qui ressemble à trois barres à côté du nom de votre blog sur votre tableau de bord, puis sélectionnez créer un nouveau blog. Dernière modifié: 2025-01-22 17:01

Lorsqu'un numéro bloqué essaie de vous envoyer un message texte, celui-ci ne passera pas et il ne verra probablement jamais le message « remis ». De votre côté, vous ne verrez rien du tout. Vous recevrez toujours les messages, mais ils seront envoyés dans une boîte de réception distincte « Expéditeurs inconnus ». Vous ne verrez pas non plus de notifications pour ces textes. Dernière modifié: 2025-01-22 17:01

Les emplacements par défaut sont : Windows 7, 8.1 et 10:C:UsersAppDataRoamingMozillaFirefoxProfilesxxxxxxxx.default. Mac OS X El Capitan:Utilisateurs//Bibliothèque/ApplicationSupport/Firefox/Profiles/xxxxxxxx. Dernière modifié: 2025-01-22 17:01

Vous pouvez cliquer sur le bouton Find My ID pour vous assurer que votre NOVA Student ID est disponible. Si vous ne parvenez toujours pas à vous connecter à l'aide de l'identifiant d'étudiant que vous avez trouvé, vous devez contacter le service d'assistance informatique et nous serons ravis de vous aider. Dernière modifié: 2025-01-22 17:01

Informations sur les routeurs et les ponts. Les routeurs et les ponts relient deux ou plusieurs réseaux locaux (LAN) individuels pour créer un réseau local étendu ou un réseau étendu (WAN). Liez des réseaux en utilisant différentes identités de réseau. Transmettez uniquement les données nécessaires à la destination finale sur le LAN. Dernière modifié: 2025-01-22 17:01

Définition médicale de Melan- (préfixe) Melan- (préfixe): Préfixe signifiant sombre ou noir. Il vient du grec « melas », noir. Exemples de termes contenant mélancolie, mélancolie, mélanine, mélanocytes, mélanome et méléna. Dernière modifié: 2025-01-22 17:01

Une vulnérabilité d'exécution de code arbitraire est une faille de sécurité logicielle ou matérielle permettant l'exécution de code arbitraire. La possibilité de déclencher l'exécution de code arbitraire sur un réseau (en particulier via un réseau étendu tel qu'Internet) est souvent appelée exécution de code à distance (RCE). Dernière modifié: 2025-01-22 17:01

Les pots de peinture sont une nouvelle voie vers le déverrouillage des camouflages d'armes en or, diamant et matière noire dans Blackout. Les joueurs déverrouillaient ces camouflages en multijoueur pour une utilisation dans la bataille royale, mais Paint Cans a entièrement déplacé cette progression dans Blackout. Ces canettes peuvent être dépensées pour débloquer des camouflages avec des prix variés par arme. Dernière modifié: 2025-01-22 17:01

La valeur RVB de la couleur #00ff00 est (0,255,0). Ce code hexadécimal est également une couleur Web sécurisée qui est égale à #0F0. #00ff00 le nom de la couleur est la couleur verte 1. #00ff00 la valeur rouge de la couleur hexadécimale est 0, la valeur verte est 255 et la valeur bleue de son RVB est 0. Dernière modifié: 2025-01-22 17:01

Bien que MySQL ait des composants similaires, non, vous ne pouvez pas utiliser PLSQL dans MySQL. Il en va de même pour T-SQL utilisé par MS SQL Server. MySQL a beaucoup de documentation à ce sujet sur leur site Web. Vous verrez que PLSQL et T-SQL sont complets et fournissent probablement un peu plus de fonctionnalités. Dernière modifié: 2025-01-22 17:01

Fondamentalement, tout ce que vous avez à faire pour prendre la capture d'écran sous Android 4.0 et versions ultérieures, est de maintenir enfoncés le bouton de volume et le bouton d'alimentation pendant environ une seconde. L'appareil prendra alors une capture d'écran et l'enregistrera dans un dossier de captures d'écran dans la galerie de votre téléphone. Dernière modifié: 2025-01-22 17:01

L'alcool à friction sort parfois le stylo. Il en va de même pour la laque (laque régulière). Utilisez un nettoyant commercial tel que le nettoyant pour tableau blanc Sanford Expo sur la tache d'encre permanente, laissez la solution sécher, puis essuyez la surface avec un chiffon doux. Utilisez un marqueur effaçable à sec standard ou à forte odeur. Dernière modifié: 2025-01-22 17:01

Dans iOS 10.2 ou version antérieure : accédez à Paramètres > iCloud. Appuyez sur votre nom d'utilisateur Apple ID. Si votre appareil est hors ligne, appuyez sur Obtenir le code de vérification. Si votre appareil est en ligne, appuyez sur Mot de passe et sécurité > Obtenir le code de vérification. Dernière modifié: 2025-01-22 17:01

Une fuite de mémoire réduit les performances de l'ordinateur en réduisant la quantité de mémoire disponible. Finalement, dans le pire des cas, une trop grande partie de la mémoire disponible peut être allouée et tout ou partie du système ou de l'appareil cesse de fonctionner correctement, l'application échoue ou le système ralentit considérablement en raison du thrashing. Dernière modifié: 2025-01-22 17:01

Oracle GoldenGate est un produit logiciel qui vous permet de répliquer, filtrer et transformer des données d'une base de données à une autre base de données. Il permet la réplication des données entre les bases de données Oracle et d'autres bases de données hétérogènes prises en charge. Dernière modifié: 2025-01-22 17:01

ABBYY FineReader est un système de reconnaissance optique de caractères (OCR). Il est utilisé pour convertir des documents numérisés, des documents PDF et des documents image (y compris des photos numériques) en documents modifiables/recherchables. Dernière modifié: 2025-01-22 17:01

Java. awt. La classe Graphics fournit de nombreuses méthodes pour la programmation graphique. Dernière modifié: 2025-01-22 17:01

Vous pouvez trouver les informations de version de VS Code dans la boîte de dialogue À propos de. Sur macOS, accédez à Code > À propos du code Visual Studio. Sous Windows et Linux, accédez à Aide > À propos. La version du code VS est le premier numéro de version répertorié et a le format de version 'major.minor.release', par exemple '1.27.0'. Dernière modifié: 2025-01-22 17:01

Comment créer un plan d'alimentation Ouvrez Paramètres. Cliquez sur Système. Cliquez sur Alimentation et veille. Cliquez sur le lien Paramètres d'alimentation supplémentaires. Dans le volet de gauche, cliquez sur le bouton Créer un plan d'alimentation. Sélectionnez un plan d'alimentation avec les paramètres que vous souhaitez démarrer. Sous "Nom du plan", saisissez un nom descriptif pour le nouveau schéma d'alimentation. Dernière modifié: 2025-01-22 17:01

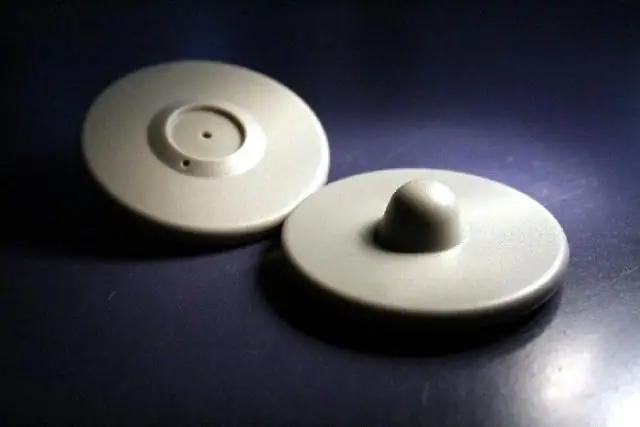

Pour les retirer à la maison, utilisez un aimant puissant, tel qu'un aimant de disque dur. Placez l'aimant sur une surface plane et posez l'étiquette dessus avec le dôme d'encre ou la cartouche vers le bas. Vous devriez entendre un clic vous indiquant que la balise est désactivée. Remuez les broches de l'étiquette de haut en bas pour les libérer. Dernière modifié: 2025-01-22 17:01

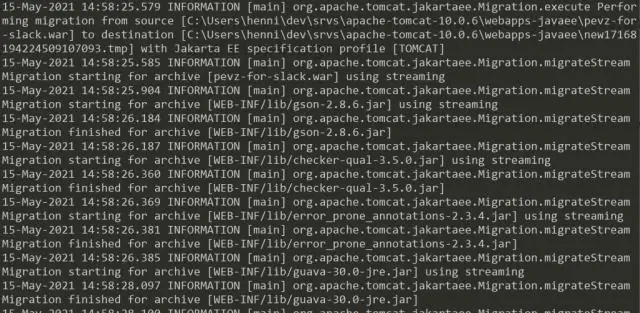

Par défaut, le catalina. out se trouve dans le répertoire logs sous le répertoire racine de Tomcat. Par exemple, /opt/netiq/idm/apps/tomcat/logs/catalina. Dernière modifié: 2025-01-22 17:01

Les ordinateurs portables sont plus chers que les ordinateurs de bureau de performances équivalentes, car ils sont conçus pour fonctionner avec moins d'énergie, pour peser moins et pour être un peu plus robustes afin de résister aux contraintes d'être déplacés fréquemment. Dernière modifié: 2025-01-22 17:01

Si votre transition n'a pas de conditions, l'éditeur Unity ne prend en compte que l'heure de sortie et la transition se produit lorsque l'heure de sortie est atteinte. Si votre transition a une ou plusieurs conditions, les conditions doivent toutes être remplies avant que la transition ne soit déclenchée. Dernière modifié: 2025-01-22 17:01

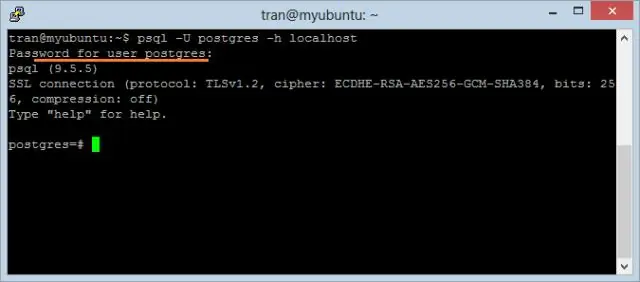

Les fichiers de configuration PostgreSQL sont stockés dans le répertoire /etc/postgresql//main. Par exemple, si vous installez PostgreSQL 9.5, les fichiers de configuration sont stockés dans le répertoire /etc/postgresql/9.5/main. Pour configurer l'authentification ident, ajoutez des entrées au fichier /etc/postgresql/9.5/main/pg_ident. Dernière modifié: 2025-01-22 17:01

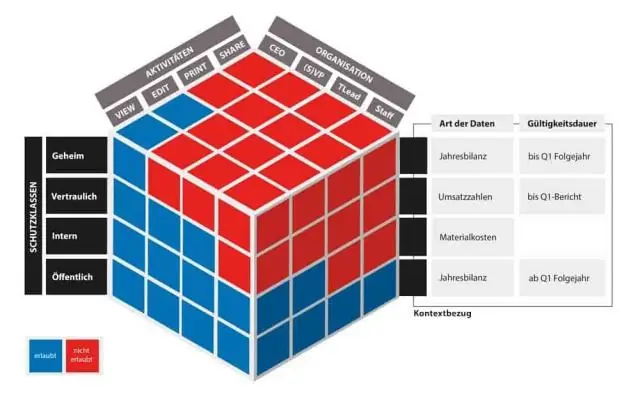

La classification des données est utilisée pour déterminer combien d'efforts, d'argent et de ressources sont alloués pour protéger les données et contrôler l'accès à celles-ci. L'objectif principal des schémas de classification des données est de formaliser et de stratifier le processus de sécurisation. Dernière modifié: 2025-01-22 17:01

Les colorants Procion MX resteront bons pendant au moins quelques semaines à température ambiante climatisée, de 70 ° à 80 ° F, mais ils se détérioreront plus rapidement s'ils sont laissés à l'extérieur par temps chaud. Ils resteront bons pendant plusieurs semaines de plus s'ils sont conservés au réfrigérateur. Dernière modifié: 2025-01-22 17:01

Dans le domaine de la logistique, l'IoT peut créer un système de gestion de localisation intelligent qui permettra aux entreprises de suivre facilement les activités des chauffeurs, la localisation des véhicules et l'état de livraison. Une telle solution est un assistant irremplaçable dans la planification des livraisons et la compilation et la visualisation des horaires. Dernière modifié: 2025-01-22 17:01

Pourquoi la batterie de mon iPhone meurt-elle si vite ? Voici TheReal Fix ! Pousser le courrier. Désactivez les services de localisation inutiles. N'envoyez pas iPhone Analytics (Diagnostics & UsageData) Fermez vos applications. Notifications : utilisez uniquement celles dont vous avez besoin. Désactivez les widgets que vous n'utilisez pas. Éteignez votre téléphone une fois par semaine (dans le bon sens) Actualisation de l'application en arrière-plan. Dernière modifié: 2025-01-22 17:01

Le framework express est construit au-dessus du nœud. js et aide à accélérer le développement d'applications basées sur serveur. Les routes sont utilisées pour détourner les utilisateurs vers différentes parties des applications Web en fonction de la demande effectuée. Dernière modifié: 2025-01-22 17:01

Une attaque par rejeu de cookie se produit lorsqu'un attaquant vole un cookie valide d'un utilisateur et le réutilise pour usurper l'identité de cet utilisateur afin d'effectuer des transactions/activités frauduleuses ou non autorisées. Dernière modifié: 2025-01-22 17:01

Si votre MacBook a également tendance à chauffer, il existe sept façons de le garder au frais et au calme. Évitez Chrome. Gardez un œil sur un minimum raisonnable. Ralentissez votre rôle multitâche. Pas de tours, pas de soleil. Testez vos fans. Nettoyez votre Mac. Se tenir au courant. Dernière modifié: 2025-01-22 17:01

Signifie 'Peer to Peer.' Dans un réseau P2P, les « pairs » sont des systèmes informatiques qui sont connectés les uns aux autres via Internet. Les fichiers peuvent être partagés directement entre les systèmes du réseau sans avoir besoin d'un serveur central. En d'autres termes, chaque ordinateur d'un réseau P2P devient un serveur de fichiers ainsi qu'un client. Dernière modifié: 2025-01-22 17:01

TORRENT:TorrentDécouragé. Dernière modifié: 2025-01-22 17:01

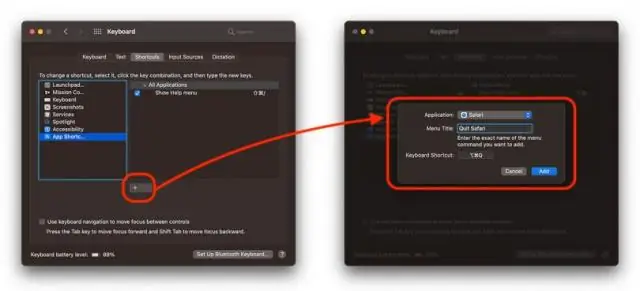

Pour modifier les raccourcis clavier pour Safari (ou toute autre application) dans Snow Leopard, accédez à Préférences Système »Clavier et cliquez sur l'onglet « Raccourcis clavier ». Cliquez ensuite sur « Raccourcis d'applications » dans la colonne de gauche, puis sur le « + » pour afficher l'éditeur de raccourcis. Dernière modifié: 2025-01-22 17:01