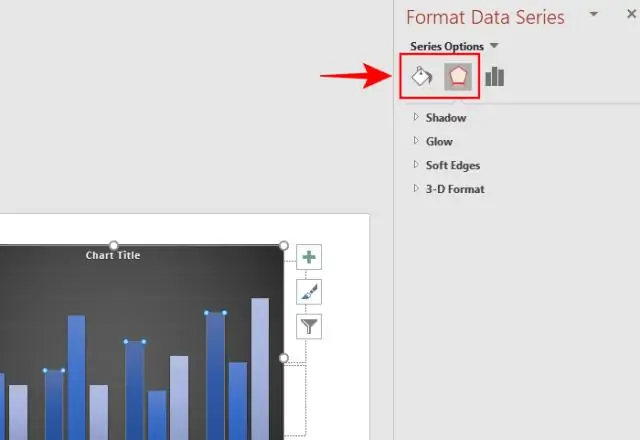

Pour créer une barre d'outils de navigation qui apparaît sur chaque diapositive, procédez comme suit : 1Passez en mode Masque des diapositives. Dans l'onglet Affichage du ruban, cliquez sur le bouton Masque des diapositives dans le groupe Affichages de la présentation. 2Créez les boutons d'action que vous souhaitez inclure. 3Retour à la vue normale. Dernière modifié: 2025-01-22 17:01

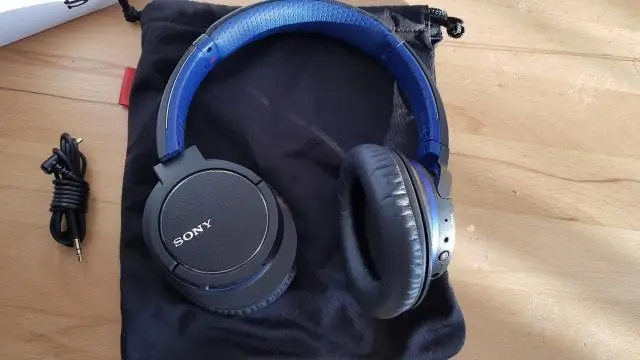

Le mode d'emploi du périphérique BLUETOOTH est à portée de main. Entrez en mode d'appairage sur ce casque. Effectuez la procédure de jumelage sur le périphérique BLUETOOTH pour rechercher ce casque. Sélectionnez [MDR-ZX770BT]. Établissez la connexion BLUETOOTH à partir du périphérique BLUETOOTH. Dernière modifié: 2025-01-22 17:01

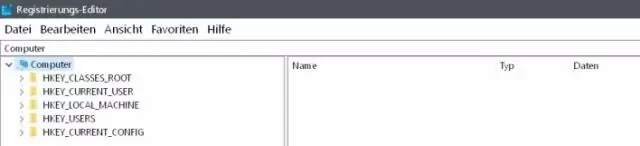

Les systèmes d'exploitation contrôlent le matériel informatique et servent d'interface avec les programmes d'application. Les logiciels utilitaires aident à gérer, maintenir et contrôler les ressources informatiques. Des exemples de programmes utilitaires sont les logiciels antivirus, les logiciels de sauvegarde et les outils de disque. Dernière modifié: 2025-01-22 17:01

Cliquez sur le menu Chrome dans la barre d'outils du navigateur. Cliquez sur Afficher les paramètres avancés et recherchez la section « Confidentialité ». Décochez la case à côté de « Activer la protection contre le phishing et les logiciels malveillants ». Remarque : lorsque vous désactivez ces avertissements, vous désactivez également d'autres avertissements concernant les logiciels malveillants et les téléchargements inhabituels. Dernière modifié: 2025-01-22 17:01

Tapez Absent. La plupart des téléphones stupides ont un clavier de base avec un pavé numérique et des lettres affectées aux touches correspondantes pour composer des messages texte. Les smartphones ont des claviers QWERTY complets sous forme matérielle ou intégrés au système d'exploitation qui vous permettent de taper facilement des messages texte et des e-mails sur un clavier complet. Dernière modifié: 2025-01-22 17:01

Les deux sont des expériences tout aussi frustrantes, mais viennent avec des solutions tout aussi faciles. Restez à portée de vos écouteurs et de votre smartphone. Supprimez toutes les connexions Bluetooth inutiles. Assurez-vous que votre casque Bluetooth a suffisamment de batterie. Essayez de dissocier vos écouteurs, puis de les ré-apparier avec votre smartphone. Dernière modifié: 2025-01-22 17:01

Chef doit avoir! VALEUR DU PREFIXE EN GRAMMES deca 10 deci 1/10 centi 1/100 milli 1/1000. Dernière modifié: 2025-01-22 17:01

Samsung Galaxy Note8 - Capturez une capture d'écran. Pour capturer une capture d'écran, maintenez enfoncés les boutons d'alimentation et de réduction du volume en même temps (pendant environ 2 secondes). Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Fitbit et appuyez sur Rejoindre Fitbit. Suivez les instructions à l'écran pour créer un compte Fitbit et connecter (« jumeler ») votre appareil Fitbit à votre téléphone ou tablette. Le jumelage garantit que votre appareil Fitbit et votre téléphone ou votre tablette peuvent communiquer entre eux (synchroniser leurs données). Dernière modifié: 2025-01-22 17:01

L'en-tête doit être une version brève du titre de votre article, ne dépassant pas 50 caractères (espaces compris). L'étiquette « En-tête : » qui précède l'en-tête sur la page de titre n'est pas incluse dans le nombre de 50 caractères, car elle ne fait pas partie du titre de votre article. Dernière modifié: 2025-01-22 17:01

Bower est un gestionnaire de packages front-end construit par Twitter. Également connu sous le nom de gestionnaire de packages pour le Web, bower est utilisé dans les projets open source et fermés modernes pour résoudre de nombreux problèmes récurrents. Dernière modifié: 2025-01-22 17:01

10 meilleures applications de montage vidéo Android de 2019 FilmoraGo. FilmoraGo est une application d'édition vidéo Android remarquable qui est appréciée par de nombreux utilisateurs. Clip Adobe Premiere. Adobe Premiere Clip vous permet de modifier rapidement n'importe quelle vidéo directement depuis votre appareil Android. VidéoShow. Application de montage vidéo PowerDirector. KineMaster. Quik. VivaVidéo. Funimate. Dernière modifié: 2025-01-22 17:01

Si les candidats ne sont pas en mesure de réussir l'examen de certification PMP au cours de leur période d'admissibilité d'un an, ils doivent attendre un an à compter de la date de la dernière tentative pour présenter une nouvelle demande d'accréditation PMP. Dernière modifié: 2025-01-22 17:01

Les signes d'activité des termites de bois sec comprennent : des bruits de claquement, des ailes de termites, l'apparition de « fourmis blanches », du bois sacré, des portes difficiles à fermer et des fenêtres difficiles à ouvrir, des tunnels en bois et de l'excrément. Dernière modifié: 2025-01-22 17:01

Le cloud computing permet aux établissements de santé de stocker toutes ces données tout en évitant les coûts supplémentaires de maintenance des serveurs physiques. Dernière modifié: 2025-01-22 17:01

Le 15 mars 1939, les troupes allemandes entrent en Tchécoslovaquie. Ils s'emparèrent de la Bohême et établirent un protectorat sur la Slovaquie. L'invasion de la Tchécoslovaquie par Hitler était la fin de l'apaisement pour plusieurs raisons : elle prouvait qu'Hitler avait menti à Munich. Dernière modifié: 2025-01-22 17:01

RAPTOR est un environnement de programmation basé sur des organigrammes, conçu spécifiquement pour aider les étudiants à visualiser leurs algorithmes et à éviter les bagages syntaxiques. Les programmes RAPTOR sont créés visuellement et exécutés visuellement en traçant l'exécution à travers l'organigramme. La syntaxe requise est réduite au minimum. Dernière modifié: 2025-01-22 17:01

Une configuration en cours réside dans la RAM de l'appareil, donc si un appareil perd de l'alimentation, toutes les commandes configurées seront perdues. Une configuration de démarrage est stockée dans la mémoire non volatile d'un appareil, ce qui signifie que toutes les modifications de configuration sont enregistrées même si l'appareil perd de l'alimentation. Dernière modifié: 2025-01-22 17:01

Viddly pour Windows est une application légère pour télécharger gratuitement des vidéos YouTube. Dernière modifié: 2025-01-22 17:01

Alternativement appelé Control R et C-r, Ctrl+R est une touche de raccourci le plus souvent utilisée pour actualiser la page dans un navigateur. Dernière modifié: 2025-01-22 17:01

Intégration Wahoo Fitness avec Apple Watch. Wahoo Fitness, le leader des applications d'entraînement et des appareils connectés aux smartphones, propose une variété d'intégrations avec l'Apple Watch. Lorsque vous utilisez votre TICKR X avec l'application d'entraînement de 7 minutes, votre iPhone doit être à proximité pour que le nombre de répétitions et la fréquence cardiaque soient transmis. Dernière modifié: 2025-01-22 17:01

Dans un cluster de basculement Windows Server 2008, un objet de nom de cluster (CNO) est un compte Active Directory (AD) pour un cluster de basculement. Un CNO est automatiquement créé lors de la configuration du cluster. L'assistant crée également un compte d'ordinateur pour le cluster de basculement lui-même; ce compte est appelé l'objet de nom de cluster. Dernière modifié: 2025-01-22 17:01

Pour créer un arrière-plan à pois, définissez le motif à pois comme couleur de remplissage et créez un rectangle à l'aide de l'outil Rectangle (M) aussi grand que votre plan de travail. Pour l'aligner sur votre plan de travail, sélectionnez le rectangle et cliquez sur les icônes d'alignement horizontal au centre et d'alignement vertical au centre. Dernière modifié: 2025-01-22 17:01

Animation de l'orientation de la vue de la caméra Cliquez avec le bouton droit de la souris sur Orientation et vues de la caméra dans l'arbre de création MotionManager et sélectionnez Désactiver la création de clé de vue. Faites glisser la barre de temps vers une nouvelle position, après l'heure de début. Faites glisser le point clé de la ligne Orientation et vues de la caméra vers la barre de temps et sélectionnez Placer la clé. Dernière modifié: 2025-01-22 17:01

Les graisseurs portent des jeans et des t-shirts bleus, des vestes en cuir et des baskets ou des bottes. Ils ont les cheveux longs et graissés et laissent leurs queues de chemise décollées. Les chaussettes portent des vêtements tels que des vestes de ski, des vestes de couleur beige, des pulls de couleur vin et des chemises à rayures, à carreaux ou en madras. Dernière modifié: 2025-01-22 17:01

En outre, il est possible qu'une interface Java hérite d'une autre interface Java, tout comme les classes peuvent hériter d'autres classes. Une classe implémentant une interface qui hérite de plusieurs interfaces doit implémenter toutes les méthodes de l'interface et de ses interfaces parentes. Dernière modifié: 2025-01-22 17:01

Cependant, lorsque vous masquez un dossier, vous dites à TFS d'exclure ce dossier de certaines tâches, telles que l'ajout de nouveaux fichiers et l'obtention de fichiers. Le cloaking permet de réduire le nombre de fichiers récupérés et utilisés à partir de TFS. Par exemple, vous pouvez avoir un mappage d'espace de travail pour un projet d'équipe. Dernière modifié: 2025-01-22 17:01

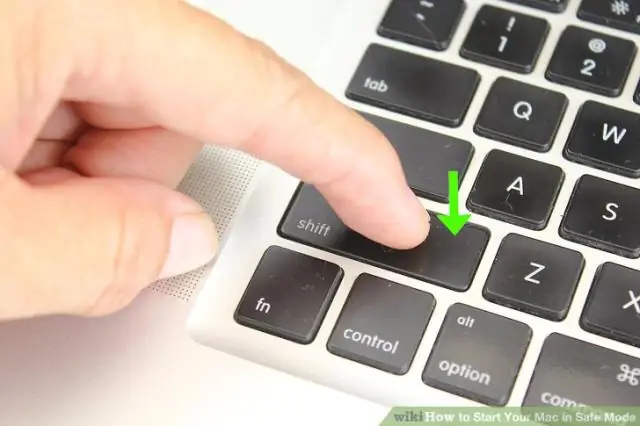

Le mode sans échec (parfois appelé démarrage sans échec) est un moyen de démarrer votre Mac afin qu'il effectue certaines vérifications et empêche certains logiciels de se charger ou de s'ouvrir automatiquement. Le démarrage de votre Mac en mode sans échec effectue les opérations suivantes : Vérifie votre disque de démarrage et tente de réparer les problèmes de répertoire, si nécessaire. Dernière modifié: 2025-01-22 17:01

Comment les actifs numériques et les empreintes numériques sont-ils liés ? Une empreinte numérique est l'ensemble des informations en ligne sur une personne publiées par cette personne ou d'autres,. Dernière modifié: 2025-01-22 17:01

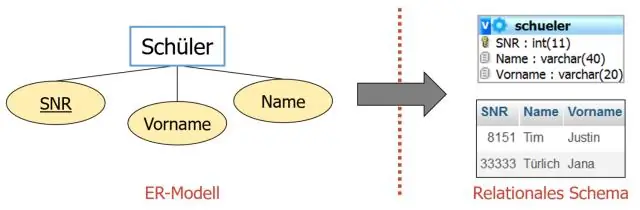

Le principe de base du modèle relationnel est le principe de l'information : toute information est représentée par des valeurs de données dans les relations. Conformément à ce Principe, une base de données relationnelle est un ensemble de relvars et le résultat de chaque requête est présenté comme une relation. Dernière modifié: 2025-01-22 17:01

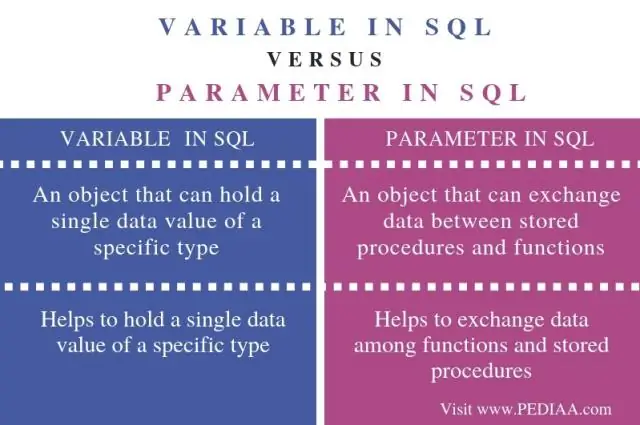

La variable locale est déclarée à l'intérieur d'une fonction alors que la variable globale est déclarée à l'extérieur de la fonction. Les variables locales sont créées lorsque la fonction a commencé l'exécution et sont perdues lorsque la fonction se termine, d'autre part, la variable globale est créée au début de l'exécution et est perdue lorsque le programme se termine. Dernière modifié: 2025-01-22 17:01

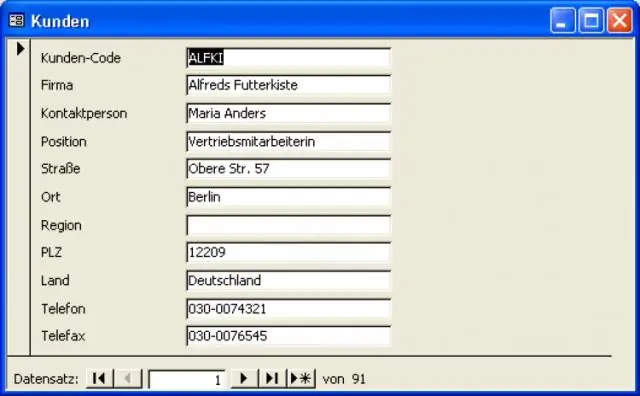

Créer un nouveau formulaire fractionné à l'aide de l'outil Fractionner le formulaire Dans le volet de navigation, cliquez sur la table ou la requête qui contient les données souhaitées sur votre formulaire. Ou ouvrez la table ou la requête en mode Feuille de données. Sous l'onglet Créer, dans le groupe Formulaires, cliquez sur Plus de formulaires, puis sur Fractionner le formulaire. Dernière modifié: 2025-01-22 17:01

Les revêtements et finitions doivent être compatibles avec les matériaux de la boîte aux lettres. La boîte aux lettres peut être de n'importe quelle couleur. Le drapeau du signal porteur peut être de n'importe quelle couleur à l'exception de n'importe quelle nuance de vert, marron, blanc, jaune ou bleu. La couleur préférée du drapeau est l'orange fluorescent. Dernière modifié: 2025-01-22 17:01

Appuyez simplement sur le bouton Agrandir et maintenez-le enfoncé, puis sur la flèche gauche ou droite. Vous pouvez également utiliser le raccourci clavier Alt +] pour déplacer une fenêtre vers la droite. Ou, Alt + [pour le déplacer vers la gauche de l'écran sur votre Chromebook. Dernière modifié: 2025-01-22 17:01

Démarrez iPhoto en maintenant la touche option enfoncée et en double-cliquant sur l'application. iPhoto démarrera avec la boîte de dialogue suivante. Sélectionnez l'une des bibliothèques iPhoto répertoriées dans la boîte de dialogue ou utilisez le bouton « Autre bibliothèque » pour sélectionner une bibliothèque iPhoto non répertoriée. Dernière modifié: 2025-01-22 17:01

Configurez votre Chromebook Étape 1 : Allumez votre Chromebook. Si la batterie est détachée, installez la batterie. Étape 2 : Suivez les instructions à l'écran. Pour choisir vos paramètres de langue et de clavier, sélectionnez la langue qui s'affiche à l'écran. Étape 3 : Connectez-vous avec votre compte Google. Dernière modifié: 2025-01-22 17:01

Connexion à un smartphone Android couplé Déverrouillez l'écran du smartphone Android s'il est verrouillé. Allumez le casque. Appuyez sur le bouton et maintenez-le enfoncé pendant environ 2 secondes. Affichez les appareils couplés avec le smartphone. Sélectionnez [Paramètres] - [Bluetooth]. Touchez [MDR-XB70BT]. Vous entendez le guidage vocal « BLUETOOTHconnected ». Dernière modifié: 2025-01-22 17:01

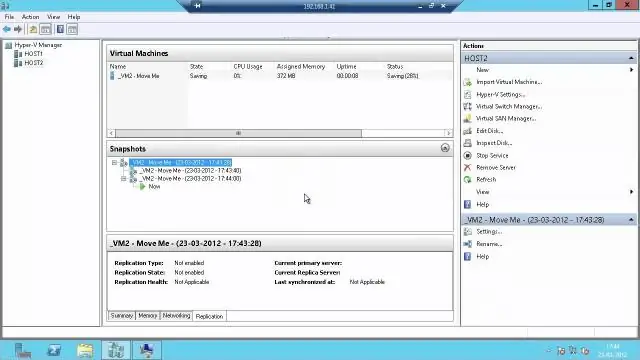

Un instantané Hyper-V (actuellement appelé point de contrôle Hyper-V) représente une copie ponctuelle d'une machine virtuelle (VM) sélectionnée, ce qui vous permet de capturer l'état de la VM, les données et sa configuration matérielle à un moment donné. moment. Dans Hyper-V, plusieurs instantanés peuvent être créés, supprimés et appliqués à une seule machine virtuelle. Dernière modifié: 2025-01-22 17:01

VIDÉO De ce fait, comment configurer un RecyclerView ? L'utilisation d'un RecyclerView comporte les étapes clés suivantes: Ajoutez la bibliothèque RecyclerView AndroidX au fichier de génération Gradle. Définissez une classe de modèle à utiliser comme source de données.. Dernière modifié: 2025-01-22 17:01

6 conseils pour rendre vos tableaux de bord plus performants Votre stratégie data stimule la performance. Réduisez les marques (points de données) dans votre vue. Limitez vos filtres par nombre et type. Optimisez et matérialisez vos calculs. Tirez parti de l'optimisation des requêtes de Tableau. Nettoyez vos classeurs. Dernière modifié: 2025-01-22 17:01