La photographie de paysage est assez flexible en ce qui concerne les paramètres de l'appareil photo que vous utilisez. Une bonne règle générale, cependant, est d'utiliser un trépied, une vitesse d'obturation comprise entre 1/10e de seconde et trois secondes, une ouverture comprise entre f/11 et f/16 et une sensibilité ISO de 100. Dernière modifié: 2025-06-01 05:06

Les ordinateurs portables ASUS contiennent une partition de récupération qui comprend un logiciel conçu pour restaurer l'ordinateur portable dans son état d'origine. Allumez ou redémarrez l'ordinateur portable ASUS. Lorsque l'écran du logo ASUS s'affiche, appuyez sur « F9 » pour accéder à la partition cachée. Appuyez sur 'Entrée' lorsque le gestionnaire de démarrage Windows apparaît. Dernière modifié: 2025-01-22 17:01

La luminescence photostimulée (PSL) est la libération d'énergie stockée dans un phosphore par stimulation avec de la lumière visible, pour produire un signal luminescent. Une plaque basée sur ce mécanisme est appelée plaque de phosphore photostimulable (PSP) et est un type de détecteur de rayons X utilisé en radiographie projectionnelle. Dernière modifié: 2025-01-22 17:01

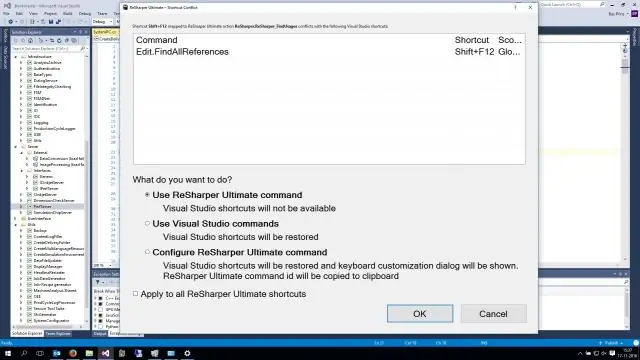

Traitement en ligne de commande. La ligne de commande peut contenir plusieurs commandes. Si l'argument actuel nomme une commande, ses arguments sont collectés, la commande est appliquée à ses arguments (qui sont des chaînes) et le traitement de la ligne de commande se poursuit. Dernière modifié: 2025-01-22 17:01

Un ensemble de données contient des informations sur un échantillon. Un jeu de données se compose de cas. Les étuis ne sont rien d'autre que les objets de la collection. Chaque cas a un ou plusieurs attributs ou qualités, appelés variables qui sont des caractéristiques des cas. Dernière modifié: 2025-01-22 17:01

La technologie de déception est une catégorie émergente de la défense de la cybersécurité. La technologie de déception permet une posture de sécurité plus proactive en cherchant à tromper les attaquants, à les détecter puis à les vaincre, permettant à l'entreprise de reprendre ses activités normales. Dernière modifié: 2025-01-22 17:01

Smbd est le démon serveur qui fournit des services de partage de fichiers et d'impression aux clients Windows. Le serveur fournit des services d'espace fichier et d'impression aux clients à l'aide du protocole SMB (ou CIFS). Ceci est compatible avec le protocole LanManager et peut servir les clients LanManager. Dernière modifié: 2025-01-22 17:01

CTRL + M + M réduira/développera la section actuelle. CTRL + M + A réduira tout même dans les fichiers Html. Ces options se trouvent également dans le menu contextuel sous Contours. Faites un clic droit dans l'éditeur -> Plan pour trouver toutes les options. Dernière modifié: 2025-01-22 17:01

Codecademy est également l'un des meilleurs sites Web où vous pouvez apprendre les bases de python de manière pratique. Vous pouvez prendre la version PRO de Codecademy, c'est une version payante où vous avez accès au contenu du projet. C'est l'un des sites Web où vous pouvez apprendre le python pour les débutants complets. Dernière modifié: 2025-01-22 17:01

Le modèle de stratégie est utilisé pour résoudre des problèmes qui pourraient (ou sont prévus) être mis en œuvre ou résolus par différentes stratégies et qui possèdent une interface clairement définie pour de tels cas. Dernière modifié: 2025-01-22 17:01

Pour remplacer le contenu d'une cellule : Dans l'onglet Accueil, cliquez sur la commande Rechercher et sélectionner, puis sélectionnez Remplacer dans le menu déroulant. La boîte de dialogue Rechercher et remplacer s'affiche. Tapez le texte par lequel vous souhaitez le remplacer dans le champ Remplacer par :, puis cliquez sur Rechercher suivant. Dernière modifié: 2025-01-22 17:01

Guide de configuration Wi-Fi PIXMA PRO-100 Assurez-vous que l'imprimante est sous tension. Appuyez et maintenez enfoncé le bouton [Wi-Fi] à l'avant de l'imprimante pendant quelques secondes. Assurez-vous que ce bouton commence à clignoter en bleu, puis accédez à votre point d'accès et appuyez sur le bouton [WPS] dans les 2 minutes. Dernière modifié: 2025-01-22 17:01

Pour configurer la sonnette pour déclencher la sirène de la station de base lorsqu'elle détecte un mouvement : Ouvrez l'application Arlo. Appuyez sur l'Arlo Audio Doorbell. Appuyez sur l'icône de menu () dans le coin supérieur droit de la page pour l'ouvrir. Appuyez sur Paramètres de mouvement. Appuyez sur Activer la sirène. Appuyez sur l'icône en forme de crayon (modifier). Dernière modifié: 2025-01-22 17:01

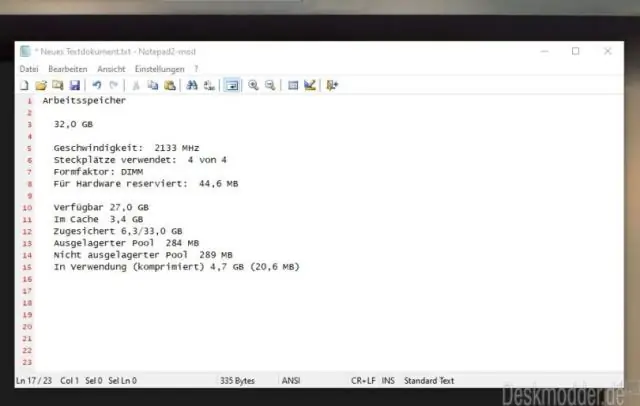

Le Gestionnaire des tâches de Windows vous permet de surveiller les applications, les processus et les services en cours d'exécution sur votre PC. Vous pouvez utiliser le Gestionnaire des tâches pour démarrer et arrêter des programmes et pour arrêter des processus, mais en plus, le Gestionnaire des tâches vous montrera des statistiques informatives sur les performances de votre ordinateur et sur votre réseau. Dernière modifié: 2025-01-22 17:01

Les Sumériens furent la première civilisation mésopotamienne. Les Sumériens commerçaient par terre avec la Méditerranée orientale et par mer jusqu'en Inde. L'invention de la roue, il y a 3000 ans, a amélioré le transport terrestre. Les Sumériens étaient bien connus pour leur travail du métal, un métier dans lequel ils excellaient. Dernière modifié: 2025-01-22 17:01

3,5 livres. Dernière modifié: 2025-01-22 17:01

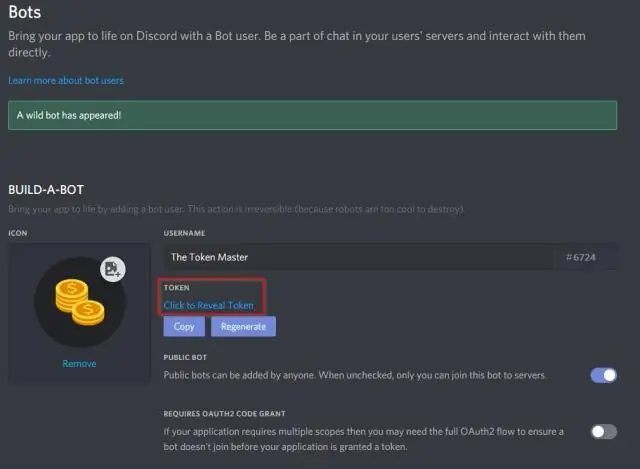

Un Discord Bot Token est une courte phrase (représentée comme un fouillis de lettres et de chiffres) qui agit comme une « clé » pour contrôler un Discord Bot. Les jetons sont utilisés dans le code du bot pour envoyer des commandes à l'API, qui à son tour contrôle les actions du bot. Dernière modifié: 2025-01-22 17:01

L'interface Java Iterable (java. lang. Iterable) est l'une des interfaces racine de l'API Java Collections. Une classe qui implémente l'interface Java Iterable peut être itérée avec la boucle Java for-each. Par itération, je veux dire que ses éléments internes peuvent être itérés. Dernière modifié: 2025-01-22 17:01

Pour ajouter une règle à un groupe de sécurité à l'aide de la ligne de commande allow-security-group-ingress (AWS CLI) aws ec2 allow-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (outils AWS pour Windows PowerShell). Dernière modifié: 2025-01-22 17:01

OLEDB est le successeur d'ODBC, un ensemble de composants logiciels qui permettent à un QlikView de se connecter à un back-end tel que SQL Server, Oracle, DB2, mySQL et autres. Dans de nombreux cas, les composants OLEDB offrent de bien meilleures performances que l'ancien ODBC. Dernière modifié: 2025-01-22 17:01

Cyan : fichier audio. Jaune avec fond noir : pipe (AKA FIFO) Jaune gras avec fond noir : périphérique bloc ou périphérique caractère. Dernière modifié: 2025-06-01 05:06

Un logiciel espion est un type de logiciel malveillant (malware) qui s'installe automatiquement sur votre ordinateur et fonctionne comme un espion sur kegitana effectué par l'utilisateur et l'activité Internet à l'insu et sans le consentement de l'ordinateur de l'utilisateur. Dernière modifié: 2025-01-22 17:01

Impossible de se connecter « Serveur inaccessible » Le message d'erreur que vous voyez, « serveur inaccessible », signifie que votre client VPN sur votre appareil ne peut pas atteindre le serveur. Dernière modifié: 2025-01-22 17:01

Coût de rendu 3D standard : Coût de la vue de rendu 3D Extérieur - Résidentiel 300 $ à 1 000 $ Extérieur - Commercial (petit) 500 $ à 1 000 $ Extérieur - Commercial (grand) 1 000 $ à 2 750 $ Intérieur – Résidentiel 300 $ à 750 $. Dernière modifié: 2025-06-01 05:06

Définition. L'exploration de données est le processus de découverte de modèles et de tendances utiles dans de grands ensembles de données. L'analyse prédictive est le processus d'extraction d'informations à partir de grands ensembles de données afin de faire des prédictions et des estimations sur les résultats futurs. Importance. Aide à mieux comprendre les données collectées. Dernière modifié: 2025-01-22 17:01

Varnish Cache est un accélérateur d'applications Web également connu sous le nom de proxy inverse HTTP de mise en cache. Vous l'installez devant n'importe quel serveur qui parle HTTP et le configurez pour mettre en cache le contenu. Varnish Cache est vraiment très rapide. Il accélère généralement la livraison avec un facteur de 300 à 1000x, selon votre architecture. Dernière modifié: 2025-01-22 17:01

Android. 1 - Activez le mode développeur en allant dans Paramètres > À propos du téléphone, puis appuyez 7 fois sur Numéro de build. 2 - Activez le débogage USB à partir de DeveloperOptions. 3 - Sur votre bureau, ouvrez DevTools cliquez sur moreicon puis More Tools > Remote Devices. Dernière modifié: 2025-01-22 17:01

Il y a sept sujets testés (procédure civile, contrats et ventes, droit pénal et procédure, droit constitutionnel, preuves, biens immobiliers et délits). Vous disposez de six heures au total pour répondre à ces 200 questions. Dernière modifié: 2025-06-01 05:06

Tailles de cadre photo les plus populaires Les photos 4 × 6 sont la taille de photo standard et la plus courante pour la photographie 35 mm. La taille suivante au-dessus de 4 × 6 est une impression photo 5 × 7. Les photos 8×10 sont plus grandes que 4×6 et 5×7, elles sont donc généralement utilisées pour les photos de groupe ou les portraits. Les impressions au format 16 × 20 sont considérées comme de petites affiches. Dernière modifié: 2025-01-22 17:01

L'intégrité des données peut être compromise par une erreur humaine ou, pire encore, par des actes malveillants. Menaces pour l'intégrité des données Erreur humaine. Erreurs de transfert involontaires. Mauvaises configurations et erreurs de sécurité. Malware, menaces internes et cyberattaques. Matériel compromis. Dernière modifié: 2025-01-22 17:01

Premiers pas Utilisez n'importe quel éditeur de texte pour créer un programme source. Ce fichier a normalement un nom qui se termine par .asm. Utilisez TASM pour convertir le programme source en un fichier objet. Utilisez l'éditeur de liens TLINK pour lier vos fichiers ensemble dans un fichier exécutable. Enfin, vous pouvez lancer (ou exécuter) le fichier exécutable ::> hw1. Dernière modifié: 2025-01-22 17:01

Insérez le disque du pilote dans votre lecteur optique. Cliquez sur « Démarrer », faites un clic droit sur « Ordinateur » et sélectionnez « Propriétés ». Dans le menu de gauche, sélectionnez « Gestionnaire de périphériques ». Recherchez le matériel avec un point d'exclamation jaune ou un périphérique pour lequel vous souhaitez installer de nouveaux pilotes à partir du CD ou du DVD. Dernière modifié: 2025-01-22 17:01

Un processus logiciel (également connu sous le nom de méthodologie logicielle) est un ensemble d'activités connexes qui mènent à la production du logiciel. Ces activités peuvent impliquer le développement du logiciel à partir de zéro ou la modification d'un système existant. Dernière modifié: 2025-01-22 17:01

La PS4 ne peut pas se connecter au réseau wifi dans le délai La raison peut être due au serveur proxy que vous utilisez ou simplement que le routeur ne peut pas attribuer une adresse IP ou se connecter à votre PS4. Essayez de redémarrer le routeur ou vérifiez les paramètres de proxy et supprimez-le si vous avez. Dernière modifié: 2025-01-22 17:01

Les mises à jour logicielles sont importantes car elles incluent souvent des correctifs critiques pour les failles de sécurité. En fait, bon nombre des attaques de logiciels malveillants les plus nuisibles que nous voyons tirent parti des vulnérabilités logicielles dans les applications courantes, comme les systèmes d'exploitation et les navigateurs. Dernière modifié: 2025-01-22 17:01

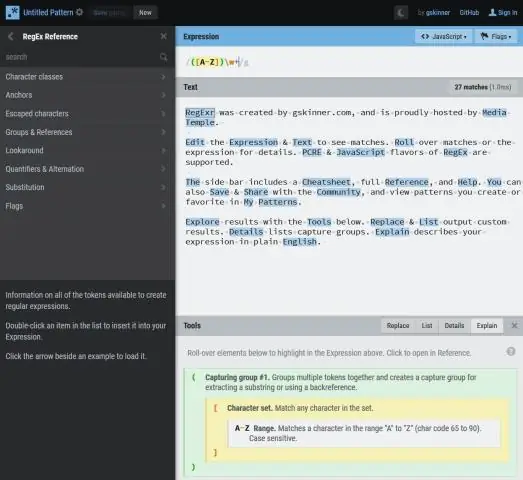

En Python, r'^$' est une expression régulière qui correspond à une ligne vide. Cela ressemble à une expression régulière (regex) couramment utilisée dans les configurations d'URL Django. Le 'r' devant indique à Python que l'expression est une chaîne brute. Dans une chaîne brute, les séquences d'échappement ne sont pas analysées. Par exemple, ' ' est un caractère de nouvelle ligne unique. Dernière modifié: 2025-01-22 17:01

GitHub - Netflix/Hystrix : Hystrix est une bibliothèque de latence et de tolérance aux pannes conçue pour isoler les points d'accès aux systèmes distants, aux services et aux bibliothèques tierces, arrêter les défaillances en cascade et activer la résilience dans les systèmes distribués complexes où la défaillance est inévitable. Dernière modifié: 2025-01-22 17:01

Synchroniser un bloc-notes existant Sur votre téléphone, connectez-vous avec le même compte Microsoft que vous avez utilisé pour configurer OneDrive. Accédez à la liste des applications sur votre téléphone et appuyez sur OneNote (si vous utilisez un Windows Phone 7, appuyez sur Office pour voir vos OneNotenotes). Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le codage dans la recherche qualitative? Le codage est le processus d'étiquetage et d'organisation de vos données qualitatives pour identifier différents thèmes et les relations entre eux. Lors du codage des commentaires des clients, vous attribuez des étiquettes aux mots ou aux phrases qui représentent des thèmes importants (et récurrents) dans chaque réponse. Dernière modifié: 2025-01-22 17:01

Un téléphone déverrouillé n'est pas lié à un opérateur téléphonique spécifique et peut être utilisé sur n'importe quel opérateur de votre choix. Cela signifie : vous avez le choix entre plus de modèles de téléphones que ceux proposés par les opérateurs. Lorsque vous voyagez, vous pouvez facilement utiliser des cartes SIM internationales. Dernière modifié: 2025-01-22 17:01