Vous aurez besoin d'un Magic Jack supplémentaire si vous souhaitez l'utiliser avec un autre numéro de téléphone. Non, un seul numéro de téléphone est attribué à votre appareil Magic Jack. Dernière modifié: 2025-01-22 17:01

La redondance des données garantit que les données contenues dans la base de données sont exactes et fiables. Les petites tranches d'un data mart sont appelées entrepôts de données. Un groupe d'enregistrements liés est appelé une table. Dernière modifié: 2025-01-22 17:01

Suivez ces étapes pour créer Redis à partir de la source et démarrer le serveur. Téléchargez le code source Redis à partir de la page de téléchargement. Décompressez le fichier. tar -xzf redis-VERSION.tar.gz. Compilez et construisez Redis. cd redis-VERSION. Fabriquer. Démarrez Redis. cd src../redis-server. Dernière modifié: 2025-01-22 17:01

Pour les allumer, appuyez simplement sur le bouton central de la télécommande et maintenez-le enfoncé. Pour les coupler avec votre appareil, maintenez le bouton du milieu enfoncé un peu plus longtemps, puis recherchez « iSport Wireless Superslim » dans la liste Bluetooth de votre appareil. Dernière modifié: 2025-01-22 17:01

COMMENT INSTALLER UNE BOÎTE AUX LETTRES POST-MONTÉE. Creusez le trou de poteau. Les exigences de l'USPS stipulent qu'une boîte aux lettres ne peut pas dépasser 45 pouces au-dessus du niveau de la rue. INSÉRER LE POSTE DE BOÎTE AUX LETTRES. COULER LE BÉTON. LAISSEZ LE BÉTON SE FIXER. FIXER LA BOÎTE AUX LETTRES SELON LES INSTRUCTIONS DU FABRICANT. AJOUTER DES NUMÉROS DE RUE. HABILLEZ-LE. Dernière modifié: 2025-01-22 17:01

Différents types de dispositifs de mise en réseau / d'interconnexion de réseaux Répéteur : Également appelé régénérateur, il s'agit d'un dispositif électronique qui ne fonctionne qu'au niveau de la couche physique. Ponts : ils fonctionnent à la fois dans les couches de liaison physique et de données des réseaux locaux du même type. Routeurs : ils relaient les paquets entre plusieurs réseaux interconnectés (c'est-à-dire des réseaux locaux de type différent). Passerelles :. Dernière modifié: 2025-01-22 17:01

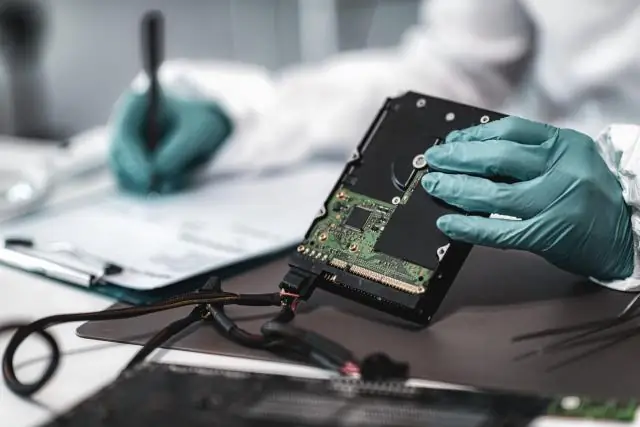

Bien que tous deux se concentrent sur la protection des actifs numériques, ils l'abordent sous deux angles différents. La criminalistique numérique traite les conséquences de l'incident dans un rôle d'enquête, tandis que la cybersécurité est davantage axée sur la prévention et la détection des attaques et la conception de systèmes sécurisés. Dernière modifié: 2025-01-22 17:01

Créer le bloc-notes Sélectionnez l'onglet De l'URL : Saisissez le nom du bloc-notes (par exemple, 'customer-churn-kaggle'). Sélectionnez le système d'exécution Python 3.6. Cliquez sur Créer un bloc-notes. Cela lance le chargement et l'exécution du bloc-notes dans IBM Watson Studio. Dernière modifié: 2025-01-22 17:01

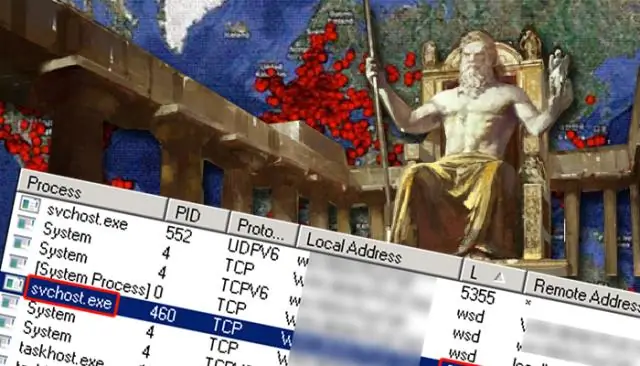

Il fonctionne en interdisant à un ordinateur infecté de communiquer avec les serveurs DGA ou de communiquer avec des sites Web ou des adresses infectés connus. Cela signifie que vous pouvez même installer Heimdal sur un ordinateur infecté et cela bloquerait les données essayant d'être envoyées depuis votre ordinateur. Dernière modifié: 2025-01-22 17:01

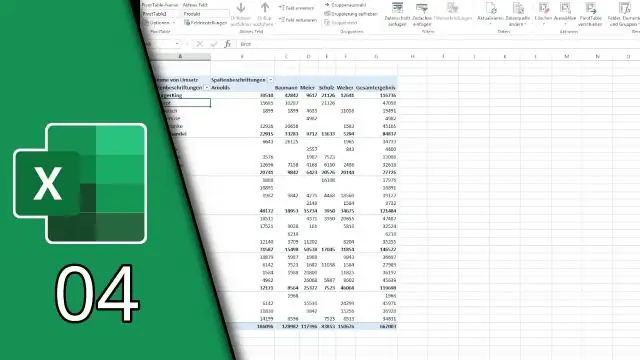

Pour configurer cela : Cliquez avec le bouton droit sur n'importe quelle cellule du tableau croisé dynamique. Cliquez sur Options de tableau croisé dynamique. Dans la fenêtre Options du tableau croisé dynamique, cliquez sur l'onglet Données. Dans la section Données de tableau croisé dynamique, ajoutez une coche à Actualiser les données lors de l'ouverture du fichier. Cliquez sur OK pour fermer la boîte de dialogue. Dernière modifié: 2025-01-22 17:01

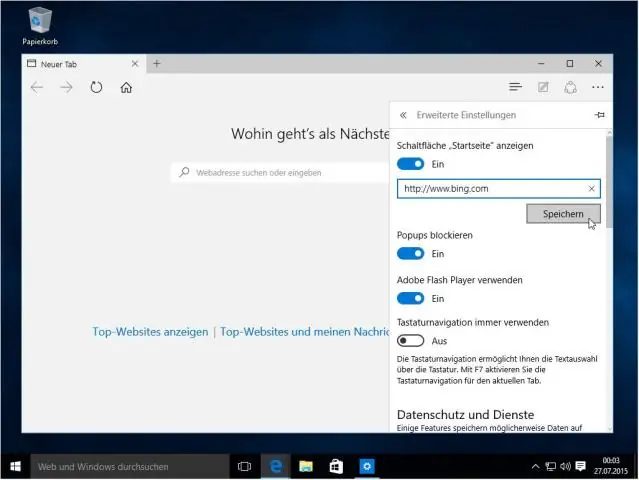

Il existe deux façons d'accéder à la boîte de dialogue d'impression du système à partir de Chrome. Si vous avez déjà appuyé sur le raccourci clavier Ctrl+P, recherchez l'option « Imprimer à l'aide de la boîte de dialogue système » tout en bas de la colonne de gauche. Pour accéder directement à la boîte de dialogue d'impression du système, vous pouvez utiliser le raccourci clavier Ctrl+Maj+P. Dernière modifié: 2025-01-22 17:01

Livre Microsoft Surface. Meilleur ultrabook pour les étudiants en architecture. Station de travail professionnelle mobile HP ZBook 17 G2. MSI GE72 APACHE PRO-242 17,3 pouces. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Ordinateur portable de jeu Dell Inspiron i7559-763BLK 15,6 pouces Full HD. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6 pouces. Dernière modifié: 2025-01-22 17:01

La redirection d'imprimante est une fonctionnalité qui permet de mapper une imprimante locale à une machine distante et d'imprimer sur un réseau. Des imprimantes redirigées non valides et inutilisables peuvent apparaître dans une session des services Bureau à distance, provoquant une lenteur. Dernière modifié: 2025-01-22 17:01

La valeur que vous définissez comme biais horizontal ou vertical est un nombre compris entre 0 et 1, représentant un pourcentage, où le plus proche de 0 signifie le plus biaisé vers la gauche (horizontal) ou la contrainte supérieure (verticale) et le plus proche de 1 signifie la plus biaisée vers la droite (horizontale) ou la contrainte du bas (verticale). Dernière modifié: 2025-01-22 17:01

Un serveur proxy vérifie et transmet les demandes client entrantes à d'autres serveurs pour une communication ultérieure. Un serveur proxy est situé entre un client et un serveur où il sert d'intermédiaire entre les deux, tel qu'un navigateur Web et un serveur Web. Le rôle le plus important du serveur proxy est d'assurer la sécurité. Dernière modifié: 2025-01-22 17:01

En termes pratiques, la limite est généralement déterminée par l'espace de la pile. Si chaque thread obtient une pile de 1 Mo (je ne me souviens pas si c'est la valeur par défaut sous Linux), alors votre système 32 bits manquera d'espace d'adressage après 3000 threads (en supposant que le dernier Go est réservé au noyau). Dernière modifié: 2025-01-22 17:01

1 réponse Cliquez avec le bouton droit sur le fichier de ressources. Choisissez Ouvrir avec. Sélectionnez Éditeur XML (texte) ou Éditeur XML (texte) avec codage. Sur le côté droit de la boîte de dialogue, cliquez sur Définir par défaut. Dernière modifié: 2025-01-22 17:01

Le profil Firefox est l'ensemble des paramètres, personnalisations, modules complémentaires et autres paramètres de personnalisation pouvant être effectués sur le navigateur Firefox. Vous pouvez personnaliser le profil Firefox en fonction de vos besoins d'automatisation Selenium. Donc, les automatiser a beaucoup de sens avec le code d'exécution des tests. Dernière modifié: 2025-01-22 17:01

Adobe Audition est une station de travail audio numérique (DAW) utilisée pour l'enregistrement de musique et de nombreux autres types de production audio, et fait partie d'Adobe Creative Cloud.Adobe Creative Cloud vous offre les meilleures applications créatives au monde afin que vous puissiez transformer vos idées les plus brillantes en votre meilleure appareils de bureau et mobiles. Dernière modifié: 2025-01-22 17:01

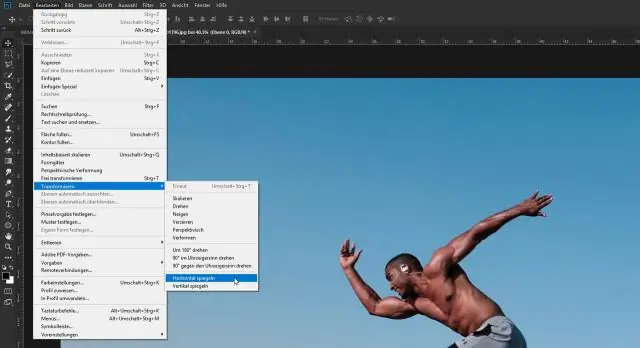

Pour transformer l'image du bas en un reflet miroir de celle du haut, allez dans le menu Edition, choisissez Transformer, puis choisissez Retourner verticalement : Allez dans Edition > Transformer > Retourner verticalement. Nous avons maintenant notre second miroir de réflexion, cette fois verticalement. Dernière modifié: 2025-06-01 05:06

La gestion des tests fait généralement référence à l'activité de gestion d'un processus de test. Un outil de gestion des tests est un logiciel utilisé pour gérer les tests (automatisés ou manuels) qui ont été préalablement spécifiés par une procédure de test. Il est souvent associé à un logiciel d'automatisation. Dernière modifié: 2025-01-22 17:01

Cadrage dans la couche de liaison de données. Le cadrage est une fonction de la couche liaison de données. Il permet à un expéditeur de transmettre un ensemble de bits significatifs au destinataire. Ethernet, Token Ring, Frame Relay et d'autres technologies de couche de liaison de données ont leurs propres structures de trame. Dernière modifié: 2025-01-22 17:01

Un problème étonnamment complexe Vous pouvez également réduire la charge du processeur en ajoutant plus de RAM, ce qui permet à votre ordinateur de stocker plus de données d'application. Cela réduit la fréquence des transferts de données internes et les nouvelles allocations de mémoire, ce qui peut donner à votre processeur une pause bien nécessaire. Dernière modifié: 2025-01-22 17:01

Java lui-même n'est pas une faille de sécurité. Des problèmes de sécurité peuvent être soulevés par les applets Java de votre navigateur. DBeaver est une application de bureau et n'a aucun rapport avec les navigateurs Web. Il n'y aura donc aucun problème de sécurité, quelle que soit la version JRE que vous utilisez. Dernière modifié: 2025-01-22 17:01

Une serrure à chiffre est une serrure qui s'ouvre avec un clavier programmable qui est utilisé pour limiter et contrôler l'accès à une zone très sensible. De nombreuses organisations utilisent des verrous chiffrés pour contrôler l'accès à leurs salles de serveurs, laboratoires de développement ou salles de stockage. Dernière modifié: 2025-01-22 17:01

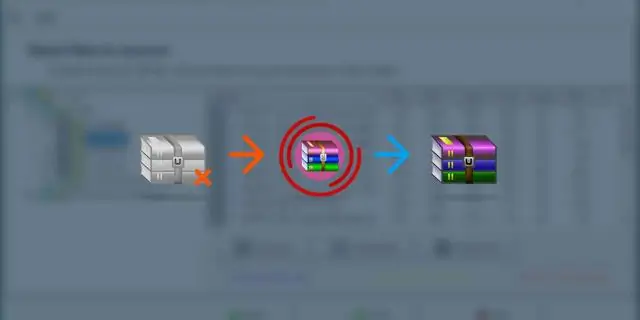

Comment décompresser des fichiers sur Android Accédez au Google Play Store et installez Files by Google. Ouvrez Files by Google et localisez le fichier ZIP que vous souhaitez décompresser. Appuyez sur le fichier que vous souhaitez décompresser. Appuyez sur Extraire pour décompresser le fichier. Appuyez sur Terminé. Tous les fichiers extraits sont copiés au même emplacement que le fichier ZIP d'origine. Dernière modifié: 2025-06-01 05:06

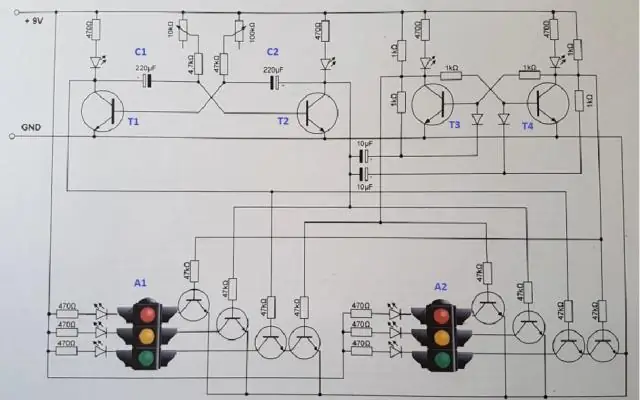

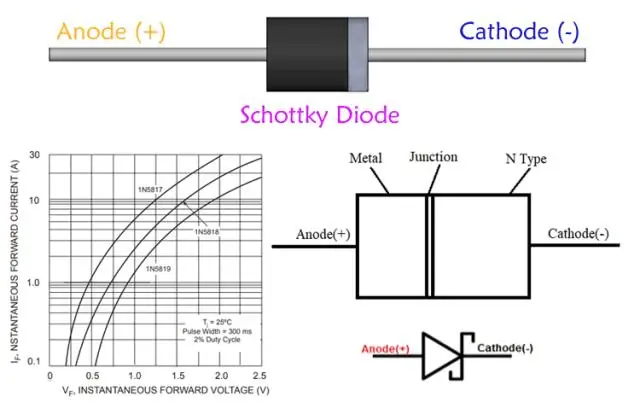

Applications des diodes Schottky. Redresseur de puissance : Les diodes Schottky sont également utilisées comme redresseurs haute puissance. Leur densité de courant élevée et leur faible chute de tension directe signifient que moins d'énergie est gaspillée que si des diodes à jonction PN ordinaires étaient utilisées. Les Schottkydiodes ont tendance à avoir un courant de fuite inverse élevé. Dernière modifié: 2025-01-22 17:01

Activer la déduplication des données à l'aide du gestionnaire de serveur Sélectionnez les services de fichiers et de stockage dans le gestionnaire de serveur. Sélectionnez Volumes dans les services de fichiers et de stockage. Cliquez avec le bouton droit sur le volume souhaité et sélectionnez Configurer la déduplication des données. Sélectionnez le type d'utilisation souhaité dans la liste déroulante et sélectionnez OK. Dernière modifié: 2025-01-22 17:01

La directive ng-submit dans AngularJS est utilisée pour spécifier les fonctions à exécuter sur les événements de soumission. Il peut être utilisé pour empêcher la soumission du formulaire s'il ne contient pas d'action. Il est pris en charge par l'élément. Dernière modifié: 2025-01-22 17:01

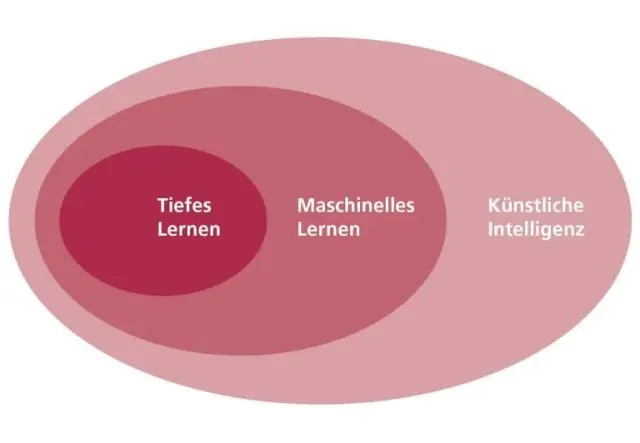

Les technologies exponentielles incluent l'intelligence artificielle (IA), la réalité augmentée et virtuelle (AR, VR), la science des données, la biologie numérique et la biotechnologie, la médecine, la nanotechnologie et la fabrication numérique, les réseaux et les systèmes informatiques, la robotique et les véhicules autonomes. Dernière modifié: 2025-01-22 17:01

Comment configurer mon Apple iPhone 4S avec iTunes Faites glisser vers la droite pour commencer la configuration. Touchez la langue souhaitée. Touchez le pays ou la région souhaité(e). Touchez le réseau Wi-Fi souhaité. Saisissez le mot de passe du réseau. Touchez Rejoindre. Touchez Activer les services de localisation. Entrez un mot de passe à quatre chiffres. Dernière modifié: 2025-01-22 17:01

MQTT, ou transport de télémétrie de file d'attente de messages, est un protocole de communication de périphérique pris en charge par Adafruit IO. js et Arduino, vous pouvez utiliser les bibliothèques clientes IO d'Adafruit car elles incluent la prise en charge de MQTT (voir la section bibliothèques clientes). Dernière modifié: 2025-01-22 17:01

Manière rapide de le faire : Démarrez une partie du système sur lequel vous souhaitez remapper les boutons. Invoquer RGUI (Select+X with player 1) Allez dans Quick Menu puis Controls. Configurez les boutons comme vous le souhaitez. Sélectionnez Enregistrer le fichier de remappage principal. OU, si vous souhaitez enregistrer ce remappage pour le jeu en cours uniquement, sélectionnez Enregistrer le fichier de remappage du jeu. Dernière modifié: 2025-01-22 17:01

Il serait préférable que vous en appreniez davantage sur le sujet suivant en détail avant de commencer à apprendre l'apprentissage automatique. Théorie des probabilités. Algèbre linéaire. La théorie des graphes. Théorie de l'optimisation. méthodes bayésiennes. Calcul. Calcul multivarié. Et des langages de programmation et des bases de données comme :. Dernière modifié: 2025-01-22 17:01

L'Apple iPhone 8 est désormais configuré pour l'utilisation des réseaux 4G. Dernière modifié: 2025-01-22 17:01

1) pousser les paramètres sur la pile. 2) invoquer l'appel système. 3) mettre le code pour l'appel système sur le registre. 4) piège au noyau. 5) puisqu'un numéro est associé à chaque appel système, l'interface d'appel système invoque/envoie l'appel système prévu dans le noyau du système d'exploitation et renvoie l'état de l'appel système et toute valeur de retour. Dernière modifié: 2025-01-22 17:01

La base de données la plus populaire au monde est Oracle selon le classement DB-Engine. Oracle est suivi de MySQL, SQL Server, PostgreSQL et MongoDB dans le classement. Dernière modifié: 2025-01-22 17:01

Quelle est la rémunération d'un lecteur sur place ? Les lecteurs qui se rendent à la lecture sont rémunérés à un taux horaire régulier, qui, avec les heures supplémentaires applicables, s'élèvera à 1 639 $ si le nombre d'heures prévu est travaillé pendant l'événement de lecture. Dernière modifié: 2025-01-22 17:01

L'authentification SFTP à l'aide de clés privées est généralement appelée authentification par clé publique SFTP, ce qui implique l'utilisation d'une clé publique et d'une paire de clés privées. Les deux clés sont associées de manière unique l'une à l'autre de telle sorte qu'aucune clé privée ne puisse fonctionner avec la même clé publique. Dernière modifié: 2025-01-22 17:01

Ajoutez une balise dans la section head (métadonnées). Assurez-vous de fermer la balise avec. Ces deux balises peuvent être sur la même ligne. Entre les balises de titre de début et de fin, écrivez ce que vous voulez que votre titre dise. Dernière modifié: 2025-01-22 17:01