La principale différence entre les modems DSL et câble est due aux différents moyens que chacun utilise pour se connecter à Internet. Vous ne pouvez pas utiliser un modem DSL pour une connexion Internet par câble car il est conçu pour fonctionner avec des lignes téléphoniques au lieu de lignes câblées, et vice versa. Dernière modifié: 2025-01-22 17:01

Avec Azure Sentinel, Microsoft est désormais officiellement entré sur le marché des SIEM. SIEM signifie Security Information and Event Management (SIEM) et est un type de logiciel utilisé par les équipes de cybersécurité. Les produits SIEM peuvent être des systèmes basés sur le cloud ou des applications exécutées localement. Dernière modifié: 2025-01-22 17:01

Si on la posait à un ingénieur logiciel, la question serait interprétée comme « Quelle est votre pile technologique préférée pour construire un projet ». La pile comprend une collection de logiciels utilisés pour construire votre projet. Il comprend : le système d'exploitation Linux, le serveur Web Apache, le logiciel d'application PHP et la base de données MySQL. Dernière modifié: 2025-01-22 17:01

S3 est un système très décontracté. Il n'a pas de définition formelle des classes. S4 fonctionne de manière similaire à S3, mais est plus formel. Il y a deux différences majeures avec S3. S4 a des définitions de classe formelles, qui décrivent la représentation et l'héritage pour chaque classe, et a des fonctions d'assistance spéciales pour définir les génériques et les méthodes. Dernière modifié: 2025-01-22 17:01

Le code d'état de réponse accepté du protocole HTTP (HyperText Transfer Protocol) 202 indique que la demande a été reçue mais n'a pas encore été traitée. Il est sans engagement, ce qui signifie qu'il n'y a aucun moyen pour le HTTP d'envoyer ultérieurement une réponse asynchrone indiquant le résultat du traitement de la demande. Dernière modifié: 2025-01-22 17:01

Créez un lien pour télécharger le fichier sur la page Web à l'aide de la balise HTML. Ensuite, recommandez à la visionneuse de page Web de cliquer avec le bouton droit sur le lien et de choisir l'option Enregistrer ou Enregistrer en tant que fichier. Les téléspectateurs peuvent ensuite télécharger et enregistrer le fichier sur leur ordinateur. Dernière modifié: 2025-01-22 17:01

Js contre PHP : performances. PHP fournit des performances stables et fiables en matière de développement Web, par rapport au framework Javascript. Cependant, lorsque les deux environnements sont comparés, vous remarquerez que NodeJs se démarque beaucoup plus rapidement que PHP, en raison des USP suivants : moteur V8 convivial. Dernière modifié: 2025-06-01 05:06

La version 65 pouces se vendra au prix de 7 996 $ (environ 6 370 £ ou 10 590 AU $) tandis que la version 77 pouces sera vendue à un prix de vente hypothécaire de 19 996 $ (environ 16 000 £ ou AU 26 500 $). Pourquoi sont ils si chers?. Dernière modifié: 2025-01-22 17:01

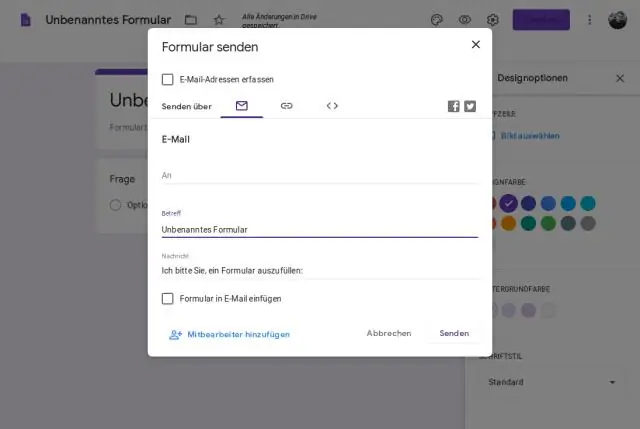

Pour modifier le nom de votre formulaire, cliquez pour ouvrir le formulaire à partir de votre onglet principal Formulaires. Ensuite, cliquez simplement sur l'icône en forme de crayon à côté du nom du formulaire et saisissez un nouveau nom. Après avoir tapé le nom, cliquez sur l'icône d'enregistrement à droite du champ de texte et cela enregistrera votre nouveau nom de formulaire. Dernière modifié: 2025-01-22 17:01

Rhyhorn est un Pokémon de type Sol/Rock. Il évolue en Rhydon au niveau 42, qui évolue davantage en Rhyperior s'il est échangé en tenant un Protecteur. Rhyhorn court en ligne droite, brisant tout sur son passage. Dernière modifié: 2025-01-22 17:01

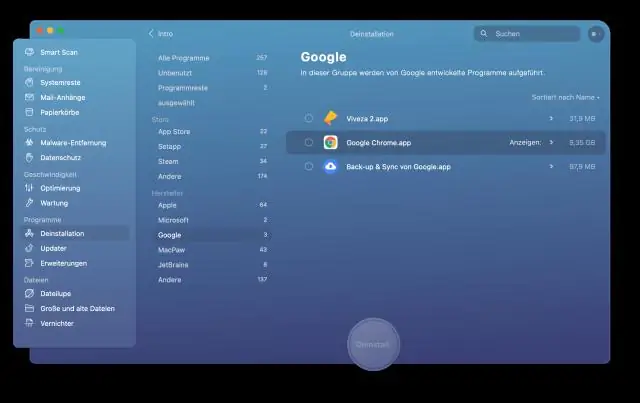

Ouvrez le Finder → accédez à Macintosh HD → Bibliothèque → Support d'application → Microsoft et supprimez les dossiers PlayReady et Silverlight de là. Ensuite, allez dans le dossier Internet Plug-Ins et supprimez le Silverlight. fichier de plug-in. Dernière modifié: 2025-01-22 17:01

VIDÉO En conséquence, comment installer Apache NetBeans Ubuntu ? Étape 1: Téléchargez le binaire NetBeans 11.0. sudo apt -y install wget unzip wget Étape 2: décompressez le fichier téléchargé. Étape 3: déplacez le dossier netbeans vers /opt.. Dernière modifié: 2025-01-22 17:01

Créez une nouvelle base de données à l'aide du code d'abord dans Entity Framework Étape 1 - Créez un projet de formulaire Windows. Étape 2 - Ajoutez le travail du cadre d'entité dans le projet nouvellement créé à l'aide du package NuGet. Étape 3 - Créez le modèle dans le projet. Étape 4 - Créez la classe Context dans le projet. Étape 5 - DbSet typé exposé pour chaque classe de modèle. Étape 6 - Créer une section d'entrée. Dernière modifié: 2025-01-22 17:01

Choisissez Outils dans la barre de menus de Firefox, puis Options. Sélectionnez l'icône Fonctionnalités Web et assurez-vous que la case Activer Java est cochée. Cliquez sur le bouton OK. Dernière modifié: 2025-01-22 17:01

Meilleurs téléphones Samsung J Series que vous devriez acheter en 2019 Samsung Galaxy j4 + Samsung Galaxy J6. Samsung Galaxy j7 Max. Duo Samsung Galaxy J7. Samsung Galaxy J5 Prime. Samsung Galaxy j4. Samsung Galaxy J7 Plus. Conclusion. Dernière modifié: 2025-01-22 17:01

Visual Studio Shell est disponible en téléchargement gratuit. Après la sortie de Visual Studio 2008, Microsoft a créé la galerie Visual Studio. Dernière modifié: 2025-01-22 17:01

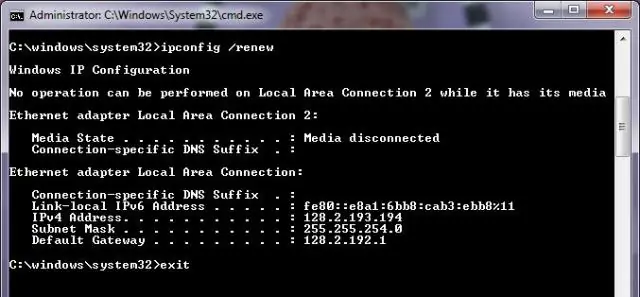

Ipconfig /renew est la commande utilisée pour indiquer au serveur DHCP que votre ordinateur souhaite rejoindre le réseau et doit être configuré avec une adresse IP pour communiquer avec les autres appareils du réseau. Dernière modifié: 2025-01-22 17:01

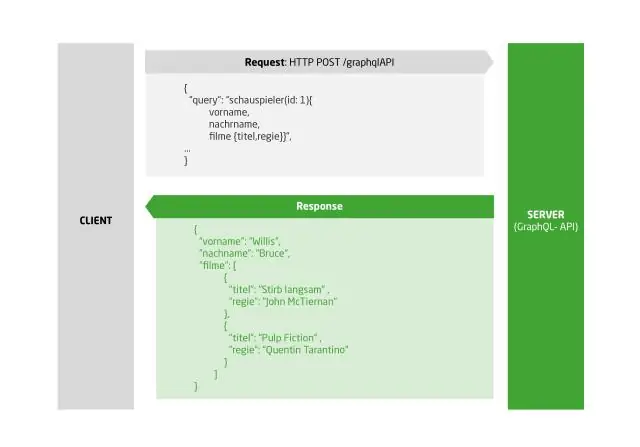

Comment créer un serveur GraphQL avec Nodejs Étape 1 - Vérifier les versions Node et Npm. Étape 2 - Créez un dossier de projet et ouvrez-le dans VSCode. Étape 3 - Créer un package. Étape 4 - Créez une base de données de fichiers plats dans le dossier de données. Étape 5 - Créez une couche d'accès aux données. Étape 6 - Créer un fichier de schéma, schema.graphql. Dernière modifié: 2025-01-22 17:01

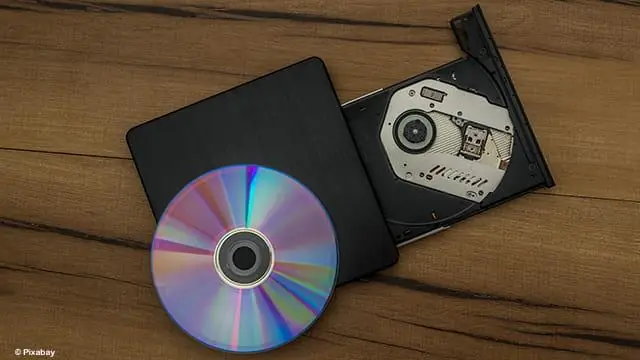

Un lecteur DVD est très similaire à un lecteur CD, avec un ensemble laser qui projette le faisceau laser sur la surface du disque pour lire le motif des bosses (voir Comment fonctionnent les CD pour plus de détails). Le travail du lecteur DVD est de trouver et de lire les données stockées sous forme de bosses sur le DVD. Dernière modifié: 2025-01-22 17:01

Auteur(s) : Chen Ing-hau (CIH). Dernière modifié: 2025-01-22 17:01

Vous avez maintenant 4 options pour annuler vos modifications : Désinstaller le fichier vers le commit actuel (HEAD) : git reset HEAD Désinstaller tout - conserver les modifications : git reset. Ignorez toutes les modifications locales, mais enregistrez-les pour plus tard : git stash. Tout supprimer définitivement : git reset --hard. Dernière modifié: 2025-01-22 17:01

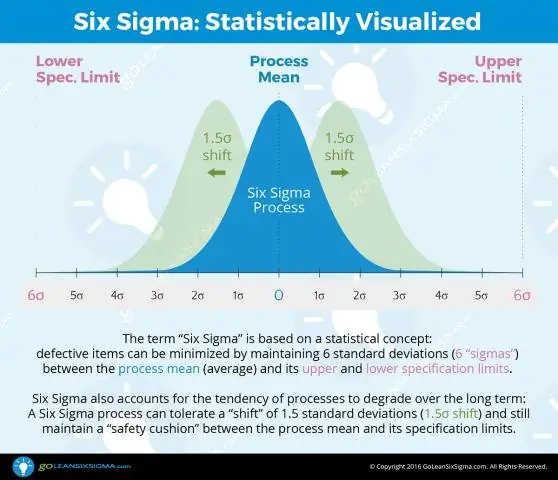

Six Sigma est une approche disciplinée et quantitative impliquant la mise en place d'un système et d'un processus pour l'amélioration de métriques définies dans les processus de fabrication, de service ou financiers. Les projets d'amélioration suivent un processus discipliné défini par un système de quatre macro phases : mesurer, analyser, améliorer, contrôler (MAIC). Dernière modifié: 2025-01-22 17:01

Le dossier Program Files standard contient les applications 64 bits, tandis que « Program Files (x86) » est utilisé pour les applications 32 bits. L'installation d'une application 32 bits sur un PC avec Windows 64 bits est automatiquement dirigée vers Program Files (x86). Voir Program Files et x86. Dernière modifié: 2025-01-22 17:01

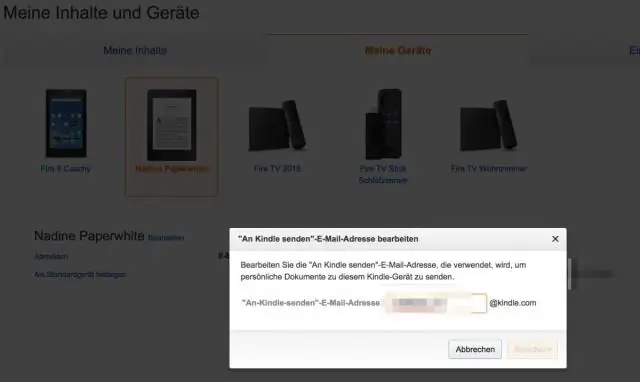

Mettre à jour à l'aide de votre Mac ou PC : si vous utilisez un Mac avec OS X 10.5 ou version ultérieure, vous devez d'abord télécharger et installer Android File Transfer. Accédez à la page Mise à jour des logiciels Fire et Kindle. Faites défiler jusqu'à ce que vous trouviez votre appareil spécifique et cliquez dessus. Téléchargez la mise à jour logicielle trouvée sur la page de l'appareil. Dernière modifié: 2025-01-22 17:01

Kestrel est un serveur Web open source, multiplateforme, léger et par défaut utilisé pour les applications Asp.Net Core. Les applications Asp.Net Core exécutent le serveur Web Kestrel en tant que serveur in-process pour gérer les requêtes Web. Kestrel est multiplateforme, fonctionne sous Windows, LINUX et Mac. Le serveur Web Kestrel prend en charge SSL. Dernière modifié: 2025-01-22 17:01

Pointeurs en C++ Le pointeur est une variable en C++ qui contient l'adresse d'une autre variable. Ils ont un type de données tout comme les variables, par exemple un pointeur de type entier peut contenir l'adresse d'une variable entière et un pointeur de type caractère peut contenir l'adresse de la variable char. Dernière modifié: 2025-01-22 17:01

Linux Professional Institute Linux Essentials Coût : 120 USD (1 examen, certification valable à vie). Le prix peut varier selon la région. Dernière modifié: 2025-01-22 17:01

À propos de cet article Ouvrez le programme Microsoft Word. Cliquez sur l'option 'Document vierge'. Cliquez sur Insérer. Cliquez sur Graphique. Cliquez sur une disposition de graphique, puis sur votre style de graphique préféré. Cliquez sur OK. Ajouter des données dans la section feuille de calcul Excel. Dernière modifié: 2025-01-22 17:01

Si vous avez 2 gadgets et qu'ils peuvent s'appeler tant qu'ils sont configurés en tant que contacts sur le téléphone de l'autre (parce que les deux gadgets ont des numéros de téléphone). Dernière modifié: 2025-01-22 17:01

AVFoundation est le framework complet pour travailler avec des médias audiovisuels temporels sur iOS, macOS, watchOS et tvOS. En utilisant AVFoundation, vous pouvez facilement lire, créer et éditer des films QuickTime et des fichiers MPEG-4, lire des flux HLS et intégrer de puissantes fonctionnalités multimédias dans vos applications. Dernière modifié: 2025-01-22 17:01

Un système d'exécution fait référence à l'ensemble des ressources logicielles et matérielles qui permettent à un programme logiciel d'être exécuté sur un système informatique. Le système d'exécution est un mécanisme composite conçu pour fournir des services d'exécution de programme, quel que soit le langage de programmation utilisé. Dernière modifié: 2025-01-22 17:01

Tapply() calcule une mesure (moyenne, médiane, min, max, etc.) ou une fonction pour chaque variable de facteur dans un vecteur. C'est une fonction très utile qui vous permet de créer un sous-ensemble d'un vecteur, puis d'appliquer des fonctions à chacun des sous-ensembles. Dernière modifié: 2025-01-22 17:01

24 volts sur Cat 5 est bien tant qu'il ne transporte pas de courant élevé. La plupart des Cat 5 font 24 awg. La partie du câble Cresnt qui transporte 24 volts est de calibre 18. Il y a probablement une sorte de restriction de puissance sur Cat 5. Dernière modifié: 2025-01-22 17:01

CefGlue est un. Liaison NET/Mono pour The Chromium Embedded Framework (CEF) par Marshall A. Dernière modifié: 2025-01-22 17:01

L'instruction SQL CASE L'instruction CASE parcourt les conditions et renvoie une valeur lorsque la première condition est remplie (comme une instruction IF-THEN-ELSE). Ainsi, une fois qu'une condition est vraie, la lecture s'arrête et renvoie le résultat. Si aucune condition n'est vraie, il renvoie la valeur dans la clause ELSE. Dernière modifié: 2025-01-22 17:01

Vous pouvez utiliser les minuteries Swing de deux manières : Pour effectuer une tâche une fois, après un délai. Par exemple, le gestionnaire d'info-bulles utilise des minuteries Swing pour déterminer quand afficher une info-bulle et quand la masquer. Pour effectuer une tâche à plusieurs reprises. Par exemple, vous pouvez effectuer une animation ou mettre à jour un composant qui affiche la progression vers un objectif. Dernière modifié: 2025-01-22 17:01

Pourquoi DICOM est important Aujourd'hui, DICOM est utilisé dans le monde entier pour stocker, échanger et transmettre des images médicales, permettant l'intégration d'appareils d'imagerie médicale de plusieurs fabricants. Les données des patients et les images associées sont échangées et stockées dans un format standardisé. À leur tour, les patients obtiennent des soins plus efficaces. Dernière modifié: 2025-01-22 17:01

KeyCDN est un réseau de diffusion de contenu hautes performances conçu pour l'avenir. Cela ne prend que quelques minutes pour commencer à fournir du contenu à vos utilisateurs à une vitesse fulgurante. Dernière modifié: 2025-01-22 17:01

WhatsApp est une application de messagerie qui vous permet d'envoyer des messages via votre smartphone gratuitement, en fonction de votre connexion Internet. Les messages peuvent être des textes bruts, des images, des clips audio et des vidéos. La taille maximale du fichier vidéo pour WhatsApp est de 16 Mo et la longueur d'une vidéo varie de 90 secondes à 3 minutes. Dernière modifié: 2025-01-22 17:01

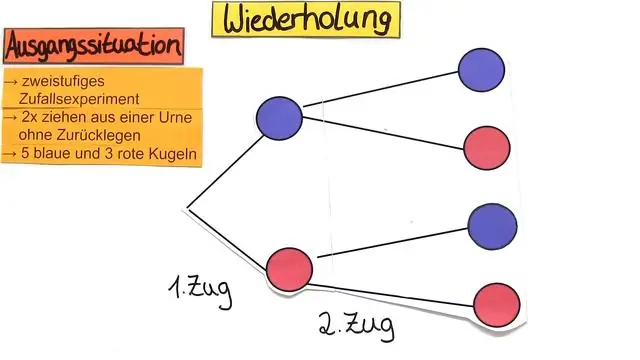

Signification de tree diagram en anglais un diagramme (= dessin simple) qui montre les relations entre différentes informations à l'aide de lignes qui sont connectées et qui ont des branches différentes : Voici quelques arborescences montrant comment nous nous situons dans le conglomérat, et aussi la gestion structuration de l'entreprise. Dernière modifié: 2025-01-22 17:01