Snapchat vous permet d'ajouter votre propre texte, vous pouvez donc taper quelque chose à cet effet. Par exemple, vous pouvez voir #party et #fun sur le snap d'une personne. Cela ne compte pas comme hashtag car il n'est pas lié aux mêmes hashtags sur la plate-forme. Actuellement, la seule utilisation du hashtag est de filtrer les actualités dans la barre de recherche. Dernière modifié: 2025-01-22 17:01

Une table de vérité de N entrées contient 2N lignes, une pour chaque valeur possible des entrées. Chaque ligne d'une table de vérité est associée à un minterm qui est VRAI pour cette ligne. Dernière modifié: 2025-01-22 17:01

Ouvrez le menu Démarrer et cliquez dans la case "Rechercher des programmes et des fichiers". Tapez "certmgr. msc" (sans les guillemets) dans la case et appuyez sur "Entrée" pour ouvrir le gestionnaire de certificats. Dans le volet de gauche, cliquez sur "Certificats - Utilisateur actuel". Dernière modifié: 2025-01-22 17:01

Connectez le disque dur externe à votre nouvel ordinateur. Cette connexion utilisera probablement une connexion USB ou FireWire, bien que la méthode de connexion soit la même. En supposant que vous ayez une connexion USB, branchez le cordon USB sur le disque dur externe, puis dans un port USB ouvert sur l'ordinateur. Dernière modifié: 2025-01-22 17:01

POM est l'acronyme de Project Object Model. Le pompon. xml contient des informations sur le projet et des informations de configuration pour que maven construise le projet, telles que les dépendances, le répertoire de construction, le répertoire source, le répertoire source de test, le plugin, les objectifs, etc. Maven lit le pom. Dernière modifié: 2025-01-22 17:01

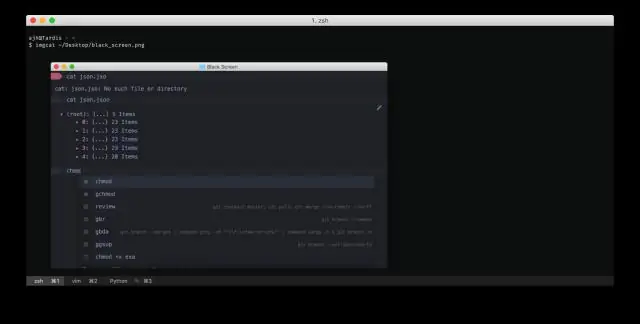

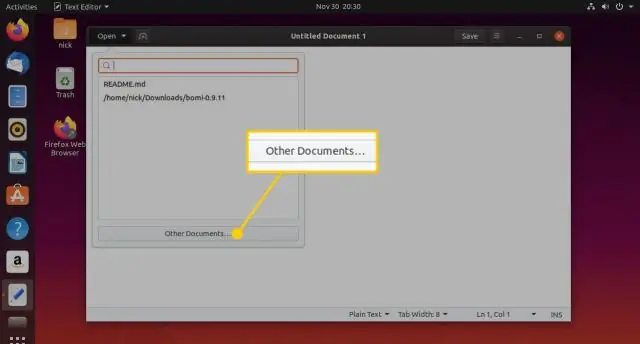

Télécharger Slack Ouvrez votre terminal soit en utilisant le raccourci clavier Ctrl+Alt+T soit en cliquant sur l'icône du terminal. Dernière modifié: 2025-01-22 17:01

En règle générale, vous pouvez trouver le numéro de modèle de votre téléviseur à l'arrière de votre téléviseur, dans son manuel ou via son menu/ ses paramètres. Dernière modifié: 2025-01-22 17:01

Vous ne payez pas pour la messagerie vocale visuelle. Les frais de ligne de 40 $ sont valables pour les appels et SMS illimités, la messagerie vocale visuelle est incluse gratuitement. Vous pouvez supprimer visualvoicemail, mais les frais de 40 $ seront conservés. Vous ne pouvez pas l'enlever. Dernière modifié: 2025-01-22 17:01

La vitesse dépend de votre connexion Internet et du nombre de semeurs d'un fichier torrent. BitTorrent n'est pas plus rapide que uTorrent, ou vice versa. Cependant, combiner un VPN avec uTorrent ou BitTorrent peut augmenter considérablement vos vitesses de téléchargement. Dernière modifié: 2025-06-01 05:06

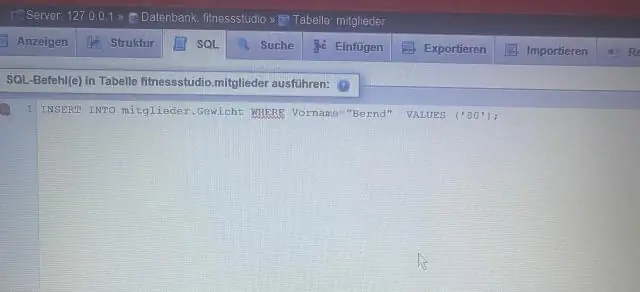

Instruction SQL INSERT INTO L'instruction INSERT INTO est utilisée pour ajouter de nouvelles données à une base de données. L'instruction INSERT INTO ajoute un nouvel enregistrement à une table. INSERT INTO peut contenir des valeurs pour tout ou partie de ses colonnes. INSERT INTO peut être combiné avec un SELECT pour insérer des enregistrements. Dernière modifié: 2025-01-22 17:01

Pour vérifier la signature numérique d'un document XML Pour vérifier le document, vous devez utiliser la même clé asymétrique que celle utilisée pour la signature. Créez un objet CspParameters et spécifiez le nom du conteneur de clé qui a été utilisé pour la signature. Récupérer la clé publique à l'aide de la classe RSACryptoServiceProvider. Dernière modifié: 2025-01-22 17:01

Office 2019 est désormais disponible pour Windows et Mac. Aujourd'hui, nous annonçons la disponibilité générale d'Office 2019 pour Windows et Mac. Office 2019 est la prochaine version sur site de Word, Excel, PowerPoint, Outlook, Project, Visio, Access et Publisher. Dernière modifié: 2025-01-22 17:01

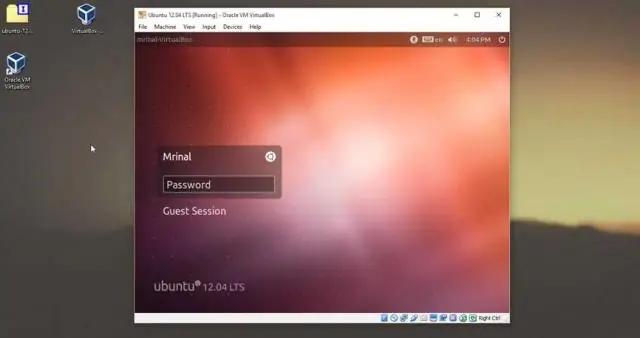

Cependant, étant donné que les conteneurs partagent un noyau avec l'hôte du conteneur, l'exécution de conteneurs Linux directement sur Windows n'est pas une option*. Exécutez des conteneurs Linux dans une machine virtuelle Linux complète - c'est ce que Docker fait généralement aujourd'hui. Exécuter des conteneurs Linux avec isolation Hyper-V (LCOW) - il s'agit d'une nouvelle option dans Docker pour Windows. Dernière modifié: 2025-01-22 17:01

Accédez à « Gestion de l'ordinateur (local) > Services et applications > Message Queuing > Files d'attente privées » pour voir les deux files d'attente privées utilisées par mon application. Dernière modifié: 2025-01-22 17:01

Trouver un certificat de distribution iOS existant (fichier P12) Cliquez sur l'icône en forme de loupe dans le coin supérieur droit de votre écran. Tapez Keychain Access dans la barre de recherche Spotlight. Cliquez sur Accès au trousseau. Cliquez sur Mes certificats sous Catégorie sur le côté gauche de l'écran. Cliquez avec le bouton droit sur le fichier de distribution iPhone approprié, puis cliquez sur « Exporter « Distribution iPhone : ». Dernière modifié: 2025-01-22 17:01

Utilisez ceci pour rechercher et accéder rapidement aux paramètres dans iOS : Ouvrez l'application Paramètres sur l'iPhone, l'iPad ou l'iPod touch. Sur l'écran principal de l'application Paramètres, appuyez et déroulez sur l'écran des paramètres pour afficher la case « Rechercher » en haut de l'écran des paramètres. Dernière modifié: 2025-01-22 17:01

Cliquez sur la flèche bleue qui sélectionne votre tableau puis cliquez sur votre bouton central dans l'onglet ACCUEIL ou appuyez sur CTRL+E. Pour centrer votre tableau verticalement, allez dans l'onglet PAGELAYOUT, lancez la boîte de dialogue PAGE SETUP (cliquez sur la flèche de Page Setup), cliquez sur le bouton onglet DISPOSITION, et pour l'alignement vertical, cliquez sur CENTRE. Dernière modifié: 2025-01-22 17:01

Allez dans Rechercher > Rechercher dans les fichiers (Ctrl+Maj+F pour les accros au clavier) et saisissez : Rechercher quoi = (test1|test2) Filtres = *. SMS. Répertoire = entrez le chemin du répertoire dans lequel vous souhaitez effectuer la recherche. Vous pouvez cocher Suivre la doc actuelle. pour avoir le chemin du fichier courant à remplir. Mode de recherche = Expression régulière. Dernière modifié: 2025-01-22 17:01

Définition de classificateur. 1 : celui qui classe spécifiquement : une machine à trier les constituants d'une substance (comme le minerai) 2 : un mot ou morphème utilisé avec des chiffres ou avec des noms désignant des objets dénombrables ou mesurables. Dernière modifié: 2025-01-22 17:01

À partir du système d'exploitation de l'un des nœuds : Cliquez sur Démarrer > Outils d'administration Windows > Gestionnaire de cluster de basculement pour lancer le gestionnaire de cluster de basculement. Cliquez sur Créer un cluster. Cliquez sur Suivant. Entrez les noms de serveur que vous souhaitez ajouter au cluster. Cliquez sur Ajouter. Cliquez sur Suivant. Sélectionnez Oui pour autoriser la vérification des services de cluster. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que le mode de capture intégré GoldenGate ? Le mode de capture intégré (IC) est une nouvelle forme du processus d'extraction, dans lequel ce processus est rapproché, à l'intérieur de la base de données source. Dans le processus d'extraction classique traditionnel, l'extrait fonctionne sur les journaux redo en dehors du domaine de la base de données réelle. Dernière modifié: 2025-01-22 17:01

Télécharger Saavn Songs Online Allez sur la page Web de l'enregistreur audio. Cliquez sur le bouton « Démarrer l'enregistrement » pour lancer l'outil, sélectionnez la source audio en tant que « Son système » dans la fenêtre contextuelle. Activez le lanceur, appuyez sur le bouton "Démarrer" au centre de l'enregistreur audio. Allez sur Saavn et jouez la musique que vous souhaitez télécharger. Dernière modifié: 2025-01-22 17:01

Au début de l'iPhone, les pirates informatiques « jailbreakaient » l'iPhone afin d'installer des applications tierces qui n'étaient pas disponibles via l'App Store. Cela fait un moment que personne n'avait sérieusement besoin de jailbreaker son iPhone, car il existe de nombreuses applications et des systèmes d'exploitation plus personnalisables parmi lesquels choisir. Dernière modifié: 2025-01-22 17:01

Routeur modem câble NETGEAR N600 (8x4) WiFi DOCSIS 3.0 (C3700) certifié pour Xfinity par Comcast, Spectrum, Cox, Spectrum et plus. Dernière modifié: 2025-01-22 17:01

Si vous devez changer le code d'accès de votre coffre GE Supra, le processus est simple. Entrez le code d'accès actuel dans le clavier de votre boîte de verrouillage GE Supra. Ouvrez le couvercle de la boîte de verrouillage. Retirez la carte en plastique à l'arrière du couvercle de la boîte de verrouillage. Notez les 10 boutons fléchés gris numérotés sur le couvercle de la boîte de verrouillage. Dernière modifié: 2025-01-22 17:01

Comment changer votre position dans Fitbit sur Android Lancez l'application Fitbit depuis votre écran d'accueil ou le tiroir d'applications. Appuyez sur le bouton de menu. Appuyez sur Compte. Appuyez sur PARAMÈTRES dans le coin inférieur droit de la zone verte de votre écran. Balayez vers le haut pour faire défiler vers le bas jusqu'à ce que vous voyiez Sélectionner un emplacement. Appuyez sur Sélectionner un emplacement. Dernière modifié: 2025-01-22 17:01

Mettre à jour l'instance Cloud SQL avec une adresse IP privée Accédez à la page de l'instance Cloud SQL dans Google Cloud Platform. Cliquez sur le nom de l'instance pour ouvrir sa page Présentation. Sélectionnez l'onglet Connexions. Cochez la case IP privée. Sélectionnez le réseau où se trouvent les ressources à partir desquelles vous souhaitez vous connecter. Dernière modifié: 2025-01-22 17:01

Cliquez sur Démarrer. la zone de recherche, tapez appareil. Dans la liste des programmes proposés, cliquez sur Gestionnaire de périphériques. Sous Adaptateurs réseau, recherchez Dell Wireless MobileBroadband MiniCard Modem, cliquez avec le bouton droit sur l'adaptateur Mobile Broadband et cliquez sur Activer. Pour fermer la fenêtre du Gestionnaire de périphériques, cliquez sur le X rouge dans le coin supérieur droit. Dernière modifié: 2025-01-22 17:01

La planification de la capacité va au-delà de la simple connaissance de l'espace dont vous avez besoin pour les fichiers de base de données. Vous devez comprendre la charge de travail et ce qu'elle nécessite en termes de ressources CPU, mémoire et disque. Pour ce faire, vous avez besoin de données… ce qui signifie que vous avez besoin de lignes de base de capture. Dernière modifié: 2025-01-22 17:01

Après avoir vérifié l'erreur dans la transaction BD87 et la cause première, il devrait être possible de retraiter l'IDoc en suivant les étapes ci-dessous : Allez à WE19, sélectionnez l'IDoc et exécutez. Les détails de l'IDoc seront affichés. Modifiez les données dans le segment selon vos besoins. Cliquez sur le processus entrant standard. Dernière modifié: 2025-01-22 17:01

Le programme qui traduit les instructions Python et les exécute ensuite est l'interpréteur Python. Cet interprète est intégré à un certain nombre de programmes plus volumineux qui facilitent particulièrement le développement de programmes Python. Un tel environnement de programmation est Idle, et il fait partie de la distribution standard de Python. Dernière modifié: 2025-01-22 17:01

La langue est nécessaire pour tout type de communication, même les personnes ayant des troubles de la parole communiquent avec la langue des signes et le brail. La communication devient difficile dans les situations où les personnes ne comprennent pas la langue des autres. L'incapacité de communiquer en utilisant une langue est connue sous le nom de barrière linguistique à la communication. Dernière modifié: 2025-01-22 17:01

Avec des racines dans la captivité babylonienne et la migration ultérieure sous l'hellénisme, la majorité de la diaspora peut être attribuée à la conquête romaine, l'expulsion et l'esclavage de la population juive de Judée, dont les descendants sont devenus les Ashkénazes, les Sépharades et les Mizrahim d'aujourd'hui, à peu près au nombre de 15 millions dont. Dernière modifié: 2025-01-22 17:01

Lorsque l'utilisateur souhaite recléer la serrure, la clé de travail est utilisée pour faire tourner le bouchon de 90° dans le sens des aiguilles d'une montre. Un outil spécial connu sous le nom de « clé intelligente » est utilisé sur le petit trou à gauche de la rainure de clavette. Cela désengage physiquement la barre latérale et les plaquettes des broches de guidage et permet de retirer la clé de travail. Dernière modifié: 2025-01-22 17:01

1990 Par conséquent, pourquoi Arpanet a-t-il été fermé ? Les ARPANET Arrête - 1990 Le ARPANET est devenu lent et obsolète; en 1990, il a officiellement fermer vers le bas. Comme il s'agissait d'une petite partie du réseau désormais plus vaste, la fermeture est passée inaperçue.. Dernière modifié: 2025-01-22 17:01

Sélectionnez le bouton Démarrer, puis sélectionnez Paramètres > Comptes > E-mail et comptes. Sous Comptes utilisés par d'autres applications, sélectionnez le compte que vous souhaitez supprimer, puis sélectionnez Supprimer. Sélectionnez Oui pour confirmer. Dernière modifié: 2025-01-22 17:01

Vous pouvez également utiliser la fenêtre Propriétés pour modifier et afficher les propriétés du fichier, du projet et de la solution. Vous pouvez trouver la fenêtre Propriétés dans le menu Affichage. Vous pouvez également l'ouvrir en appuyant sur F4 ou en tapant Propriétés dans la zone de recherche. Dernière modifié: 2025-01-22 17:01

Une fonction est définie en utilisant le mot-clé def, suivi d'un nom de votre choix, suivi d'un ensemble de parenthèses contenant tous les paramètres que la fonction prendra (ils peuvent être vides) et se terminant par deux points. Dernière modifié: 2025-01-22 17:01

La cabane dans les arbres est-elle gratuite ? Non. Treehouse propose une période d'essai gratuite de 7 jours et trois niveaux d'adhésion distincts. 25 $/mois, vous offre leur forfait de base. Dernière modifié: 2025-06-01 05:06

C'est le processus d'identification des vulnérabilités de sécurité dans une application en évaluant le système ou le réseau avec diverses techniques malveillantes. Une fois la vulnérabilité identifiée, elle est utilisée pour exploiter le système afin d'accéder à des informations sensibles. Dernière modifié: 2025-01-22 17:01