L'icône en forme d'œil qui apparaît dans la barre d'état fait partie d'une fonction appelée « Smart-Stay » qui permet à l'écran de rester allumé tant que vous le regardez. Il utilise un capteur à l'avant du smartphone. Dernière modifié: 2025-01-22 17:01

Vous utilisez une liaison facultative pour vérifier si l'option contient une valeur ou non. S'il contient une valeur, déballez-le et placez-le dans une constante ou une variable temporaire. Dernière modifié: 2025-01-22 17:01

Une maison à grains coûtera environ 200 $ le pied carré, et une autre a même été construite pour aussi peu que 9 000 $. C'est une différence considérable par rapport aux prix de l'immobilier. Les silos à grains sont également plus faciles à chauffer, plus efficaces et beaucoup de plaisir peut être consacré à la conception d'une maison unique en son genre. Dernière modifié: 2025-01-22 17:01

Niveau de prise en charge du protocole OAUTH 2.0 pour ADFS 2012R2 vs ADFS 2016. À partir de Windows Server 2012 R2, ADFS (version 3.0) prend en charge le protocole d'autorisation OAUTH 2.0, et cet article essaie de clarifier ce que cela signifie. OAUTH 2.0 définit diverses autorisations, types de clients et de jetons. Dernière modifié: 2025-01-22 17:01

Un protocole définit un modèle de méthodes, de propriétés et d'autres exigences qui conviennent à une tâche ou à une fonctionnalité particulière. Cela est vrai même si les exigences de la méthode de type sont préfixées par le mot-clé class ou static lorsqu'elles sont implémentées par une classe : protocol SomeProtocol {static func someTypeMethod()}. Dernière modifié: 2025-01-22 17:01

Interface SortedSet en Java avec des exemples. SortedSet est une interface dans le cadre de la collection. Cette interface étend Set et fournit un ordre total de ses éléments. comparator() : Renvoie le comparateur utilisé pour ordonner les éléments de cet ensemble, ou null si cet ensemble utilise l'ordre naturel de ses éléments. Dernière modifié: 2025-01-22 17:01

Je recommanderais d'exécuter StyleCop sur un échantillon de vos fichiers et d'analyser les résultats avant de vous lancer pour apporter des modifications. Par exemple, par défaut, StyleCop se plaint de l'absence de documentation de méthode pour toutes les méthodes, à la fois publiques et privées. Dernière modifié: 2025-01-22 17:01

Les fichiers journaux peuvent être visualisés avec un outil appelé outil CMTrace situé dans le chemin : SMSSETUP/TOOLS. Les logs clients se trouvent dans le chemin : dossier %WINDIR%System32/CCM/Logs. Dernière modifié: 2025-01-22 17:01

Pour créer un programme Ruby à partir de zéro, procédez comme suit : Exécutez RubyMine et cliquez sur Créer un nouveau projet sur l'écran de bienvenue. Dans la boîte de dialogue Nouveau projet, assurez-vous que Projet vide est sélectionné dans le volet gauche. Ensuite, spécifiez les paramètres suivants :. Dernière modifié: 2025-01-22 17:01

Dépannage Wake-On-LAN Vérifiez que l'alimentation secteur est branchée. Vérifiez que le voyant de liaison reste allumé lorsque le système est éteint. Assurez-vous que WOL est activé dans les paramètres de gestion de l'alimentation du BIOS. Assurez-vous que Deep Sleep est désactivé dans le BIOS (non applicable à tous les systèmes). Dernière modifié: 2025-01-22 17:01

Les meilleures caméras de recul pour VR Furrion 729125 Vision S Système d'observation de véhicule de 4,3 pouces. Caméra de recul numérique sans fil DohonesBest RV. Système de caméra de recul pour VR RVS-770613 de sécurité de vue arrière. Caméra de recul sans fil LeeKooLuu et kit de moniteur de 7 pouces. Système d'observation sans fil Furrion FOS48TA-BL. Appareil photo numérique sans fil 4Ucam. Dernière modifié: 2025-01-22 17:01

Par défaut, je ne vois aucun endroit dans la console d'administration Google Apps où un administrateur pourrait voir vos recherches. Bien sûr, cela ne passerait pas inaperçu pour vous, car vous auriez maintenant un mot de passe différent. Vous pouvez également utiliser le lien Détails de l'activité du compte au bas de Gmail pour voir les autres sessions que vous avez ouvertes. Dernière modifié: 2025-01-22 17:01

La première lettre muette en espagnol est la lettre H. Cette lettre est toujours muette sauf si elle est à côté de la lettre C. Dans l'alphabet espagnol, le mot qui représente la lettre H est hache. Étant donné que ce mot commence par un H et a un ch, il constitue un excellent premier exemple pour démontrer la prononciation de H et de ch. Dernière modifié: 2025-01-22 17:01

Changez l'adresse mac avec la commande macchanger Linux. macchanger vous permet également de modifier l'adresse mac d'un fournisseur de carte réseau spécifique. Utilisez une option -l pour imprimer une liste de tous les fournisseurs de cartes réseau connus. macchanger est une commande indépendante de Linux, elle fonctionne donc de la même manière sur de nombreuses distributions Linux. Dernière modifié: 2025-01-22 17:01

Passer les données du contrôleur à la vue à l'aide de TempData Allez dans Fichier puis Nouveau et sélectionnez l'option « Projet ». Créez ensuite le projet d'application Web ASP.NET comme illustré ci-dessous. Sélectionnez ensuite « Vide » et cochez « MVC » puis cliquez sur OK. Le projet est créé avec succès. Dernière modifié: 2025-01-22 17:01

OpenSSL prend en charge la confidentialité de transmission à l'aide de la courbe elliptique Diffie–Hellman depuis la version 1.0, avec une surcharge de calcul d'environ 15 % pour la poignée de main initiale. Le protocole de signal utilise l'algorithme à double cliquet pour fournir une confidentialité de transmission. Dernière modifié: 2025-01-22 17:01

Ralph Kimball est un auteur renommé sur le thème de l'entreposage de données. Sa méthodologie de conception est appelée modélisation dimensionnelle ou méthodologie Kimball. Cette méthodologie se concentre sur une approche ascendante, mettant l'accent sur la valeur de l'entrepôt de données pour les utilisateurs le plus rapidement possible. Dernière modifié: 2025-01-22 17:01

Les smartphones sont des superordinateurs. Ou, du moins, ils sont nettement plus puissants que les supercalculateurs ne l'étaient il y a dix ans. Et bien plus puissant que les ordinateurs de bureau il y a cinq ans. Les smartphones offrent également des avantages exceptionnels que les ordinateurs portables n'offrent pas, à savoir une durée de vie de la batterie plus longue et une sécurité biométrique. Dernière modifié: 2025-01-22 17:01

Redfinger vous permet d'exécuter toutes les applications Android à partir de votre PC Windows, ordinateur portable et appareils Android. Vous pouvez vous connecter à votre téléphone cloud à tout moment, n'importe où. Dernière modifié: 2025-01-22 17:01

Les quatre objectifs de la sécurité : confidentialité, intégrité, disponibilité et non-répudiation. Rôles et responsabilités. Dernière modifié: 2025-01-22 17:01

La Corée du Sud pourrait bientôt être plus riche que le Japon C'était la première économie asiatique à s'industrialiser, et les tigres asiatiques émergents – Hong Kong, Singapour, la Corée du Sud, Taïwan et plus tard la Chine – n'ont fait que suivre son élan. Maintenant, cependant, le Japon est régulièrement dépassé. Dernière modifié: 2025-01-22 17:01

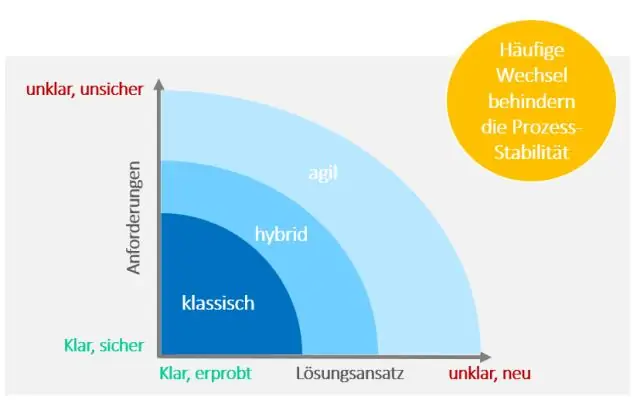

Agile a été lancé par un groupe de développeurs de logiciels autour des déclarations de valeurs et de principes simples mais puissantes suivantes : Un logiciel de travail sur une documentation complète. Collaboration avec le client lors de la négociation du contrat. Répondre au changement au sujet d'un plan. Dernière modifié: 2025-01-22 17:01

Oracle fournit les types de données intégrés suivants : types de données de caractères. CARBONISER. NCHAR. VARCHAR2 et VARCHAR. NVARCHAR2. CLOB. NCLOB. LONGUE. type de données NUMBER. type de données DATE. types de données binaires. GOUTTE. BFILE. CRU. LONG CRU. Dernière modifié: 2025-01-22 17:01

Création d'un fichier TSV avec Microsoft Excel Commencez avec une nouvelle feuille de calcul dans Excel. Saisissez ou collez les données dans les colonnes correspondantes (premier champ de la colonne A, deuxième champ de la colonne B, etc.). Cliquez sur Fichier (ou sur le bouton Office) → Enregistrer sous. Remplacez Enregistrer en tant que type : en « Texte (délimité par des tabulations) (. Dernière modifié: 2025-01-22 17:01

Une bascule est utilisée pour stocker un bit d'information. En connectant plusieurs Flip-flops entre elles, elles peuvent stocker des données pouvant représenter l'état d'un séquenceur, la valeur d'un compteur, un caractère ASCII dans la mémoire d'un ordinateur ou toute autre information. La bascule D est l'une des bascules les plus couramment utilisées. Dernière modifié: 2025-01-22 17:01

Le mode de disque par défaut de VMware est dépendant, ce qui signifie que lorsque vous prenez un instantané d'une machine virtuelle, tous les disques sont inclus dans l'instantané. Lorsque vous revenez à l'instantané précédent, toutes les données sont rétablies au point de prendre un instantané. Dernière modifié: 2025-01-22 17:01

Une fonction virtuelle pure ou une méthode virtuelle pure est une fonction virtuelle qui doit être implémentée par une classe dérivée si la classe dérivée n'est pas abstraite. Les classes contenant des méthodes virtuelles pures sont appelées « abstraites » et elles ne peuvent pas être instanciées directement. Dernière modifié: 2025-01-22 17:01

Seuls des techniciens formés et agréés sont autorisés à les utiliser. Le technicien positionnera la longue buse de l'Electro-Gun à quelques centimètres de la surface du bois ou du mur où la colonie niche. Le pistolet envoie l'électricité à travers le bois dans les galeries où des termites sans méfiance se font zapper. Dernière modifié: 2025-01-22 17:01

Le niveau de charge de la batterie apparaît à l'écran lorsque vous maintenez la touche PS enfoncée. Lorsque le système est en mode repos, la barre lumineuse clignote lentement en orange. Lorsque la charge est terminée, la barre lumineuse s'éteint. Il faut environ 2 heures pour charger le contrôleur lorsque la batterie n'a plus de charge restante. Dernière modifié: 2025-01-22 17:01

Le modèle de base Macbook 12 pouces avec un processeur Intel Core m3, 8 Go de RAM et un SSD de 256 Go ne coûte désormais que 799 $, en baisse par rapport à son prix de vente initial de 1 299 $. Si vous avez besoin de plus de puissance, vous pouvez payer 1 099 $ (500 $ de réduction) pour une version avec un processeur Core i5 et un SSD de 512 Go. Dernière modifié: 2025-01-22 17:01

Soyez prudent lorsque vous utilisez Remplacer tout. Il remplacera chaque occurrence de la phrase Rechercher, y compris les occurrences que vous n'aviez pas l'intention de remplacer. Par exemple, remplacer chaque « kg » par « kilogramme » pourrait entraîner le mot backilogramround au lieu de background. Dernière modifié: 2025-01-22 17:01

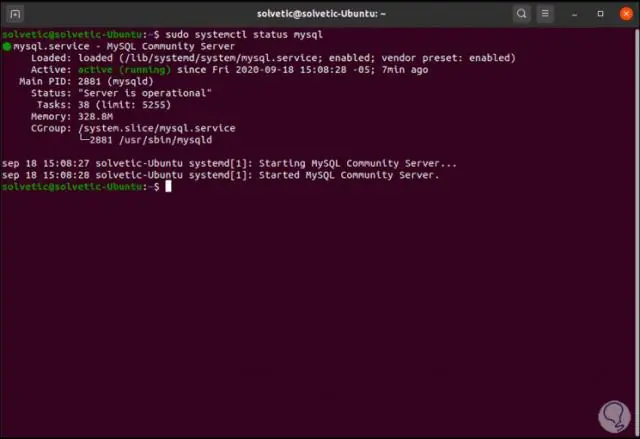

Installez MySQL Server sur le système d'exploitation Ubuntu Installez MySQL. Installez le serveur MySQL à l'aide du gestionnaire de packages du système d'exploitation Ubuntu : sudo apt-get update sudo apt-get install mysql-server. Autoriser l'accès à distance. Démarrez le service MySQL. Lancer au redémarrage. Configurer les interfaces. Démarrez le shell mysql. Définissez le mot de passe root. Afficher les utilisateurs. Dernière modifié: 2025-01-22 17:01

Voici quelques conseils pour mettre en place le meilleur éclairage de studio d'enregistrement pour votre emplacement. Utilisez l'absence de lumière à votre avantage. Faites attention à la visibilité là où cela compte. Choisissez la bonne température de couleur pour l'espace. Jouez avec les couleurs. Choisissez des options à faible émission de chaleur. Pensez aux luminaires LED. Dernière modifié: 2025-01-22 17:01

Étape 1 Batterie. Éteignez et retirez le tiroir de la carte SIM. Chauffez la coque arrière pour ramollir l'adhésif. Dévissez tous les 10 vis cruciformes. Retirez le support en plastique. Retirez la caméra frontale. Retirez la caméra arrière. Retirez le haut-parleur. Relâchez le connecteur du port de charge. Dernière modifié: 2025-01-22 17:01

Voici comment transférer des contacts d'Oppo vers Samsung via Bluetooth. Étape 1 : Tout d'abord, accédez à l'application Contacts sur votre appareil Oppo. Appuyez sur le menu et sélectionnez « Importer/Exporter ». Étape 2 : Choisissez « Partager la carte de visite via » et sélectionnez les contacts à migrer. Dernière modifié: 2025-01-22 17:01

La charge cognitive intrinsèque est l'effort associé à un sujet spécifique, la charge cognitive étrangère fait référence à la manière dont les informations ou les tâches sont présentées à un apprenant, et la charge cognitive pertinente fait référence au travail accompli pour créer une réserve permanente de connaissances, ou un schéma. Dernière modifié: 2025-01-22 17:01

Pour télécharger des vidéos YouTube sur un PC Windows, commencez par télécharger et installer 4K VideoDownloader. Ce logiciel polyvalent est entièrement gratuit et peut télécharger des listes de lecture entières, ainsi que des vidéos à 360 degrés et en 3D. Quand c'est fait, cochez la case "Lancer" et cliquez sur "Terminer". Dernière modifié: 2025-01-22 17:01

Lentilles d'époque. L'une des meilleures choses que vous puissiez faire pour donner à votre projet un look vintage est de filmer avec un objectif vintage. Superpositions de films. Vous avez probablement remarqué à quel point les images vintage sont granuleuses. Diminuer le contraste. Faites monter les niveaux de noir. Faites baisser les niveaux de blanc. Réchauffez les faits saillants. Baisser la saturation. Dernière modifié: 2025-01-22 17:01

Comment importer des données JSON dans des feuilles de calcul Google en moins de 5 minutes Créez une nouvelle feuille de calcul Google. Cliquez sur Outils -> Éditeur de script. Cliquez sur Créer un script pour la feuille de calcul. Supprimez le contenu de l'espace réservé et collez le code de ce script. Renommez le script en ImportJSON.gs et cliquez sur le bouton Enregistrer. Dernière modifié: 2025-01-22 17:01

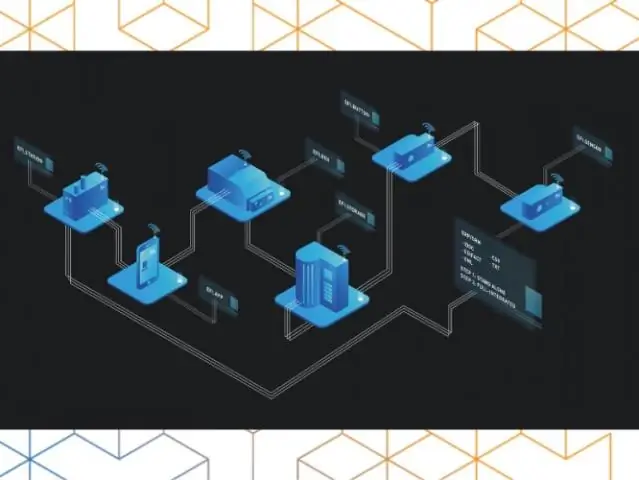

L'un des avantages les plus importants de l'IoT dans le secteur bancaire est de fournir des services gratifiants et faciles d'accès aux clients des cartes de crédit et de débit. Distributeurs automatiques de billets, les banques peuvent également utiliser les données IoT pour rapprocher les services à la demande des clients en fournissant des kiosques et augmenter l'accessibilité des services aux clients. Dernière modifié: 2025-01-22 17:01