Le contrôle de liaison de données synchrone (SDLC) est un protocole de communication informatique. Il s'agit du protocole de couche 2 pour l'architecture de réseau de systèmes (SNA) d'IBM. SDLC prend en charge les liaisons multipoints ainsi que la correction d'erreurs. Dernière modifié: 2025-01-22 17:01

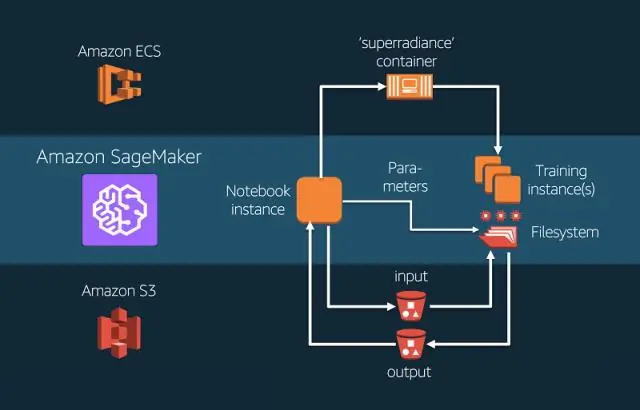

Pour fermer votre compte AWS Connectez-vous en tant qu'utilisateur racine du compte que vous souhaitez fermer. Ouvrez la page Paramètres du compte de la console Billing and Cost Management. Faites défiler jusqu'à l'en-tête Fermer le compte. Lisez et comprenez les conditions de fermeture de votre compte. Cochez la case, puis choisissez Fermer le compte. Dernière modifié: 2025-01-22 17:01

Camera obscura signifie en latin « chambre noire ». C'est le nom donné à un appareil simple utilisé pour produire des images qui conduira à l'invention de la photographie. Le mot anglais pour les appareils photographiques d'aujourd'hui est simplement un raccourcissement de ce nom en « appareil photo ». Dernière modifié: 2025-01-22 17:01

SQLite CREATE Database dans un emplacement spécifique à l'aide de Open Naviguez manuellement vers le dossier où se trouve sqlite3.exe "C:sqlite". Double-cliquez sur sqlite3.exe pour ouvrir la ligne de commande. Exécutez la commande suivante : .open c:/users/mga/desktop/SchoolDB.db. Dernière modifié: 2025-01-22 17:01

En moyenne, Snapchat facture environ 5 $ à 20 $ par jour pour exécuter un géofiltre sur une maison de la taille d'une banlieue. Dernière modifié: 2025-01-22 17:01

Le «règlement eIDAS», entré en vigueur le 1er juillet 2016, garantit que les signatures électroniques sont juridiquement contraignantes. Ce règlement de l'UE signifie que tout document électronique que vous envoyez entre deux pays de l'UE est sûr, conforme à la loi et réglementé. Dernière modifié: 2025-01-22 17:01

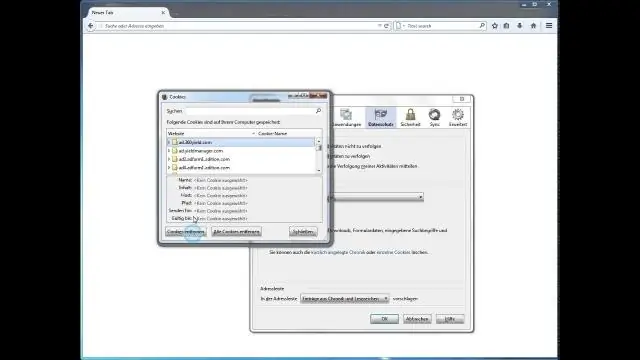

Comment désactiver tous les cookies Sélectionnez l'engrenage dans le coin supérieur droit de l'écran, puis sélectionnez "Options Internet". Cliquez sur l'onglet « Confidentialité ». Sélectionnez le bouton "Avancé". Sous « Cookies propriétaires » et « Cookies tiers », choisissez Bloquer pour bloquer automatiquement les cookies ou Demander une invite à chaque demande de cookie. Dernière modifié: 2025-01-22 17:01

Appuyez deux fois sur le bouton d'alimentation pour entrer en mode de couplage Bluetooth. Pour économiser de l'énergie, votre Minx Go s'éteindra automatiquement après 30 minutes si aucune musique n'est en cours de lecture. Appuyez sur le bouton d'alimentation pour rallumer le Minx Go. Dernière modifié: 2025-06-01 05:06

Exception qui fournit des informations sur une erreur d'accès à la base de données ou d'autres erreurs. Chaque SQLException fournit plusieurs types d'informations : une chaîne décrivant l'erreur. une chaîne 'SQLstate', qui suit soit les conventions XOPEN SQLstate, soit les conventions SQL 99. Dernière modifié: 2025-01-22 17:01

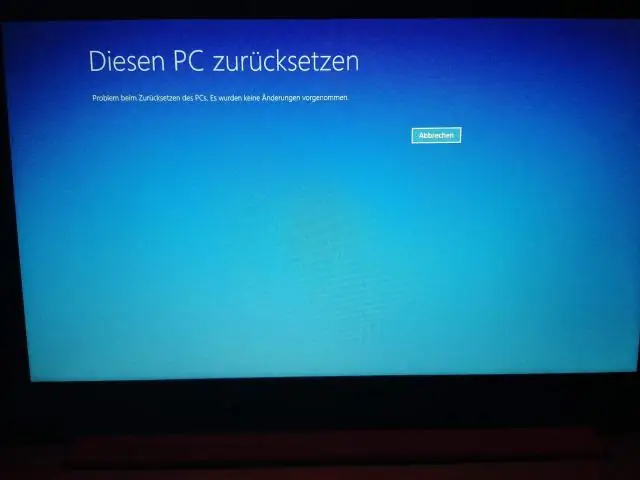

Réinitialisez le système aux paramètres d'usine par défaut. Lorsque le pare-feu redémarre, appuyez sur. Entrer. pour continuer vers le menu du mode maintenance. Sélectionner. Retour aux paramètres d'usine. et appuyez sur. Entrez.. Sélectionnez. Retour aux paramètres d'usine. et appuyez sur. Entrer. de nouveau. Le pare-feu redémarrera sans aucun paramètre de configuration. Dernière modifié: 2025-01-22 17:01

Les faisceaux de remplacement OEM devraient être inférieurs à 1 000 $ selon le nombre d'options dont dispose votre voiture et tout ce qu'il faut installer est essentiellement de débrancher l'ancien et de brancher le nouveau. Il n'est pas difficile d'installer le câblage, il faut juste de la patience. Dernière modifié: 2025-01-22 17:01

Définissez le php. ini ou utilisez l'emplacement par défaut Un emplacement par défaut typique sur macOS est /usr/local/php/php. ini et un appel à phpinfo() révélera cette information. Dernière modifié: 2025-01-22 17:01

FreeRTOS est un système d'exploitation open source en temps réel pour les microcontrôleurs qui facilite la programmation, le déploiement, la sécurisation, la connexion et la gestion des petits appareils périphériques à faible consommation d'énergie. Dernière modifié: 2025-01-22 17:01

:: est l'opérateur de portée à utiliser pour identifier et spécifier le contexte auquel un identifiant fait référence. L'opérateur :: (scope resolution) est utilisé pour qualifier les noms cachés afin que vous puissiez toujours les utiliser. Dernière modifié: 2025-01-22 17:01

La cognition est un processus d'acquisition et de compréhension des connaissances à travers les pensées, les expériences et les sens des gens. La mémorisation est un processus cognitif clé du cerveau au niveau métacognitif, ainsi que le processus cognitif révèle comment la mémoire est créée dans la mémoire à long terme (LTM). Dernière modifié: 2025-01-22 17:01

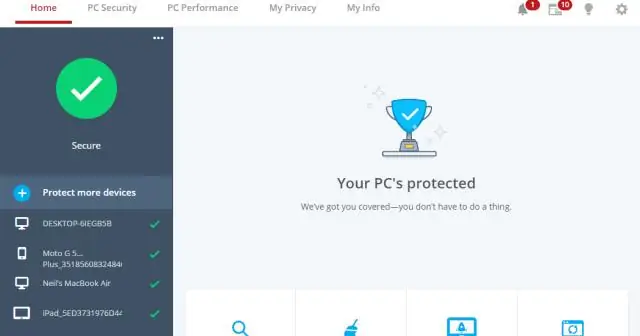

Passez votre souris sur Mon compte. Cliquez sur Abonnements. Cliquez sur Ajouter un appareil en regard de votre abonnement McAfee. Sélectionnez le type d'appareil. Cliquez sur Télécharger. Sélectionnez le produit McAfee que vous souhaitez installer, puis cliquez à nouveau sur Télécharger. REMARQUE : si vous souhaitez réinstaller sur un autre ordinateur : cliquez sur Envoyer le lien. Dernière modifié: 2025-01-22 17:01

F15 (touche de fonction) : -31. F16 (touche de fonction) : -32. 0 (pavé numérique) : -33. 1 (pavé numérique):-34. Dernière modifié: 2025-01-22 17:01

Les navigateurs Web présentent de grands avantages, certains ici ne sont pas mentionnés dans d'autres réponses. normes ouvertes - n'importe qui dans le monde peut écrire, tester et distribuer des logiciels qui s'exécutent dans le navigateur. Les applications sont spécialement conçues et nécessitent un agatekeeer comme Google ou Apple pour les approuver. Dernière modifié: 2025-01-22 17:01

Conseils Excel Utilisez les tableaux croisés dynamiques pour reconnaître et donner un sens aux données. Ajoutez plusieurs lignes ou colonnes. Utilisez des filtres pour simplifier vos données. Supprimez les points ou ensembles de données en double. Transposez les lignes en colonnes. Divisez les informations textuelles entre les colonnes. Utilisez ces formules pour des calculs simples. Obtenez la moyenne des nombres dans vos cellules. Dernière modifié: 2025-01-22 17:01

Sur votre iPhone, accédez à Paramètres > Cellulaire > Options de données cellulaires et appuyez sur Activer LTE ou Paramètres > Données mobiles et appuyez sur Activer LTE. Désactivé : désactive le LTE. Dernière modifié: 2025-01-22 17:01

Examinons six façons simples et faciles d'empêcher la surchauffe de votre ordinateur portable : Vérifiez et nettoyez les ventilateurs. Chaque fois que vous sentez que votre ordinateur portable chauffe, placez votre main juste à côté des évents du ventilateur. Élevez votre ordinateur portable. Utilisez un bureau sur les genoux. Contrôle de la vitesse des ventilateurs. Évitez d'utiliser des processus intenses. Gardez votre ordinateur portable à l'abri de la chaleur. Dernière modifié: 2025-01-22 17:01

Pour consulter votre messagerie vocale, sélectionnez l'icône Messagerie vocale sur l'écran tactile de votre téléphone pour accéder à vos messages numériques. Vous pouvez également appeler votre propre numéro de téléphone et entrer votre code PIN lorsqu'il vous y invite, ce qui vous donnera accès à votre messagerie vocale. Dernière modifié: 2025-01-22 17:01

Déployer. Un tableau est une structure de données qui contient un groupe d'éléments. Généralement, ces éléments sont tous du même type de données, comme un entier ou une chaîne. Les tableaux sont couramment utilisés dans les programmes informatiques pour organiser les données afin qu'un ensemble de valeurs connexes puisse être facilement trié ou recherché. Dernière modifié: 2025-01-22 17:01

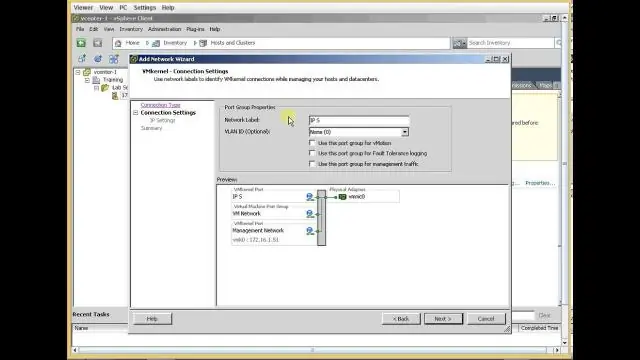

VMkernel est un système d'exploitation de type POSIX développé par VMware. Le VMkernel est la liaison entre les machines virtuelles (VM) et le matériel physique qui les prend en charge. VMware appelle VMkernel un micronoyau car il s'exécute sur du métal nu, directement sur les hôtes VMware ESX. Dernière modifié: 2025-01-22 17:01

Un combo DAW/interface audio. Le DAW (Digital Audio Workstation) est le logiciel utilisé pour enregistrer, éditer et mixer de la musique sur votre ordinateur… Et l'interface audio est le matériel utilisé pour connecter votre ordinateur avec le reste de votre équipement. Dernière modifié: 2025-01-22 17:01

Les fans de Linux connaissent déjà le monde de la plate-forme de bureau open source GNOME, mais gedit l'a fait découvrir à un public plus large en fournissant l'éditeur GNOME par défaut sur Mac. gedit intègre la recherche et le remplacement de texte, la vérification orthographique, l'impression et la prise en charge de l'ouverture de presque tous les fichiers. Dernière modifié: 2025-01-22 17:01

DescriptionModifier Après avoir défini un mot de passe pour l'utilisateur Elastic, le mot de passe d'amorçage n'est plus actif et vous ne pouvez pas utiliser cette commande. Au lieu de cela, vous pouvez modifier les mots de passe en utilisant l'interface utilisateur Gestion > Utilisateurs dans Kibana ou l'API Changer de mot de passe. Dernière modifié: 2025-01-22 17:01

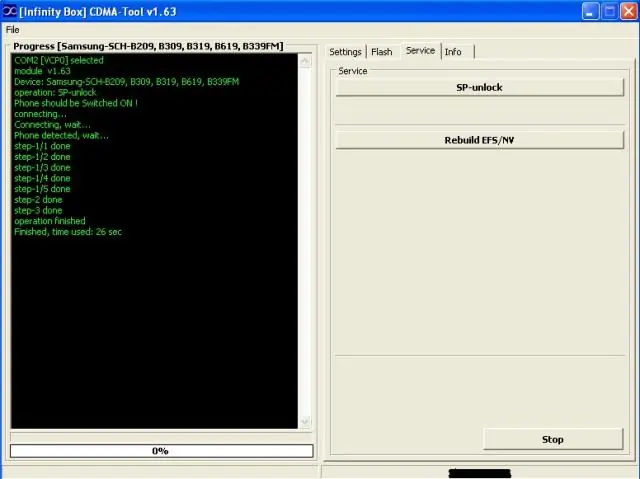

En général, un téléphone GSM déverrouillé d'AT&T et de T-Mobile fonctionnera sur les réseaux de l'autre. Si vous avez un appareil verrouillé, votre opérateur peut le déverrouiller si vous répondez à ses critères individuels. Les anciens téléphones de Verizon et Sprint, sur le réseau CDMA, ne fonctionnent pas avec une carte SIM. Dernière modifié: 2025-01-22 17:01

Les modèles MacBookPro « Début 2015 » et « Mi-2015 » ont tous un écran large rétroéclairé par LED haute résolution « Retina », mais la taille et les résolutions sont différentes. Les modèles 13 pouces ont un écran large de 13,3'2560x1600 (227 ppp) et les modèles 15 pouces ont un écran large de 15,4' 2880x1800 (220 ppi). Dernière modifié: 2025-01-22 17:01

L'applet est un programme Java et ses fichiers jar sont distribués à partir du serveur Web, il est intégré à la page HTML et s'exécute sur le navigateur Web. Les applets Java s'exécutent sur Java et permettent aux navigateurs Web tels que Mozila et Internet Explorer. L'applet est conçu pour s'exécuter à distance sur le navigateur client, il y a donc certaines restrictions. Dernière modifié: 2025-01-22 17:01

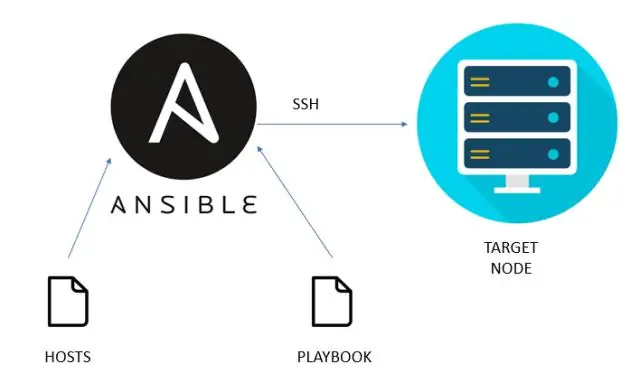

Les modules (également appelés « plugins de tâches » ou « plugins de bibliothèque ») sont des unités de code discrètes qui peuvent être utilisées à partir de la ligne de commande ou dans une tâche de playbook. Ansible exécute chaque module, généralement sur le nœud cible distant, et collecte les valeurs de retour. Chaque module prend en charge la prise d'arguments. Dernière modifié: 2025-01-22 17:01

Avis Canon EOS 4000D : Verdict Son autofocus est limité et lent, l'écran est flou et manque de commandes tactiles, le taux de rafale est lent. Il s'agit d'une caméra de 2010 enveloppée dans un boîtier de 2018. Cela dit, le prix est plus que compétitif et il est capable de prendre des photos décentes. Dernière modifié: 2025-06-01 05:06

La plupart du temps, les lignes sur l'écran de votre iPhone sont le résultat d'un problème matériel. Cela peut se produire lorsque vous laissez tomber votre iPhone sur une surface dure ou si votre iPhone est exposé à des liquides. Les lignes verticales sur l'écran de votre iPhone indiquent généralement que le câble LCD n'est plus connecté à la carte logique. Dernière modifié: 2025-01-22 17:01

1. Le courrier en chaîne, une lettre en chaîne ou un e-mail en chaîne est un e-mail non sollicité contenant de fausses informations dans le but d'effrayer, d'intimider ou de tromper le destinataire. Son but est de contraindre le destinataire à transmettre l'e-mail à d'autres destinataires réticents, propageant ainsi le message malveillant ou faux. Dernière modifié: 2025-01-22 17:01

Deux lignes de symétrie : Certaines figures peuvent être divisées en deux parties égales avec deux lignes. On dit que ces formes ont deux lignes de symétrie. Le rectangle est un exemple de deux lignes de symétrie. Un rectangle peut être divisé verticalement, horizontalement ou en diagonale pour obtenir les deux parties symétriques. Dernière modifié: 2025-01-22 17:01

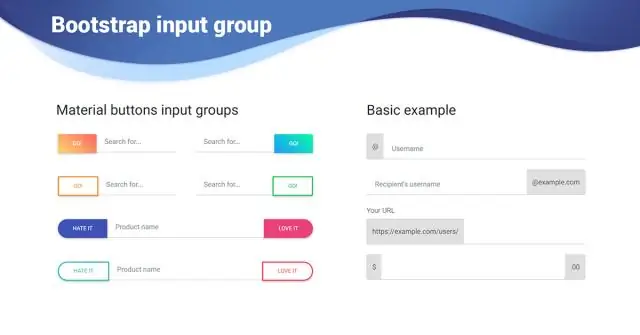

En utilisant des groupes d'entrée, vous pouvez facilement ajouter du texte ou des boutons aux entrées basées sur du texte. Par exemple, vous pouvez ajouter le symbole $, @ pour un nom d'utilisateur Twitter, ou toute autre chose au besoin. Les groupes de formulaires sont utilisés pour envelopper les étiquettes et les contrôles de formulaire dans un div pour obtenir un espacement optimal entre l'étiquette et le contrôle. Dernière modifié: 2025-01-22 17:01

Pour restaurer une base de données à un nouvel emplacement et éventuellement renommer la base de données Connectez-vous à l'instance appropriée du moteur de base de données SQL Server, puis dans l'Explorateur d'objets, cliquez sur le nom du serveur pour développer l'arborescence du serveur. Cliquez avec le bouton droit sur Bases de données, puis cliquez sur Restaurer la base de données. Dernière modifié: 2025-01-22 17:01

Instagram est l'une des plateformes de réseaux sociaux à la croissance la plus rapide. Dernière modifié: 2025-01-22 17:01

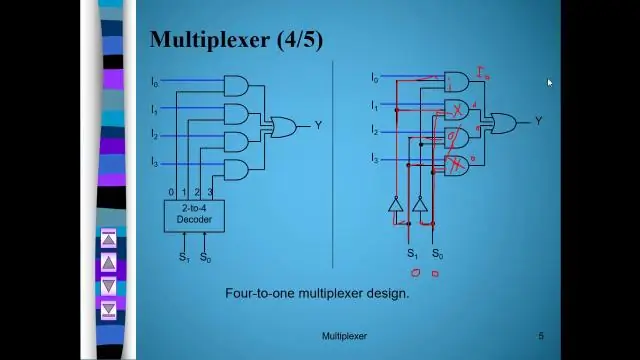

Ces applications sont les suivantes : Système de communication – Le multiplexeur et le démultiplexeur sont tous deux utilisés dans les systèmes de communication pour effectuer le processus de transmission de données. Un démultiplexeur reçoit les signaux de sortie du multiplexeur; et, à la fin du récepteur, il les reconvertit à la forme originale. Dernière modifié: 2025-06-01 05:06

Implémentation Push(a): Il ajoute l'élément a au-dessus de la pile. Cela prend O (1 O(1 O(1) fois que chaque nœud de pile est inséré au début de la liste chaînée. Pop() : Il supprime l'élément au-dessus de la pile. Top() : Il renvoie l'élément sur haut de la pile. Dernière modifié: 2025-01-22 17:01