Démarrez Canon Inkjet Print Utility, puis sélectionnez votre imprimante dans l'écran Sélectionner un modèle. Lorsque vous utilisez un ordinateur ou une tablette équipé d'un port USB, vous pouvez également le connecter à l'imprimante à l'aide d'un câble USB. Connectez votre ordinateur ou tablette à votre imprimante avec un câble USB. Dernière modifié: 2025-01-22 17:01

Oui c'est le cas. Vous pouvez déplacer et renommer un dossier partagé sans que cela n'affecte le propriétaire ou les autres membres de ce dossier. Vous ne pouvez tout simplement pas le déplacer dans un autre dossier partagé (vous ne pouvez pas imbriquer des dossiers partagés). Vous pouvez voir des notifications que vous avez quitté le partage. Dernière modifié: 2025-01-22 17:01

Une approche déductive implique que les apprenants reçoivent une règle générale, qui est ensuite appliquée à des exemples de langue spécifiques et affinée par des exercices pratiques. Une approche inductive implique que les apprenants détectent ou remarquent des modèles et élaborent une « règle » pour eux-mêmes avant de pratiquer la langue. Dernière modifié: 2025-01-22 17:01

Le 20 avril 2009, il a été annoncé qu'Oracle Corporation allait acquérir Sun pour 7,4 milliards de dollars américains. L'accord a été conclu le 27 janvier 2010. Les produits Sun comprenaient des serveurs informatiques et des postes de travail construits sur sa propre architecture de processeur SPARC basée sur RISC, ainsi que sur des processeurs AMD Opteron et Intel Xeon basés sur x86. Dernière modifié: 2025-01-22 17:01

Prenez le mod téléchargé (qui a l'extension. jar ou. zip et copiez-le dans le dossier mods ouvert. 6) Exécutez le lanceur et entrez dans la version du menu Minecraft Forge, cliquez sur le bouton 'Mods', là nous trouvons un ensemble de modes. Dernière modifié: 2025-01-22 17:01

Étapes pour ajouter un effet bokeh Étape 1 : Ouvrez ou importez la photo avec laquelle vous souhaitez travailler. Étape 2 : passez en mode « Développement » de Lightroom. Étape 3 : Sélectionnez le pinceau de réglage pour créer un masque d'arrière-plan. Étape 4 : Peignez l'arrière-plan de l'image dans Lightroom pour créer un masque. Dernière modifié: 2025-06-01 05:06

Déduction & Induction. En logique, nous appelons souvent les deux grandes méthodes de raisonnement les approches déductive et inductive. Le raisonnement déductif fonctionne du plus général au plus spécifique. Parfois, cela s'appelle officieusement une approche « top-down ». Dernière modifié: 2025-01-22 17:01

Cela signifie essentiellement qu'une machine électrique (moteur ou générateur) a quatre pôles magnétiques comme indiqué dans cette coupe transversale : [1] Il y a quatre pôles magnétiques sur le rotor (la partie interne qui tourne avec l'arbre) : deux pôles nord et deux pôles sud. Dernière modifié: 2025-01-22 17:01

Le Motorola Razr V3i a été commercialisé sur la plupart des marchés mondiaux au quatrième trimestre de 2005-2006. Aux États-Unis, le téléphone est sorti via Cingular Wireless le 6 septembre 2006, avec un nouveau prix d'activation de 299 $, tandis que T-Mobile a publié le Dolce & Gabbana V3i exclusivement aux États-Unis. Dernière modifié: 2025-01-22 17:01

Asp.Net introduit le concept d'un domaine d'application qui est brièvement connu sous le nom d'AppDomain. Il peut être considéré comme un processus léger qui est à la fois un conteneur et une frontière. NET d'affecter d'autres applications. Un AppDomain peut être détruit sans affecter les autres Appdomains dans le processus. Dernière modifié: 2025-01-22 17:01

Type d'annotation XmlTransient. L'annotation @XmlTransient est utile pour résoudre les conflits de noms entre un nom de propriété JavaBean et un nom de champ ou pour empêcher le mappage d'un champ/une propriété. Une collision de noms peut se produire lorsque le nom de propriété JavaBean démajuscule et un nom de champ sont identiques. Dernière modifié: 2025-01-22 17:01

Un modèle de données organise les éléments de données et normalise la façon dont les éléments de données sont liés les uns aux autres. Les modèles de données sont spécifiés dans une notation de modélisation de données, qui est souvent de forme graphique.] Un modèle de données peut parfois être appelé structure de données, en particulier dans le contexte des langages de programmation. Dernière modifié: 2025-01-22 17:01

Aucune notification n'alerte les utilisateurs Discord qu'ils ont été supprimés d'un serveur. Ils ne peuvent voir que le serveur manquant dans leur liste de serveurs. Les utilisateurs qui ont été expulsés peuvent rejoindre si votre serveur est public ou s'ils reçoivent une nouvelle invitation à revenir. Dernière modifié: 2025-01-22 17:01

Si vous avez déjà reçu votre produit Oculus, vous pouvez contacter le support Oculus pour le retourner pour un remboursement. Nous effectuerons un remboursement pour les appareils Oculus retournés dans les 30 jours suivant l'expédition de votre commande. Vous recevrez un remboursement selon votre mode de paiement une fois que votre appareil Oculus aura été retourné et inspecté. Dernière modifié: 2025-01-22 17:01

Protocole d'extension de messagerie Internet polyvalent (MIME). MIME est une sorte de protocole complémentaire ou complémentaire qui permet d'envoyer des données non ASCII via SMTP. Il permet aux utilisateurs d'échanger différents types de fichiers de données sur Internet : audio, vidéo, images, programmes d'application ainsi. Dernière modifié: 2025-01-22 17:01

Exemples d'utilisations et de divulgations accidentelles : 1. Conversations confidentielles entre les prestataires de soins de santé ou avec les patients. une. Par exemple, un prestataire peut demander à un membre du personnel administratif de facturer un patient pour une procédure particulière, et peut être entendu par une ou plusieurs personnes. Dernière modifié: 2025-01-22 17:01

Un signal représente la façon dont vous communiquez : Dites radio AM/FM, fumée, geste de la main, etc. Les données désignent les informations véhiculées dans le signal. Mais des données peuvent également être stockées. Ainsi, un signal peut véhiculer des informations (données), mais toutes les données ne sont pas signalées. Dernière modifié: 2025-01-22 17:01

Modèle transactionnel communication. Dernière modifié: 2025-01-22 17:01

Modélisation Agile et Prototypage. Ce chapitre explore la modélisation agile, qui est une collection d'approches innovantes et centrées sur l'utilisateur pour le développement de systèmes. Vous apprendrez les valeurs et principes, activités, ressources, pratiques, processus et outils associés aux méthodologies agiles. Dernière modifié: 2025-01-22 17:01

Une phrase est un groupe (ou un appariement) de mots en anglais. Une phrase peut être courte ou longue, mais elle n'inclut pas l'appariement sujet-verbe nécessaire pour faire une proposition. Voici quelques exemples de phrases : après le repas (phrase prépositionnelle) attendaient le film (phrase verbale). Dernière modifié: 2025-01-22 17:01

Vous voudrez quelque chose d'au moins 6-700 joules ou plus. (Plus élevé est meilleur ici.) La tension de serrage est la tension qui déclenchera le parasurtenseur - ou essentiellement lorsque le parasurtenseur se réveille et commence à absorber de l'énergie. Dernière modifié: 2025-01-22 17:01

Au sens strict, un rapport ad hoc est un rapport qui est créé à la volée, affichant des informations dans un tableau ou un graphique qui est le résultat d'une question qui n'a pas déjà été codifiée dans un rapport de production. Dernière modifié: 2025-01-22 17:01

Modifier le menu contextuel pour les fichiers Vous pouvez désactiver une application en cliquant sur le dossier dans le volet de gauche, puis en cliquant avec le bouton droit sur la valeur de la clé dans le volet de droite et en choisissant « Modifier ». Dernière modifié: 2025-01-22 17:01

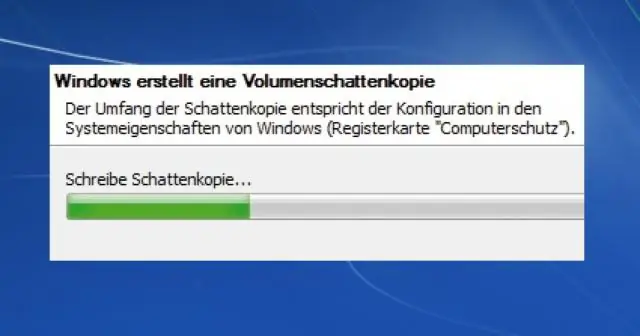

Shadow Copy (ou service Volume Shadow Copy, également connu sous le nom de VSS) est une technologie incluse dans le système d'exploitation Microsoft Windows. Il permet aux utilisateurs de Windows de prendre des copies de sauvegarde manuelles et automatiques (ou instantanés) de fichiers et de volumes informatiques. Cette fonctionnalité est disponible même lorsque ces fichiers ou volumes sont en cours d'utilisation. Dernière modifié: 2025-01-22 17:01

Les options suivantes existent pour vérifier l'utilisation actuelle du processeur du serveur de base de données SAP HANA : SAP HANA Studio -> Administration -> Présentation -> Utilisation du processeur. SAP HANA Studio -> Administration -> Performance -> Charge -> [Système] CPU. Dernière modifié: 2025-01-22 17:01

La confidentialité sur Internet est le niveau de confidentialité et de sécurité des données personnelles publiées via Internet. C'est un terme général qui fait référence à une variété de facteurs, de techniques et de technologies utilisées pour protéger les données sensibles et privées, les communications et les préférences. La confidentialité sur Internet est également connue sous le nom de confidentialité en ligne. Dernière modifié: 2025-01-22 17:01

Cliquez sur le nom du Mac sous « Périphériques » sur la page qui apparaît et vous verrez le numéro de série du Mac. Si vous avez activé Localiser mon Mac sur le Mac et qu'il a été volé ou égaré, vous pouvez le suivre ou le verrouiller à l'aide de la fonction Localiser mon Mac dans iCloud. Si vous avez toujours la boîte d'origine de votre Mac, regardez sur la boîte. Dernière modifié: 2025-01-22 17:01

Pour charger, branchez le câble fourni dans le port d'entrée de la batterie. Connectez l'autre extrémité, généralement un USB standard, à un chargeur mural ou à une autre source d'alimentation. L'entrée de la batterie va de 1 A à 2,4 A. En d'autres termes, plus le nombre d'entrée est grand, plus il se rechargera rapidement. Dernière modifié: 2025-01-22 17:01

Illustrator est idéal à utiliser lorsque vous souhaitez créer une perception de la profondeur, car il vous permet de créer plusieurs calques. Il a également des capacités de dessin plus puissantes qu'InDesign. Un léger inconvénient pour Illustrator est qu'il ne peut pas implémenter automatiquement plusieurs numéros de page ou de page. Dernière modifié: 2025-01-22 17:01

L'affichage des données EXIF sous Windows est facile. Faites un clic droit sur la photo en question et sélectionnez « Propriétés ». Cliquez sur l'onglet "Détails" et faites défiler vers le bas - vous verrez toutes sortes d'informations sur l'appareil photo utilisé et les paramètres avec lesquels la photo a été prise. Dernière modifié: 2025-06-01 05:06

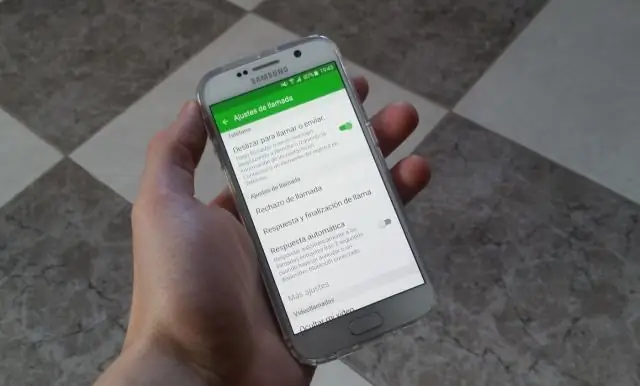

Bloquer les appels Depuis l'écran d'accueil, appuyez sur l'icône Téléphone. Appuyez sur PLUS. Appuyez sur Paramètres. Appuyez sur Rejet de l'appel. Appuyez sur Liste de rejet automatique. Pour saisir le numéro manuellement : Saisissez le numéro. Si vous le souhaitez, choisissez une option Critères de correspondance : Pour rechercher le numéro : Appuyez sur l'icône Contacts. Pour bloquer les appelants inconnus, déplacez le curseur sous Inconnu sur ON. Dernière modifié: 2025-01-22 17:01

SketchUp Pro. Dernière modifié: 2025-01-22 17:01

HP Deskjet 2548 comment numériser via un appareil se fait en recherchant l'imprimante et en numérisant les documents placés. L'imprimante active est recherchée par son nom et l'option « Cliquez sur Numériser un document ou une photo » est sélectionnée pour exécuter la fonction de numérisation. L'utilisateur peut maintenant charger le document ou la photo à numériser. Dernière modifié: 2025-01-22 17:01

Un circuit virtuel commuté (SVC) est un type de circuit virtuel dans les réseaux de télécommunication et informatique qui est utilisé pour établir une connexion temporaire entre deux nœuds de réseau différents jusqu'à la fin d'une session de transfert de données, après quoi la connexion est terminée. Dernière modifié: 2025-01-22 17:01

LG propose plus de 200 applications pour ses téléviseurs intelligents, dont beaucoup sont disponibles gratuitement via l'Appstore de LG. 1. Ouvrez LG Content Store. Les applications et autres médias seront trouvés via le LG ContentStore, qui se trouve sur l'écran d'accueil dans le menu ruban. Dernière modifié: 2025-01-22 17:01

Pour utiliser l'image comme lien en HTML, utilisez la balise ainsi que la balise avec l'attribut href. La balise sert à utiliser une image dans une page Web et la balise sert à ajouter un lien. Sous l'attribut src de balise d'image, ajoutez l'URL de l'image. Avec cela, ajoutez également la hauteur et la largeur. Dernière modifié: 2025-01-22 17:01

Depuis 2007, la plupart des nouveaux systèmes informatiques ont des connecteurs SATA et n'ont pas de connecteurs IDE. Si votre organisation utilise toujours des disques durs IDE, vous avez pris du retard dans la mise à niveau de vos systèmes. Les disques IDE (qui signifie Integrated Drive Electronics) sont également connus sous le nom de PATA pour Parallel ATA. Dernière modifié: 2025-01-22 17:01

Les raccords SharkBite peuvent passer rapidement d'un matériau de tuyau à un autre. Les raccords SharkBite avec un collier blanc sont compatibles avec les tuyaux en PVC. Ces raccords sont compatibles avec les annexes 40, 80 et 120 PVC. Les raccords SharkBite avec un collier beige sont compatibles avec les tuyaux PEX, cuivre, C-PVC, PE-RT et HDPE. Dernière modifié: 2025-01-22 17:01

Si vous avez perdu l'appareil de confiance ou le numéro de téléphone associé à votre identifiant Apple Accédez à la page de votre compte Apple ID et saisissez votre identifiant Apple et votre mot de passe. Sur l'écran Vérifier votre identité, sélectionnez « Vous ne pouvez pas accéder à vos appareils de confiance ? » Dans la fenêtre contextuelle, entrez votre clé de récupération. Allez dans la section Sécurité et cliquez sur Modifier. Dernière modifié: 2025-01-22 17:01

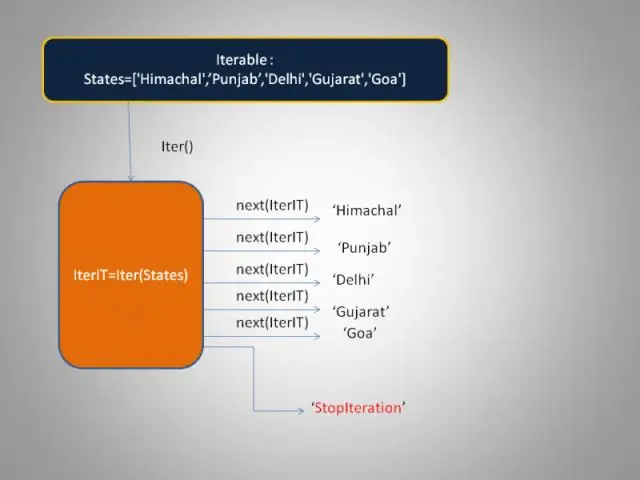

En Java, Iterator est une interface disponible dans le framework Collection en java. paquet util. C'est un curseur Java utilisé pour itérer une collection d'objets. Il est utilisé pour parcourir les éléments d'un objet de collection un par un. Dernière modifié: 2025-01-22 17:01