Zum Ausdruck vergangener Sachverhalte in der gesprochenen Sprache wird eher das Perfekt verwendet, während in geschriebenen Texten und vor allem in Erzählungen eher das Präteritum Verwendung findet. Die Hilfsverben sein und haben und die Modalverben werden in der gesprochenen Sprache eher im Präteritum gebraucht. Dernière modifié: 2025-01-22 17:01

Ruban de montage double face sur Lowes.com. Dernière modifié: 2025-01-22 17:01

Les anciens téléphones Verizon qui fonctionnent uniquement sur le réseau CDMA de Verizon peuvent ne pas être compatibles avec d'autres réseaux, même s'ils sont déverrouillés. Mais vous pourrez peut-être déplacer le téléphone vers l'un des MVNO de Sprint - ou des opérateurs de réseaux mobiles virtuels - tels que Boost Mobile ou Virgin Mobile. Dernière modifié: 2025-01-22 17:01

Par défaut, Ansible télécharge les rôles dans le premier répertoire accessible en écriture dans la liste des chemins par défaut ~/. ansible/roles:/usr/share/ansible/roles:/etc/ansible/roles. Cela installe les rôles dans le répertoire personnel de l'utilisateur exécutant ansible-galaxy. Dernière modifié: 2025-01-22 17:01

VTech Électronique Amérique du Nord, L.L.C. est basée à Arlington Heights, dans l'Illinois. VTech Electronics Limited a son siège à Hong Kong et distribue dans le monde entier. Dernière modifié: 2025-01-22 17:01

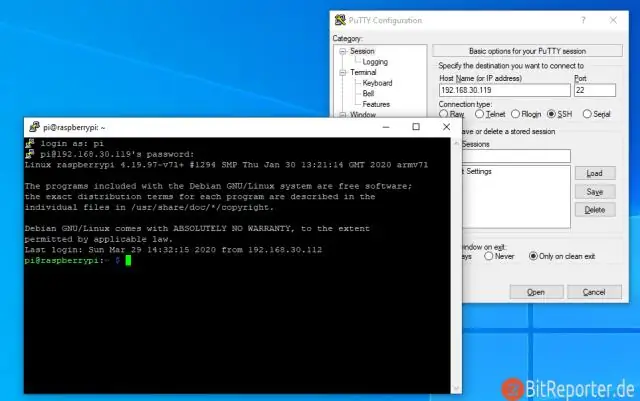

Aperçu. PuTTY est un logiciel gratuit pour Windows 95, 98, XP, Vista et 7 qui peut être utilisé pour établir une connexion SSH à votre serveur. Dernière modifié: 2025-01-22 17:01

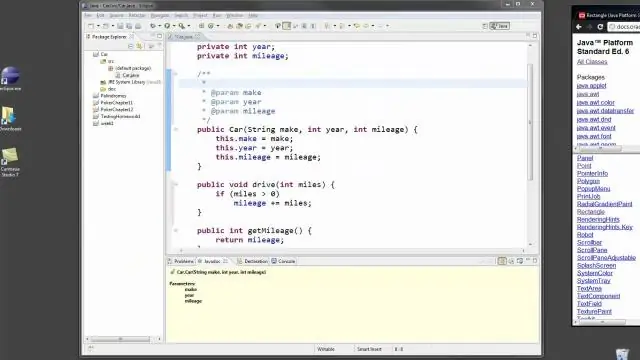

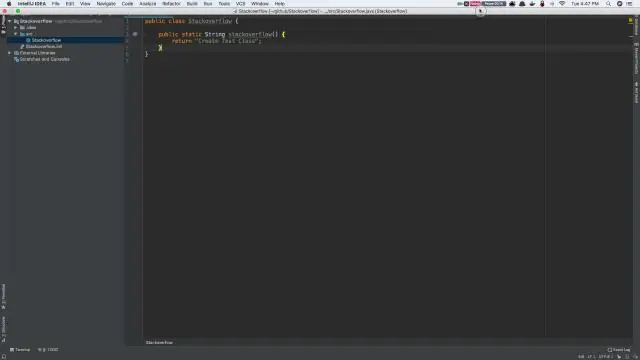

Norme de codage Javadoc Écrire Javadoc à lire comme code source. Publique et protégée. Utilisez le style standard pour le commentaire Javadoc. Utilisez des balises HTML simples, pas du XHTML valide. Utilisez une seule balise entre les paragraphes. Utilisez une seule balise pour les éléments d'une liste. Définir une première phrase percutante. Dernière modifié: 2025-01-22 17:01

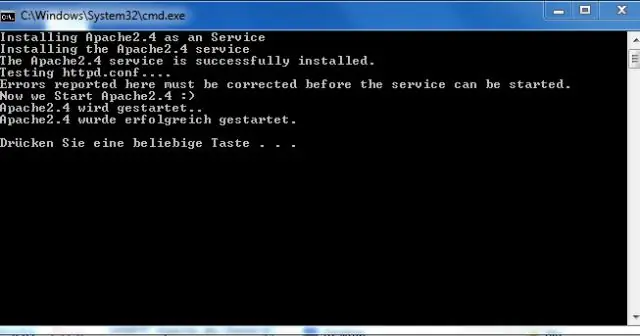

Cherchez d'abord le fichier httpd. conf dans le dossier Apache > conf. Cette ligne définit Apache pour écouter sur le port 80. Tout ce que vous avez à faire est de changer ce port 80 en n'importe quel port que vous souhaitez utiliser. Dernière modifié: 2025-01-22 17:01

Étapes pour déboguer les services Windows : Installez votre service. Démarrez le service. Ouvrez votre projet dans Visual Studio.NET. Choisissez ensuite les processus dans le menu Déboguer. Cliquez sur « Afficher les processus système ». Parmi les processus disponibles, recherchez le processus créé par votre service. Dernière modifié: 2025-01-22 17:01

Pour désactiver la propriété resize, utilisez la propriété CSS suivante : resize: none; Vous pouvez soit l'appliquer en tant que propriété de style en ligne comme ceci : ou entre les balises d'élément comme ceci : textarea {resize : none;}. Dernière modifié: 2025-01-22 17:01

Astuce rapide : 4 étapes pour Elastic Audio dans Pro Tools Créez d'abord un groupe à partir de vos batteries, sélectionnez chacune des pistes de batterie tout en maintenant la touche Maj enfoncée. Appuyez maintenant sur commande + G pour afficher la fenêtre de groupe. Sélectionnez un algorithme de plug-in audio élastique. Trouvez une boucle. Maintenant que votre boucle est toujours sélectionnée, accédez à la fenêtre d'événement et choisissez "Quantiser" dans l'onglet Opérations d'événement. Dernière modifié: 2025-01-22 17:01

Les vitesses AT&T Unlimited Plus sont aussi rapides que celles proposées actuellement par AT&T sur tous les plans. Vous ne verrez pas de changement de vitesse entre votre plan actuel et ce plan. Le plan AT&T Unlimited Choice limite votre vitesse à 3 Mbps, ce qui est à peu près aussi rapide que les connexions Internet à domicile les plus lentes que vous trouverez chez AT&T. Dernière modifié: 2025-01-22 17:01

Voicemeeter est une application de mixage audio dotée d'un périphérique audio virtuel utilisé comme E/S virtuelle pour mélanger et gérer toutes les sources audio depuis ou vers tous les périphériques ou applications audio. Dernière modifié: 2025-01-22 17:01

Pour ouvrir un fichier TRC, sélectionnez Fichier → Ouvrir → Fichier de trace, sélectionnez votre fichier de trace et cliquez sur Ouvrir. Dernière modifié: 2025-01-22 17:01

L'adresse IP privée peut être connue en entrant « ipconfig » à l'invite de commande. L'IP publique peut être connue en recherchant "Quelle est mon IP" sur Google. Plage : outre les adresses IP privées, les autres sont publiques. Dernière modifié: 2025-01-22 17:01

Ce que vous avez appris : C est un peu meilleur que C++ en termes de vitesse et d'efficacité. Il est plus facile de coder et de déboguer en C qu'en C++. C est le choix par défaut pour la programmation au niveau source, comme la programmation du noyau, le développement de pilotes, etc. Dernière modifié: 2025-01-22 17:01

Voici quelques conseils pour éviter les gros frais. Astuce 1 : Désactivez l'itinérance des données. Allez dans Paramètres puis sélectionnez Général / Réseau. Astuce 2 : utilisez le Wi-Fi. Vous pouvez connecter votre iPhone à l'aide d'une connexion Wi-Fi locale. Astuce 3 : Utiliser votre e-mail. La plupart des e-mails utilisent en fait une très petite quantité de données. Astuce 4 : obtenez un forfait de données. Dernière modifié: 2025-01-22 17:01

Réponse rapide : oui, c'est sûr. Le nombre d'octets dans chaque cellule est limité à 10 000, donc même si vous avez une table avec 30 colonnes et que chaque colonne a des valeurs comme 100 Mo chacune, SQLiteStudio ne chargera toujours que 10 000 * 30 * 1 000 octets, ce qui représente environ 300 Mo de données en mémoire. Dernière modifié: 2025-01-22 17:01

Vous pouvez créer des classes de test pour les frameworks de test pris en charge à l'aide de l'action intention. Ouvrez la classe nécessaire dans l'éditeur et placez le curseur sur un nom de classe. Appuyez sur Alt+Entrée pour appeler la liste des actions d'intention disponibles. Sélectionnez Créer un test. Dans la boîte de dialogue Créer un test, configurez les paramètres requis. Dernière modifié: 2025-01-22 17:01

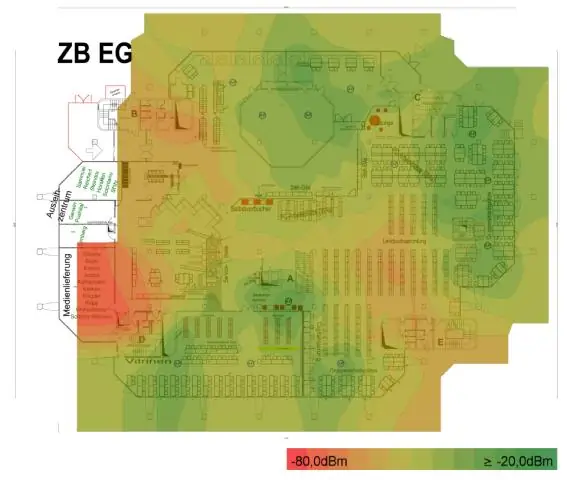

Si le problème se produit sur votre propre réseau WiFi à la maison, vous pouvez également vérifier le WiFi lui-même pour voir s'il s'agit de votre problème WiFi, y compris le problème du routeur, la diffusion SSID et les interférences de l'appareil mentionnées ci-dessous. Le redémarrage de votre modem et de votre routeur sans fil peut vous aider à vous reconnecter à votre FAI. Dernière modifié: 2025-01-22 17:01

Classe publique EvenNumbers {public static void main(String[] args) {//définir la limite. limite entière = 50; Système. dehors. println('Impression des nombres pairs entre 1 et ' + limite); for(int i=1; i <= limit; i++){// si le nombre est divisible par 2 alors il est pair. si(i % 2 == 0){. Dernière modifié: 2025-01-22 17:01

Les applications de bureau sont installées sur un ordinateur de bureau personnel ou professionnel. Les applications Web sont accessibles via Internet (ou via un intranet). Bien que les deux types d'applications soient basés sur des logiciels, il existe une différence fondamentale entre les applications de bureau et les applications Web. Dernière modifié: 2025-01-22 17:01

Soulevez le couvercle de l'imprimante pour exposer le chariot de cartouche. Ouvrez le couvercle de l'imprimante, pas seulement le couvercle supérieur où se trouve le scanner. Assurez-vous que votre imprimante est branchée et allumée. Pour accéder au chariot d'encre, démarrez à l'écran d'accueil de votre imprimante. Les cartouches d'encre glisseront vers le côté droit de votre bac ouvert. Dernière modifié: 2025-01-22 17:01

Fondamentalement, JWT est un format de jeton. OAuth est un protocole d'autorisation qui peut utiliser JWT comme jeton. OAuth utilise un stockage côté serveur et côté client. Si vous voulez faire une vraie déconnexion, vous devez utiliser OAuth2. Dernière modifié: 2025-01-22 17:01

Un connecteur TRS est utilisé pour les connecteurs audio tels que les haut-parleurs et les microphones. Les claviers utilisent soit un connecteur PS/2, soit un connecteur USB. Les joysticks utilisent généralement un connecteur USB, bien que certains se connectent via un connecteur DB-15. Les moniteurs utilisent l'un des nombreux ports graphiques, tels qu'un port VGA, un port DVI ou un port HDMI. Dernière modifié: 2025-01-22 17:01

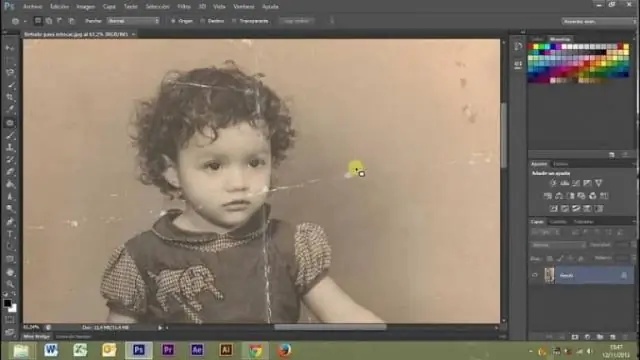

Dans la barre de menus, sélectionnez Image > Réglages > Luminosité/Contraste. Ajustez le curseur Luminosité pour modifier la luminosité globale de l'image. Ajustez le curseur Contraste pour augmenter ou diminuer le contraste de l'image. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

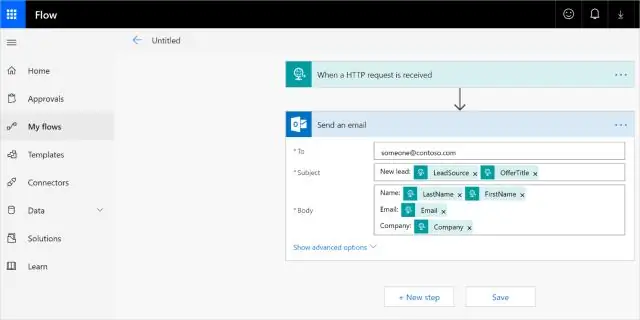

Vous pouvez trouver les chaînes de connexion de votre compte de stockage dans le portail Azure. Accédez à PARAMÈTRES > Clés d'accès dans le panneau de menu de votre compte de stockage pour voir les chaînes de connexion pour les clés d'accès primaires et secondaires. Dernière modifié: 2025-01-22 17:01

Exigences de sécurité + CE. Après avoir réussi le Security+, vous constaterez que CompTIA est tenu d'obtenir des crédits Security+ CE (formation continue) pour conserver la certification. Les exigences définies par CompTIA pour leur programme sont très similaires aux exigences des certifications SSCP et CISSP. Dernière modifié: 2025-01-22 17:01

Conduite de chars. L'entraînement du réservoir fait référence à un style de contrôle spécifique dans lequel deux forces de mouvement parallèles sont contrôlées pour créer un mouvement linéaire et rotatif. Dans un système d'entraînement de réservoir, le mouvement est contrôlé par la vitesse relative des deux « côtés ». Dernière modifié: 2025-01-22 17:01

Choisissez le menu Pomme > Préférences Système, puis sélectionnez Souris. Réglez le curseur Suivi pour régler la vitesse à laquelle le pointeur se déplace lorsque vous déplacez la souris. Essayez d'utiliser une surface différente pour voir si le suivi s'améliore. Retournez la souris et inspectez la fenêtre du capteur. Dernière modifié: 2025-01-22 17:01

L'amorçage d'une base de données est un processus dans lequel un ensemble initial de données est fourni à une base de données lors de son installation. C'est particulièrement utile lorsque nous voulons remplir la base de données avec des données que nous voulons développer à l'avenir. Dernière modifié: 2025-01-22 17:01

Comment mesurer la force du signal reçu Appuyez sur la touche Alt et maintenez-la enfoncée tout en cliquant sur l'icône Wi-Fi dans votre menu d'état. Dans la liste des réseaux disponibles, recherchez le nom du réseau auquel vous êtes connecté et les informations de connexion, y compris RSSI, s'afficheront immédiatement en dessous. Dernière modifié: 2025-01-22 17:01

SOAPUI permet aux testeurs d'exécuter des tests fonctionnels, de régression, de conformité et de charge automatisés sur différentes API Web. L'interface SOAPUI est simple et permet aux utilisateurs techniques et non techniques d'utiliser de manière transparente. Dernière modifié: 2025-01-22 17:01

SecurityCenter est une solution complète d'analyse des vulnérabilités qui offre une visibilité complète sur l'état de sécurité de votre infrastructure informatique distribuée et complexe. Dernière modifié: 2025-01-22 17:01

Vote supérieur 13. < = moins de. Dernière modifié: 2025-01-22 17:01

Un point de terminaison de service Web est une entité, un processeur ou une ressource qui peut être référencé et auquel les messages de services Web peuvent être adressés. Les clients utilisent la description du point de terminaison de service Web pour générer du code qui peut envoyer des messages SOAP et recevoir des messages SOAP à partir du point de terminaison de service Web. Dernière modifié: 2025-01-22 17:01

TensorFlow est le système de deuxième génération de Google Brain. Les calculs TensorFlow sont exprimés sous forme de graphiques de flux de données avec état. Le nom TensorFlow dérive des opérations que ces réseaux de neurones effectuent sur des tableaux de données multidimensionnels, appelés tenseurs. Dernière modifié: 2025-01-22 17:01

Le marquage des photos est l'une des principales raisons pour lesquelles les photos Facebook sont si populaires. Le marquage signifie essentiellement qu'après avoir téléchargé une photo de vos amis lors d'une fête, vous cliquez sur leurs visages, un par un, et tapez leurs noms dans le champ WhoIs This? case pour identifier qui est qui dans l'image. Dernière modifié: 2025-01-22 17:01

Un tableau est un type de données dérivé car il ne peut pas être défini seul, il s'agit généralement d'une collection de types de données de base, tels que des entiers, des doubles, des flottants, des booléens, etc. Dans les langages orientés objet, vous pouvez avoir votre propre classe qui peut être la base d'un tableau. Dernière modifié: 2025-01-22 17:01

Il y a quatre étapes de base que tous les moteurs de recherche basés sur les robots suivent avant d'afficher des sites dans les résultats de recherche. Exemples de moteurs de recherche basés sur des robots Google. Bing. Yahoo! Baidu. Yandex. Dernière modifié: 2025-01-22 17:01