Comment réinitialiser les paramètres de l'appareil photo de l'iPhone Allez dans Paramètres > Appareil photo. Allez dans Conserver les paramètres. Activez les bascules pour le mode appareil photo, le filtre et LivePhoto. Dernière modifié: 2025-01-22 17:01

Re : Qu'est-ce que CoreXL et SecureXL ? ! SecureXL accélérera les paquets d'une interface à l'autre pour le trafic connu, économisant ainsi l'utilisation du processeur et CoreXL ajoute la possibilité d'exécuter plusieurs cœurs d'inspection simultanément. Mais c'est du très haut niveau. Dernière modifié: 2025-01-22 17:01

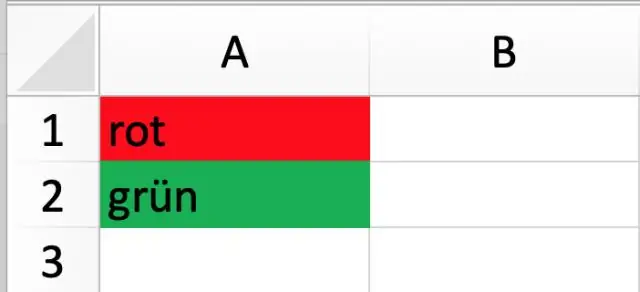

Pour enregistrer un fichier Excel en tant que fichier délimité par des virgules : Dans la barre de menu, Fichier → Enregistrer sous. À côté de "Format :", cliquez sur le menu déroulant et sélectionnez "Valeurs séparées par des virgules (CSV)". Cliquez sur "Enregistrer". . Quitter Excel. Dernière modifié: 2025-01-22 17:01

La stabilisation d'image existe depuis des années dans les objectifs Canon et Nikon. Canon appelle cette technologie ImageStabilisation (IS) tandis que Nikon utilise le terme VibrationReduction (VR). Lorsque la stabilisation est incluse dans le boîtier de l'appareil photo, elle fonctionne avec N'IMPORTE QUEL objectif compatible avec l'appareil photo. Dernière modifié: 2025-06-01 05:06

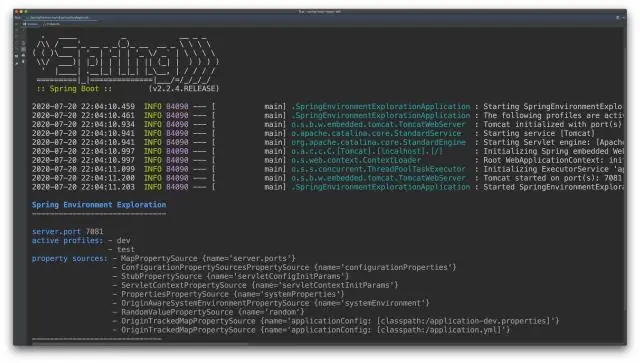

Les applications Spring Boot peuvent facilement être empaquetées dans des fichiers JAR et déployées en tant qu'applications autonomes. Ceci est fait par le spring-boot-maven-plugin. Le plugin est automatiquement ajouté à pom. xml une fois le projet Spring créé via Spring Initializr en tant que projet Maven. Dernière modifié: 2025-01-22 17:01

Le virus de redirection du navigateur est également connu sous le nom de pirate de navigateur, ce virus s'attaque à MozillaFirefox, Internet Explorer, Google Chrome, etc. Le programme indésirable détériore l'expérience pendant vos sessions de navigation car il continue de rediriger vers ses sites Web affiliés. Dernière modifié: 2025-01-22 17:01

Inconvénients du FDM Tous les canaux de multiplexage par répartition en fréquence sont affectés en raison de l'évanouissement à large bande. Un grand nombre de modulateurs et de filtres sont nécessaires. Le canal de communication doit avoir une très large bande passante. Le multiplexage par répartition en fréquence souffre du problème de diaphonie. Dernière modifié: 2025-01-22 17:01

Alors oui, trouver un emploi de programmeur est possible même sans diplôme, il suffit de montrer ses compétences. Si vous pouvez montrer que vous êtes compétent, par exemple avec vos propres projets, vos contributions à des projets open source et/ou des articles intéressants, alors votre manque de diplôme aura peu d'importance dans de nombreux cas. Dernière modifié: 2025-01-22 17:01

Comment faire vos propres pièges collants pour les araignées Découpez le pli d'une boîte de céréales vide avec des ciseaux pour faire un morceau de carton plat. Mélanger 1 tasse d'eau avec 1 tasse de sirop de maïs dans une casserole à fond épais. Enduire une cuillère en plastique jetable d'une fine couche de savon liquide pour faciliter l'étalement de la colle. Dernière modifié: 2025-01-22 17:01

Risques du stockage dans le cloud La sécurité du cloud est stricte, mais elle n'est pas infaillible. Les cybercriminels peuvent accéder à ces fichiers, que ce soit en devinant des questions de sécurité ou en contournant les mots de passe. Les gouvernements peuvent demander légalement des informations stockées dans le cloud, et il appartient au fournisseur de services cloud de refuser l'accès. Dernière modifié: 2025-01-22 17:01

Les informations de santé protégées (PHI), également appelées informations de santé personnelles, font généralement référence à des informations démographiques, des antécédents médicaux, des résultats de tests et de laboratoire, des problèmes de santé mentale, des informations d'assurance et d'autres données qu'un professionnel de la santé collecte pour identifier une personne et. Dernière modifié: 2025-01-22 17:01

Les deux applications ont un objectif différent. Alors qu'Android Messages est basé sur les SMS et utilise le réseau cellulaire, WhatsApp est une messagerie instantanée accessible à partir des données mobiles et du Wi-Fi. Contrairement à FacebookMessenger, qui prend en charge les SMS en plus de ses propres messages, WhatsApp ne propose pas cette fonctionnalité. Dernière modifié: 2025-01-22 17:01

Maintenez la touche « Alt » enfoncée, puis tapez « 164 » à l'aide du clavier numérique pour créer un « ñ » minuscule ou tapez « 165 » pour créer un « Ñ » majuscule. Sur certains ordinateurs portables, vous devez maintenir les touches « Fn » et « Alt » enfoncées tout en tapant les chiffres. Dernière modifié: 2025-01-22 17:01

Comment faire une vidéo avec un appareil photo Sony Cybershot Insérez une carte mémoire dans votre appareil photo - de préférence une d'au moins 2 Go - et allumez l'appareil photo. Passez votre Sony Cyber-shot en mode film. Appuyez sur votre déclencheur pour commencer à filmer la vidéo. Dernière modifié: 2025-01-22 17:01

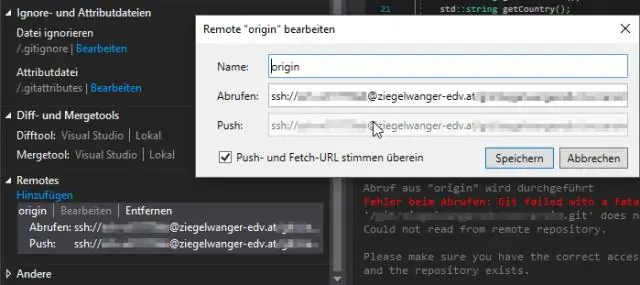

Modification de l'emplacement par défaut du référentiel Github dans Visual Studio Dans le volet Team Explorer, accédez à Paramètres. Dans le volet Paramètres, sélectionnez Paramètres généraux. Dans le volet Paramètres généraux, saisissez (ou recherchez) le dossier que vous souhaitez utiliser dans l'emplacement du référentiel par défaut. Cliquez sur Mettre à jour. Dernière modifié: 2025-01-22 17:01

Un contrôleur d'E/S connecte les périphériques d'entrée et de sortie (E/S) au système de bus d'une unité centrale de traitement (CPU). Il communique généralement avec le processeur et avec la mémoire système via le bus système et peut contrôler de nombreux périphériques. Dernière modifié: 2025-01-22 17:01

IDLE est l'environnement de développement intégré (IDE) fourni avec Python. Un IDE combine un éditeur de programme et un environnement de langage pour la commodité du programmeur. IDLE est utilisé parce qu'il est fourni avec Python, et parce qu'il n'est pas trop complexe pour les programmeurs débutants à utiliser efficacement. Dernière modifié: 2025-01-22 17:01

Vous n'avez pas besoin d'une ligne téléphonique pour obtenir un service Internet. En fait, la plupart des câblodistributeurs offrent un service Internet en raccordant la ligne de câble coaxial à un modem câble spécial. De plus, si votre ordinateur est capable de recevoir un signal sans fil, vous pouvez connecter le modem câble à un routeur sans fil. Dernière modifié: 2025-01-22 17:01

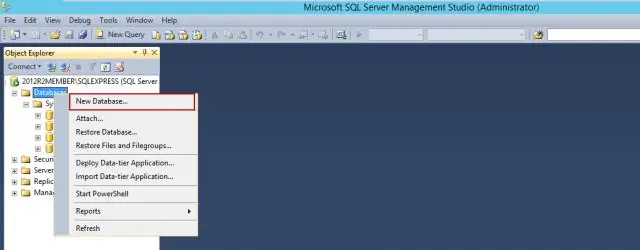

Il existe principalement deux types de plans d'exécution qui peuvent être affichés à partir de SQL Server Management Studio; le plan d'exécution réel qui montre les calculs réels et les étapes suivies par le moteur de stockage SQL Server lors de l'exécution de la requête soumise, ce qui nécessite l'exécution de la requête soumise afin de générer le. Dernière modifié: 2025-01-22 17:01

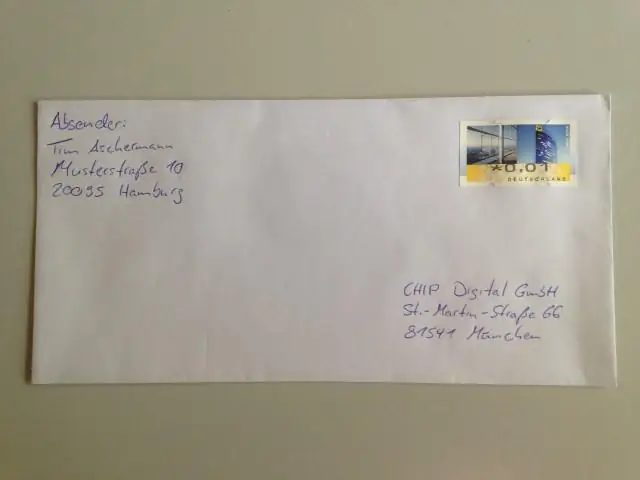

Voici quelques conseils : Mettez l'adresse au centre. Le nom de la personne à qui vous envoyez la lettre figure sur la première ligne. Leur adresse postale va sur la deuxième ligne. La ville ou la ville, l'état et le code postal vont sur la troisième ligne. Assurez-vous d'imprimer clairement. Mettez votre nom et votre adresse dans le coin supérieur gauche. Dernière modifié: 2025-01-22 17:01

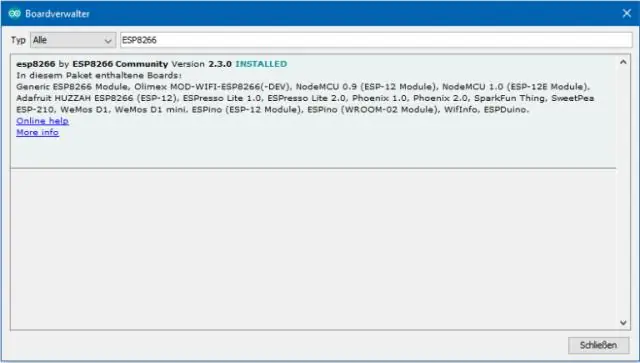

Configuration requise pour le développement Android ? PC sous Windows/Linux/Mac. Le système d'exploitation est l'âme du PC. Processeur recommandé. Plus que les développeurs i3, i5 ou i7 devraient se préoccuper de la vitesse du processeur et du nombre de cœurs. SDK Android IDE (Eclipse ou Android Studio). Java. Conclusion. Dernière modifié: 2025-01-22 17:01

Apple a confirmé qu'il ralentissait délibérément le fonctionnement des anciens iPhones, et dit qu'il le faisait pour empêcher les appareils de s'éteindre en raison du vieillissement des batteries. Apple dit qu'il fait cela pour protéger votre téléphone. Dernière modifié: 2025-06-01 05:06

Confidentialité, intégrité et disponibilité – La triade de la CIA. La confidentialité signifie que les données, les objets et les ressources sont protégés contre les visualisations et autres accès non autorisés. L'intégrité signifie que les données sont protégées contre les modifications non autorisées afin de garantir leur fiabilité et leur exactitude. Dernière modifié: 2025-06-01 05:06

Méthode 3 à l'aide d'un ordinateur Ouvrez Google Chrome. Pour utiliser Bitmoji sur votre ordinateur, vous devez installer une application qui ne fonctionne qu'avec GoogleChrome. Cliquez sur le bouton Bitmoji. Trouvez le Bitmoji que vous souhaitez copier. Faites un clic droit sur Bitmoji. Sélectionnez Copier l'image. Collez le Bitmoji dans le site qui prend en charge les images. Dernière modifié: 2025-01-22 17:01

Pour vous débarrasser des termites, placez des stations d'appâtage contre les termites autour du périmètre de votre maison. Les termites transporteront l'appât empoisonné jusqu'à leur nid, où il anéantira la colonie. Vous pouvez également creuser une tranchée autour du périmètre de votre maison, y vaporiser du poison contre les termites liquide et reboucher la tranchée. Dernière modifié: 2025-01-22 17:01

Indicatif régional 033 - Informatique et ordinateurs - Forum des visas en Thaïlande par Thai Visa | La nation. Dernière modifié: 2025-01-22 17:01

Les risques dont vous devez être conscient sont : la cyberintimidation (intimidation à l'aide de la technologie numérique) l'atteinte à la vie privée. vol d'identité. votre enfant voit des images et des messages offensants. la présence d'étrangers qui peuvent être là pour « soigner » d'autres membres. Dernière modifié: 2025-01-22 17:01

Une requête est une demande de résultats de données et d'action sur des données. Vous pouvez utiliser une requête pour répondre à une question simple, effectuer des calculs, combiner des données de différentes tables ou même ajouter, modifier ou supprimer des données de table. Les requêtes qui ajoutent, modifient ou suppriment des données sont appelées requêtes d'action. Dernière modifié: 2025-01-22 17:01

Une fonctionnalité importante fournie par TestNG est la fonctionnalité testng DataProvider. Il vous aide à écrire des tests basés sur les données, ce qui signifie essentiellement que la même méthode de test peut être exécutée plusieurs fois avec différents ensembles de données. Cela aide à fournir des paramètres complexes aux méthodes de test car il n'est pas possible de le faire à partir de XML. Dernière modifié: 2025-01-22 17:01

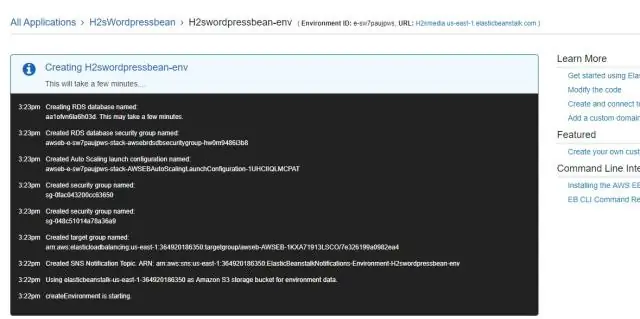

Pour déployer une nouvelle version d'application dans un environnement Elastic Beanstalk Ouvrez la console Elastic Beanstalk. Accédez à la page de gestion de votre environnement. Choisissez Charger et déployer. Utilisez le formulaire à l'écran pour télécharger l'ensemble source de l'application. Choisissez Déployer. Dernière modifié: 2025-01-22 17:01

Installez votre certificat numérique dans votre navigateur Ouvrez Internet Explorer. Cliquez sur « Outils » dans la barre d'outils et sélectionnez « Options Internet ». Sélectionnez l'onglet "Contenu". Cliquez sur le bouton « Certificats ». Dans la fenêtre « Assistant d'importation de certificat », cliquez sur le bouton « Suivant » pour lancer l'assistant. Cliquez sur le bouton « Parcourir… ». Dernière modifié: 2025-01-22 17:01

La commande INSERT est utilisée pour ajouter de nouvelles données dans une table. Les valeurs de date et de chaîne doivent être mises entre guillemets simples. Les valeurs numériques n'ont pas besoin d'être mises entre guillemets. La commande INSERT peut également être utilisée pour insérer des données d'une table dans une autre. Dernière modifié: 2025-01-22 17:01

11 meilleurs IDE pour le développement Web PhpStorm. PhpStorm est un environnement de développement intégré multiplateforme à code source fermé spécialement conçu pour le codage en PHP, HTML et JavaScript. Code Visual Studio. Texte sublime. Atome. WebStorm. Supports. Vigueur. Komodo. Dernière modifié: 2025-01-22 17:01

Pour définir la taille du cache de requêtes, définissez la variable système query_cache_size. Le définir sur 0 désactive le cache de requêtes, tout comme le paramètre query_cache_type=0. Par défaut, le cache de requêtes est désactivé. Ceci est réalisé en utilisant une taille par défaut de 1M, avec une valeur par défaut pour query_cache_type de 0. Dernière modifié: 2025-01-22 17:01

Les fonctions de la barre d'outils de l'application peuvent contenir une icône, un texte ou les deux à la fois. Vous pouvez afficher les fonctions inactives dans la barre d'outils de l'application si vous avez défini des positions fixes pour celles-ci. Vous pouvez également affecter un texte dynamique à un bouton-poussoir lors de l'exécution. Dernière modifié: 2025-01-22 17:01

Netflix a mis en rack et empilé des serveurs physiques dans des centres de données sur site dont ils étaient propriétaires. Ces centres de données abritaient des bases de données et des applications Netflix utilisées pour suivre les clients, maintenir l'inventaire et la facturation des clients. Dernière modifié: 2025-01-22 17:01

Serveur CompTIA Security+ VS MCSA : MCSA nécessite beaucoup plus de pratique. CompTIA Network+ contient des informations beaucoup plus théoriques. Global CompTIA Network + est moins difficile. Dernière modifié: 2025-01-22 17:01

Pour accéder à votre messagerie vocale, maintenez enfoncé le bouton 1. Lorsque vous y êtes invité, entrez le mot de passe temporaire (les quatre derniers chiffres de votre numéro de téléphone sans fil). Suivez les instructions pour configurer un nouveau mot de passe et enregistrez votre nom et un message d'accueil personnel (ou utilisez le message par défaut). Vous pouvez consulter votre messagerie vocale depuis un poste fixe. Dernière modifié: 2025-01-22 17:01

En algèbre, un binôme est un polynôme qui est la somme de deux termes, chacun étant un monôme. C'est le type de polynôme le plus simple après les monômes. Dernière modifié: 2025-01-22 17:01

Programme Java pour rechercher un mot donné dans un fichier Étape 1 : Itérer le tableau de mots. Étape 2 : créez un objet dans FileReader et BufferedReader. Étape 5 : En utilisant la méthode equals(), les mots du fichier sont comparés au mot donné et le nombre est ajouté. Étape 6 : Le décompte affiche ou non l'occurrence du mot dans le fichier. Dernière modifié: 2025-01-22 17:01