Un système de symboles physique est une implémentation physique d'un tel système de symboles. Le PSSH déclare qu'un système physique est capable de présenter un comportement intelligent (où l'intelligence est définie en termes d'intelligence humaine) si et seulement s'il s'agit d'un système de symboles physiques (cf. Newell 1981 : 72). Dernière modifié: 2025-01-22 17:01

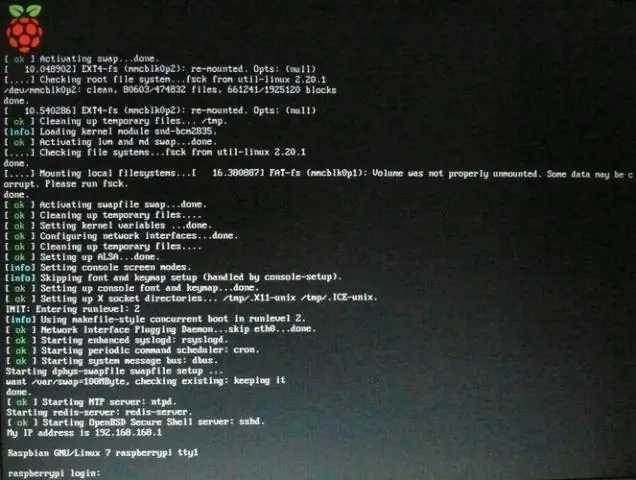

Sudo tcpdump -i eth0 -s0 -n ip6 Ou nous pouvons regarder tout le trafic HTTP entrant et sortant du Raspberry Pi sudo tcpdump -i eth0 -s0 port 80 Vous pouvez également utiliser Wireshark ou Tshark. Il existe également de nombreux autres utilitaires réseau qui peuvent être facilement installés sur un Raspberry Pi pour surveiller les réseaux. Dernière modifié: 2025-01-22 17:01

Il vous suffit d'effectuer l'une des opérations ci-dessus pour pouvoir utiliser les modules ES. Vous pouvez également utiliser le package npm appelé esm qui vous permet d'utiliser des modules ES6 dans node. Il ne nécessite aucune configuration. Avec esm vous pourrez utiliser l'export/import dans vos fichiers JS. Dernière modifié: 2025-01-22 17:01

Téléchargez l'application Facebook Messenger si vous ne l'avez pas déjà fait, puis commencez à masquer les messages : appuyez sur l'icône Messenger en bas de votre écran. Cela ressemble à un éclair. Balayez vers la gauche sur la conversation que vous souhaitez masquer. Dernière modifié: 2025-01-22 17:01

La ponctualité est une échelle de notation d'analyse des actions, développée par Value Line, qui classe les actions en fonction de leur performance attendue. Les facteurs de marché communs ne sont pas mesurés dans ce système de notation des actions. Dernière modifié: 2025-01-22 17:01

Ils soulignent que l'apprentissage kinesthésique a plus à voir avec le déplacement physique des grands groupes musculaires du corps, comme nous le faisons en marchant, en courant, en sautant, en dansant, etc. sensation de toucher sur notre peau. Dernière modifié: 2025-01-22 17:01

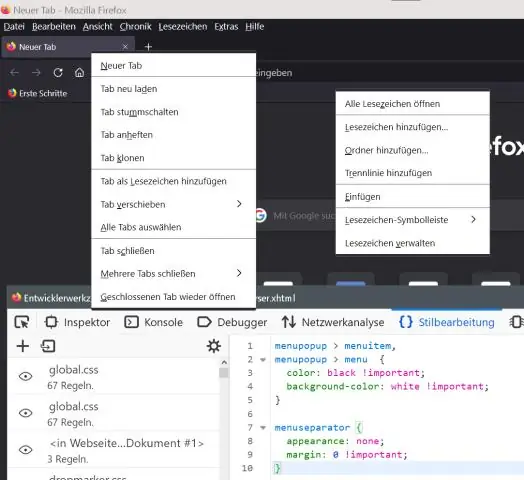

Comment installer des thèmes Cliquez sur le bouton de menu, cliquez sur Modules complémentaires et sélectionnez Recommandations ou Thèmes. Faites défiler les thèmes suggérés ou visitez addons.mozilla.org pour parcourir plus de thèmes. Pour installer un thème, cliquez sur le bouton + Installer le thème. Dernière modifié: 2025-01-22 17:01

La dissection (du latin dissecare « couper en morceaux »; aussi appelée anatomisation) est le démembrement du corps d'un animal ou d'une plante décédée pour étudier sa structure anatomique. L'autopsie est utilisée en pathologie et en médecine légale pour déterminer la cause du décès chez l'homme. Dernière modifié: 2025-01-22 17:01

MAX_VALUE est la valeur maximale qu'un double peut représenter (environ 1,7*10^308). Cela devrait se terminer par des problèmes de calcul, si vous essayez de soustraire la valeur maximale possible d'un type de données. Dernière modifié: 2025-01-22 17:01

Forcez la fermeture, puis rouvrez l'application Fitbit. Accédez à Paramètres > Bluetooth et désactivez puis réactivez Bluetooth. Ouvrez l'application Fitbit. Si votre appareil Fitbit ne se synchronise toujours pas, supprimez tous les autres appareils Fitbit de votre compte et de la liste des appareils Bluetooth connectés sur votre téléphone et essayez de synchroniser. Dernière modifié: 2025-01-22 17:01

Un jeton d'accès est une chaîne opaque qui identifie un utilisateur, une application ou une page et peut être utilisée par l'application pour effectuer des appels d'API. Lorsqu'une personne se connecte à une application à l'aide de Facebook Login et approuve la demande d'autorisations, l'application obtient un jeton d'accès qui fournit un accès temporaire et sécurisé aux API Facebook. Dernière modifié: 2025-01-22 17:01

Écrire une nouvelle note Dans l'application Notes sur votre Mac, dans la barre latérale, cliquez sur le dossier dans lequel vous souhaitez placer la note. Cliquez sur le bouton Nouvelle note dans la barre d'outils (ou utilisez la Touch Bar). Tapez votre note. Vous pouvez utiliser des suggestions de saisie, si elles sont disponibles. La première ligne de la note devient le titre de la note. Dernière modifié: 2025-01-22 17:01

Dans le projet, cliquez sur l'onglet Gérer le groupe de fonctions Paramètres (Styles d'objet). Cliquez sur l'onglet Objets d'annotation. Pour les nuages de révision, modifiez les valeurs d'épaisseur de ligne, de couleur de ligne et de motif de ligne. Cliquez sur OK. Ces modifications s'appliquent à tous les nuages de révision du projet. Dernière modifié: 2025-01-22 17:01

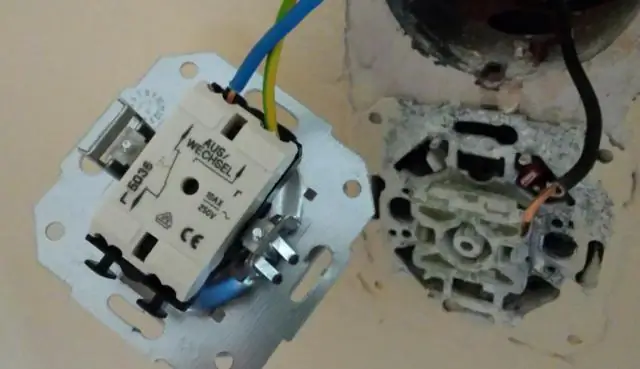

Un interrupteur à bascule est un interrupteur marche-arrêt qui bascule d'avant en arrière. Lorsqu'un côté est enfoncé, l'autre se soulève avec une action semblable à une balançoire. Ils sont faciles à utiliser et extrêmement fiables, ce qui en fait l'une des formes d'interrupteurs les plus courantes utilisées dans le monde. Dernière modifié: 2025-01-22 17:01

Avec Google Slides, vous pouvez créer, modifier, collaborer et présenter où que vous soyez. Gratuitement. Dernière modifié: 2025-01-22 17:01

2002 Tout simplement, quand le dernier acolyte est-il sorti ? Les Acolyte LX 2009 est le dernier modèle à avoir été publié par T-Mobile. Le 31 mai 2011, le service de données de Danger pour Acolytes sera fermé lors de la transition de T-Mobile et Danger/Microsoft vers de nouveaux appareils et systèmes d'exploitation.. Dernière modifié: 2025-01-22 17:01

:: est appelé Référence de méthode. Il s'agit essentiellement d'une référence à une seule méthode. c'est-à-dire qu'il fait référence à une méthode existante par son nom. La référence de méthode utilisant :: est un opérateur de commodité. La référence de méthode est l'une des fonctionnalités appartenant aux expressions lambda Java. Dernière modifié: 2025-01-22 17:01

Une suite de chiffrement est un ensemble d'informations qui permet de déterminer comment votre serveur Web communiquera des données sécurisées via HTTPS. Un serveur Web utilise certains protocoles et algorithmes pour déterminer comment il sécurisera votre trafic Web. Ce sont les ingrédients d'une connexion sécurisée. Dernière modifié: 2025-01-22 17:01

Les activités sociales sont un rassemblement d'une fraternité et d'une sororité dans un bar ou une maison où ils peuvent se détendre et s'amuser. C'est un endroit idéal pour rencontrer de nouvelles personnes d'une autre organisation grecque, ou apprendre à connaître quelqu'un de mieux qu'avant. Les rencontres sociales sont organisées par la chaire sociale des fraternités et sororités. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'objet que vous souhaitez animer entre deux diapositives, puis assurez-vous que l'option Animer est ouverte dans le coin supérieur droit. Cliquez sur Animer dans le coin supérieur droit pour ouvrir les options permettant de créer une transition Magic Move dansKeynote. Dernière modifié: 2025-01-22 17:01

Accédez à Paramètres > Cellulaire, puis activez ou désactivez les données cellulaires pour toute application pouvant utiliser les données cellulaires. Si un paramètre est désactivé, l'iPhone utilise uniquement le Wi-Fi pour ce service. Dernière modifié: 2025-01-22 17:01

Câblage automatique au printemps. La fonction de câblage automatique du framework Spring vous permet d'injecter implicitement la dépendance de l'objet. Il utilise en interne l'injection de setter ou de constructeur. Le câblage automatique ne peut pas être utilisé pour injecter des valeurs primitives et de chaîne. Cela fonctionne avec référence seulement. Dernière modifié: 2025-01-22 17:01

Insérez votre clé USB dans le port USB. Lorsque vous voyez la boîte de dialogue Exécution automatique, cliquez sur Annuler. Ouvrez Poste de travail, cliquez avec le bouton droit sur l'icône de votre lecteur flash et sélectionnez Propriétés. Dans la boîte de dialogue Propriétés, sélectionnez l'onglet Exécution automatique. Dernière modifié: 2025-01-22 17:01

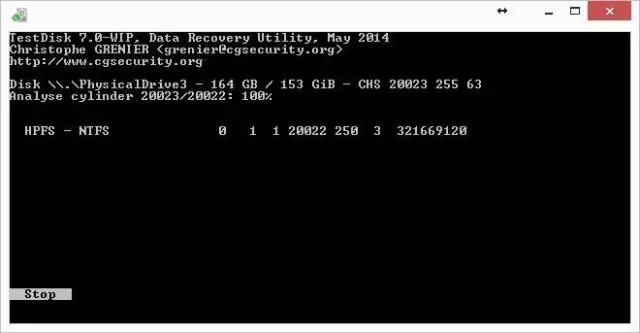

Étape 1 : Tout d'abord, exécutez la gestion des disques en appuyant sur les touches Win + R pour saisir compmgmt. msc, puis en cliquant sur OK pour exécuter cet outil de gestion de disque. Étape 2: Ensuite, cliquez avec le bouton droit sur le disque dynamique qui n'est pas valide, deux options, notamment Réactiver le disque et Convertir en disque de base, peuvent être utilisées. Dernière modifié: 2025-01-22 17:01

Une diapositive est une seule page d'une présentation. Collectivement, un groupe de diapositives peut être appelé un jeu de diapositives. À l'ère numérique, une diapositive fait généralement référence à une seule page développée à l'aide d'un programme de présentation tel que Microsoft PowerPoint, Apple Keynote, Apache OpenOffice ou LibreOffice. Dernière modifié: 2025-01-22 17:01

Implémentation d'un arbre de recherche binaire (BST) en Java Le sous-arbre gauche d'un nœud ne contient que des nœuds avec des clés inférieures à la clé du nœud. Le sous-arbre droit d'un nœud ne contient que des nœuds avec des clés supérieures à la clé du nœud. Les sous-arbres gauche et droit doivent également être chacun un arbre de recherche binaire. Il ne doit pas y avoir de nœuds en double. Dernière modifié: 2025-01-22 17:01

En s'appuyant sur la posture naturelle, le clavier et la souris doivent être positionnés de manière à garder vos coudes sur les côtés et vos bras à un angle de 90 degrés ou en dessous. De cette façon, la charge musculaire est réduite et vous ne vous fatiguez pas. Hauteur. Positionnez votre clavier de 1 à 2 pouces au-dessus de vos cuisses. Dernière modifié: 2025-01-22 17:01

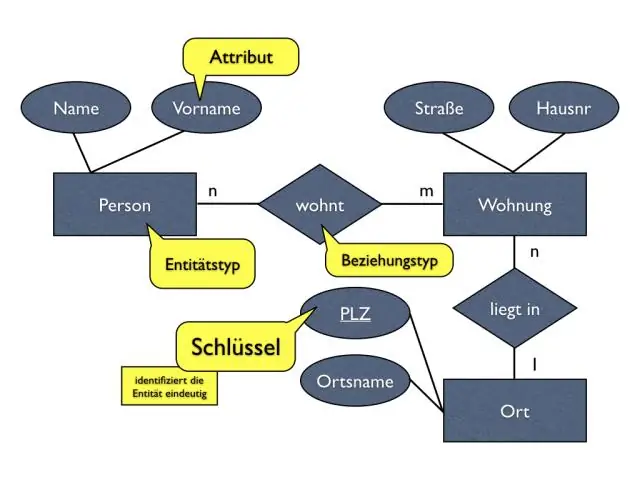

Un diagramme de relation d'entité (ERD) montre les relations d'ensembles d'entités stockés dans une base de données. Ces entités peuvent avoir des attributs qui définissent ses propriétés. En définissant les entités, leurs attributs et en montrant les relations entre elles, un diagramme ER illustre la structure logique des bases de données. Dernière modifié: 2025-01-22 17:01

Un tiret (-) dans n'importe quelle entrée signifie qu'il n'y a pas d'autorisation pour cette opération. Ainsi, le premier exemple de la commande ls -ld (drwx---------) signifie que l'entrée est un répertoire dans lequel le propriétaire a des autorisations de lecture, d'écriture et d'exécution et personne d'autre n'a d'autorisations. Dernière modifié: 2025-01-22 17:01

UPS Trade Direct® est une solution intégrée qui vous permet de contourner les centres de distribution en expédiant directement aux magasins de détail ou aux portes des clients. Dernière modifié: 2025-01-22 17:01

Apple offre généralement 75 $ sur le prix d'un nouvel iPhone si vous échangez votre iPhone 6. Cependant, avec sa promotion actuelle, Apple offre désormais 150 $ si vous échangez un iPhone 6 contre un nouvel iPhone XR ou iPhone XS. L'offre s'applique également à d'autres téléphones. Dernière modifié: 2025-01-22 17:01

En éliminant les barrières de temps et d'espace, la vidéoconférence peut être menée pour communiquer avec des collègues, des clients et des partenaires à tout moment, n'importe où. De cette façon, les réunions pourraient devenir beaucoup plus courtes et plus efficaces. #2 Plus de flexibilité. L'un des avantages de l'appel vidéo est qu'il vous donne plus de flexibilité. Dernière modifié: 2025-01-22 17:01

Volumes de sauvegarde EBS. Le stockage éphémère est idéalement utilisé pour toutes les données temporaires telles que le cache, les tampons, les données de session, le volume d'échange, etc. Le stockage éphémère est une ressource non facturable qui est incluse dans le coût de l'instance. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'une API REST Une API est une interface de programmation d'applications. REST détermine à quoi ressemble l'API. Chaque URL est appelée une demande tandis que les données qui vous sont renvoyées sont appelées une réponse. Le point de terminaison (ou route) est l'URL que vous demandez. Le point de terminaison racine est le point de départ de l'API à partir de laquelle vous demandez. Dernière modifié: 2025-01-22 17:01

Seagate vient d'annoncer son nouveau disque dur BarraCuda Pro3,5 pouces de 12 To, qui devient le disque dur de bureau le plus rapide et le plus performant au monde. Dernière modifié: 2025-01-22 17:01

APPRENEZ À EXÉCUTER DES APPLICATIONS ANDROID DANS CHROME : - Installez le dernier navigateur Google Chrome. Téléchargez et exécutez l'application ARC Welder depuis le Chrome Store. Ajoutez un hôte de fichier APK tiers. Après avoir téléchargé le fichier de l'application APK sur votre PC, cliquez sur Ouvrir. Sélectionnez le mode -> 'Tablette' ou 'Téléphone' -> dans lequel vous souhaitez exécuter votre application. Dernière modifié: 2025-01-22 17:01

Sous Windows7, toutes les bases de données sont référencées par un numéro dans le fichier nommé pg_database sous C:Program Files (x86)PostgreSQL8.2dataglobal. Ensuite, vous devez rechercher le nom du dossier par ce numéro sous C:Program Files (x86)PostgreSQL8.2dataase. C'est le contenu de la base de données. Dernière modifié: 2025-01-22 17:01

Pandas DataFrame : fonction loc() La fonction loc() est utilisée pour accéder à un groupe de lignes et de colonnes par étiquette(s) ou un tableau booléen. loc[] est principalement basé sur des étiquettes, mais peut également être utilisé avec un tableau booléen . Un tableau booléen de la même longueur que l'axe à découper, par ex. [Vrai, Faux, Vrai]. Dernière modifié: 2025-01-22 17:01

Un article de Wikipédia, l'encyclopédie libre. La vision par ordinateur est un domaine scientifique interdisciplinaire qui traite de la façon dont les ordinateurs peuvent être conçus pour acquérir une compréhension de haut niveau à partir d'images ou de vidéos numériques. Du point de vue de l'ingénierie, il cherche à automatiser les tâches que le système visuel humain peut effectuer. Dernière modifié: 2025-01-22 17:01

En termes simples, Jenkins Pipeline est une combinaison de plugins qui prennent en charge l'intégration et la mise en œuvre de pipelines de livraison continue à l'aide de Jenkins. Un pipeline a un serveur d'automatisation extensible pour créer des pipelines de livraison simples ou complexes « en tant que code », via pipeline DSL (Domain-specific Language). Dernière modifié: 2025-01-22 17:01