Accéder à la DeveloperConsole Après vous être connecté à votre organisation, cliquez sur DeveloperConsole sous le menu d'accès rapide () ou votre nom. Lorsque vous ouvrez la Developer Console pour la première fois, vous voyez quelque chose comme ceci. Le volet principal (1) est l'éditeur de code source, où vous pouvez écrire, afficher et modifier votre code. Dernière modifié: 2025-01-22 17:01

L'iPad dispose d'un certain nombre d'applications de dessin puissantes, notamment Adobe Photoshop Sketch, Procreate, AutodeskSketchbook et même le prochain Adobe Fresco. Si vous voulez dessiner, peindre ou concevoir, il existe une multitude de logiciels disponibles. Dernière modifié: 2025-01-22 17:01

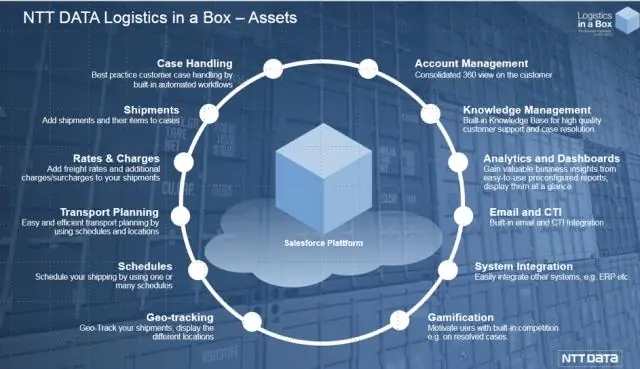

Une architecture orientée services est un ensemble de services autonomes qui communiquent entre eux pour créer une application logicielle fonctionnelle. Dans un réseau multi-niveaux : le travail de l'ensemble du réseau est équilibré sur plusieurs niveaux de serveurs. Dernière modifié: 2025-01-22 17:01

Un emplacement de mémoire où les données sont stockées est l'adresse de ces données. En C, l'adresse d'une variable peut être obtenue en ajoutant le caractère & au nom d'une variable.Essayez le programme suivant où a est une variable et &a est son adresse : #include int main(). Dernière modifié: 2025-01-22 17:01

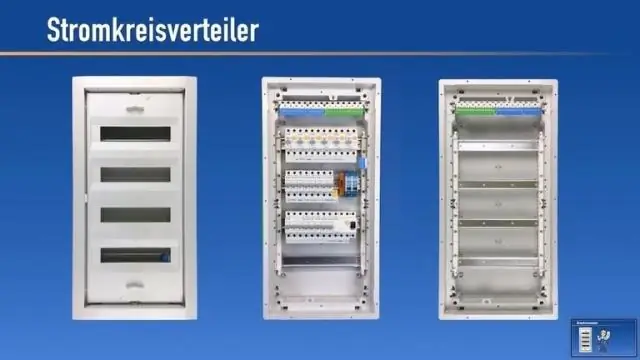

ATTENTION : LE FIL NOIR EST DE 120 VOLTS, DONC FERMEZ L'INTERRUPTEUR OU LE DISJONCTEUR. Connectez le fil noir du capteur au fil noir provenant de la maison. Fil du capteur connecté au fil noir de la lumière. Connectez les 3 fils blancs (de la maison, du capteur et de la lumière) ensemble. Dernière modifié: 2025-01-22 17:01

Il existe deux types de modificateurs en Java : les modificateurs d'accès et les modificateurs de non-accès. Les modificateurs d'accès en Java spécifient l'accessibilité ou la portée d'un champ, d'une méthode, d'un constructeur ou d'une classe. Nous pouvons modifier le niveau d'accès des champs, des constructeurs, des méthodes et de la classe en appliquant le modificateur d'accès dessus. Dernière modifié: 2025-01-22 17:01

Développeur(s) de framework de robot Pekka Klärck, Janne Härkönen et al. Système d'exploitation Multiplateforme Type Framework de test logiciel / outil de test Licence Apache License 2.0 Site Web robotframework.org. Dernière modifié: 2025-01-22 17:01

Les autres titres d'emploi courants des diplômés en sciences cognitives sont les suivants : spécialiste des ressources informatiques. Analyste de recherche juridique. Assistant Marketing. Technicien de recherche. Ingénieur logiciel. Gestionnaire de compte. Rédacteur technique. développeur web. Dernière modifié: 2025-06-01 05:06

Les États unitaires contrastent avec les États fédéraux, comme les États-Unis, dans lesquels le pouvoir est partagé entre le gouvernement fédéral et les États. (Les États eux-mêmes sont unitaires.) Plus de 150 pays sont des États unitaires, dont la France, la Chine et le Japon. Dernière modifié: 2025-01-22 17:01

5 réponses. Selon la documentation de la norme, la longueur d'un SSID doit être au maximum de 32 caractères (32 octets, normalement des lettres et chiffres ASCII, bien que la norme elle-même n'exclue pas les valeurs). n'accepte que 31 caractères. Dernière modifié: 2025-01-22 17:01

Contacts Microsoft Windows Contacts Windows utilise un nouveau format de schéma basé sur XML où chaque contact apparaît en tant que fichier de contact individuel et peut enregistrer des informations personnalisées, y compris des images. Le fichier dans a. format wab et les standards ouverts, *. vcf (vCard) et. Dernière modifié: 2025-01-22 17:01

Les 10 meilleurs étuis pour iPhone de qualité militaire disponibles Coque en soie Armor Tough. Prix : 18 $. LifeProof Nuud. Prix : 80 $ - 100 $. Trident Kraken A.M.S. Prix : 90 $. Pack de jus Mophie H2PRO. Prix : 130 $. Étui d'équipement Urban Armor. Prix : 35 $. Étui robuste Pong. Prix : 60 $ - 70 $. Pointe CandyShell Grip. Prix : 35 $. Combinaison de chien et d'os. Prix : 40 $. Dernière modifié: 2025-01-22 17:01

Le processus de communication est les étapes que nous prenons pour communiquer avec succès. Les composants du processus de communication comprennent un expéditeur, le codage d'un message, la sélection d'un canal de communication, la réception du message par le destinataire et le décodage du message. Dernière modifié: 2025-01-22 17:01

Enregistrer et partager des informations sur le lieu Ouvrez Google Earth. Allez dans Fichier Enregistrer Enregistrer le lieu sous. Dans la nouvelle fenêtre, allez dans le panneau de gauche et sélectionnez un dossier. Dans le champ 'Nom du fichier', saisissez le nom du fichier. Cliquez sur Enregistrer. Google Earth enregistrera le fichier au format . kmzfile, qui inclut le fichier KML. Dernière modifié: 2025-01-22 17:01

Pour une meilleure efficacité, ces codes sont divisés en trois grandes catégories, à savoir ICD, CPT, HCPCS. Voyons maintenant ces catégories de codage. Établis par l'OMS à la fin des années 1940, les codes CIM sont les codes de diagnostic utilisés pour créer un vocabulaire pour décrire la cause de la maladie, de la blessure ou du décès. Dernière modifié: 2025-01-22 17:01

Cette nouvelle application Windows 10 Mail, qui est préinstallée avec Calendar, fait en fait partie de la version gratuite de la suite de productivité Office Mobile de Microsoft. Cela s'appelle Outlook Mail sur Windows 10 Mobile fonctionnant sur smartphones et phablets, mais tout simplement Mail sur Windows10 pour PC. Dernière modifié: 2025-01-22 17:01

La limite d'exposition admissible (PEL ou OSHA PEL) est une limite légale aux États-Unis pour l'exposition d'un employé à une substance chimique ou à un agent physique tel qu'un niveau sonore élevé. Les limites d'exposition admissibles sont établies par l'Occupational Safety and Health Administration (OSHA). Dernière modifié: 2025-06-01 05:06

Alors pour répondre à votre question : Oui, c'est assez sûr. Les schémas UUID utilisent généralement non seulement un élément pseudo-aléatoire, mais également l'heure système actuelle, et une sorte d'ID matériel souvent unique si disponible, comme une adresse MAC réseau. Dernière modifié: 2025-01-22 17:01

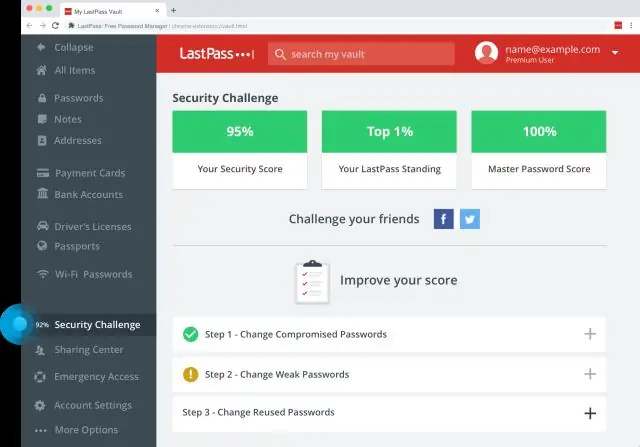

LastPass Review Pros : synchronise les mots de passe sur les appareils Windows, macOS, Android et iOS. Bottom Line: LastPass offre des fonctionnalités avancées de gestion des mots de passe que peu de concurrents gratuits offrent, et il dispose d'une interface utilisateur mise à jour. Cependant, certaines de ses fonctionnalités sont un peu datées. Dernière modifié: 2025-01-22 17:01

String[] args en Java est un tableau de chaînes qui stocke les arguments passés par la ligne de commande lors du démarrage d'un programme. Tous les arguments de la ligne de commande sont stockés dans ce tableau. Dernière modifié: 2025-01-22 17:01

Pour savoir si votre câble série NI est un modem nul ou direct, recherchez son numéro de pièce dans NI Serial Hardware Specifications and Features et notez le type de câble dans la description. Alternativement, vous pouvez utiliser un multimètre numérique portable pour tester la continuité sur les broches individuelles de votre câble série. Dernière modifié: 2025-01-22 17:01

Docker est super utile pour l'environnement de développement car s'il s'exécute sur votre machine, il s'exécute n'importe où. Il tourne sur la machine de votre ami, en mise en scène et aussi en production. Lorsqu'un nouveau membre de l'équipe démarre, il exécute 3 commandes et les applications sont en cours d'exécution. Le nouveau membre de l'équipe peut être productif dès le premier jour. Dernière modifié: 2025-01-22 17:01

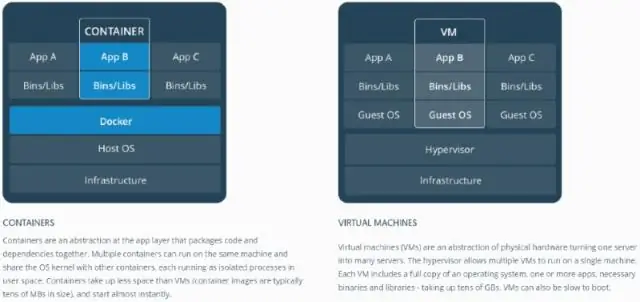

Dans Docker, les conteneurs en cours d'exécution partagent le noyau du système d'exploitation hôte. Une machine virtuelle, en revanche, n'est pas basée sur la technologie des conteneurs. Ils sont constitués de l'espace utilisateur et de l'espace noyau d'un système d'exploitation. Sous les machines virtuelles, le matériel du serveur est virtualisé. Chaque VM a un système d'exploitation (OS) et des applications. Dernière modifié: 2025-01-22 17:01

Quelle est la meilleure méthode de protection pour partager des informations personnellement identifiables (PII) ? Signez numériquement et cryptez l'e-mail. Dernière modifié: 2025-01-22 17:01

Un transcripteur est un dactylographe professionnel qui écoute la parole enregistrée et tape ce qu'il entend. Un transcripteur tapera entre 50 et 80 mots par minute (WPM) et prendrait généralement 4 à 5 heures pour transcrire une heure d'audio enregistré, comme guide approximatif. Dernière modifié: 2025-01-22 17:01

LIfePrint est une application, un réseau mondial d'imprimantes sociales et une imprimante portable qui permet une expérience photo vraiment inégalée. Créez des photos en réalité augmentée, puis imprimez instantanément ces photos directement depuis votre smartphone Apple ou Android. Dernière modifié: 2025-01-22 17:01

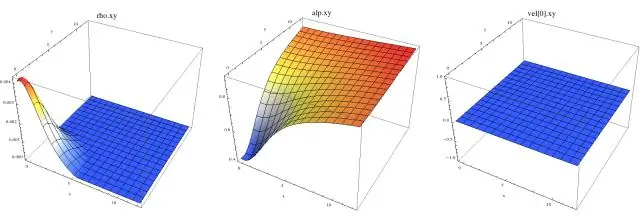

Mathématique 11 | Août 2016 Référence » Mathematica 11 introduit des fonctionnalités pour de nouveaux domaines majeurs, notamment l'impression 3D, le traitement audio, l'apprentissage automatique et les réseaux de neurones, ainsi que de nombreuses autres nouvelles améliorations, toutes basées sur le langage Wolfram sous-jacent. Dernière modifié: 2025-01-22 17:01

Public : accessible de partout. protected : accessible par les classes d'un même package et les sous-classes résidant dans n'importe quel package. par défaut (aucun modificateur spécifié) : accessible par les classes d'un même package. privé : accessible au sein d'une même classe uniquement. Dernière modifié: 2025-01-22 17:01

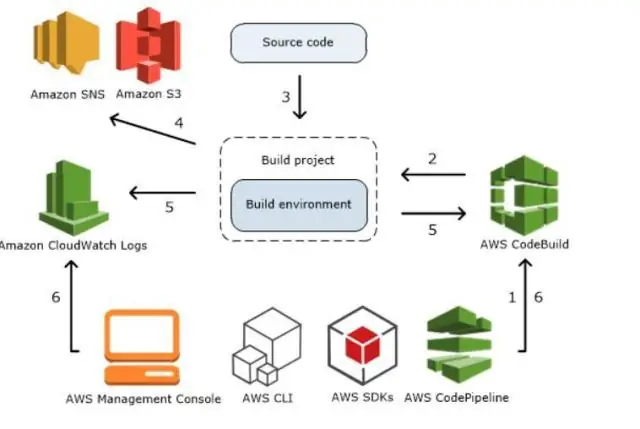

Le pack d'administration AWS utilise les API publiques du kit SDK AWS pour. NET pour récupérer les informations de ces services sur les ports 80 et 443. Connectez-vous à chaque serveur et activez les règles de pare-feu sortant pour les ports 80 et 443. Dernière modifié: 2025-01-22 17:01

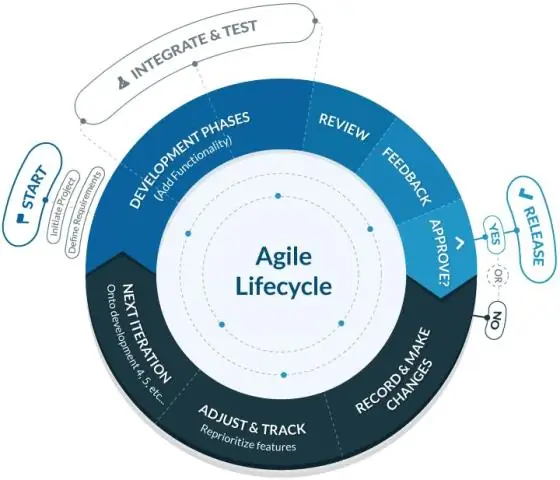

Le modèle Agile SDLC est une combinaison de modèles de processus itératifs et incrémentiels en mettant l'accent sur l'adaptabilité des processus et la satisfaction du client par la livraison rapide d'un produit logiciel fonctionnel. Les méthodes agiles divisent le produit en petites versions incrémentielles. Ces builds sont fournis par itérations. Dernière modifié: 2025-01-22 17:01

Pour transférer un propriétaire de dossier, accédez à l'enregistrement de dossier dont vous souhaitez réaffecter le propriétaire et procédez comme suit : Cliquez sur le lien Modifier à droite du champ Propriétaire du dossier. Dans la liste de sélection, choisissez si le propriétaire du dossier doit être un utilisateur individuel ou une file d'attente. Dernière modifié: 2025-01-22 17:01

Pour redémarrer IIS à l'aide de l'utilitaire de ligne de commande IISReset Dans le menu Démarrer, cliquez sur Exécuter. Dans la zone Ouvrir, tapez cmd et cliquez sur OK. À l'invite de commande, tapez. iisreset /noforce.. IIS tente d'arrêter tous les services avant de redémarrer. L'utilitaire de ligne de commande IISReset attend jusqu'à une minute que tous les services s'arrêtent. Dernière modifié: 2025-01-22 17:01

La distribution de fréquence du ratio déclaré de concepteurs par développeurs montre qu'environ la moitié (49 %) des répondants déclarent avoir au moins 1 concepteur pour 20 développeurs (Figure 3). Dernière modifié: 2025-01-22 17:01

Dans un environnement de service Citrix Virtual Apps and Desktops, chaque emplacement de ressource est considéré comme une zone. Les zones peuvent être utiles dans les déploiements de toutes tailles. Vous pouvez utiliser des zones pour garder les applications et les bureaux plus proches des utilisateurs, ce qui améliore les performances. Dernière modifié: 2025-01-22 17:01

Re- un préfixe, apparaissant à l'origine dans des mots empruntés au latin, utilisé avec le sens « encore » ou « encore et encore » pour indiquer une répétition, ou avec le sens « retour » ou « en arrière » pour indiquer un retrait ou un mouvement en arrière : régénérer; remettre à neuf; retaper;retracer; revenir. Dernière modifié: 2025-01-22 17:01

Pour créer une barre de navigation réductible, utilisez un bouton avec class='navbar-toggler', data-toggle='collapse' et data-target='#thetarget'. Ensuite, enveloppez le contenu de la barre de navigation (liens, etc.) dans un élément div avec class='collapse navbar-collapse', suivi d'un identifiant qui correspond à la cible de données du bouton : 'thetarget'. Dernière modifié: 2025-01-22 17:01

Allez sur www.my.ufl.edu. Connectez-vous avec votre nom d'utilisateur et votre mot de passe Gatorlink. Gatorlink – Créez votre compte Cliquez sur Créer un compte à droite. Saisissez UFID/Nom/DDN. Si vous n'avez pas reçu ou avez oublié votre code d'invitation, rendez-vous ici et suivez les instructions pour renvoyer l'invitation GatorLink. Terminez les étapes restantes. Dernière modifié: 2025-06-01 05:06

La clause DISTINCT peut être utilisée sur une ou plusieurs colonnes d'une table. nom de la table; Dans cette instruction, les valeurs de la colonne column_1 sont utilisées pour évaluer le doublon. Si vous spécifiez plusieurs colonnes, la clause DISTINCT évaluera le doublon en fonction de la combinaison des valeurs de ces colonnes. Dernière modifié: 2025-01-22 17:01

La raison la plus courante pour laquelle les ventilateurs fonctionnent à pleine vitesse est que les bouches d'aération sont obstruées. Si vous utilisez votre Mac sur vos genoux ou sur une surface molle comme un lit ou une couverture, il se peut que les ventilateurs travaillent plus fort pour essayer de faire sortir l'air chaud. Le redémarrage de votre Mac pourrait réinitialiser le capteur de température, alors essayez. Dernière modifié: 2025-01-22 17:01

Système d'exploitation : multiplateforme. Dernière modifié: 2025-01-22 17:01