Les attaques par rejeu peuvent être évitées en marquant chaque composant chiffré avec un ID de session et un numéro de composant. L'utilisation de cette combinaison de solutions n'utilise rien d'interdépendant les uns des autres. Parce qu'il n'y a pas d'interdépendance, il y a moins de vulnérabilités. Dernière modifié: 2025-01-22 17:01

Augmentez le volume dans l'application Paramètres Ouvrez l'application Paramètres. Appuyez sur Sons et haptique. Utilisez le curseur Sonnerie et alertes pour augmenter le volume au maximum. Si vous n'entendez rien, vous avez peut-être un problème avec le haut-parleur de votre iPhone. Dernière modifié: 2025-01-22 17:01

Il existe deux types de dictionnaire de données – actif et passif. Dernière modifié: 2025-01-22 17:01

La conteneurisation d'applications est une méthode de virtualisation au niveau du système d'exploitation utilisée pour déployer et exécuter des applications distribuées sans lancer une machine virtuelle (VM) entière pour chaque application. Plusieurs applications ou services isolés s'exécutent sur un seul hôte et accèdent au même noyau de système d'exploitation. Dernière modifié: 2025-01-22 17:01

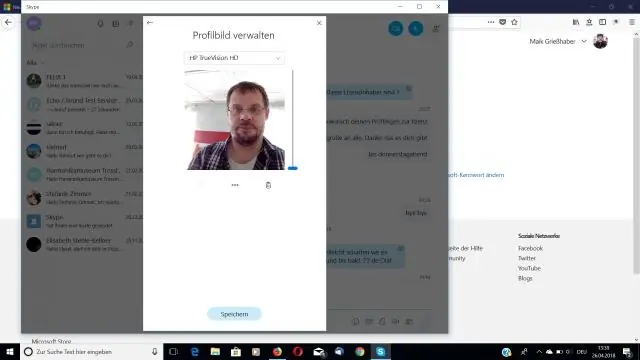

Il y a un paramètre pour retourner les images. Si (lorsque la caméra frontale est sélectionnée) vous cliquez sur le rouage dans le coin, faites défiler le menu vers le bas, vous trouverez « Enregistrer les images comme retournées », désactivez-le. Dernière modifié: 2025-01-22 17:01

L'iPhone XS et l'iPhone XS Max sont tous deux livrés avec 4 Go de RAM. L'iPhone XR dispose de 3 Go de RAM, la même quantité que l'iPhone X, désormais abandonné. Dernière modifié: 2025-01-22 17:01

Diffusion Hadoop. Le streaming Hadoop est un utilitaire fourni avec la distribution Hadoop. L'utilitaire vous permet de créer et d'exécuter des tâches Map/Reduce avec n'importe quel exécutable ou script en tant que mappeur et/ou réducteur. Dernière modifié: 2025-01-22 17:01

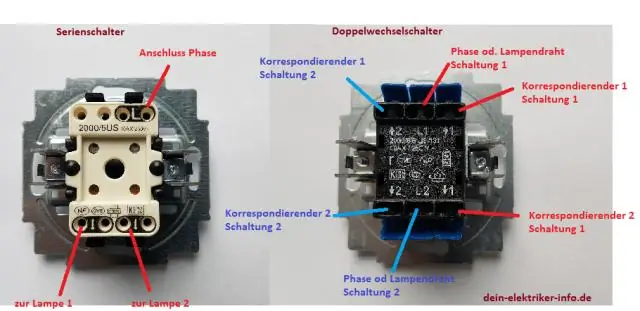

Il est courant de décrire les prises murales domestiques qui sont câblées ensemble à l'aide des bornes de l'appareil comme câblées en série. Mais, en fait, toutes les prises domestiques sont toujours câblées en parallèle, et jamais en série. Dans un circuit en série, le courant doit traverser une charge à chaque appareil. Dernière modifié: 2025-01-22 17:01

Influencé : C++. Dernière modifié: 2025-01-22 17:01

Oui, vous pouvez vraiment passer des appels téléphoniques gratuits en utilisant Internet. Les programmes PC vers téléphone sont ceux qui peuvent passer un appel gratuit depuis votre ordinateur vers un vrai numéro de téléphone afin que vous n'ayez même pas besoin d'un téléphone vous-même. Les logiciels App to Phone permettent de passer des appels Internet gratuits à partir d'un appareil mobile vers un numéro réel. Dernière modifié: 2025-01-22 17:01

En sciences sociales, le codage est un processus analytique dans lequel les données, à la fois sous forme quantitative (comme les résultats des questionnaires) ou qualitative (comme les transcriptions d'entretiens) sont classées pour faciliter l'analyse. L'un des objectifs du codage est de transformer les données en une forme adaptée à l'analyse assistée par ordinateur. Dernière modifié: 2025-01-22 17:01

Dans les chaînes Python, la barre oblique inverse '' est un caractère spécial, également appelé caractère 'escape'. Il est utilisé pour représenter certains caractères d'espacement : ' ' est une tabulation, ' ' est une nouvelle ligne et ' ' est un retour chariot. Inversement, le préfixe d'un caractère spécial avec '' le transforme en un caractère ordinaire. Dernière modifié: 2025-01-22 17:01

Décrivez le rôle que vous avez joué dans une équipe agile qui peut être membre d'une équipe SM, PO ou Scrum et comment vous avez contribué à votre équipe. Décrivez les cérémonies Agiles auxquelles vous avez participé. Décrivez le facteur positif que vous apportez à l'équipe. Décrivez le projet auquel vous avez participé. Dernière modifié: 2025-01-22 17:01

Tout ce que vous avez à faire est de : Télécharger l'application T-Mobile Tuesdays depuis l'App Store d'Apple ou Google Play Store. Inscrivez-vous en utilisant votre numéro de téléphone T-Mobile. Réclamez vos cadeaux en utilisant l'application tous les mardis. Dernière modifié: 2025-01-22 17:01

L'objectif du modèle de référence OSI est de guider les fournisseurs et les développeurs afin que les produits de communication numérique et les logiciels qu'ils créent puissent interagir, et de faciliter un cadre clair qui décrit les fonctions d'un système de réseau ou de télécommunication. Dernière modifié: 2025-01-22 17:01

Comment installer Office 2007 sur un Mac Quittez toutes les applications et désactivez votre logiciel antivirus. Insérez le CD-ROM Microsoft Office dans votre lecteur de CD. Faites glisser le dossier 'Microsoft Office' vers votre dossier 'Applications'. Cela copiera Microsoft Office sur votre disque dur. Ouvrez une application dans la suite Office (par exemple, Microsoft Word). Dernière modifié: 2025-01-22 17:01

Valeurs NULL dans la clé étrangère Une clé étrangère dont les colonnes omettent NOT NULL peut contenir des valeurs NULL, même si la clé primaire ne contient aucune valeur NULL. Ainsi, vous pouvez insérer des lignes dans la table même si leur clé étrangère n'est pas encore connue. Dernière modifié: 2025-01-22 17:01

Accéder au site Bienvenue | USPS. Ensuite, allez sur USPS.com® - Trouver des emplacements. Sur le côté gauche, sous les mots Types d'emplacement, vous verrez une liste déroulante indiquant « Bureaux de posteTM » et « Fournisseurs postaux approuvés TM ». Appelez le bureau de poste indiqué et vérifiez qu'il s'agit bien du bureau qui distribue votre courrier. Dernière modifié: 2025-01-22 17:01

Pour télécharger et installer le module 'mysql', ouvrez le terminal de commande et exécutez ce qui suit : C:UsersYour Name>npm install mysql. var mysql = require('mysql'); Exécutez 'demo_db_connection.js' C:UsersYour Name> nœud demo_db_connection.js. Connecté! con. connect(function(err) {if (err) throw err; console. Dernière modifié: 2025-01-22 17:01

12 façons d'améliorer vos compétences de pensée analytique Lisez plus fréquemment. Une bonne façon de commencer à développer vos compétences analytiques est la puissance de l'écrit. Écoutez des podcasts. Exercer. Jouez à des jeux de réflexion. Entourez-vous de personnalités différentes. Tenir un journal. Apprendre quelque chose de nouveau chaque jour. Suivre un cours en ligne. Dernière modifié: 2025-01-22 17:01

Tout d'abord, l'idée de l'entrée et de la sortie est d'échanger des données entre les composants. Ils sont un mécanisme pour envoyer/recevoir des données d'un composant à un autre. L'entrée est utilisée pour recevoir des données tandis que la sortie est utilisée pour envoyer des données. La sortie envoie des données en exposant les producteurs d'événements, généralement des objets EventEmitter. Dernière modifié: 2025-01-22 17:01

L'instruction SQL SELECT TOP est utilisée pour récupérer les enregistrements d'une ou plusieurs tables d'une base de données et limiter le nombre d'enregistrements renvoyés en fonction d'une valeur fixe ou d'un pourcentage. ASTUCE : SELECT TOP est la version propriétaire de Microsoft pour limiter vos résultats et peut être utilisé dans des bases de données telles que SQL Server et MSAccess. Dernière modifié: 2025-01-22 17:01

Vous allez aux photos, puis en haut, il y a trois mots. éditez des photos, organisez des photos et ajoutez d'autres photos. Cliquez sur organiser les photos, puis mettez-les dans l'ordre de votre choix. Dernière modifié: 2025-01-22 17:01

Nous vous recommandons toujours d'acheter des boîtiers avec un minimum de 3 ventilateurs (ou au moins des emplacements pour les ajouter vous-même) pour les systèmes de jeu, sans compter les ventilateurs d'alimentation, de processeur et de processeur graphique. Dernière modifié: 2025-01-22 17:01

Si vous avez créé votre photo de profil sur le même ordinateur, cette photo doit déjà être enregistrée dans le dossier %appdata%SkypePictures. Faites un clic droit sur votre photo de profil et sélectionnez l'option "Enregistrer la photo sous". Dernière modifié: 2025-01-22 17:01

Pour utiliser Débloquer YouTube, recherchez le champ de recherche en bas de la page. Ensuite, prenez l'URL de la vidéo que vous souhaitez débloquer et collez-la dans cette case. Lorsque vous appuyez sur Go, Unblock YouTube choisit un serveur en Europe et charge la vidéo à partir de cet emplacement. Dernière modifié: 2025-01-22 17:01

Un magasin de données est un référentiel permettant de stocker et de gérer de manière persistante des collections de données qui incluent non seulement des référentiels tels que des bases de données, mais également des types de magasins plus simples tels que des fichiers simples, des e-mails, etc. Une base de données est une série d'octets gérée par un système de gestion de base de données (SGBD). Dernière modifié: 2025-01-22 17:01

George Eastman. Dernière modifié: 2025-01-22 17:01

Pays et régions # Pays / Région Nombre de magasins 1 États-Unis 271 2 Japon 12 3 Royaume-Uni 38 4 Canada 29. Dernière modifié: 2025-01-22 17:01

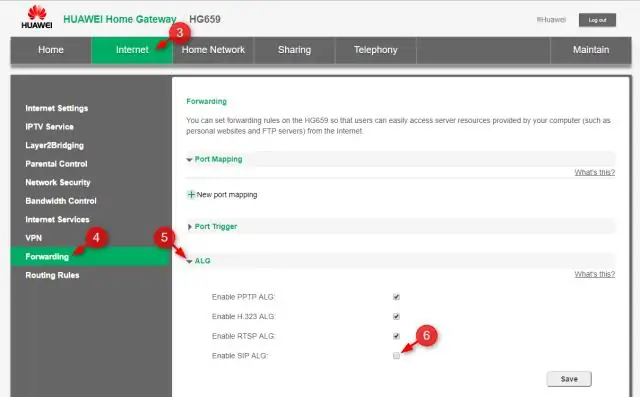

NETGEAR NAT Filtering Désactiver SIP ALG Son objectif est d'éviter les problèmes soulevés par le pare-feu d'un routeur lors d'un appel VoIP. Étonnamment, SIP ALG est activé par défaut dans tous les routeurs NETGEAR, mais vous pouvez le désactiver à tout moment. Dernière modifié: 2025-01-22 17:01

Utilisez votre iPhone pour le retrouver. Vous pouvez utiliser Find My iPhone pour retrouver votre iPhone égaré, mais qu'en est-il des appareils Bluetooth qui n'offrent pas une fonctionnalité similaire, comme votre Fitbit ? Vous pouvez également le retrouver à l'aide de votre iPhone et d'un peu de chance. Oui, j'ai trouvé mon Fitbit, mais pas du tout là où je m'y attendais. Dernière modifié: 2025-01-22 17:01

La formation et le support bureautique sont un domaine où vous trouverez les certifications MOS spécifiées comme une exigence de travail. Ce n'est pas parce que vous utilisez régulièrement Word, Excel, PowerPoint, Outlook ou Access que cela vaut la peine d'être certifié. Cela peut valoir la peine de suivre un ou deux cours sur l'utilisation d'un produit Microsoft Office. Dernière modifié: 2025-01-22 17:01

La conception réactive est une approche de la création de pages Web qui utilise des mises en page flexibles, des images flexibles et des requêtes multimédias de feuilles de style en cascade. L'objectif de la conception réactive est de créer des pages Web qui détectent la taille et l'orientation de l'écran du visiteur et modifient la mise en page en conséquence. Dernière modifié: 2025-01-22 17:01

Le raisonnement déductif est une méthode scientifique utilisée pour prouver une hypothèse ou déduire une vérité basée sur la logique. *Les cactus sont des plantes et toutes les plantes effectuent la photosynthèse; par conséquent, les cactus effectuent la photosynthèse. * Ce chien grogne alors soyez prudent ou vous pourriez vous faire mordre. (Il est logique que le chien soit en colère, il pourrait mordre.). Dernière modifié: 2025-01-22 17:01

L'étudiant de l'UCLA, Charley Kline, tente de transmettre le texte « connexion » à un ordinateur du Stanford Research Institute via le premier lien sur l'ARPANET, qui était le précurseur de l'Internet moderne. Après l'envoi des lettres "l" et "o", le système s'est écrasé, faisant du premier message jamais envoyé sur Internet "lo". Dernière modifié: 2025-01-22 17:01

La méthode onActivityCreated() est appelée après onCreateView() et avant onViewStateRestored(). onDestroyView() : Appelé lorsque la Vue précédemment créée par onCreateView() a été détachée du Fragment. Dernière modifié: 2025-01-22 17:01

Modifier contient tous les droits du contrôle total, à l'exception de Modifier l'autorisation et Prendre possession. En accordant la modification au lieu du contrôle total, l'utilisateur peut toujours créer, supprimer, modifier et déplacer des fichiers dans ses dossiers, mais il ne peut pas modifier les autorisations ou changer le propriétaire de ces fichiers. Dernière modifié: 2025-01-22 17:01

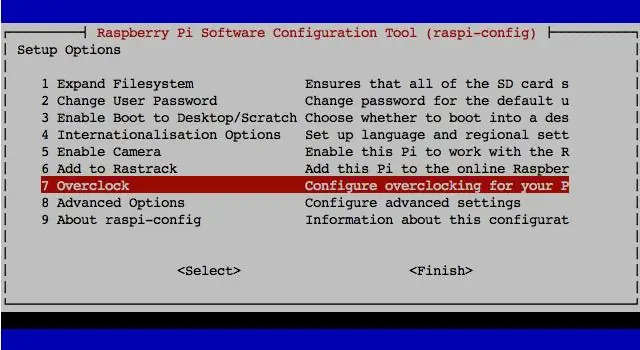

Vous pouvez passer à l'écran GUI en tapant 'startx' et en appuyant sur 'Enter'. Cette fois, le bouton rouge Quitter sur le côté droit de l'écran ne donnera que la possibilité de se déconnecter. Cela vous ramène à la ligne de commande. Pour arrêter ou redémarrer le Raspberry Pi, tapez 'sudo halt' ou 'sudo reboot' et appuyez sur 'Enter'. Dernière modifié: 2025-01-22 17:01

Vous trouverez ci-dessous un algorithme de tri par insertion simple pour la liste chaînée. 1) Créez une liste triée (ou résultat) vide 2) Parcourez la liste donnée, faites ce qui suit pour chaque nœud. a) Insérer le nœud courant de manière triée dans la liste triée ou de résultat. 3) Changer l'en-tête de la liste chaînée donnée en l'en-tête de la liste triée (ou résultat). Dernière modifié: 2025-01-22 17:01

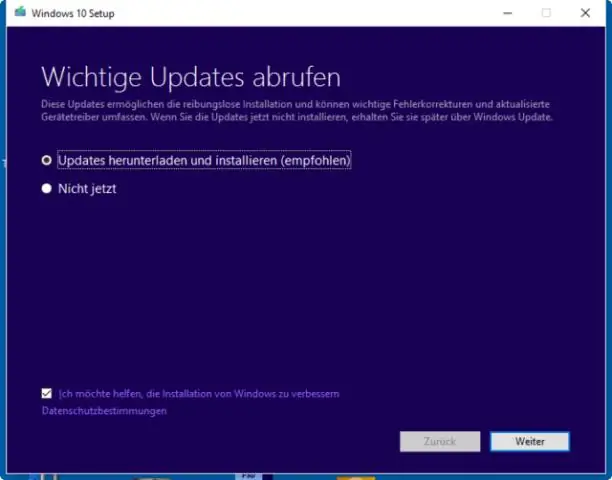

Si vous souhaitez installer des mises à jour sur Windows10 hors ligne, pour une raison quelconque, vous pouvez télécharger ces mises à jour à l'avance. Pour ce faire, accédez à Paramètres en appuyant sur la touche Windows + I de votre clavier et en sélectionnant Mises à jour et sécurité. Comme vous pouvez le voir, j'ai déjà téléchargé des mises à jour, mais elles ne sont pas installées. Dernière modifié: 2025-01-22 17:01