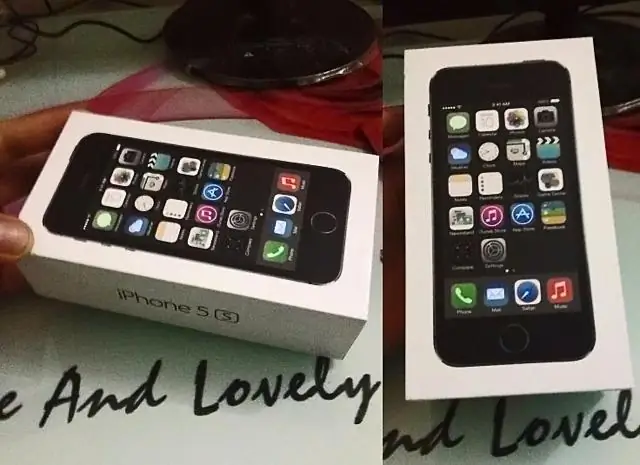

L'iPod de 5e génération est-il également livré avec le scan d'identification d'empreintes digitales ? Réponse : A : Réponse : A : Le seul appareil qu'Apple vend à ce jour qui a le scanner d'empreintes digitales est l'iPhone 5S. Dernière modifié: 2025-01-22 17:01

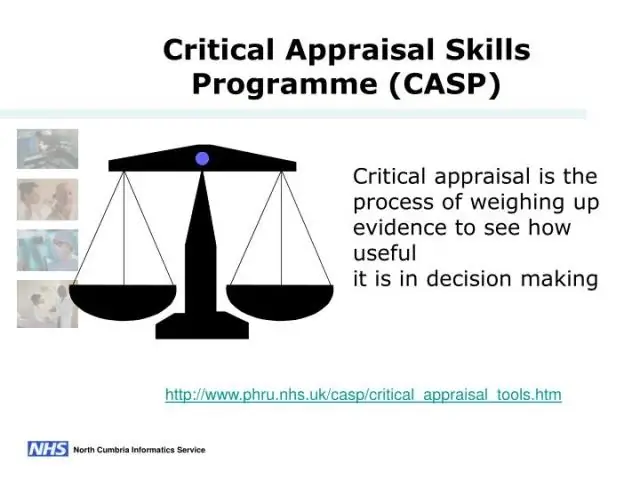

CASP vise à aider les individus à développer des compétences pour trouver et donner un sens aux preuves de la recherche, en les aidant à appliquer les preuves dans la pratique. Les outils du Critical Appraisal Skills Program (CASP) ont été développés pour enseigner aux gens comment évaluer de manière critique différents types de preuves. Dernière modifié: 2025-01-22 17:01

Les scénarios suivants sont les plus susceptibles d'attirer les termites dans votre maison. Des tas de bois. Le bois de chauffage et les tas de bois peuvent attirer les termites et les rapprocher de votre maison. Feuillage en excès. En pourrissant, les arbres morts et les souches attirent les termites. Branches et feuilles d'arbre. Paillis. Gouttières bouchées. Ailes. Tubes de boue. Déchets. Dernière modifié: 2025-06-01 05:06

Comment : Comment importer un carnet d'adresses (CSV) dans Outlook2003 Étape 1 : Ouvrez Microsoft Outlook. Cliquez sur « Fichier » et sélectionnez « Importer et exporter… » Sélectionnez « Importer depuis un autre programme ou fichier » Sélectionnez « Valeurs séparées par des virgules (Windows) Recherchez le fichier Son_Emails_Addresses.csv. Sélectionnez « Contacts » Assurez-vous que le fichier d'importation est coché. Dernière modifié: 2025-01-22 17:01

En fait, DNS utilise principalement le protocole UDP (User Datagram Protocol) sur le port numéro 53 pour répondre aux demandes. Dernière modifié: 2025-01-22 17:01

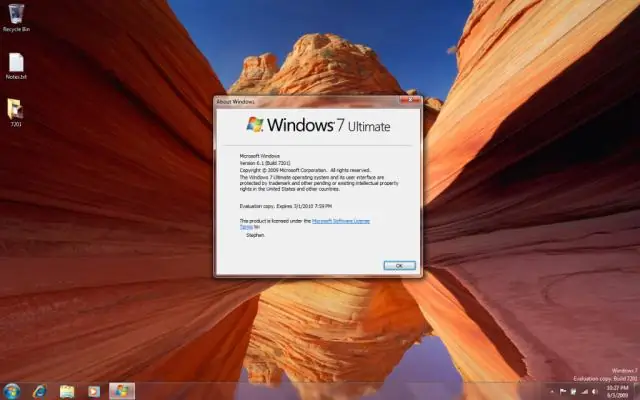

Installation de Windows 7 SP1 à l'aide de Windows Update (recommandé) Sélectionnez le bouton Démarrer > Tous les programmes > WindowsUpdate. Dans le volet de gauche, sélectionnez Rechercher les mises à jour. Si des mises à jour importantes sont trouvées, sélectionnez le lien pour afficher les mises à jour disponibles. Sélectionnez Installer les mises à jour. Suivez les instructions pour installer SP1. Dernière modifié: 2025-01-22 17:01

Le retrait du sertissage en cuivre et des bagues de serrage en acier inoxydable des tubes PEX permet de réutiliser les raccords PEX. Tout d'abord, découpez le raccord du système aussi près que possible de l'extrémité du raccord. Dernière modifié: 2025-01-22 17:01

Le polymorphisme est l'une des fonctionnalités de programmation orientée objet (POO) de PHP. Si nous le disons en d'autres termes, « le polymorphisme décrit un modèle en programmation orientée objet dans lequel une classe a des fonctionnalités variables tout en partageant des interfaces communes ». Dernière modifié: 2025-01-22 17:01

La certification NASM est plus une certification d'exercice correctif alors que la certification ISSA est plus une certification de formation générale. La NASM est accréditée par le NCCA tandis que l'ISSA est accréditée par le DEAC. Ces deux certifications de formation personnelle sont très appréciées dans l'industrie de la formation personnelle. Dernière modifié: 2025-01-22 17:01

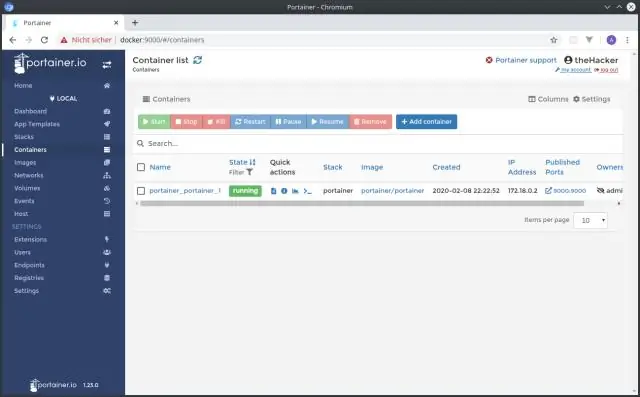

Démarrage rapide pour le contenu de Container Registry. Avant que tu commences. Créez une image Docker. Ajoutez l'image à Container Registry. Configurez docker pour utiliser l'outil de ligne de commande gcloud comme assistant d'identification. Marquez l'image avec un nom de registre. Transférez l'image vers Container Registry. Extrayez l'image de Container Registry. Nettoyer. Et après. Dernière modifié: 2025-01-22 17:01

Comment trouver l'adresse IP et le port SQL de votre base de données Maintenez la touche Windows de votre clavier enfoncée, puis appuyez sur la touche « R » pour ouvrir la boîte « Exécuter ». Tapez « cmd » dans la zone de texte, puis cliquez sur « OK ». Dans la boîte noire qui s'affiche, tapez « ipconfig ». Recherchez le titre 'Adaptateur Ethernet' et recherchez 'Adresse IPV4', il s'agit de votre adresse IP locale. Dernière modifié: 2025-01-22 17:01

Non, la certification CCNA n'est pas du tout essentielle pour une carrière en sécurité de l'information. CCNA vous aide à comprendre le réseautage. Des personnes formées à la sécurité de l'information travaillent dans des entreprises d'audit, de surveillance et de sécurité. CISA, CISSP, CIA, CISM est ce que vous devez examiner. Dernière modifié: 2025-01-22 17:01

Allez dans Paramètres > Batterie et appuyez sur 3 points verticaux en haut à droite de l'écran. Sélectionnez Utilisation de la batterie et vérifiez quelle application consomme le plus d'énergie, ce qui entraîne une surchauffe. Le coupable parmi les applications pourrait être une application Google intégrée ou une application tierce. Dernière modifié: 2025-01-22 17:01

Démarrer le registre Java RMI Pour démarrer le registre, exécutez la commande rmiregistry sur l'hôte du serveur. Cette commande ne produit aucune sortie (en cas de succès) et est généralement exécutée en arrière-plan. Pour plus d'informations, consultez la documentation des outils pour rmiregistry [Solaris, Windows]. Dernière modifié: 2025-01-22 17:01

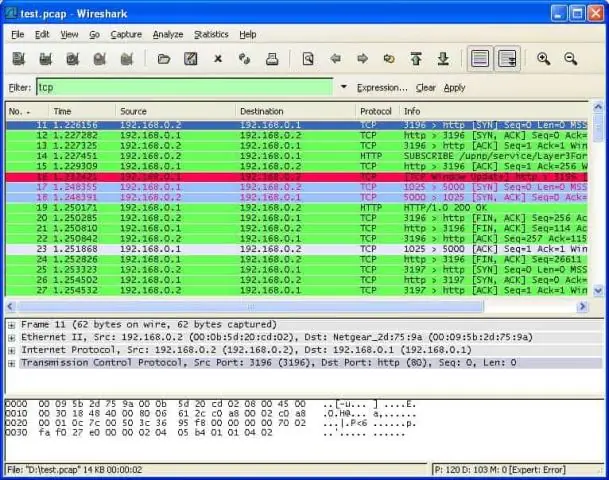

Si je télécharge un fichier, mon ordinateur sera la source et le serveur sera la destination. La source est le système qui envoie les données; la destination est le système qui reçoit les données. Dans le flux de données unidirectionnel, vous verrez des paquets (relativement) volumineux d'un point de terminaison, avec tcp. Dernière modifié: 2025-01-22 17:01

Cliquez sur le menu Démarrer et utilisez le chemin Démarrer > Tous les programmes > Windows Virtual PC > Windows XPMode. Tapez un mot de passe dans la fenêtre contextuelle à utiliser pour votre machine virtuelle, tapez à nouveau pour vérifier, puis cliquez sur Suivant. Sur le deuxième écran, sélectionnez l'option pour activer les mises à jour automatiques, puis cliquez sur suivant. Dernière modifié: 2025-01-22 17:01

Identité du serveur SQL. La colonne d'identité d'une table est une colonne dont la valeur augmente automatiquement. La valeur dans une colonne d'identité est créée par le serveur. Un utilisateur ne peut généralement pas insérer une valeur dans une colonne d'identité. La colonne d'identité peut être utilisée pour identifier de manière unique les lignes du tableau. Dernière modifié: 2025-01-22 17:01

Les caméscopes collectent leur son via un microphone intégré, mais tous les microphones ne sont pas créés de la même manière. Il existe trois types de base : mono, stéréo et multicanal ou « son surround ». Dernière modifié: 2025-01-22 17:01

IPX/SPX signifie Internetwork Packet Exchange/Sequenced Packet Exchange. IPX et SPX sont des protocoles de mise en réseau initialement utilisés sur les réseaux utilisant les systèmes d'exploitation Novell NetWare, mais sont devenus largement utilisés sur les réseaux déployant Microsoft Windows LANS, car ils ont remplacé NetWare LANS. Dernière modifié: 2025-01-22 17:01

Comme HTTPS, WSS (WebSockets over SSL/TLS) est crypté, protégeant ainsi contre les attaques de l'homme du milieu. Une variété d'attaques contre les WebSockets devient impossible si le transport est sécurisé. Dernière modifié: 2025-01-22 17:01

De même, si vous utilisez une version Android antérieure à 4.0, vous devrez appuyer longuement sur un espace vide sur votre écran d'accueil et attendre qu'un menu apparaisse. Dans ce menu, sélectionnez l'option Dossiers > Nouveau dossier, qui placera un dossier sur votre écran d'accueil. Vous pouvez ensuite faire glisser des applications dans ce dossier. Dernière modifié: 2025-01-22 17:01

NET Reflector Desktop ? (de Red Gate Software Ltd). NET Reflector vous permet d'afficher, de naviguer et de rechercher facilement dans les hiérarchies de classes de. NET, même si vous n'avez pas le code pour eux. Avec lui, vous pouvez décompiler et analyser. Dernière modifié: 2025-01-22 17:01

Une sauvegarde en copie seule est une sauvegarde SQL Server indépendante de la séquence des sauvegardes SQL Server conventionnelles. En règle générale, effectuer une sauvegarde modifie la base de données et affecte la façon dont les sauvegardes ultérieures sont restaurées. Cependant, une sauvegarde de journal en copie seule peut parfois être utile pour effectuer une restauration en ligne. Dernière modifié: 2025-01-22 17:01

Commande REPEAT dans Logo. Cette commande permet à l'utilisateur de simplifier le dessin des formes en indiquant à Logo de RÉPÉTER une direction un nombre de fois déterminé. Par exemple, si vous dessinez un carré, vous dessinez en fait la même chose quatre fois dans Logo (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Dernière modifié: 2025-01-22 17:01

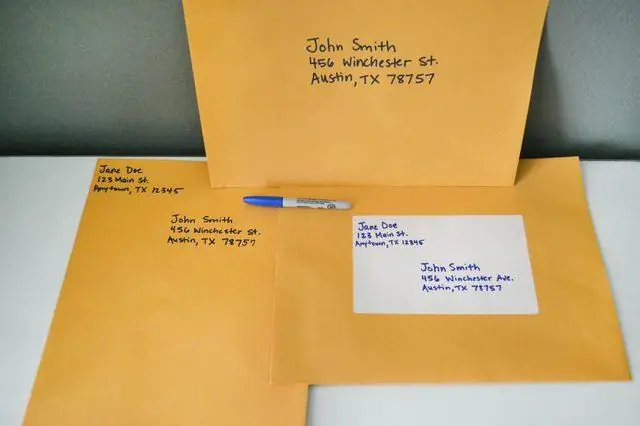

Délais de livraison nationaux USPS Suivi de la vitesse de livraison par courrier postal USPS Retail Ground 2 à 8 jours ouvrables Oui Media Mail 2 à 8 jours ouvrables Oui First Class Mail (lettres) 1 à 3 jours ouvrables Non First Class Mail (grandes enveloppes) 1 à 3 jours ouvrables Non. Dernière modifié: 2025-01-22 17:01

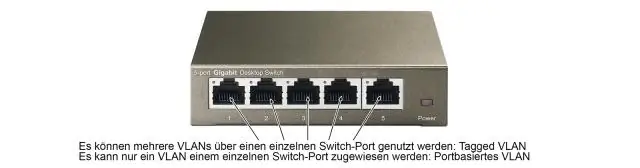

Le VLAN augmente la taille des domaines de diffusion mais ne diminue pas le nombre de domaines de collision -> D n'est pas correct. Les VLAN augmentent le nombre de domaines de diffusion tout en diminuant la taille des domaines de diffusion qui augmentent l'utilisation des liens. Dernière modifié: 2025-01-22 17:01

Les trois systèmes d'exploitation les plus courants pour les ordinateurs personnels sont Microsoft Windows, macOS et Linux. Dernière modifié: 2025-01-22 17:01

NEW DELHI : Bharti Airtel était le réseau de données le plus cohérent dans six des 10 villes les plus peuplées, dont Mumbai et New Delhi, tandis que Reliance Jio était le meilleur réseau avec la plus haute qualité de manière constante à Kolkata et Jaipur, selon le dernier rapport sur l'état des réseaux mobiles de Tutela pour l'Inde. Dernière modifié: 2025-01-22 17:01

La façon Event Bus en Vert. x fonctionne, c'est qu'il peut envoyer des messages à des verticules s'exécutant sur différentes JVM et écrits dans différentes langues, tant qu'ils font tous partie du même Vert. Comme vous pouvez le voir, lors de la communication à l'intérieur de la même JVM, l'objet sera transmis comme référence de mémoire entre les verticules. Dernière modifié: 2025-01-22 17:01

Terme questionnémodifier. Renvoie les documents qui contiennent un terme exact dans un champ fourni. Par défaut, Elasticsearch modifie les valeurs des champs de texte dans le cadre de l'analyse. Cela peut rendre difficile la recherche de correspondances exactes pour les valeurs de champ de texte. Pour rechercher des valeurs de champ de texte, utilisez plutôt la requête de correspondance. Dernière modifié: 2025-01-22 17:01

Prise Edison. Par Sweetwater le 30 janvier 2004, 00h00. Une prise électrique domestique ordinaire aux États-Unis. Caractérisé par le fait d'avoir deux lames plates et une broche de terre semi-ronde. Il existe plusieurs variantes sur ce thème : Une prise de 20 ampères aura généralement une lame perpendiculaire à l'autre. Dernière modifié: 2025-01-22 17:01

Effectuez l'une des opérations suivantes : Appuyez sur le bouton Stop jusqu'à ce que le chariot se trouve dans la position de changement d'encre sur la droite. Maintenez le bouton Stop enfoncé pendant trois secondes pour le déplacer vers la position de remplacement de la cartouche d'encre. Dernière modifié: 2025-01-22 17:01

Cliquez sur l'icône Rechercher sur votre système d'exploitation, tapez Scan dans la barre de recherche, à partir des résultats affichés, cliquez avec le bouton droit sur Scan To et sélectionnez Ouvrir l'emplacement du fichier. Faites un clic droit sur Scanto.exe et sélectionnez Envoyer vers > Bureau, cela créera un raccourci pour le logiciel de numérisation sur votre bureau. Dernière modifié: 2025-01-22 17:01

Bloquer un expéditeur Dans la liste des messages, sélectionnez un message de l'expéditeur que vous souhaitez bloquer. Dans la barre de menus Outlook, sélectionnez Message > Courrier indésirable > Bloquer l'expéditeur. Outlook ajoute l'adresse e-mail de l'expéditeur à la liste des expéditeurs bloqués. Remarque : vous pouvez restaurer n'importe quel courrier qui se trouve dans le dossier Junkemail. Dernière modifié: 2025-01-22 17:01

Heureusement pour vous, la communauté Big Data s'est essentiellement fixée sur trois formats de fichiers optimisés à utiliser dans les clusters Hadoop : Optimized Row Columnar (ORC), Avro et Parquet. Dernière modifié: 2025-01-22 17:01

Les avantages de PowerPoint incluent la facilité d'utilisation et la capacité de créer un flux de présentation fluide, tandis que les inconvénients incluent l'incapacité de représenter la complexité de certains sujets et la nécessité d'un équipement de base pour présenter le diaporama. Dernière modifié: 2025-01-22 17:01

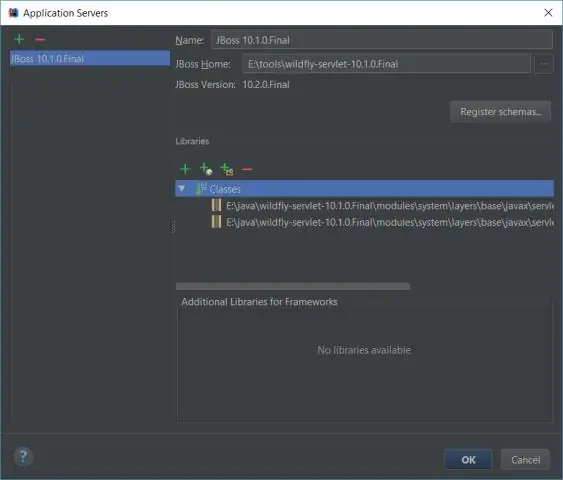

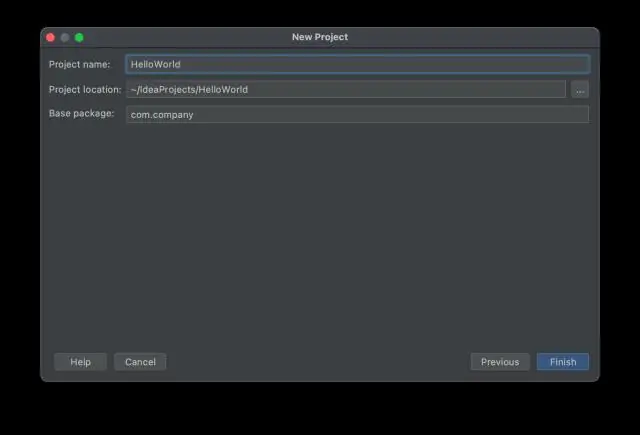

Le débogage à distance donne aux développeurs la possibilité de diagnostiquer des bogues uniques sur un serveur ou un autre processus. Il fournit les moyens de traquer ces bogues d'exécution ennuyeux et d'identifier les goulots d'étranglement des performances et les puits de ressources. Dans ce didacticiel, nous examinerons le débogage à distance à l'aide de JetBrains IntelliJ IDEA. Dernière modifié: 2025-01-22 17:01

La réponse est « Oui », vous pouvez utiliser Java comme langage de script dans un programme Java lui-même. De plus, il existe plusieurs autres langages qui peuvent également être utilisés à cette fin - Javascript, LUA, Groovy, Ruby, la liste est longue. L'intégration a été beaucoup plus facile avec l'introduction du javax. Dernière modifié: 2025-01-22 17:01

L'activation vocale ou la commande vocale permet à l'utilisateur d'activer ou de contrôler une large gamme d'appareils domotiques et audiovisuels en utilisant simplement sa voix, au lieu d'appuyer sur des boutons pour utiliser un dispositif d'interface à écran tactile. Dernière modifié: 2025-01-22 17:01

Anglais britannique contre anglais américain Anglais britannique Anglais américain The ' ! Le symbole ' est appelé un point d'exclamation un point d'exclamation Les symboles ' () ' sont appelés crochets parenthèses Les symboles ' [] ' sont appelés crochets crochets La position des guillemets Joy signifie 'bonheur'. La joie signifie « bonheur ». Dernière modifié: 2025-01-22 17:01