Une contrainte PRIMARY KEY est un index secondaire unique ou UPI pour les tables non temporelles et un join index à table unique pour la plupart des tables temporelles. Pour plus de détails et des exemples de contrainte PRIMARY KEY sur les tables temporelles, voir Prise en charge des tables temporelles, B035-1182. Vous ne pouvez pas inclure une colonne avec le type de données JSON dans une PRIMARY KEY. Dernière modifié: 2025-01-22 17:01

#Keycode values Key Code backspace 8 tab 9 enter 13 shift 16. Dernière modifié: 2025-01-22 17:01

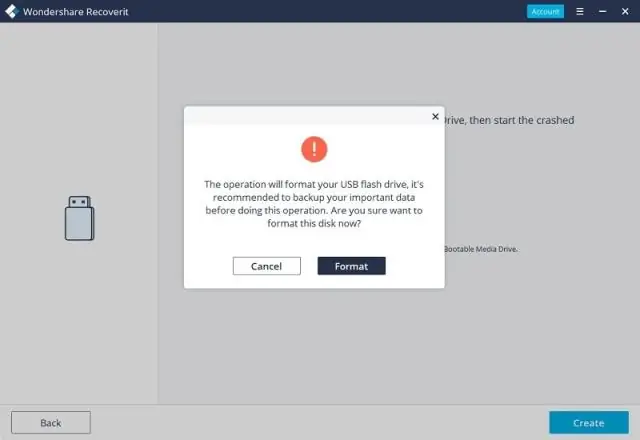

Un formatage complet prendra plusieurs heures. Un formatage rapide prendra quelques secondes. Un format complet vérifie chaque piste sur le disque, il faut donc environ aussi longtemps que l'écriture de 372,2 Go de données sur le disque. Un formatage rapide n'écrit que les enregistrements de contrôle. Dernière modifié: 2025-01-22 17:01

Vous pouvez jouer à Pokemon à l'intérieur de Minecraft. À penser, en 2013, nous serions enthousiasmés par les gens qui construisent des cartes Pokémon dans Minecraft. En 2015, il en faut bien plus que ça : il faut recréer des systèmes Pokémon dans le jeu, des Pokeballs aux petits (et gros) monstres de poche eux-mêmes. Dernière modifié: 2025-01-22 17:01

Textcube est un logiciel de publication à développement actif. C'est l'outil de blog personnalisable le plus célèbre et le plus populaire en Corée du Sud (oui, plus que Wordpress). Dernière modifié: 2025-01-22 17:01

Elasticsearch est un moteur de recherche basé sur la bibliothèque Lucene. Il fournit un moteur de recherche en texte intégral distribué et multi-locataire avec une interface Web HTTP et des documents JSON sans schéma. Elasticsearch est développé en Java. Dernière modifié: 2025-01-22 17:01

Insérer/retirer la carte SIM Dans le coin supérieur du téléphone, placez votre index dans la couture entre le cadre de l'écran et la coque arrière. Retirez la batterie. Faites glisser la carte SIM dans la fente SIM. Appuyez le bord inférieur de la coque arrière contre le bord inférieur de votre téléphone et enclenchez la coque en place. Dernière modifié: 2025-01-22 17:01

Les photos en vedette sont des photos publiques qui apparaissent sur votre chronologie pour tout le monde. Vous pouvez sélectionner jusqu'à 5 photos en vedette à ajouter à votre profil pour aider les gens à mieux vous connaître. Dernière modifié: 2025-01-22 17:01

1 réponse. Assurez-vous que la modification sur laquelle vous travaillez est dans la couche supérieure. Si ce n'est pas le cas, amenez-le jusqu'au sommet. Travaillez dans le même calque, dessinez une sélection de rectangle sur la zone que vous souhaitez créer un flou Allez dans Menu> Effets> Flou> Flou gaussien et définissez la quantité. Dernière modifié: 2025-01-22 17:01

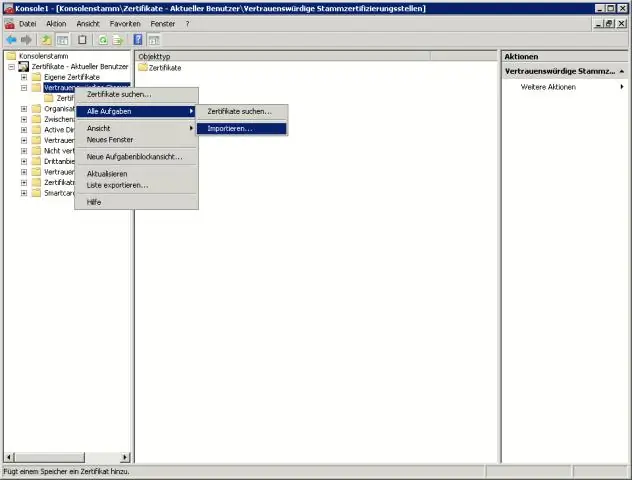

Installez votre certificat numérique dans votre navigateur Ouvrez Internet Explorer. Cliquez sur « Outils » dans la barre d'outils et sélectionnez « Options Internet ». Sélectionnez l'onglet "Contenu". Cliquez sur le bouton « Certificats ». Dans la fenêtre « Assistant d'importation de certificat », cliquez sur le bouton « Suivant » pour démarrer l'assistant. Cliquez sur le bouton « Parcourir… ». Dernière modifié: 2025-01-22 17:01

Une base de données Cloud-Native est une sorte de service de base de données qui est utilisé pour créer, déployer et fournir via des plates-formes cloud. Il s'agit principalement d'une plate-forme Cloud en tant que service qui fournit des modèles permettant à l'organisation, à l'utilisateur final et à leurs applications respectives de stocker, gérer et récupérer des données à partir du cloud. Dernière modifié: 2025-01-22 17:01

TIFF/TIF. TIFF est un format raster sans perte qui signifie Tagged Image File Format. Vous rencontrerez probablement des fichiers TIFF lorsque vous numérisez un document ou prenez une photo avec un appareil photo numérique professionnel. Notez que les fichiers TIFF peuvent également être utilisés comme « conteneur » pour les images JPEG. Dernière modifié: 2025-01-22 17:01

Apple iPhone 6S Plus, 64 Go, gris sidéral - Pour T-Mobile (renouvelé) Le produit fonctionne et a l'air neuf. Soutenu par la garantie renouvelée d'Amazon de 90 jours. Cet appareil est verrouillé uniquement sur T-Mobile et n'est compatible avec aucun autre opérateur. Dernière modifié: 2025-01-22 17:01

Le sens des nombres est important car il encourage les élèves à penser avec souplesse et favorise la confiance en eux avec les nombres. Le fait est que les élèves qui n'ont pas un sens aigu des nombres ont du mal à développer les bases nécessaires à l'arithmétique même simple, sans parler des mathématiques plus complexes. Dernière modifié: 2025-01-22 17:01

Les trois sources de connaissances marketing sont les enregistrements internes, les données primaires et les données secondaires. Les enregistrements internes sont les mieux adaptés pour surveiller les objectifs de vente, de partage et de coûts de marketing. Dernière modifié: 2025-01-22 17:01

Les meilleurs aspirateurs robots pour 2019 Ecovacs Deebot N79S. PDSF : 229,00 $. iRobot Roomba 960. PDSF : 699,99 $. iRobot Roomba i7+ PDSF : 949,99 $. iRobot Roomba s9+ PDSF : 1399,99 $. Neato Botvac D4 connecté. PDSF : 499,99 $. Neato Botvac D7 connecté. PDSF : 799,00 $. Eufy RoboVac 11s. PDSF : 219,99 $. Eufy RoboVac 30C. PDSF : 299,99 $. Dernière modifié: 2025-01-22 17:01

Définition de : MSI (1) (MicroSoftInstaller) Voir Windows Installer. (2) (Intégration à l'échelle moyenne) Une mesure antérieure de la densité de transistor sur une puce. Voir SSI, LSI, VLSI et ULSI. Dernière modifié: 2025-01-22 17:01

ITunes fonctionne sur les ordinateurs Windows et Macintosh, pas sur les tablettes Android. Vous pouvez transférer vos médias vers la tablette à l'aide de n'importe quel logiciel fourni avec un ordinateur. Votre iPhone peut télécharger vos achats iTunes depuis un ordinateur exécutant iTunes, ou directement depuis l'iTunes Store via une connexion Wi-Fi. Dernière modifié: 2025-01-22 17:01

Raccourci clavier Appuyez sur la touche 'F11'. C'est le raccourci pour mettre Internet Explorer en mode plein écran. Naviguez sur le Web et fermez Internet Explorer lorsque vous avez terminé. Tant que vous laissez le navigateur en mode plein écran lorsque vous le fermez, il sera en plein écran lorsque vous le rouvrirez. Dernière modifié: 2025-01-22 17:01

L'agent Windows Update utilise le port 80 pour HTTP et le port 443 pour HTTPS pour obtenir les mises à jour. Dernière modifié: 2025-01-22 17:01

Slim est un moteur de modélisation rapide et léger prenant en charge Rails 3 et versions ultérieures. Il a été fortement testé sur toutes les principales implémentations de ruby. En mode sans logique, vous pouvez utiliser Slim si vous aimez la syntaxe Slim pour construire votre HTML mais ne voulez pas écrire Ruby dans vos modèles. Dernière modifié: 2025-01-22 17:01

Alors qu'un backlog de produit peut être considéré comme un remplacement du document d'exigences d'un projet traditionnel, il est important de se rappeler que la partie écrite d'une user story agile (« En tant qu'utilisateur, je veux… ») est incomplète jusqu'à ce que les discussions à propos de cette histoire se produisent. Dernière modifié: 2025-01-22 17:01

Hulu mettra fin à la prise en charge des téléviseurs LGsmart exécutant la version 1.1 de l'application Hulu à partir du 24 juillet 2019. Cela signifie que si vous souhaitez continuer à regarder Hulu, vous devrez vous procurer un lecteur de streaming comme un Rokuetc bon marché. Mise à jour : Hulu a confirmé que les téléviseurs LG fabriqués en 2014 et avant ne seront plus pris en charge. Dernière modifié: 2025-01-22 17:01

Points de terminaison et URL SAML. Les communications au sein d'une fédération s'effectuent via des points de terminaison sur les serveurs du fournisseur d'identité et des partenaires du fournisseur de services. x ou SAML 2.0) et sont utilisés pour la communication de partenaire à partenaire. Points de terminaison auxquels les utilisateurs finaux peuvent accéder pour lancer une activité de connexion unique. Dernière modifié: 2025-01-22 17:01

Le mot MUS est valide au scrabble. Dernière modifié: 2025-01-22 17:01

Android Oreo - Ouvrir Easter Egg - Comment l'ouvrir Ouvrez sur votre smartphone avec Android Oreo le menu App puis les paramètres système. Faites défiler vers le bas jusqu'à ce que vous voyiez « Informations sur l'appareil » ou « Par téléphone ». Sélectionnez l'élément de menu. Pour activer l'œuf de Pâques Android Oreo, appuyez plusieurs fois de suite sur l'entrée 'Version Android'. Dernière modifié: 2025-01-22 17:01

Nwjs est le framework utilisé par PT (version desktop). C'est un ensemble d'outils et de librairies pour l'écriture de node. js applications de bureau pour Windows, Mac OS, Linux. Si PT ne fonctionne pas correctement, essayez d'autoriser nwjs et vous verrez si c'est mieux ou non. Plus de messages de la communauté PopCornTime. Dernière modifié: 2025-01-22 17:01

Pour démarrer le profilage d'un processus déjà en cours d'exécution ? Dans le menu Visual Studio, sélectionnez ReSharper | Profil | Exécutez le profilage de la mémoire d'application. Cela ouvrira la fenêtre Application de profil. Dans le panneau de gauche de la fenêtre Application de profil dans Attacher au processus, sélectionnez le. NET que vous allez profiler. Dernière modifié: 2025-01-22 17:01

Le terme eMTA signifie : (e) Embedded (M) Multi Media (T) Terminal (A) Adapter. Il s'agit d'un modem avec capacité téléphonique. Si votre câblodistributeur propose un service téléphonique avec votre Internet, c'est l'appareil dont vous aurez besoin. C'est juste un modem câble ordinaire. Dernière modifié: 2025-01-22 17:01

Le guide de l'apprenant anglais sur l'argot britannique : 18 mots britanniques incontournables pour une utilisation occasionnelle Chuffed. Quand quelqu'un est choqué, il est très content ou heureux de quelque chose. Ecrasé. Knackered (ou parfois « prêt pour la cour des équarrisseurs ») signifie que quelqu'un est extrêmement fatigué. Bants. Effronté. Pédé. Cuppa. Clochard. Camarade. Dernière modifié: 2025-01-22 17:01

Djoin.exe est un outil de ligne de commande qui permet de joindre un ordinateur Windows 7 ou Server 2008 R2 à Active Directory en mode hors connexion. Djoin.exe insère les informations d'appartenance au domaine dans le répertoire Windows de l'ordinateur sans nécessiter de redémarrage. Dernière modifié: 2025-01-22 17:01

Un domaine accepté est tout espace de noms SMTP pour lequel une organisation Microsoft Exchange Server 2013 envoie ou reçoit des e-mails. Les domaines acceptés incluent les domaines pour lesquels l'organisation Exchange fait autorité. Dernière modifié: 2025-01-22 17:01

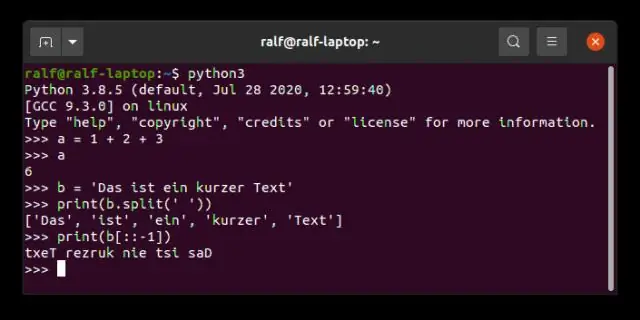

En python, le module de multitraitement est utilisé pour exécuter des processus parallèles indépendants en utilisant des sous-processus (au lieu de threads). Il vous permet d'exploiter plusieurs processeurs sur une machine (Windows et Unix), ce qui signifie que les processus peuvent être exécutés dans des emplacements de mémoire complètement séparés. Dernière modifié: 2025-01-22 17:01

Normalement 329 $ ou 429 $ selon votre choix de stockage, c'est l'un des meilleurs prix que nous ayons suivis de tous les temps, en dehors d'une baisse à 230 $ le Black Friday en novembre. Le dernier iPad d'Apple offre le support Smart Connector et Apple Pencil, ce qui en fait une excellente option pour les étudiants et les professionnels. Dernière modifié: 2025-01-22 17:01

Dans IDP Init SSO (Unsolicited Web SSO), le processus de fédération est lancé par l'IDP envoyant une réponse SAML non sollicitée au SP. Dans SP-Init, le SP génère une AuthnRequest qui est envoyée à l'IDP comme première étape du processus de fédération et l'IDP répond ensuite avec une réponse SAML. Dernière modifié: 2025-01-22 17:01

Accentuer une sélection Avec le calque d'image sélectionné dans le panneau Calques, dessinez une sélection. Choisissez Filtre > Accentuer > Masque flou. Ajustez les options et cliquez sur OK. Seule la sélection est accentuée, laissant le reste de l'image intact. Dernière modifié: 2025-01-22 17:01

La technologie de déception est une catégorie émergente de la défense de la cybersécurité. La technologie de déception permet une posture de sécurité plus proactive en cherchant à tromper les attaquants, à les détecter puis à les vaincre, permettant à l'entreprise de reprendre ses activités normales. Dernière modifié: 2025-01-22 17:01

15 outils de piratage éthiques que vous ne pouvez pas manquer John the Ripper. John the Ripper est l'un des crackers de mots de passe les plus populaires de tous les temps. Metasploit. Nmap. Requin filaire. OpenVAS. FerWASP. Nikto. SQLMap. Dernière modifié: 2025-06-01 05:06

Vous pouvez également redémarrer votre appareil avec votre télécommande. Pour le faire, maintenez enfoncés le bouton de sélection et le bouton Lecture/Pause en même temps pendant 5 secondes ou jusqu'à ce que votre appareil redémarre. Enfin, vous pouvez redémarrer votre appareil en allant dans Paramètres → Appareil → et en appuyant sur Redémarrer dans le menu Fire TV. Dernière modifié: 2025-01-22 17:01

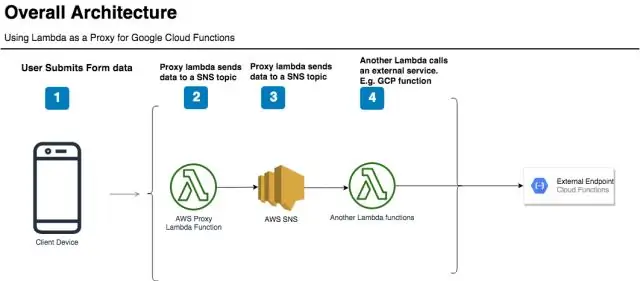

Lambda-Proxy vs Lambda. AWS API Gateway est un service entièrement géré qui permet aux développeurs de créer, publier, maintenir, surveiller et sécuriser facilement des API à n'importe quelle échelle. Lambda est un produit de fonction en tant que service (FAAS) d'AWS. Dernière modifié: 2025-01-22 17:01