Éditions et autorisations utilisateur requises Pour activer l'accès public dans une communauté Lightning, ouvrez Experience Builder. Sur la page Toutes les communautés dans Configuration, cliquez sur Générateur en regard du nom de la communauté. Depuis une communauté, cliquez sur Experience Builder dans le menu du profil. Cliquez sur Paramètres. Sélectionnez Public peut accéder à la communauté. Dernière modifié: 2025-01-22 17:01

Réponse originale : Combien de temps faudra-t-il pour apprendre AngularJS ? Si vous travaillez déjà sur l'un des frameworks JavaScript, avec une expertise décente dans les concepts de JavaScript orientés objet, cela prendra 2 à 4 semaines (scénario le plus paresseux) dans un environnement de projet de bureau. Dernière modifié: 2025-06-01 05:06

Étape 1 : Choisissez 'Fichier' > 'Imprimer'. Choisissez AdobePDF dans le menu contextuel de l'imprimante sur votre système Mac. Étape 2 : Cliquez sur « Enregistrer sous Adobe PDF ». Une boîte de dialogue s'ouvrira et vous devrez sélectionner Adobe PDF ou un autre lecteur PDF. Dernière modifié: 2025-01-22 17:01

Qui délivre le certificat de signature numérique ? Une autorité de certification (AC) agréée délivre la signature numérique. Autorité de certification (AC) désigne une personne qui a obtenu une licence pour émettre un certificat de signature numérique en vertu de l'article 24 de la loi indienne sur l'informatique de 2000. Dernière modifié: 2025-01-22 17:01

Les sectionneurs (également appelés isolateurs) sont des dispositifs qui fonctionnent généralement à vide pour isoler les principaux éléments de l'usine à des fins de maintenance ou pour isoler l'équipement défectueux des autres équipements sous tension. Dernière modifié: 2025-01-22 17:01

Avantages du NFC Pratique : La commodité du paiement est l'un des plus grands avantages de ce système. NFC permet aux utilisateurs d'effectuer très facilement des paiements instantanés via leurs smartphones et tablettes, en utilisant leur portefeuille mobile. Ce processus de paiement est également simple à comprendre et à utiliser. Dernière modifié: 2025-01-22 17:01

Les facteurs à prendre en compte pour décider des différents contrôles environnementaux sont les suivants : • Température et humidité • Poussières et débris en suspension dans l'air • Vibrations • Aliments et boissons à proximité d'équipements sensibles • Champs magnétiques puissants • Champs électromagnétiques et interférences radioélectriques ou RFI • Conditionnement de l'alimentation électrique • Statique. Dernière modifié: 2025-01-22 17:01

Q : Qu'est-ce que VMware annonce ? R : VMware s'aligne plus étroitement sur la norme de l'industrie des logiciels de licence basée sur les cœurs de processeur en tant que mesure de licence principale. C'est-à-dire que la licence couvrira les processeurs avec jusqu'à 32 cœurs physiques. Ce changement est effectif à compter du 2 avril 2020. Dernière modifié: 2025-01-22 17:01

La boutique reconditionnée en ligne d'Apple est la seule source de produits reconditionnés officiels certifiés par Apple. Vous pouvez voir d'autres sites tels qu'Amazon, Best Buy, Simply Mac, Mac of All Trades et d'autres proposant des Mac remis à neuf à bas prix, mais ceux-ci ne sont pas assortis de la même garantie et n'ont pas été testés par Apple. Dernière modifié: 2025-01-22 17:01

Propriétaire du site Web : Microsoft. Dernière modifié: 2025-01-22 17:01

Les silos à douves sont renforcés par des arceaux extérieurs en acier galvanisé qui aident à comprimer les murs et à fournir la tension nécessaire à l'intégrité structurelle. Les revêtements cimentaires utilisés sur les murs intérieurs et extérieurs protègent les silos à douves en scellant les joints internes entre les douelles et en créant une finition intérieure lisse. Dernière modifié: 2025-01-22 17:01

Qu'est-ce qu'un script de départ ? larrywright le 12 décembre 2010 [-] Un script qui remplit votre base de données avec un ensemble de données de test. Cela peut être aussi simple qu'un tas d'instructions INSERT, ou quelque chose de beaucoup plus élaboré. Dernière modifié: 2025-01-22 17:01

Alors qu'une partie du plan focal est à l'avant, une plus grande partie est derrière ce point focal. Utilisez la première rangée pour les petits groupes. Pour les groupes de trois ou plus, concentrez-vous sur un visage qui est le plus proche du tiers du groupe. Dans un groupe de trois rangées, concentrez-vous sur un visage dans la rangée du milieu. Dernière modifié: 2025-06-01 05:06

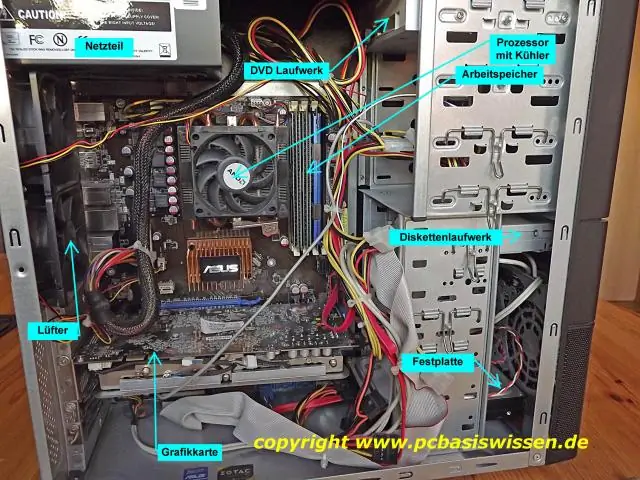

La principale différence entre les supports de stockage optiques, tels que les CD et les DVD, et les supports de stockage magnétiques, tels que les disques durs et les disquettes à l'ancienne, réside dans la façon dont les ordinateurs y lisent et y écrivent des informations. L'un utilise la lumière; l'autre, l'électromagnétisme. Disques durs avec têtes de lecture/écriture. Dernière modifié: 2025-01-22 17:01

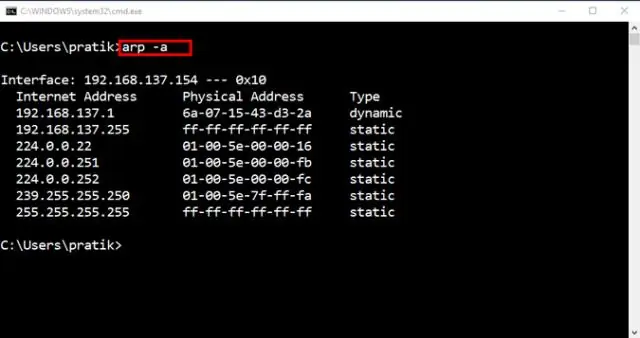

IPv4 - VLSM Étape - 1. Créez une liste de sous-réseaux possible. Étape - 2. Triez les exigences des adresses IP par ordre décroissant (du plus haut au plus bas). Étape - 3. Allouez la plage d'adresses IP la plus élevée à l'exigence la plus élevée, affectons donc 192.168. Étape - 4. Attribuez la prochaine plage la plus élevée, affectons donc 192.168. Étape - 5. Étape - 6. Dernière modifié: 2025-06-01 05:06

Rapport partiel. une méthode de test de la mémoire dans laquelle seule une partie de l'information totale présentée doit être rappelée. Par exemple, si plusieurs rangées de lettres sont montrées au participant, un signal donné par la suite peut inciter le rappel d'une seule rangée particulière. Dernière modifié: 2025-01-22 17:01

Une machine Hollerith est un type spécifique de conception électromécanique qui a servi de ressource de traitement de l'information tout au long du début du 20e siècle. La machine utilisait un système de signaux électriques et mécaniques, et un ensemble de fils positionnés au-dessus de bassins de mercure, pour compter progressivement les données sur des cartes perforées en papier. Dernière modifié: 2025-01-22 17:01

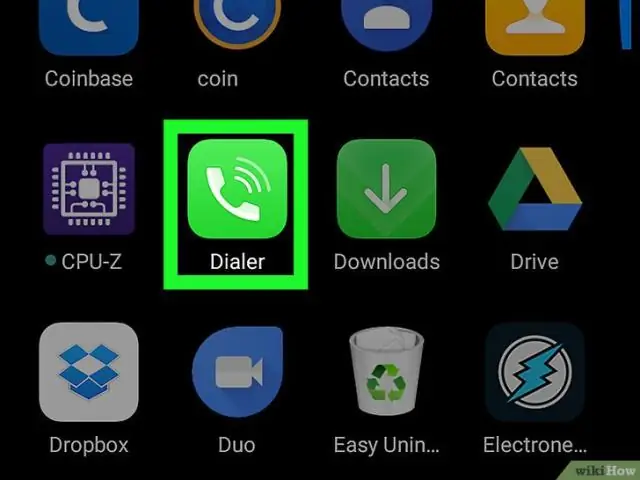

Pas à pas : comment bloquer tous les appels entrants dans les paramètres de sélection Android. Sélectionnez Paramètres d'appel. Appuyez sur la carte SIM dont vous souhaitez bloquer les appels entrants. Choisissez Interdiction d'appel dans la liste qui s'affiche. Appuyez sur la case à côté de Tous les appels entrants pour la cocher. Entrez le mot de passe d'interdiction d'appel et puis appuyez sur OK. Dernière modifié: 2025-01-22 17:01

En génie logiciel, le modèle d'adaptateur est un modèle de conception de logiciel (également connu sous le nom de wrapper, un nom alternatif partagé avec le modèle de décorateur) qui permet à l'interface d'une classe existante d'être utilisée comme une autre interface. Dernière modifié: 2025-01-22 17:01

Un problème matériel est presque certainement à l'origine du problème si votre iPhone plante toujours après l'avoir mis en mode DFU et restauré. L'exposition à un liquide ou une goutte sur une surface dure peut endommager les composants internes de votre iPhone, ce qui peut provoquer son crash. Dernière modifié: 2025-01-22 17:01

Amazon Kinesis est un Amazon Web Service (AWS) pour le traitement du Big Data en temps réel. Kinesis est capable de traiter des centaines de téraoctets par heure à partir de volumes élevés de données en streaming provenant de sources telles que les journaux d'exploitation, les transactions financières et les flux de médias sociaux. Dernière modifié: 2025-01-22 17:01

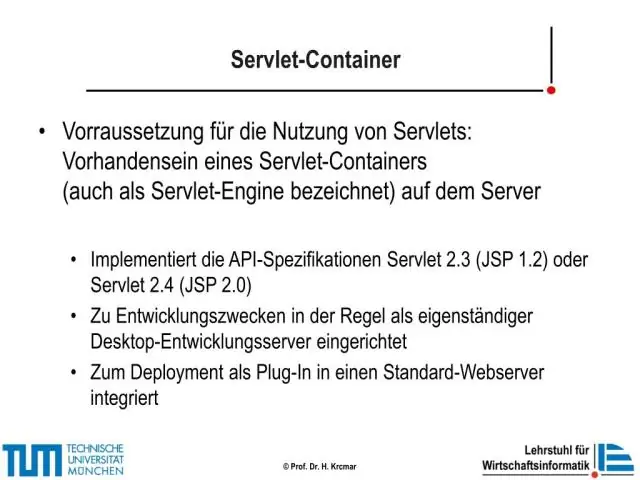

Une servlet est une classe de langage de programmation Java qui est utilisée pour étendre les capacités des serveurs qui hébergent des applications accessibles au moyen d'un modèle de programmation demande-réponse. Bien que les servlets puissent répondre à tout type de requête, elles sont couramment utilisées pour étendre les applications hébergées par les serveurs web. Dernière modifié: 2025-01-22 17:01

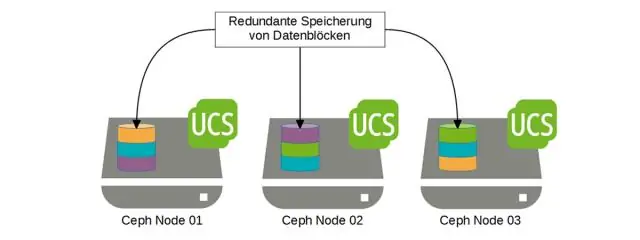

Les bases de données distribuées sont souvent utilisées par des organisations qui ont de nombreux bureaux ou vitrines dans différents emplacements géographiques. Pour résoudre ce problème, une base de données distribuée fonctionne généralement en permettant à chaque site de l'entreprise d'interagir directement avec sa propre base de données pendant les heures de travail. Dernière modifié: 2025-01-22 17:01

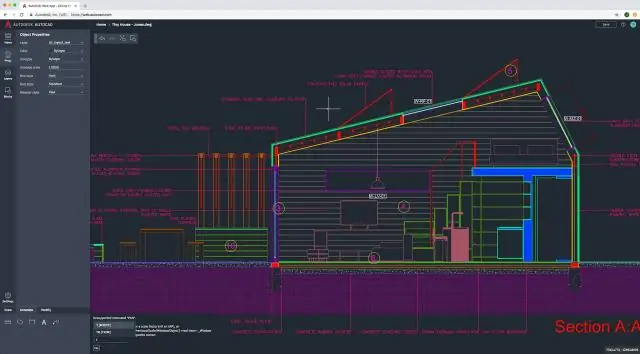

Pour modifier un dessin référencé à partir du dessin courant, vous utilisez le jeu de travail pour identifier les objets qui appartiennent à la xréf ou à la définition de bloc plutôt qu'au dessin courant. Si un nouvel objet est créé en raison de modifications apportées aux objets en dehors de l'ensemble de travail, le nouvel objet n'est pas ajouté à l'ensemble de travail. Dernière modifié: 2025-01-22 17:01

Meilleurs livres de certification CompTIA A+ 2020 pour ouvrir une nouvelle voie dans le domaine informatique CompTIA Mobility+ CompTIA Server+ CompTIA Project+ CompTIA Advanced Security Practitioner (CASP) CompTIA CDIA+ CompTIA Cloud Essentials. Technicien informatique CompTIA Santé. CompTIA CTT+. Dernière modifié: 2025-01-22 17:01

Un certificat de signature numérique est une clé numérique sécurisée qui est délivrée par les autorités de certification dans le but de valider et de certifier l'identité de la personne titulaire de ce certificat. Les signatures numériques utilisent les cryptages à clé publique pour créer les signatures. Dernière modifié: 2025-01-22 17:01

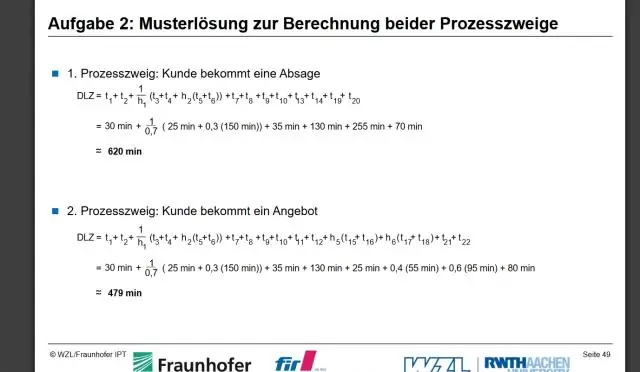

Délai d'exécution = Heure de sortie - Heure d'arrivée Par exemple, si nous prenons l'algorithme de planification du premier arrivé, premier servi et que l'ordre d'arrivée des processus est P1, P2, P3 et que chaque processus prend 2, 5, 10 secondes. Dernière modifié: 2025-01-22 17:01

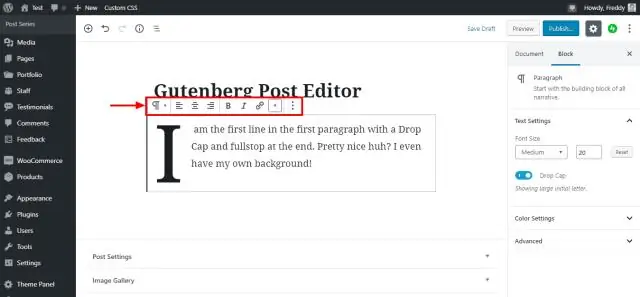

Barres d'outils standard et de formatage Elle contient des boutons représentant des commandes telles que Nouveau, Ouvrir, Enregistrer et Imprimer. La barre d'outils Formatage est située par défaut à côté de la barre d'outils Standard. Il contient des boutons représentant des commandes de modification de texte, telles que la police, la taille du texte, le gras, la numérotation et les puces. Dernière modifié: 2025-01-22 17:01

GoDaddy vendu pour 2,25 milliards de dollars. Dernière modifié: 2025-06-01 05:06

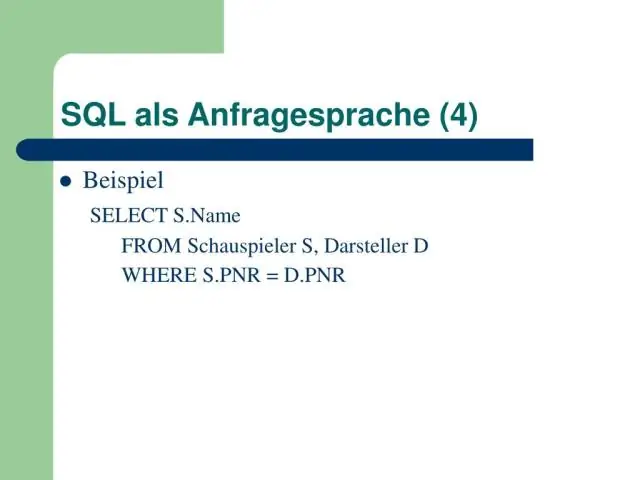

Les deux jointures donnent le même résultat. La jointure croisée est une jointure SQL 99 et le produit cartésien est une jointure propriétaire d'Oracle. Une jointure croisée qui n'a pas de clause 'où' donne le produit cartésien. L'ensemble de résultats du produit cartésien contient le nombre de lignes dans le premier tableau, multiplié par le nombre de lignes dans le deuxième tableau. Dernière modifié: 2025-01-22 17:01

Votre plan de sécurité physique doit inclure le bâtiment, le réseau de données, les contrôles environnementaux, les contrôles de sécurité et les équipements de télécommunications desservant votre environnement. Certains des domaines les plus évidents que vous devriez considérer dans un plan de sécurité physique comprennent : ? Types de protection/suppression incendie. Dernière modifié: 2025-01-22 17:01

Quel est l'autre mot pour le matériel informatique ? lecteur de disque matériel modem ordinateur personnel superordinateur unité centrale de traitement ordinateur unité informatique CPU processeur de données. Dernière modifié: 2025-01-22 17:01

Comment changer les ampoules Samsung TV Éteignez le téléviseur. Laissez le téléviseur refroidir pendant environ 20 minutes, si nécessaire. Trouvez la porte de la lampe à l'arrière du téléviseur. Sur certains modèles, la porte se trouve du côté gauche. Saisissez la poignée sur le boîtier de la lampe. Faites glisser l'ampoule de remplacement dans le téléviseur. Replacez la porte du couvercle de la lampe. Dernière modifié: 2025-01-22 17:01

Windows 7 n'est pris en charge que jusqu'au processeur Intel6ème génération. Si nous obtenons de nouveaux PC Dell avec Windows 10 professionnel 64 bits avec Intel 7e ou 8e génération. Dernière modifié: 2025-01-22 17:01

Explication : La couverture des instructions est une technique de conception de test boîte blanche qui implique l'exécution de toutes les instructions exécutables dans le code source au moins une fois. Il est utilisé pour calculer et mesurer le nombre d'instructions dans le code source qui peuvent être exécutées compte tenu des exigences. Dernière modifié: 2025-01-22 17:01

1. Accès par index : Les valeurs d'attribut de namedtuple() sont ordonnées et sont accessibles en utilisant le numéro d'index contrairement aux dictionnaires qui ne sont pas accessibles par index. 2. Accès par nom de clé : L'accès par nom de clé est également autorisé comme dans les dictionnaires. Dernière modifié: 2025-01-22 17:01

Pour le décompresser, créez d'abord un objet ZipFile en ouvrant le fichier zip en mode lecture, puis appelez extractall() sur cet objet, c'est-à-dire qu'il extraira tous les fichiers du zip dans le répertoire actuel. Si des fichiers portant le même nom sont déjà présents à l'emplacement d'extraction, ils écraseront ces fichiers. Dernière modifié: 2025-01-22 17:01

Amazon Web Services prend en charge les bases de données Oracle et offre aux entreprises un certain nombre de solutions pour migrer et déployer leurs applications d'entreprise sur le cloud AWS. Dernière modifié: 2025-01-22 17:01

Votre CRM est votre système de gestion de la relation client. L'API est l'interface de programmation de l'application. En bref, l'API est un ensemble de protocoles et d'outils de programmation qui spécifient comment votre CRM peut interagir avec d'autres logiciels. Dernière modifié: 2025-01-22 17:01

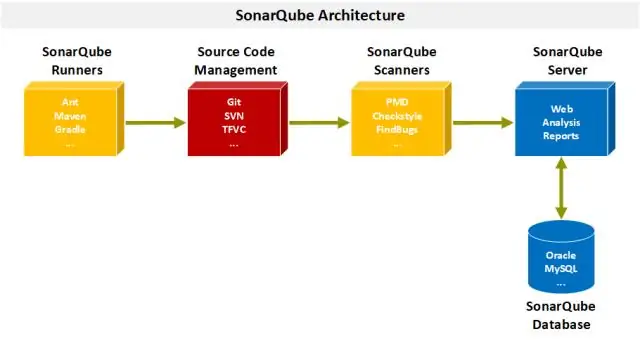

SonarQube (anciennement Sonar) est une plate-forme open source développée par SonarSource pour une inspection continue de la qualité du code afin d'effectuer des examens automatiques avec analyse statique du code pour détecter les bogues, les odeurs de code et les vulnérabilités de sécurité sur plus de 20 langages de programmation. Dernière modifié: 2025-01-22 17:01