Le Samsung Galaxy Tab 4 7.0 est livré avec un écran de 7 pouces (résolution 800 x 1280), un SoC quadricœur, fonctionnant à 1,2 GHz et 1,5 Go de RAM. Les autres fonctionnalités incluent Andorid 4.4 KitKat, 8 Go de stockage interne, un emplacement microSD, une caméra arrière de 3 mégapixels et un tireur avant de 1,3 mégapixels. Dernière modifié: 2025-01-22 17:01

Le protocole Rapid Spanning Tree (RSTP) est un protocole réseau qui garantit une topologie sans boucle pour les réseaux Ethernet. RSTP définit trois états de port : rejet, apprentissage et transfert et cinq rôles de port : racine, désigné, alternatif, sauvegarde et désactivé. Dernière modifié: 2025-01-22 17:01

Vous avez toujours le choix entre 64 Go ou 128 Go de stockage avec le Pixel 3, ce qui est le même que l'année dernière. Support. 4 Go de RAM. Dernière modifié: 2025-01-22 17:01

Navigateur UC. Télécharger maintenant. Le navigateur UC est peut-être largement connu pour ses navigateurs de version mobile, mais il propose également une excellente offre de PC et la meilleure partie est que leur dernière version est entièrement compatible avec Windows XP. Navigateur Baidu Spark. Télécharger maintenant. Navigateur de confidentialité épique. Télécharger maintenant. K-méléon. Télécharger maintenant. Mozilla Firefox. Télécharger maintenant. Dernière modifié: 2025-01-22 17:01

< Introduction au génie logiciel | Essai. La refactorisation de code est « une manière disciplinée de restructurer le code », entreprise afin d'améliorer certains des attributs non fonctionnels du logiciel. Dernière modifié: 2025-01-22 17:01

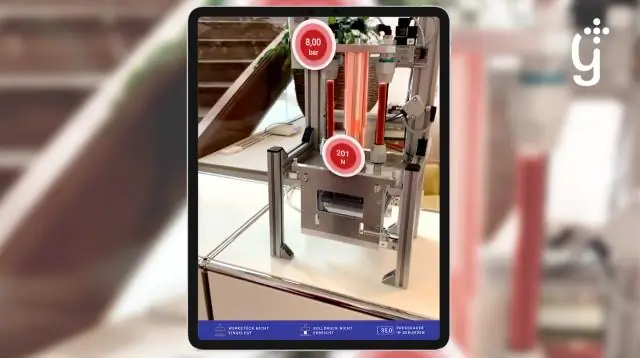

Ensuite, vous devez configurer l'unité pour le développement AR. Accédez au menu déroulant GameObject et sélectionnez « Vuforia > Caméra AR ». Si une boîte de dialogue s'affiche vous demandant d'importer des éléments supplémentaires, sélectionnez « Importer ». Sélectionnez « Vuforia > Image » dans le menu déroulant GameObject pour ajouter une cible d'image à votre scène. Dernière modifié: 2025-01-22 17:01

7 façons de battre l'algorithme de fil d'actualité Facebook souvent. Je rejette l'ancienne règle de ne poster qu'une ou deux fois par jour. Partagez un contenu incroyable. Assurez-vous d'avoir un contenu génial si vous prévoyez de publier 10 fois par jour ! :) Faites attention aux informations. Je ne suis pas un gars de chiffres. Stimuler l'engagement. Répondez à TOUT. Utilisez des hashtags. Booster les publications. Dernière modifié: 2025-01-22 17:01

Utilisation du processeur (ST06) Exécutez les commandes au niveau du système d'exploitation - top et vérifiez quels processus consomment le plus de ressources. Allez sur SM50 ou SM66. Vérifiez les travaux de longue durée ou les longues requêtes de mise à jour en cours d'exécution. Accédez à SM12 et vérifiez les entrées de verrouillage. Accédez à SM13 et vérifiez l'état de mise à jour active. Vérifiez les erreurs dans SM21. Dernière modifié: 2025-01-22 17:01

Le préfixe dans le mot 'irrésistible' est'ir (signifie pas) résister (base ou racine) ible(suffixe). Dernière modifié: 2025-01-22 17:01

Une adresse commerciale est une adresse qui est utilisée pour désigner votre principal lieu d'affaires. C'est l'endroit où votre entreprise est censée fonctionner, mais ce n'est pas toujours le cas. L'adresse est utilisée pour communiquer avec vos clients et fournisseurs. Dernière modifié: 2025-01-22 17:01

Sous l'onglet Mise en page, dans le groupe Données, cliquez sur le bouton Formule : Si la cellule que vous avez sélectionnée se trouve en bas d'une colonne de nombres, Microsoft Word propose la formule =SUM(CI-DESSUS) : Si la cellule que vous avez sélectionnée se trouve à l'extrémité droite de une rangée de nombres, Word propose la formule = SUM(LEFT). Dernière modifié: 2025-01-22 17:01

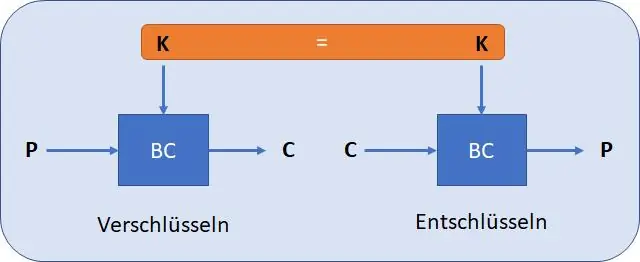

Les cryptages asymétrique et symétrique sont généralement utilisés ensemble : utilisez un algorithme asymétrique tel que RSA pour envoyer en toute sécurité à quelqu'un une clé AES (symétrique). La clé symétrique est appelée clé de session; une nouvelle clé de session peut être retransmise périodiquement via RSA. Cette approche tire parti des atouts des deux cryptosystèmes. Dernière modifié: 2025-01-22 17:01

Les nouvelles fonctionnalités incluent des éléments tels que le mode sombre tant attendu, idéal pour travailler dans des environnements faiblement éclairés, Stacks, une fonctionnalité qui vous permet de ranger rapidement votre bureau. Mojave comprend également une interface de capture d'écran raffinée et des applications qui étaient auparavant exclusives à iOS comme Home, Voice Memos, Stocks et Apple News. Dernière modifié: 2025-01-22 17:01

Accédez à http://home.mcafee.com. Cliquez sur Déconnexion (si affiché). Passez votre souris sur Mon compte, puis cliquez sur Connexion dans la liste d'options. Si une adresse e-mail s'affiche automatiquement dans le champ Adresse e-mail, supprimez-la. Saisissez votre adresse e-mail et votre mot de passe enregistrés, puis cliquez sur Se connecter. Dernière modifié: 2025-01-22 17:01

Lucene est le moteur de recherche canonique Java. Pour ajouter des documents provenant de diverses sources, jetez un œil à Apache Tika et pour un système complet avec des interfaces de service/web, solr. Lucene permet d'associer des métadonnées arbitraires à ses documents. Tika supprimera automatiquement les métadonnées d'une variété de formats. Dernière modifié: 2025-01-22 17:01

Viber Tracker. Surveillez l'activité Viber de votre enfant avec mSpy pour le protéger des interactions dangereuses ou indésirables. Viber est une application de chat qui permet aux utilisateurs d'appeler, de discuter et d'échanger du multimédia. Vous pouvez facilement suivre la date, l'heure et la durée de chaque appel envoyé ou reçu sur Viber. Dernière modifié: 2025-01-22 17:01

Exécutez le package d'installation Microsoft. Bureau. VS 2012 : cliquez avec le bouton droit sur « Références » et sélectionnez « Ajouter une référence ». Sélectionnez « Extensions » sur la gauche. Recherchez Microsoft. Bureau. Interop. Exceller. (Notez que vous pouvez simplement taper « excel » dans le champ de recherche dans le coin supérieur droit.). Dernière modifié: 2025-01-22 17:01

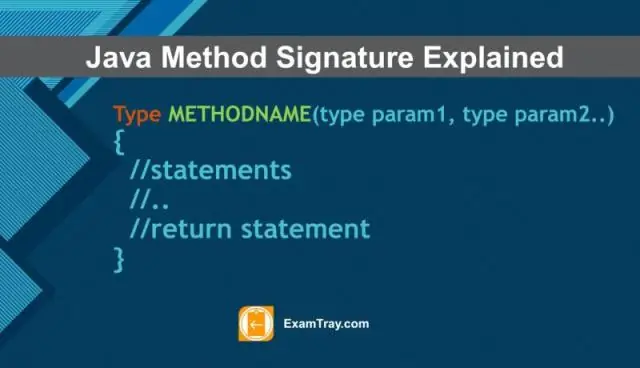

Il existe deux types de modificateurs en Java : les modificateurs d'accès et les modificateurs de non-accès. Les modificateurs d'accès en Java spécifient l'accessibilité ou la portée d'un champ, d'une méthode, d'un constructeur ou d'une classe. Nous pouvons modifier le niveau d'accès des champs, des constructeurs, des méthodes et de la classe en appliquant le modificateur d'accès dessus. Dernière modifié: 2025-01-22 17:01

Les ports fournis sont un USB 3.0, un USB 2.0, un micro-HDMI, un lecteur de carte 2 en 1 et une prise combo. Lenovo revendique une autonomie allant jusqu'à neuf heures. Le Yoga 2Pro est livré pré-installé avec les applications Phone Companion, Camera Man, PhotoTouch et Chef. Dernière modifié: 2025-01-22 17:01

L'analyse de contenu est une méthode utilisée pour analyser des données qualitatives (données non numériques). Dans sa forme la plus courante, c'est une technique qui permet à un chercheur de prendre des données qualitatives et de les transformer en données quantitatives (données numériques). Le chercheur effectuant une analyse de contenu utilisera des « unités de codage » dans son travail. Dernière modifié: 2025-01-22 17:01

Le tri par tas est un algorithme sur place. TimeComplexity : la complexité temporelle de heapify est O(Logn). La complexité temporelle de createAndBuildHeap() est O(n) et la complexité temporelle globale de Heap Sort est O(nLogn). Dernière modifié: 2025-01-22 17:01

L'application AngularJS s'appuie principalement sur des contrôleurs pour contrôler le flux de données dans l'application. Un contrôleur est défini à l'aide de la directive ng-controller. Un contrôleur est un objet JavaScript qui contient des attributs/propriétés et des fonctions. Dernière modifié: 2025-01-22 17:01

L'impression sur des cartons, du carton, du carton ondulé et d'autres produits en papier, leur étiquetage ou leur marquage pour le suivi est facilité. D'autres applications, telles que l'impression des identifiants des visiteurs avec des numéros de série et des codes-barres d'accès, peuvent également être produites rapidement et facilement par vous avec notre imprimante à jet d'encre portable. Dernière modifié: 2025-01-22 17:01

Code de changement de serrure Kaba Simplex 1000 ATTENTION : La porte DOIT ÊTRE ouverte pendant toute la procédure. Étape 1 : Insérez la clé de commande DF-59 dans l'ensemble de prise de changement de combinaison (situé à l'arrière) et dévissez le cylindre en tournant la clé dans le sens inverse des aiguilles d'une montre. Étape 2: Tournez le bouton extérieur une fois dans le sens des aiguilles d'une montre (tout le chemin, jusqu'à ce qu'il s'arrête) puis relâchez. Dernière modifié: 2025-06-01 05:06

La méthodologie générale de construction d'arbres de régression permet aux variables d'entrée d'être un mélange de variables continues et catégorielles. Un arbre de régression peut être considéré comme une variante des arbres de décision, conçu pour approximer des fonctions à valeur réelle, au lieu d'être utilisé pour des méthodes de classification. Dernière modifié: 2025-01-22 17:01

Nettoyez le fil corona primaire à l'intérieur du tambour en faisant glisser doucement la languette verte de droite à gauche et de gauche à droite plusieurs fois. Assurez-vous de remettre la languette en position initiale () (1). Si vous ne le faites pas, les pages imprimées peuvent avoir une bande verticale. Remettez l'ensemble tambour et cartouche de toner dans l'imprimante. Dernière modifié: 2025-01-22 17:01

Le WSDL décrit les services comme des ensembles de points de terminaison de réseau ou de ports. La spécification WSDL fournit un format XML pour les documents à cette fin. WSDL est souvent utilisé en combinaison avec SOAP et un schéma XML pour fournir des services Web sur Internet. Dernière modifié: 2025-01-22 17:01

En général, la longueur moyenne de la file d'attente (ou le nombre moyen de clients dans le système) est égale à : N = nombre moyen (attendu) de clients = 0 × Ҏ[k clients dans le système] + 1 × Ҏ[1 client dans le système] + 2 × Ҏ[2 clients dans le système] +. =. Dernière modifié: 2025-01-22 17:01

Versez 1 once. phosphate trisodique (ou substitut de TSP) et une tasse d'eau dans un petit seau et mélanger. Ajouter environ une tasse de matériau absorbant et mélanger pour faire une pâte crémeuse. Portez des lunettes de protection et des gants en caoutchouc. Dernière modifié: 2025-01-22 17:01

Cloud Orchestration est le nom du service Rackspace de ce type. Le service Rackspace Cloud est compatible avec le service OpenStack Orchestration (Heat). Dernière modifié: 2025-01-22 17:01

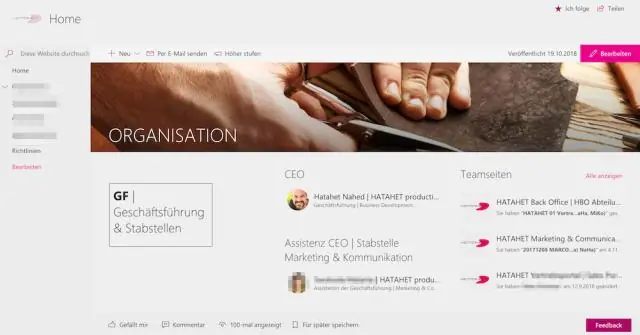

Les privilèges qui peuvent être accordés aux membres d'une bibliothèque de contenu (également appelé espace de travail) sans modifier les autorisations utilisateur sont la possibilité de modifier les autorisations de bibliothèque d'un membre et vous pouvez ajouter ou modifier des balises lors de la modification des détails du contenu. Dernière modifié: 2025-01-22 17:01

Sauf indication contraire, ils fonctionnent par incréments de 1000 et sont, du plus petit au plus grand, Yokto (y) - correspond à. Zepto (z) Atto (a) Femto (f) Pico (p) Nano (n) Micro () - correspond à. Milli (m) - correspond à 0,001. Dernière modifié: 2025-01-22 17:01

Dossier CSC : Le dossier C: WindowsCSC utilisé par Windows pour conserver le cache des fichiers et du dossier pour lesquels la fonctionnalité de fichiers hors connexion est activée. Windows ne les affiche pas dans la configuration par défaut car il traite ce dossier comme un fichier système. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Téléphone et appuyez sur Plus d'options > Paramètres > Appel > Rejet d'appel. Vous pouvez bloquer les appels entrants et sortants séparément. Appuyez sur Mode de rejet automatique pour activer la fonction de rejet automatique pour Tous les appels entrants ou Numéros de rejet automatique. Dernière modifié: 2025-01-22 17:01

Vous n'avez besoin que d'une prise GFCI par circuit (en supposant que ce soit au début de la ligne et que les autres prises soient des charges). Ils sont correctement câblés en parallèle - s'ils étaient en série, vous n'obtiendrez pas la tension correcte aux autres prises lorsqu'il y a un type de charge présent. C'est possible. Dernière modifié: 2025-01-22 17:01

Cliquez sur "Fichier" dans la barre de menu et sélectionnez "Fermer la session cloud" dans le menu déroulant. Une page Succès s'affichera pour confirmer que toutes vos licences sont désormais désactivées. Dernière modifié: 2025-01-22 17:01

Un index secondaire (SI) offre un chemin alternatif pour accéder aux données. Contrairement à l'index primaire qui ne peut être défini qu'au moment de la création de la table, un index secondaire peut également être créé/supprimé après la création de la table. Dernière modifié: 2025-01-22 17:01

Réglages de l'appareil photo pour photographier de l'eau en mouvement Utilisez une vitesse d'obturation de 1/15 de seconde ou moins. Utilisez un réglage ISO faible. Utilisez un trépied. Utilisez un filtre de densité neutre sous une lumière vive. Utilisez une vitesse d'obturation rapide lorsque vous souhaitez figer le mouvement d'une rivière en furie. Lorsque vous composez l'image, positionnez la ligne d'horizon dans le tiers inférieur de l'image. Dernière modifié: 2025-01-22 17:01

SharePoint Designer 2010 fonctionne uniquement avec SharePoint 2010. Si vous utilisez Office 365, vous avez de la chance car SharePoint Online dans Office 365 est basé sur SharePoint 2010. Si vous travaillez avec SharePoint 2007 (et non SharePoint Online, qui fait partie d'Office 365), installez SharePoint Designer 2007 à la place. Dernière modifié: 2025-01-22 17:01

À moins que le câblage ne soit du type moderne revêtu de PVC, un recâblage sera probablement nécessaire. Si vous voyez de vieux câbles isolés en caoutchouc, des câbles isolés en tissu (utilisés jusqu'aux années 1960) ou des câbles isolés en plomb (années 1950), ils doivent être remplacés car l'isolation s'effondre. Dernière modifié: 2025-01-22 17:01