Développeur(s) : Prototype Core Team. Dernière modifié: 2025-01-22 17:01

Azure Functions rend le processus de développement d'applications plus productif et vous permet de lancer des applications sans serveur sur Microsoft Azure. Il aide au traitement des données, à la coordination avec différents systèmes pour l'IoT, à l'intégration de divers processus et systèmes et à la création d'API et de microservices simples. Dernière modifié: 2025-01-22 17:01

La censure et la surveillance d'Internet sont étroitement mises en œuvre en Chine et bloquent les sites Web sociaux comme Gmail, Google, YouTube, Facebook, Instagram et autres. Les pratiques de censure excessive du grand pare-feu de Chine ont désormais également englouti les fournisseurs de services VPN. Dernière modifié: 2025-01-22 17:01

Les développeurs mobiles gagnent beaucoup d'argent Sans surprise, les postes les mieux payés dans la technologie appartenaient aux cadres (VP of Engineering, CTO, CIO, etc.), avec un salaire moyen de 150 314 $. Ils étaient suivis par les ingénieurs-gestionnaires, qui détiennent un salaire moyen de 143 122 $. Dernière modifié: 2025-01-22 17:01

Lottie pour le Web, Android, iOS, React Native et Windows Lottie est une bibliothèque mobile pour le Web et iOS qui analyse les animations Adobe After Effects exportées au format json avec Bodymovin et les rend nativement sur mobile. Dernière modifié: 2025-01-22 17:01

Voici les téléphones mobiles mentionnés ci-dessus qui sont les mieux adaptés pour jouer à PUBG ainsi que de nombreuses autres fonctionnalités. OnePlus 6T. Vérifiez le prix sur Amazon. POCO F1 par Xiaomi. Vérifiez le prix sur Flipkart. Jeu d'honneur. Vérifiez le prix sur Amazon. Vivo V11 Pro. Samsung Galaxy M20. Vivo V9Pro. Honneur 8X. Redmi Note 6 Pro. Dernière modifié: 2025-01-22 17:01

Un VPN est un outil extrêmement puissant pour sécuriser votre vie en ligne, et CyberGhost est l'un des meilleurs VPN du marché. Il met intelligemment l'accent sur le streaming vidéo, mais le soutient avec une application simple et un ensemble de fonctionnalités puissant. Cependant, il coûte plus cher que d'autres excellents VPN et sa conception n'est pas la plus intuitive. Dernière modifié: 2025-01-22 17:01

Secteur d'activité : Informatique en nuage. Dernière modifié: 2025-01-22 17:01

Sky Talk est uniquement disponible pour les clients payant par prélèvement automatique/mandat de carte de crédit continu. Les appels vers les numéros 0845 et 0870 sont soumis aux frais d'accès de Sky de 15 ppm et aux frais de service de l'opérateur propriétaire. Dernière modifié: 2025-01-22 17:01

Comment fonctionne l'Internet par câble ? Tout d'abord, votre fournisseur de services Internet envoie un signal de données via le câble coaxial, ou câble coaxial, dans votre maison, en particulier à votre modem. Le modem utilise ensuite un câble Ethernet pour se connecter à votre ordinateur ou routeur, ce qui vous donne accès à Internet haut débit. Dernière modifié: 2025-01-22 17:01

Les semi-conducteurs sont connus pour contenir certaines propriétés spéciales qui les rendent utiles dans un appareil électronique. Les semi-conducteurs ont une résistivité supérieure à celle d'un isolant mais inférieure à celle d'un conducteur. De plus, la propriété de conduction du courant du semi-conducteur change lorsqu'une impureté appropriée y est ajoutée. Dernière modifié: 2025-01-22 17:01

L'Exploratorium est situé au Pier 15 sur l'Embarcadero (à Green Street) à San Francisco, et il y a tellement de façons de s'y rendre : vous pouvez venir en BART, en ferry, en bus urbain, en bus privé ou en voiture. BART est un excellent moyen de se rendre à l'Exploratorium depuis des points situés à l'intérieur de San Francisco et de la grande région de la baie. Dernière modifié: 2025-06-01 05:06

Un système de verrouillage multi-points verrouille la porte dans le cadre et se verrouille en plusieurs points en un tour de clé, offrant un haut niveau de sécurité. C'est courant dans les maisons modernes car vous trouverez généralement ce type de serrure sur les portes UPVC et composites. Dernière modifié: 2025-01-22 17:01

Plateforme : Unix et de type Unix. Dernière modifié: 2025-01-22 17:01

L'interface utilisateur graphique (GUI /ˈguːa?/ gee-you-eye) est une forme d'interface utilisateur qui permet aux utilisateurs d'interagir avec des appareils électroniques via des icônes graphiques et des indicateurs audio tels que la notation primaire, au lieu d'interfaces utilisateur textuelles, tapées étiquettes de commande ou navigation textuelle. Dernière modifié: 2025-01-22 17:01

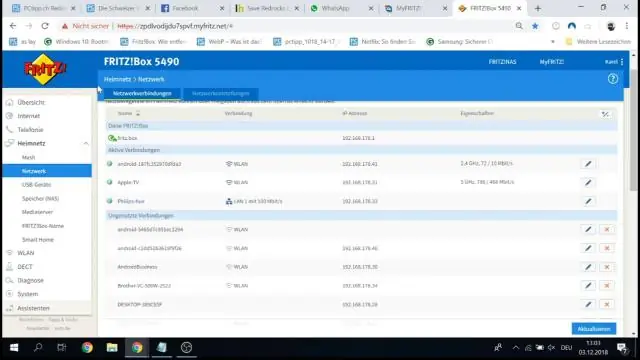

Politique d'accès Internet Ouvrez votre navigateur Web et saisissez l'adresse IP de votre routeur pour accéder à l'interface d'administration. Accédez à l'utilitaire de stratégie d'accès Internet sur l'extérieur. Cliquez sur le bouton 'Modifier la liste' pour ajouter les adresses MAC des appareils que vous souhaitez restreindre. Dernière modifié: 2025-01-22 17:01

Les Grecs, faisant semblant de déserter la guerre, ont navigué vers l'île voisine de Ténédos, laissant derrière Sinon, qui a persuadé les Troyens que le cheval était une offrande à Athéna (déesse de la guerre) qui rendrait Troie imprenable. Malgré les avertissements de Laocoön et Cassandra, le cheval a été emmené à l'intérieur des portes de la ville. Dernière modifié: 2025-01-22 17:01

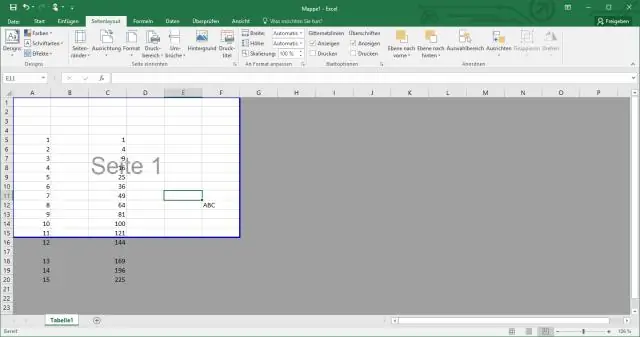

Pour afficher les lignes, cliquez sur l'icône en forme de flèche qui apparaît au-dessus des numéros de ligne masqués. Pour masquer une colonne, faites un clic droit sur la lettre de la colonne en haut de la feuille de calcul et choisissez Masquer la colonne. Dernière modifié: 2025-01-22 17:01

Jamendo est un site de musique pionnier et actuellement l'une des plus grandes plateformes musicales émergentes. Il fournit de la musique gratuite pour le divertissement personnel et diverses licences pour des projets ou des entreprises. Jamendo soutient les artistes indépendants non affiliés en leur offrant un espace DIY mondial pour exposer et vendre leurs créations. Dernière modifié: 2025-01-22 17:01

Cliquez sur Démarrer → Tous les programmes → ESET→ ESET Endpoint Antivirus/ESET Endpoint Security→ Désinstaller. L'assistant de configuration apparaîtra. Cliquez sur Suivant, puis sur Supprimer. Cochez la case qui décrit le mieux pourquoi vous effectuez une désinstallation, puis cliquez sur Suivant. Dernière modifié: 2025-01-22 17:01

Top 10 des aspirateurs robots compatibles Alexa Aspirateur robot iRobot Roomba 690 avec connectivité Wi-Fi et garantie du fabricant. Aspirateur Shark ION ROBOT 750 avec connectivité Wi-Fi + commande vocale (RV750) Aspirateur robot iRobot Roomba 980 avec connectivité Wi-Fi. Aspirateur robot de navigation connecté Neato Botvac D5. Samsung POWERbot Star Wars Édition Limitée – Dark Vador. Dernière modifié: 2025-06-01 05:06

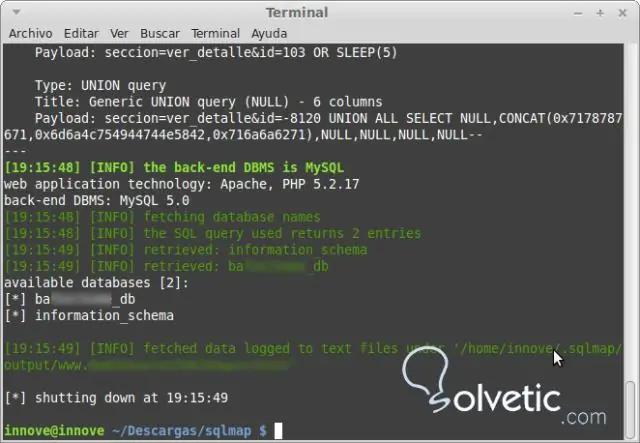

De nombreuses opérations SQL sont complexes et ne peuvent pas être traitées par Always Encrypted. SQL Server Transparent Data Encryption (TDE) et Cell Level Encryption (CLE) sont des fonctionnalités côté serveur qui chiffrent l'intégralité de la base de données SQL Server au repos ou des colonnes sélectionnées. Dernière modifié: 2025-01-22 17:01

Informations. Documents, images, feuilles de calcul et toutes sortes d'autres fichiers disparaissent lorsque vous effacez votre disque dur. Cependant, certaines données peuvent rester cachées sur le disque dur. La suppression ou le reformatage n'est pas très efficace pour supprimer définitivement des fichiers, selon le département américain de la Sécurité intérieure. Dernière modifié: 2025-01-22 17:01

La dernière vue est Actif maintenant jusqu'à 15 minutes depuis la dernière fois que la personne a utilisé l'application ou utilisé la fenêtre contextuelle Hangouts dans Chrome ou y a accédé à partir de Gmail ou par tout autre moyen. Les derniers changements observés sur Actif il y a 15 minutes immédiatement après cela. Dernière modifié: 2025-01-22 17:01

L'État de Katsina a été créé à partir de l'ancien État de Kaduna le mercredi 23 septembre 1987 par l'Administration militaire fédérale du général Badamasi Babangida. Dernière modifié: 2025-01-22 17:01

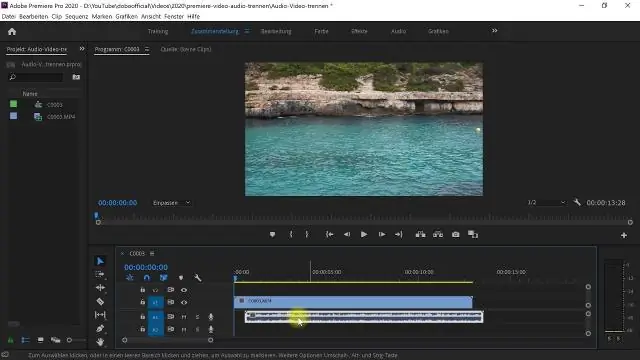

2séparez l'audio de la vidéo en un clic Maintenant, faites un clic droit sur le fichier vidéo que vous souhaitez extraire la piste audio et sélectionnez « Détacher l'audio ». Immédiatement, vous remarquerez qu'un fichier audio apparaît dans la chronologie musicale. Oui, c'est le fichier audio d'origine dont vous avez besoin. Vous avez maintenant séparé la piste audio du fichier vidéo avec succès. Dernière modifié: 2025-01-22 17:01

Les signaux Wi-Fi montent et descendent, donc si vous le posez sur le sol, une partie du signal passera par le plancher. Si vous le mettez dans un placard, la vitesse et la distance Wi-Fi que le signal peut parcourir seront réduites. Astuce 5 : Évitez les fenêtres : Placez le routeur près d'une fenêtre et une partie du signal sera envoyée à l'extérieur. Dernière modifié: 2025-01-22 17:01

Une fois que vous avez téléchargé et installé Prey sur votre appareil, vous devez saisir les informations d'identification de votre compte. Pour ce faire : Sur les ordinateurs portables ou de bureau, visitez notre site de téléchargements à partir de l'appareil que vous souhaitez protéger. Sur les téléphones et tablettes Android, téléchargez Prey depuis Google Play. Sur les téléphones et tablettes iOS, téléchargez Prey depuis l'AppStore. Dernière modifié: 2025-01-22 17:01

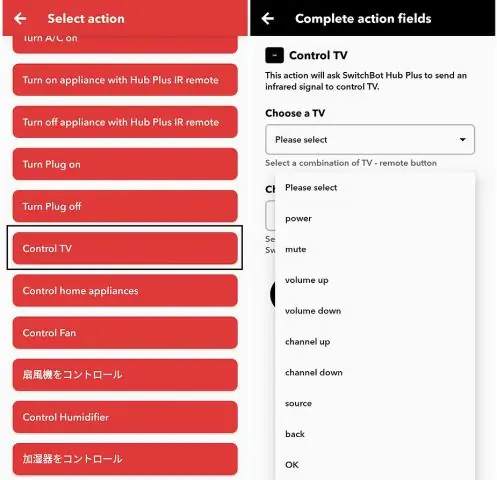

Les appareils connectés sont des objets physiques qui peuvent se connecter entre eux et avec d'autres systèmes via Internet. Ils se connectent à Internet et entre eux via divers réseaux et protocoles filaires et sans fil, tels que les réseaux WiFi, NFC, 3G et 4G. Dernière modifié: 2025-01-22 17:01

Google Maps AR est conçu pour vous permettre d'utiliser la réalité augmentée pour vous aider à naviguer lorsque vous marchez. Il utilise la caméra à l'arrière du téléphone pour identifier où vous vous trouvez, en superposant la direction et les détails sur l'écran, plutôt que de simplement vous présenter une carte. Dernière modifié: 2025-01-22 17:01

Ce didacticiel sur les collections C# explique comment utiliser les classes de collection C# List, ArrayList, HashTable, SortedList, Stack et Queue. Les types de collection C# sont conçus pour stocker, gérer et manipuler plus efficacement des données similaires. Ajouter et insérer des éléments dans une collection. Supprimer des éléments d'une collection. Dernière modifié: 2025-01-22 17:01

Création d'icônes d'application iOS pour iOS 7 Nom Taille (px) Icône d'utilisation-60@2x.png Icône d'application iPhone 120x120 Icône-76.png Icône d'application iPad 76x76 Icône-76@2x.png Icône d'application iPad 152x152 pour l'affichage Retina iTunesArtwork.png Soumission d'application 512x512. Dernière modifié: 2025-06-01 05:06

Créer une liste de remarketing de site Web Connectez-vous à Google Ads. Cliquez sur l'icône Outils, puis sur Bibliothèque partagée. Cliquez sur Gestionnaire d'audience. Cliquez sur Listes d'audience. Pour ajouter une liste de visiteurs du site Web, cliquez sur le bouton plus et sélectionnez Visiteurs du site Web. Sur la page qui s'ouvre, commencez par saisir un nom de liste de remarketing descriptif. Dernière modifié: 2025-01-22 17:01

Un ObjectID est un champ entier unique et non nul utilisé pour identifier de manière unique les lignes dans les tables d'une géodatabase. Les valeurs de ce champ sont gérées par ArcGIS. L'ObjectID est utilisé par ArcGIS pour faire des choses telles que faire défiler, afficher des ensembles de sélection et effectuer des opérations d'identification sur des entités. Dernière modifié: 2025-01-22 17:01

Voici comment procéder : Connectez-vous à l'aide de l'adresse e-mail et du mot de passe de votre compte Microsoft. Sélectionnez Sécurité. Cliquez sur Mettre à jour les informations. Cliquez sur Vérifier à côté de vos informations de sécurité. Vous recevrez un code de sécurité par SMS ou e-mail pour vérifier que vous êtes le propriétaire du compte. Entrez le code lorsque vous le recevez, puis cliquez sur Vérifier. Dernière modifié: 2025-01-22 17:01

7 étapes pour créer un cadre de test automatisé d'interface utilisateur réussi Structurer, organiser et configurer le contrôle de source. Familiarisez-vous avec l'application. Déterminez vos environnements de test et collectez des données. Mettre en place un projet de test de fumée. Créez des utilitaires pour les actions à l'écran. Créer et gérer des vérifications. Dernière modifié: 2025-01-22 17:01

Si vous ne pouvez pas utiliser votre appareil temporairement, vous pouvez suspendre votre service pour empêcher toute utilisation ou frais non autorisés. Lorsque vous suspendez une ligne de service, vous ne pourrez pas passer ou recevoir d'appels ou de messages texte ou accéder au réseau de données VerizonWireless. Dernière modifié: 2025-01-22 17:01

Un pare-feu matériel est un appareil auquel vous connectez vos ordinateurs ou votre réseau afin de les protéger des accès non autorisés. Voir la définition du pare-feu. Ce terme a été vu 11 409 fois. Dernière modifié: 2025-01-22 17:01

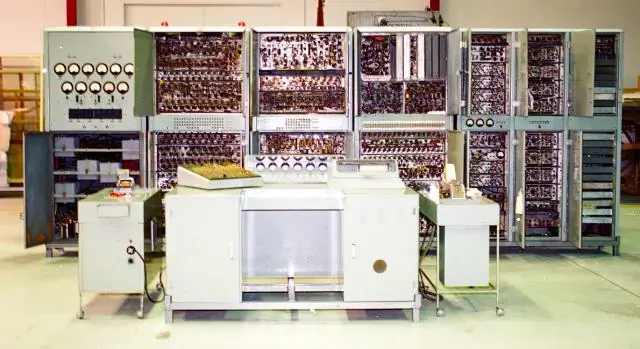

Des exemples d'ordinateurs de première génération incluent ENIAC, EDVAC, UNIVAC, IBM-701 et IBM-650. Ces ordinateurs étaient gros et très peu fiables. Dernière modifié: 2025-01-22 17:01

Le nombre binaire 1010 représente le nombre décimal 10. Le système binaire, ou base deux, est utilisé en programmation informatique, et il est assez simple une fois que les règles sont comprises. Dans le système décimal, il y a des places pour les 1, 10, 100, 1000 et ainsi de suite. Dernière modifié: 2025-01-22 17:01