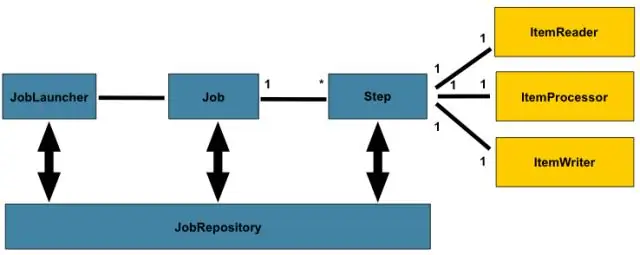

Un ExecutionContext est un ensemble de paires clé-valeur contenant des informations qui sont étendues à StepExecution ou à JobExecution. Spring Batch conserve le ExecutionContext, ce qui aide dans les cas où vous souhaitez redémarrer une exécution par lots (par exemple, lorsqu'une erreur fatale s'est produite, etc.). Dernière modifié: 2025-01-22 17:01

Les serrures de sécurité Banham sont des dispositifs de verrouillage de haute qualité qui protègent les propriétés résidentielles et commerciales. Les serrures de sécurité Banham sont B.S. Conforme à la norme 3621 et comprend une gamme de serrures à pêne dormant et à serrure, qui sont verrouillées pour passer avec la même clé. Dernière modifié: 2025-01-22 17:01

Quelles sont les meilleures pratiques de sécurité des API les plus courantes ? Utilisez des jetons. Établissez des identités de confiance, puis contrôlez l'accès aux services et aux ressources à l'aide de jetons attribués à ces identités. Utilisez le cryptage et les signatures. Identifier les vulnérabilités. Utilisez des quotas et des limitations. Utiliser une passerelle API. Dernière modifié: 2025-01-22 17:01

Guide ultime pour obtenir (GRATUIT) du trafic depuis Facebook - Ajoutez des liens vers votre site étape par étape. Donnez à votre public ce qu'il veut. Obtenez des conseils d'experts sur l'optimisation des performances des pages. Trouvez du contenu performant avec Buzzsumo. Créez une fenêtre contextuelle Facebook. Utilisez du contenu interactif. Utilisez la vidéo en direct. Ajouter un CTA à vos publications Facebook. Dernière modifié: 2025-01-22 17:01

Documentation de l'API SDL Language Cloud. L'API permet aux développeurs de soumettre du contenu à traduire via la plate-forme de traduction SDL Language Cloud. L'API permet aux développeurs d'offrir la traduction en tant que service au sein de leurs propres applications en accédant à la technologie propriétaire de traduction automatique de SDL. Dernière modifié: 2025-01-22 17:01

Description du produit. Cet adaptateur CVBS AV vers HDMI (AV 2 HDMI) est un convertisseur universel pour l'entrée composite analogique vers la sortie HDMI 1080p (60HZ). Il convertit les signaux RCA (AV, composite, CVBS) en signaux HDMI afin que vous puissiez regarder votre vidéo sur un téléviseur moderne. Dernière modifié: 2025-01-22 17:01

Les données, dans le contexte des bases de données, se réfèrent à tous les éléments individuels qui sont stockés dans une base de données, soit individuellement, soit sous forme d'ensemble. Les données d'une base de données sont principalement stockées dans des tables de base de données, qui sont organisées en colonnes qui dictent les types de données qui y sont stockées. Dernière modifié: 2025-01-22 17:01

Sélectionnez le système d'exploitation par défaut dans la zone Exécuter de Windows 10, tapez Msconfig, puis appuyez sur la touche Entrée. Étape 2: Basculez vers l'onglet Boot en cliquant sur le même. Étape 3 : Sélectionnez le système d'exploitation que vous souhaitez définir comme système d'exploitation par défaut dans le menu de démarrage, puis cliquez sur Définir par défaut. Dernière modifié: 2025-01-22 17:01

2 réponses. Le CRAWLER crée les métadonnées qui permettent à GLUE et à des services tels que ATHENA de visualiser les informations S3 sous forme de base de données avec des tableaux. C'est-à-dire qu'il vous permet de créer le catalogue de colle. De cette façon, vous pouvez voir les informations dont dispose s3 sous la forme d'une base de données composée de plusieurs tables. Dernière modifié: 2025-01-22 17:01

Editeur Sélectionnez la keymap que vous souhaitez modifier et cliquez sur les flèches blanches pour ouvrir l'arborescence des keymaps. Sélectionnez l'entrée qui contrôlera la fonction. Modifiez les raccourcis clavier comme vous le souhaitez. Cliquez simplement sur l'entrée de raccourci et entrez le nouveau raccourci. Dernière modifié: 2025-06-01 05:06

Si vous recevez un magazine que vous ne voulez pas par la poste, il devrait y avoir des informations de contact dans le magazine lui-même que vous pouvez utiliser pour vous désinscrire. Vous pouvez également rayer votre adresse, écrire « Annuler » et « Renvoyer à l'expéditeur », et déposer le magazine dans la boîte aux lettres. Dernière modifié: 2025-01-22 17:01

Vous pouvez annuler les modifications qui ne sont pas encore validées dans le contrôle de code source. Dans l'Explorateur d'objets, cliquez avec le bouton droit sur l'objet, le dossier ou la base de données avec les modifications que vous souhaitez annuler, sélectionnez Autres tâches de contrôle de source SQL > Annuler les modifications. Sélectionnez les objets avec les modifications que vous souhaitez annuler et cliquez sur Annuler les modifications. Dernière modifié: 2025-01-22 17:01

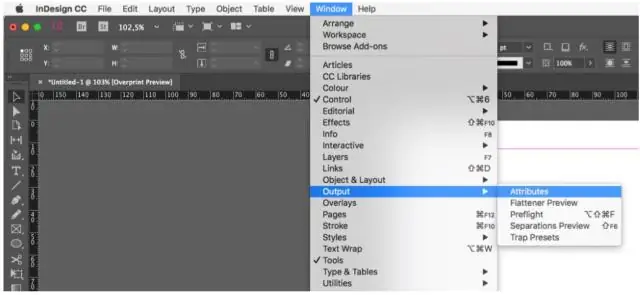

Qu'est-ce que la surimpression ? La surimpression signifie qu'une couleur est imprimée directement sur une autre couleur. Parfois, en impression, il est logique de permettre aux objets supérieurs d'une pièce d'être imprimés directement sur d'autres objets entièrement imprimés. Dernière modifié: 2025-01-22 17:01

DLC–Le code de longueur de données (DLC) à 4 bits contient le nombre d'octets de données en cours de transmission. EOF - Ce champ de 7 bits de fin de trame (EOF) marque la fin d'une trame CAN (message) et désactive le bourrage de bits, indiquant une erreur de bourrage lorsqu'il est dominant. Dernière modifié: 2025-06-01 05:06

Afin de vous préparer au mieux à l'examen AP Calculus AB, gardez ces trois conseils à l'esprit lors de votre révision : Mémorisez les formules importantes. Sachez utiliser votre calculatrice. Habituez-vous à montrer tout votre travail. L'examen lui-même couvre trois sujets principaux : Limites. Dérivés. Intégrales et théorème fondamental du calcul. Dernière modifié: 2025-01-22 17:01

Les 10 principaux concurrents de l'ensemble concurrentiel d'Alteryx sont Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio et Datameer. Ensemble, ils ont levé plus de 2,5 milliards d'employés parmi leurs 13,1 000 employés estimés. Alteryx compte 800 employés et est classé 4e parmi ses 10 meilleurs concurrents. Dernière modifié: 2025-01-22 17:01

Le groupe de travail a des connexions plus rapides et plus fiables, le domaine a des connexions plus lentes et si le serveur tombe, vous êtes bloqué. Avec l'accès basé sur le domaine, il est plus facile de gérer les utilisateurs, de déployer les mises à jour et de gérer les sauvegardes (en particulier lors de l'utilisation de la redirection de dossiers). Dernière modifié: 2025-01-22 17:01

Express. js est un framework de serveur d'applications Web Node js, spécialement conçu pour créer des applications Web monopages, multipages et hybrides. Il est devenu le framework de serveur standard pour node. js. Dernière modifié: 2025-01-22 17:01

Essentiellement, la super fonction peut être utilisée pour accéder aux méthodes héritées – d'une classe parente ou sœur – qui ont été écrasées dans un objet de classe. Ou, comme le dit la documentation officielle de Python : « [Super est utilisé pour] renvoyer un objet proxy qui délègue les appels de méthode à une classe parente ou sœur de type. Dernière modifié: 2025-06-01 05:06

L'écran est généralement le composant le plus énergivore de n'importe quel téléphone en raison du rétroéclairage. Les OLED affichent des couleurs plus vives, ont des noirs plus profonds et des blancs plus brillants et un rapport de contraste plus élevé, de sorte que la plupart des gens les trouvent supérieurs à l'écran LCD. Dernière modifié: 2025-01-22 17:01

2. Écriture de votre premier programme C/C++ dans Eclipse Étape 0 : Lancez Eclipse. Démarrez Eclipse en exécutant « eclipse.exe » dans le répertoire d'installation d'Eclipse. Étape 1 : Créez un nouveau projet C++. Étape 2 : écrivez un programme C++ Hello-world. Étape 3 : Compiler/Construire. Étape 4 : Exécuter. Dernière modifié: 2025-01-22 17:01

Sauvegarde et restauration Google™ - Samsung Galaxy Note®3 Depuis un écran d'accueil, appuyez sur Applications (situées en bas à droite). Dans l'onglet Applications, appuyez sur Paramètres. Appuyez sur Sauvegarder et réinitialiser. Appuyez sur Sauvegarder mes données pour activer ou désactiver. Appuyez sur Sauvegarder le compte. Appuyez sur le compte approprié. Appuyez sur Restauration automatique pour activer ou désactiver. Dernière modifié: 2025-01-22 17:01

Les contrôles techniques sont des contrôles de sécurité que le système informatique exécute. Les contrôles peuvent fournir une protection automatisée contre les accès non autorisés ou les abus, faciliter la détection des violations de sécurité et prendre en charge les exigences de sécurité pour les applications et les données. Dernière modifié: 2025-01-22 17:01

(Μ) Du grec mikros signifiant « petit », un préfixe signifiant « extrêmement petit ». Attaché aux unités SI, il désigne l'unité × 10 &moins;6. 2. En sciences de la Terre, micro- est un préfixe appliqué au sens strict à des textures ignées très fines. Dernière modifié: 2025-01-22 17:01

Le débogage est une partie importante de tout développement de programmation. Dans Apex, nous avons certains outils qui peuvent être utilisés pour le débogage. L'un d'eux est le système. méthode debug() qui imprime la valeur et la sortie de la variable dans les journaux de débogage. Dernière modifié: 2025-01-22 17:01

La façon originale de changer la taille de la police Allumez votre Kindle. Glisser pour déverrouiller. Appuyez sur le haut de l'écran. Sélectionnez le graphique « Aa ». Ajustez le texte à la taille que vous désirez ou changez complètement de police (Caecilia est légèrement plus grande et plus facile à lire que Futura, par exemple, et Helvetica est plus audacieuse). Dernière modifié: 2025-01-22 17:01

La méthode compareTo() fonctionne en renvoyant une valeur int positive, négative ou nulle. Il compare l'objet en effectuant l'appel à l'objet qui est l'argument. Un nombre négatif signifie que l'objet effectuant l'appel est « inférieur » à l'argument. Dernière modifié: 2025-01-22 17:01

Enregistrer un fichier PDF joint à un e-mail ou sur un site Web Sur votre iPhone, iPad ou iPad touch, appuyez sur le PDF pour l'ouvrir. Appuyez sur le bouton de partage. Appuyez sur Copier dans les livres. Dernière modifié: 2025-01-22 17:01

Les copies en noir et blanc coûtent 0,08 $ par face, donc une copie N&B de 300 pages sur du papier bond blanc standard 28# serait de 24,00 $ plus taxes. Double face serait le double. Les copies couleur coûtent 0,89 $ par côté, donc 300 pages recto sur du papier blanc n° 28 seraient de 267,00 $ plus taxes. Dernière modifié: 2025-01-22 17:01

Les administrateurs de réseaux et de systèmes informatiques sont responsables du fonctionnement quotidien de ces réseaux. Ils organisent, installent et prennent en charge les systèmes informatiques d'une organisation, y compris les réseaux locaux (LAN), les réseaux étendus (WAN), les segments de réseau, les intranets et d'autres systèmes de communication de données. Dernière modifié: 2025-01-22 17:01

Pour modifier le navigateur par défaut, dans le menu Paramètres, balayez jusqu'à APPAREIL, puis appuyez sur Applications. Appuyez sur Applications par défaut. Appuyez sur l'application Navigateur. Appuyez sur le navigateur souhaité. Dernière modifié: 2025-01-22 17:01

Une courbe de Bézier (prononcé « bez-E-A ») est une ligne ou un « chemin » utilisé pour créer des graphiques vectoriels. Il se compose de deux ou plusieurs points de contrôle, qui définissent la taille et la forme de la ligne. Les premier et dernier points marquent le début et la fin du chemin, tandis que les points intermédiaires définissent la courbure du chemin. Dernière modifié: 2025-01-22 17:01

Oui, il y a des millions de serrures avec la même clé. Pensez-y de cette façon Master lock a 8 profondeurs et quatre broches pour la plupart de leurs serrures. 8x8x8x8 = 4096 permutations de clé possibles, y compris les clés qui dépassent MACS (Maximum Adjacent Cut Specifications). Le nombre réel est inférieur à celui. Dernière modifié: 2025-01-22 17:01

L'outil d'administration à distance est un logiciel qui aide le pirate à recevoir le contrôle total de l'appareil ciblé. Un outil d'administration à distance (ou RAT) est un programme utilisé par des pirates ou d'autres personnes pour se connecter à un ordinateur via Internet ou via un réseau local à distance. Dernière modifié: 2025-01-22 17:01

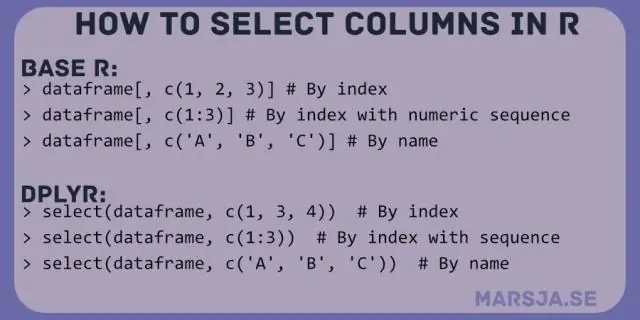

Select() est utilisé pour prendre un sous-ensemble d'un bloc de données par colonnes. select() prend une trame de données comme premier argument, et les noms sans guillemets des colonnes de cette trame de données dans d'autres arguments. Dernière modifié: 2025-01-22 17:01

Pour utiliser PHP dans jQuery, il vous suffit d'ajouter le jQuery à un fichier. document php. Si vous souhaitez ajouter une page d'options, qui utilise le personnalisateur de thème intégré qui fait partie de WordPress depuis la version 3.6, lisez-la ici. Dernière modifié: 2025-01-22 17:01

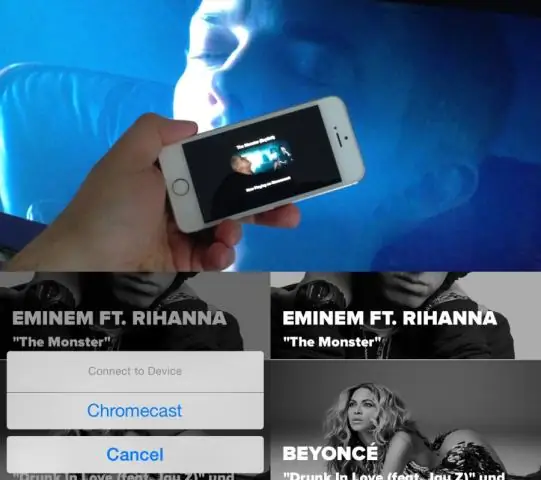

Meilleures applications Chromecast pour iPhone et iPad Google Home. Youtube. Netflix. Tic. Jeu YouTube. TED. Moulages de poche. Titans rusés. Dernière modifié: 2025-01-22 17:01

Verbe (utilisé avec un objet), cc'ed ou cc'd,cc·'ing. pour envoyer un duplicata d'un document, d'un e-mail ou autre à : Je mets toujours en copie mon patron lorsque j'écris un mémo à mon personnel. envoyer (un duplicata d'un document, d'un e-mail ou autre) à quelqu'un : Jim, veuillez le mettre en copie conforme à chacun des chefs de service. Dernière modifié: 2025-01-22 17:01

Fréquence : à quelle fréquence envoyer la sonde SLA en secondes, ici toutes les 8 secondes. timeout : combien de fois attendre une réponse en millisecondes, ici 6000 millisecondes ou 6 secondes. Dernière modifié: 2025-01-22 17:01

Nous pouvons utiliser la clause WHEN NOT MATCHED BY SOURCE dans l'instruction SQL Server MERGE pour supprimer les lignes de la table cible qui ne correspondent pas à la condition de jointure avec une table source. Ainsi, lorsque nous utilisons WHEN NOT MATCHED BY SOURCE et pouvons soit supprimer la ligne, soit la mettre à jour. Dernière modifié: 2025-01-22 17:01