PHP est un langage de script côté serveur. qui est utilisé pour développer des sites Web statiques ou des sites Web ou des applications Web dynamiques. PHP signifie Hypertext Pre-processor, qui signifiait auparavant Personal Home Pages. Les scripts PHP ne peuvent être interprétés que sur un serveur sur lequel PHP est installé. Dernière modifié: 2025-01-22 17:01

La visioconférence de bureau est une forme de visioconférence où tous les composants matériels et logiciels de la plate-forme sont contenus dans un ordinateur de bureau. La visioconférence de bureau utilise une nouvelle technologie pour offrir cette expérience de réunion améliorée. Dernière modifié: 2025-01-22 17:01

Dans les principaux domaines du traitement scientifique et commercial, différentes méthodes sont utilisées pour appliquer les étapes de traitement aux données. Les trois principaux types de traitement de données dont nous allons parler sont le traitement de données automatique/manuel, par lots et en temps réel. Dernière modifié: 2025-01-22 17:01

Le facteur de forme du disque dur (facteur de forme du disque dur) est la taille ou la géométrie d'un dispositif de stockage de données équipé d'un ou plusieurs plateaux tournants à revêtement magnétique et d'un ou plusieurs bras actionneurs mobiles avec des têtes magnétiques pour lire et écrire des informations. Dernière modifié: 2025-01-22 17:01

Si vous cliquez sur Voir tout dans Messenger à partir de Facebook ou accédez directement à messenger.com, votre boîte de réception a un format légèrement différent. Cliquez sur l'icône des paramètres en haut à gauche de votre navigateur et choisissez Demandes de messages. Faites défiler toutes les demandes de message et vous pouvez cliquer pour voir les messages filtrés. Dernière modifié: 2025-01-22 17:01

Throwable est une classe et non une interface trouvée dans Java. Par conséquent, la classe Throwable est la classe parente de toutes sortes d'erreurs et d'exceptions dans le langage Java. Les objets qui sont des instances de cette classe (ou de l'une de ses classes enfants) sont uniquement émis par la JVM ou peuvent être émis par l'instruction Java throw. Dernière modifié: 2025-01-22 17:01

La version courte est que TKIP est une ancienne norme de cryptage utilisée par la norme WPA. AES est une solution de cryptage Wi-Fi plus récente utilisée par la nouvelle norme WPA2 sécurisée. Ainsi, « WPA2 » ne signifie pas toujours WPA2-AES. Cependant, sur les appareils sans option visible « TKIP » ou « AES », WPA2 est généralement synonyme de WPA2-AES. Dernière modifié: 2025-01-22 17:01

Pour vérifier si une application est suffisamment rapide et efficace, nous utilisons des tests de performances côté client. Cela signifie vérifier le temps de réponse d'une application Web du point de vue d'un seul utilisateur. Nous exécutons ces tests contre deux scénarios : Un utilisateur venant sur la page Web pour la première fois (sans cache). Dernière modifié: 2025-01-22 17:01

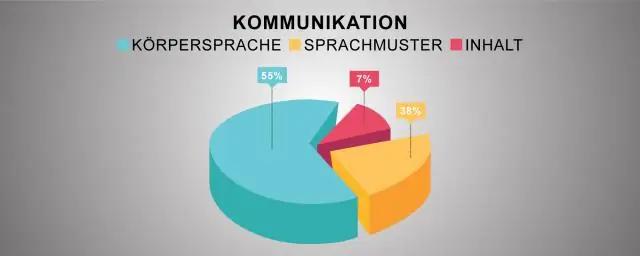

La communication non verbale se compose du ton de la voix, du langage corporel, des gestes, du contact visuel, de l'expression du visage et de la proximité. Ces éléments donnent un sens et une intention plus profonds à vos mots. Les gestes sont souvent utilisés pour souligner un point. Les expressions faciales transmettent une émotion. Dernière modifié: 2025-01-22 17:01

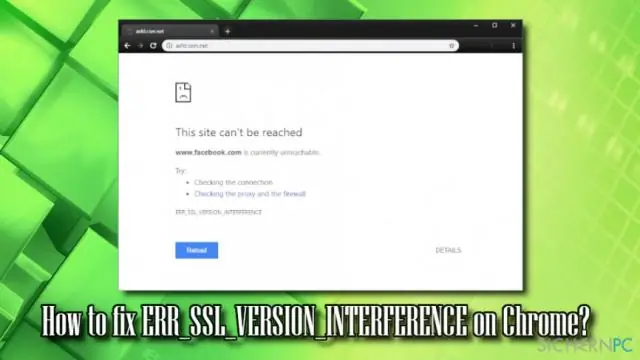

Comment désactiver les versions obsolètes de SSL/TLS dans Apache Utilisez vi (ou vim) pour modifier SSL. Recherchez la section Prise en charge du protocole SSL : commentez la ligne SSLProtocol all -SSLv2 -SSLv3, en ajoutant un symbole dièse devant elle. Ajoutez une ligne en dessous : nous avons désactivé TLS 1.0/1.1 et SSL 2.0/3.0, et étudions plus en détail SSL Cipher Suite. Dernière modifié: 2025-01-22 17:01

Étapes Ouvrez votre dossier et assurez-vous que les grandes icônes ou les icônes extra-larges sont sélectionnées dans les options d'affichage. Cliquez sur Organiser > Options des dossiers et de recherche. Cliquez sur l'onglet Affichage. Décochez "Toujours afficher les icônes et jamais les vignettes" et Appliquer. Actualiser le dossier et vérifier l'état. Dernière modifié: 2025-01-22 17:01

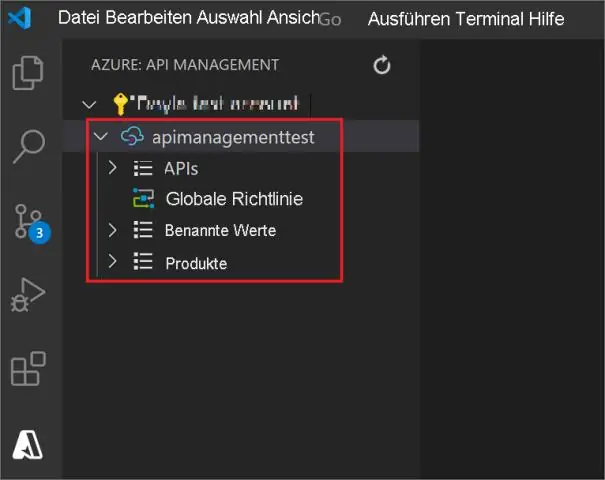

Comment pourriez-vous effectuer une récupération de site d'une machine virtuelle Azure à une autre ?

Étapes pour déplacer des machines virtuelles Azure Vérifiez les prérequis. Préparez les VM sources. Préparez la région cible. Copiez les données dans la région cible. Utilisez la technologie de réplication Azure Site Recovery pour copier les données de la machine virtuelle source vers la région cible. Testez la configuration. Effectuez le mouvement. Jeter les ressources dans la région source. Dernière modifié: 2025-01-22 17:01

La chose la plus importante à noter à propos de NOT EXISTS et NOT IN est que, contrairement à EXISTS et IN, ils ne sont pas équivalents dans tous les cas. Plus précisément, lorsque des valeurs NULL sont impliquées, elles renvoient des résultats différents. Pour être tout à fait précis, lorsque la sous-requête renvoie même un null, NOT IN ne correspondra à aucune ligne. Dernière modifié: 2025-01-22 17:01

Un booléen est un type de données qui peut stocker une valeur True ou False. Ceci est souvent stocké sous la forme 1 (vrai) ou 0 (faux). Il porte le nom de George Boole qui a défini pour la première fois un système algébrique de logique au 19ème siècle. Les valeurs booléennes sont courantes dans les langages de programmation, mais existent-elles en SQL ?. Dernière modifié: 2025-01-22 17:01

Enregistrements de ressources Type Identifiant du type. (décimal) Description MX 15 Mail exchange record NAPTR 35 Naming Authority Pointer NS 2 Name server record NSEC 47 Next Secure record. Dernière modifié: 2025-01-22 17:01

Une note générale : les polynômes La puissance la plus élevée de la variable qui apparaît dans le polynôme est appelée le degré d'un polynôme. Le terme dominant est le terme ayant la puissance la plus élevée et son coefficient est appelé coefficient dominant. Dernière modifié: 2025-01-22 17:01

L'application Appareil photo est absente de l'iPhone ou de l'iPad Ouvrez « Paramètres ». Dans iOS12 et versions ultérieures, choisissez « Durée de l'écran » > « Confidentialité du contenu et restrictions » > « Applications autorisées ». Dans iOS 11 et versions antérieures, choisissez « Général » > « Restrictions ». Assurez-vous que la « Caméra » n'est pas restreinte. Il doit être réglé sur « On ». Dernière modifié: 2025-01-22 17:01

Anti-bosse. Le cognement est un processus consistant à faire sauter les broches au-dessus de la ligne de cisaillement pour y accéder. Les serrures anti-chocs fonctionnent en ayant plus de broches et des clés spécialement conçues, avec des piles de broches peu profondes pour les empêcher de « sauter » ou des serrures qui ont des barres latérales programmables et pas de broches supérieures. Dernière modifié: 2025-06-01 05:06

Pour qu'une expression soit un terme polynomial, toutes les variables de l'expression doivent avoir des puissances entières (ou bien la puissance « comprise » de 1, comme dans x1, qui s'écrit normalement x). Un nombre simple peut aussi être un terme polynomial. Dernière modifié: 2025-01-22 17:01

Lancez bitbucket.org, connectez-vous à votre compte, sélectionnez le repo que vous souhaitez importer. sélectionnez HTTPS et copiez le lien. lancer le studio Android. sélectionnez « Extraire le projet à partir du contrôle de version », collez le lien, remplissez les autres informations demandées et confirmez. Dernière modifié: 2025-06-01 05:06

EMF est une extension de fichier pour Enhanced MetaFile, un format de fichier spool utilisé dans l'impression par le système d'exploitation Windows. Lorsqu'un travail d'impression est envoyé à l'imprimante, si elle imprime déjà un autre fichier, l'ordinateur lit le nouveau fichier et le stocke, généralement sur le disque dur ou en mémoire, pour une impression ultérieure. Dernière modifié: 2025-01-22 17:01

Comment vérifier votre messagerie vocale Google à partir d'un autre téléphone Composez votre numéro Google Voice et attendez que votre message d'accueil commence. Appuyez sur la touche astérisque du clavier du téléphone. Entrez votre numéro d'identification personnel à quatre chiffres. Google Voice : Mise en route : Vérification des messages vocaux. Jupiterimages/Brand X Pictures/Getty Images. Dernière modifié: 2025-01-22 17:01

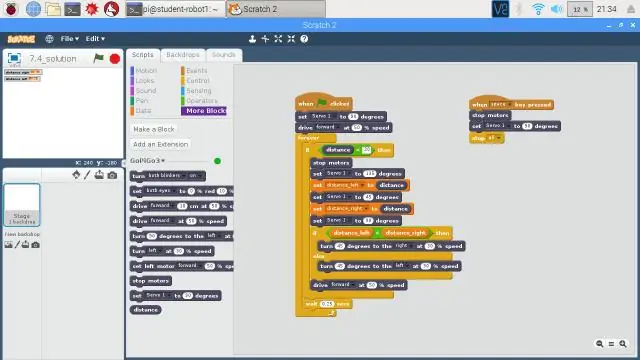

L'éditeur hors ligne Scratch 2.0 est une version de Scratch 2.0 qui peut être téléchargée et installée sur un ordinateur, au lieu d'être utilisé dans un navigateur Web comme l'éditeur en ligne. Dernière modifié: 2025-01-22 17:01

Comment tester la continuité Tournez la molette sur le mode Test de continuité (Si nécessaire, appuyez sur le bouton de continuité. Insérez d'abord le fil de test noir dans la prise COM. Insérez ensuite le fil rouge dans la prise VΩ. Le circuit étant hors tension, connectez les fils de test à travers le composant testé. Dernière modifié: 2025-01-22 17:01

Mot-clé final en java. Tout d'abord, final est un modificateur de non-accès applicable uniquement à une variable, une méthode ou une classe. Voici différents contextes dans lesquels final est utilisé. Variables finales. Lorsqu'une variable est déclarée avec le mot-clé final, sa valeur ne peut pas être modifiée, essentiellement une constante. Dernière modifié: 2025-01-22 17:01

Le message d'erreur « Le moteur de base de données Microsoft Jet a arrêté le processus car vous et un autre utilisateur essayez d'ouvrir le même fichier [ou de modifier les mêmes données en même temps] » indique que l'un des fichiers de données locaux que CTI Navigator est configuré pour utiliser (taxes, données de liste, dictionnaire ou format de données) peuvent être. Dernière modifié: 2025-01-22 17:01

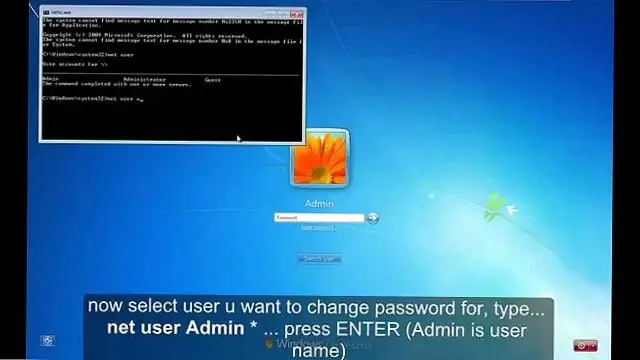

Étape 1) Pour créer un nouvel utilisateur dans SAP HANA Studio, accédez à l'onglet Sécurité comme indiqué ci-dessous et suivez les étapes suivantes; Accédez au nœud de sécurité. Étape 2) Un écran de création d'utilisateur apparaît. Saisissez votre nom d'utilisateur. Saisissez le mot de passe de l'utilisateur. Ce sont des mécanismes d'authentification, par défaut le nom d'utilisateur / mot de passe est utilisé pour l'authentification. Dernière modifié: 2025-01-22 17:01

RVB. Signifie 'Rouge Vert Bleu.' RVB fait référence à trois teintes de lumière qui peuvent être mélangées pour créer différentes couleurs. Le modèle de couleur RVB est un modèle « additif ». Lorsque 100% de chaque couleur est mélangée, cela crée une lumière blanche. Dernière modifié: 2025-01-22 17:01

Apache Portable Runtime (APR) est une bibliothèque de support pour le serveur Web Apache. Il fournit un ensemble d'API qui correspondent au système d'exploitation sous-jacent. Lorsque le système d'exploitation ne prend pas en charge une fonction particulière, APR fournira un remplacement. Ainsi, l'APR peut être utilisé pour rendre un programme vraiment portable sur toutes les plateformes. Dernière modifié: 2025-01-22 17:01

Les raccords SharkBite sont livrés avec un raidisseur PEX préchargé dans le raccord pour PEX, PE-RT et HDPE. Le raidisseur PEX n'a pas besoin d'être retiré pour les applications en cuivre ou en CPVC. Poussez le raccord jusqu'au repère d'insertion que vous venez de faire sur le tuyau. Maintenant, ouvrez votre eau et vérifiez la connexion. Dernière modifié: 2025-01-22 17:01

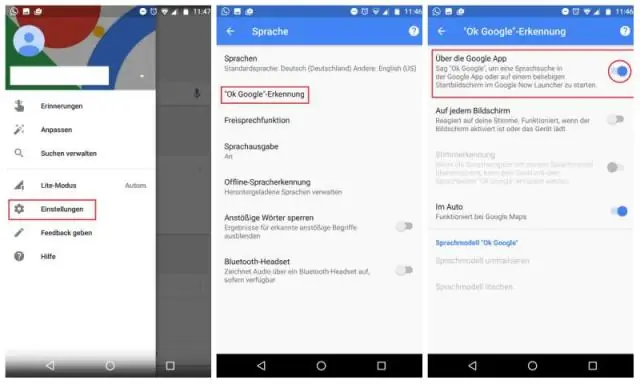

Si vous souhaitez empêcher l'Assistant Google d'écouter, mais que vous souhaitez toujours pouvoir saisir vos questions, accédez à Paramètres > Assistant Google (faites défiler un groupe vers le bas) > Microphone > Faites glisser le commutateur sur off (afin que vous ne voyiez pas le vert). Dernière modifié: 2025-01-22 17:01

Avec un corps léger de type reflex numérique, le SX530 HS (prix catalogue de 430 $) est un compagnon pratique pour vos voyages, randonnées dans la nature et vacances en famille. Il dispose également de commandes manuelles pour les photographes les plus avancés et de capacités Wi-Fi et NFC pour un partage de photos plus facile. Dernière modifié: 2025-01-22 17:01

IPX/SPX est un protocole routable, ce qui signifie que les données qu'il fournit peuvent passer d'un réseau à un autre. Parce qu'Internet est si populaire, même les réseaux Novell d'aujourd'hui n'exécutent pas IPX/SPX mais exécutent TCP/IP à la place (voir la section suivante pour plus d'informations sur TCP/IP). Dernière modifié: 2025-01-22 17:01

Évaluateur de sécurité qualifié (QSA) est une désignation conférée par le Conseil des normes de sécurité PCI aux personnes qui répondent à des exigences spécifiques en matière de formation à la sécurité de l'information, ont suivi la formation appropriée du Conseil des normes de sécurité PCI, sont des employés d'un évaluateur de sécurité qualifié (QSA). Dernière modifié: 2025-01-22 17:01

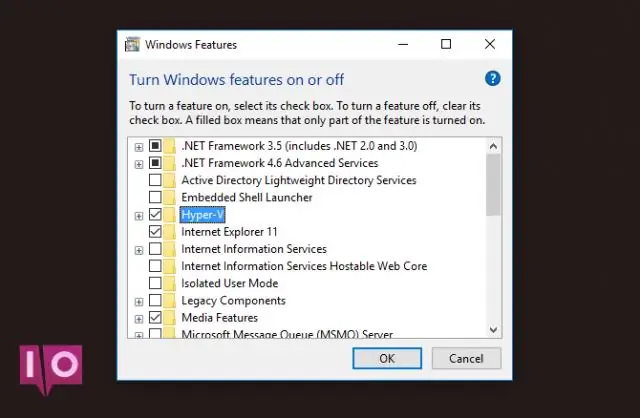

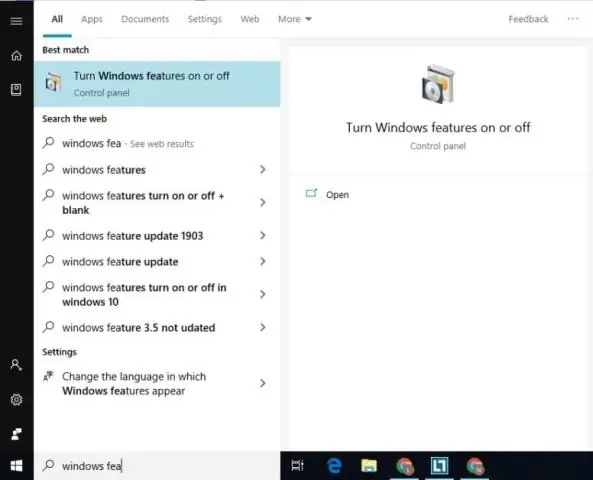

Hyper-V peut exécuter non seulement Windows mais aussi des machines virtuelles Linux. Vous pouvez exécuter un nombre illimité de machines virtuelles Linux sur votre Hyper-VServer car la majorité des distributions Linux sont gratuites et open source. Dernière modifié: 2025-01-22 17:01

Dans ce didacticiel, découvrez comment télécharger et installer WeChat pour PC/ordinateur portable Windows 10/8/7. Téléchargez et installez Bluestacks. Exécutez Bluestacks App Player et configurez toutes les informations du compte, telles que le lien avec votre compte Google. Téléchargez WeChat pour PC. Exécuter le WeChat. Dernière modifié: 2025-01-22 17:01

Microsoft tarife l'abonnement Windows 10 Entreprise à 84 $ par utilisateur et par an. Microsoft rend sa version renommée de Windows 10 Enterprise disponible sous la forme d'un abonnement disponible pour 84 $ par utilisateur et par an et pouvant être acheté auprès de partenaires revendeurs. Dernière modifié: 2025-01-22 17:01

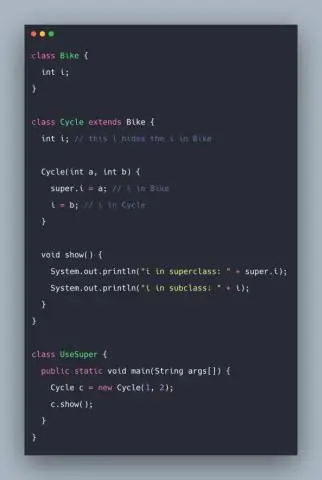

Le mot-clé super fait référence aux objets de la superclasse (parent). Il est utilisé pour appeler des méthodes de superclasse et pour accéder au constructeur de superclasse. Dernière modifié: 2025-01-22 17:01

Tout d'abord, éteignez votre voiture si ce n'est pas déjà fait. Lorsque la voiture est éteinte, maintenez le bouton d'alimentation et d'éjection enfoncé. Appuyez simultanément sur les boutons d'alimentation et d'éjection de votre lecteur CD, en les maintenant enfoncés pendant environ dix secondes. Si votre chaîne stéréo a une fonction d'éjection forcée, elle devrait cracher le CD. Dernière modifié: 2025-01-22 17:01

Extraire et enregistrer des images vidéo à l'aide d'OpenCV-Python Ouvrez le fichier vidéo ou la caméra à l'aide de cv2. VideoCapture() Lire image par image. Enregistrez chaque image en utilisant cv2. imwrite () Libérez le VideoCapture et détruisez toutes les fenêtres. Dernière modifié: 2025-01-22 17:01