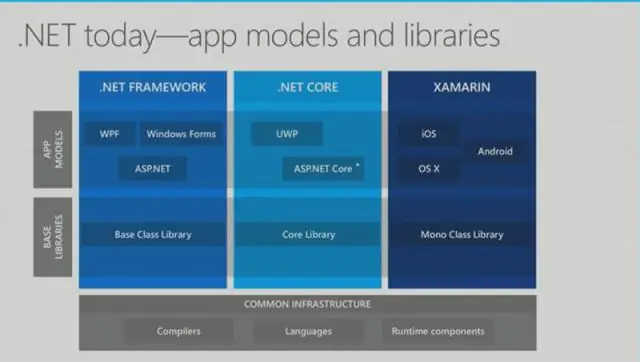

La plupart des applications ASP.NET utilisent Microsoft IIS (Internet Information Server). IIS est disponible pour toutes les versions de Microsoft Windows sans frais supplémentaires. Les serveurs d'hébergement Windows sont généralement plus chers que les serveurs Linux comparables, qui sont couramment utilisés pour exécuter des applications PHP, JavaScript et Ruby. Dernière modifié: 2025-01-22 17:01

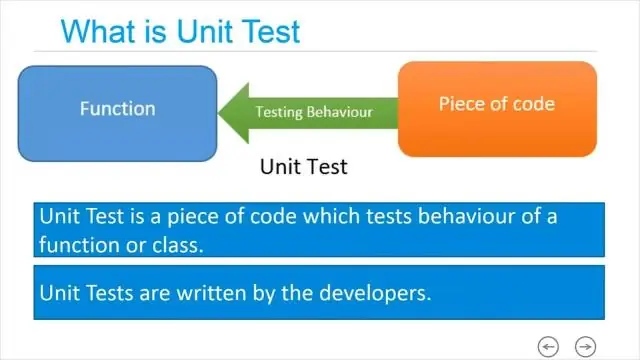

13 conseils pour rédiger des tests unitaires utiles. Testez une chose à la fois dans l'isolement. Suivez la règle AAA : arranger, agir, affirmer. Écrivez d'abord des tests simples "Fastball-Down-the-Middle". Testez au-delà des frontières. Si vous le pouvez, testez tout le spectre. Si possible, couvrez chaque chemin de code. Écrire des tests qui révèlent un bug, puis le corriger. Dernière modifié: 2025-01-22 17:01

Un fichier avec l'extension de fichier ASPX est un fichier ActiveServer Page Extended conçu pour le framework ASP.NET de Microsoft. Ils sont aussi appelés. NET Webforms. Dernière modifié: 2025-01-22 17:01

Extraction asynchrone (promesses) Le moyen par défaut d'extraire des données avec fetch est une promesse. En supposant que notre application doit récupérer des informations à partir d'une URL donnée, voici une façon dont notre récupération peut ressembler. Tout va bien, nous avons récupéré nos données et elles sont renvoyées sous forme de tableau - résultat. Dernière modifié: 2025-01-22 17:01

La première attaque par débordement de tampon a commencé en 1988. Elle s'appelait le ver Internet Morris. Une attaque par débordement expose des vulnérabilités dans un programme. Il inonde la mémoire de données qui dépassent ce que le programme peut contrôler. Dernière modifié: 2025-01-22 17:01

Stringr est une plate-forme vidéo qui permet aux clients de rechercher, éditer, publier et monétiser des vidéos. Stringr compte plus de 100 000 vidéastes qui répondent aux demandes de vidéos personnalisées en temps quasi réel. Dernière modifié: 2025-01-22 17:01

PRÉSENTATION DES DONNÉES Il s'agit de l'organisation des données dans des tableaux, des graphiques ou des diagrammes, de sorte que des conclusions logiques et statistiques puissent être tirées des mesures collectées. Les données peuvent être présentées dans (3 méthodes) : - textuelle - tableau ou - graphique. Dernière modifié: 2025-01-22 17:01

Veuillez suivre les étapes, Étape 1 - Créer une clé USB amorçable Windows 7 à partir du fichier ISO Windows 7. Étape 2 - Téléchargez et décompressez le pilote de contrôleur d'hôte extensible Intel(R) USB 3.0. Étape 3 - Exécutez l'outil PowerISO DISM. Étape 4 - Montez le fichier WIM sur la clé USB. Étape 5 - Patchez les pilotes dans l'image. Étape 6 - Démonter le fichier WIM. Dernière modifié: 2025-01-22 17:01

La composition est l'un des concepts fondamentaux de la programmation orientée objet. Il décrit une classe qui référence un ou plusieurs objets d'autres classes dans des variables d'instance. Cela vous permet de modéliser une association has-a entre des objets. Vous pouvez trouver de telles relations assez régulièrement dans le monde réel. Dernière modifié: 2025-01-22 17:01

Amazon Cognito prend en charge l'authentification multifacteur et le chiffrement des données au repos et en transit. Amazon Cognito est éligible HIPAA et conforme aux normes PCI DSS, SOC, ISO/IEC 27001, ISO/IEC 27017, ISO/IEC 27018 et ISO 9001. Amazon Cognito fournit des solutions pour contrôler l'accès aux ressources backend à partir de votre application. Dernière modifié: 2025-01-22 17:01

CONSEIL : Delta (signifie changement) Fleur Delta. La fleur du Delta la violette africaine a un double sens, et l'une symbolise le lien qu'ils avaient avec les Omégas dont les couleurs ne sont autres que le violet et l'or. Dernière modifié: 2025-01-22 17:01

Il existe trois autres manières d'exécuter Python dans VS Code : Cliquez avec le bouton droit n'importe où dans la fenêtre de l'éditeur et sélectionnez Exécuter le fichier Python dans le terminal (qui enregistre automatiquement le fichier) : Sélectionnez une ou plusieurs lignes, puis appuyez sur Maj+Entrée ou cliquez et sélectionnez Exécuter la sélection/la ligne dans le terminal Python. Dernière modifié: 2025-01-22 17:01

Les quatre états sont étiquetés « Haut » - (lorsque le curseur de la souris n'est pas sur le bouton), « Plus » - (lorsque le curseur de la souris est au-dessus du bouton, mais que le bouton de la souris n'est pas enfoncé), « Bas » - (lorsque l'utilisateur appuie sur le bouton de la souris sur le bouton lui-même), et « Hit » - (il s'agit d'un état non visuel qui vous permet de définir le. Dernière modifié: 2025-01-22 17:01

La collecte des ordures dans Java ne peut pas être appliquée. Mais encore parfois, nous appelons le System. méthode gc() explicitement. La méthode gc() fournit juste un "indice" à la JVM que le ramasse-miettes doit s'exécuter. Dernière modifié: 2025-01-22 17:01

La loi sur la protection des données exige que chaque responsable du traitement qui traite des informations personnelles s'enregistre auprès de l'ICO, sauf s'il en est exempté. Il n'est pas nécessaire de s'inscrire si vous traitez des données personnelles uniquement à des fins commerciales d'administration du personnel, de publicité, de marketing et de relations publiques, ainsi que de comptes et de tenue de dossiers. Dernière modifié: 2025-01-22 17:01

8 réponses. Démarrez votre script bash avec bash -x./script.sh ou ajoutez votre jeu de scripts -x pour voir la sortie de débogage. Vous pouvez utiliser l'option -p de la commande logger pour définir une installation et un niveau individuels pour écrire la sortie via le syslog local dans son propre fichier journal. Dernière modifié: 2025-01-22 17:01

1,2 milliard d'utilisateurs. Dernière modifié: 2025-01-22 17:01

La solution la plus directe pour convertir une chaîne en entier consiste à utiliser la méthode parseInt de la classe JavaInteger. parseInt convertit la chaîne en anint et lève une NumberFormatException si la chaîne ne peut pas être convertie en un type int. Dernière modifié: 2025-01-22 17:01

IMAP (Internet Message Access Protocol) – Il s'agit d'un protocole standard pour accéder aux e-mails à partir de votre serveur local. IMAP est un protocole client/serveur dans lequel le courrier électronique est reçu et conservé pour vous par votre serveur Internet. Comme cela ne nécessite qu'un petit transfert de données, cela fonctionne bien même sur une connexion lente telle qu'un modem. Dernière modifié: 2025-06-01 05:06

Les fichiers statiques sont généralement des fichiers tels que des scripts, des fichiers CSS, des images, etc. qui ne sont pas générés par le serveur, mais doivent être envoyés au navigateur lorsque cela est demandé. Si node.js est votre serveur Web, il ne sert aucun fichier statique par défaut, vous devez le configurer pour qu'il serve le contenu statique que vous souhaitez qu'il serve. Dernière modifié: 2025-06-01 05:06

Compte d'utilisateur de domaine : SQL Server peut accéder à un compte d'utilisateur Windows créé spécifiquement pour lui. Le compte d'utilisateur de domaine SQL Server peut se voir accorder des droits d'administrateur pour le serveur. Il peut également accéder au réseau via le serveur pour communiquer avec les autres serveurs. Dernière modifié: 2025-01-22 17:01

Cliquez sur Démarrer (Logo Windows dans le coin inférieur gauche de votre bureau), choisissez Panneau de configuration. Recherchez Programmes et cliquez sur Désinstaller un programme. Dans la fenêtre de désinstallation des programmes, recherchez « WinThruster » et d'autres applications suspectes/récemment installées, sélectionnez ces entrées et cliquez sur « Désinstaller » ou « Supprimer ». Dernière modifié: 2025-01-22 17:01

Un composant amorcé est un composant d'entrée qu'Angular charge dans le DOM pendant le processus d'amorçage (lancement de l'application). D'autres composants d'entrée sont chargés dynamiquement par d'autres moyens, par exemple avec le routeur. Angular charge dynamiquement un AppComponent racine car il est répertorié par type dans @NgModule. amorcer. Dernière modifié: 2025-01-22 17:01

Pour supprimer tout sauf l'index _id de la collection, spécifiez '*'. Pour supprimer un index unique, spécifiez soit le nom de l'index, le document de spécification de l'index (à moins que l'index ne soit un index de texte) ou un tableau du nom de l'index. Pour supprimer un index de texte, spécifiez les noms d'index au lieu du document de spécification d'index. Dernière modifié: 2025-01-22 17:01

1) Effacez StringBuilder en affectant une nouvelle classe publique d'objet JavaStringBufferClearEmptyExample {public static void main(String[] args) {StringBuilder sbStr = null; for(int i = 1; i <= 5; i++){//efface le contenu de l'itération précédente. sbStr = new StringBuilder(); sbStr. ajouter(i); Système. dehors. print(sbStr);. Dernière modifié: 2025-01-22 17:01

20 activités bac à sable Pâtisserie au sable. Si vous avez la chance d'avoir une petite cuisine pour jouer à l'extérieur, placez-la à côté de votre bac à sable. Concours de châteaux de sable. Fournir des seaux et des pelles de toutes tailles. Chasse au trésor. Organisez une chasse au trésor dans votre jardin. Des routes à gogo. Rivières. Boulangerie. De la boue partout. Un volcan. Dernière modifié: 2025-01-22 17:01

Le type de valeur DateTime représente les dates et les heures avec des valeurs allant de 00:00:00 (minuit), le 1er janvier 0001 Anno Domini (ère commune) à 23:59:59, le 31 décembre 9999 AD (CE) dans le grégorien calendrier. Les valeurs temporelles sont mesurées en unités de 100 nanosecondes appelées ticks. Dernière modifié: 2025-01-22 17:01

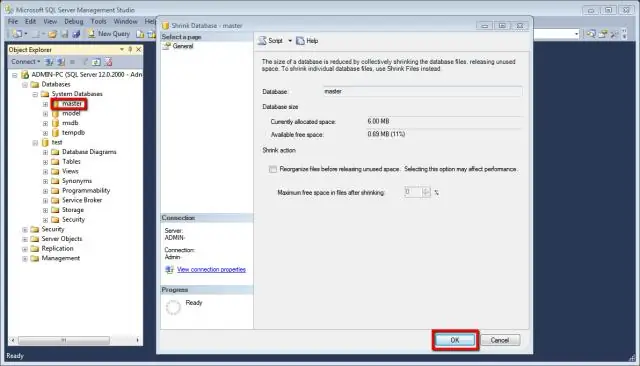

Un système de gestion de base de données est un outil logiciel qui permet d'organiser des données dans une base de données. Il est souvent désigné par son acronyme, SGBD. Les fonctions d'un SGBD incluent la concurrence, la sécurité, la sauvegarde et la restauration, l'intégrité et la description des données. Dernière modifié: 2025-01-22 17:01

Définition de la créativité (conceptuelle) : Processus mental impliquant la génération de nouvelles idées ou concepts, ou de nouvelles associations entre des idées ou des concepts existants. • Définition de la créativité (scientifique) : processus cognitif menant à des résultats originaux et appropriés. Dernière modifié: 2025-01-22 17:01

Les outils de sélection sont conçus pour sélectionner des régions du calque actif afin que vous puissiez travailler dessus sans affecter les zones non sélectionnées. Chaque outil a ses propres propriétés individuelles, mais les outils de sélection partagent également un certain nombre d'options et de fonctionnalités en commun. Dernière modifié: 2025-01-22 17:01

Le DoD 8570, intitulé « Programme d'amélioration de la main-d'œuvre pour l'assurance de l'information », décrit les attentes du DoD en termes de formation, de certification et de gestion requises des membres du personnel du DoD effectuant des tâches d'assurance de l'information (IA). Dernière modifié: 2025-01-22 17:01

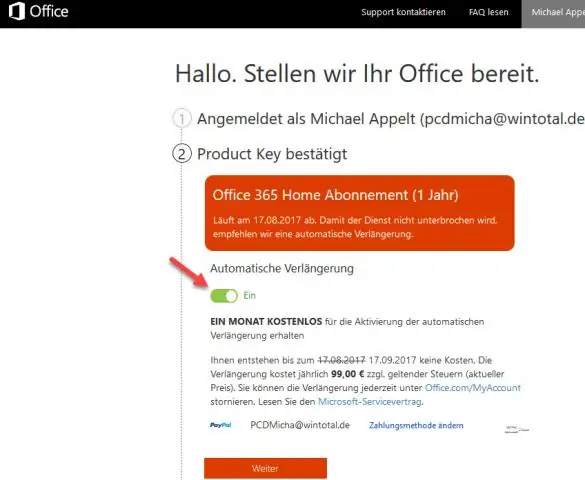

Société : Microsoft. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez accélérer le démarrage et l'arrêt de Windows 10, appliquez les étapes ci-dessous. Désactivez les programmes de démarrage. Arrêtez les applications en cours d'exécution en arrière-plan de Windows 10. Désactivez les astuces de conseils et la notification de suggestion. Assurez-vous que le plan d'alimentation est défini sur Hautes performances. Activez la fonction de démarrage rapide. Nettoyer et optimiser les fenêtres. Optimiser l'utilisation de la RAM. Dernière modifié: 2025-01-22 17:01

Il existe essentiellement trois types de méthodes de commutation disponibles. Sur trois méthodes, la commutation de circuits et la commutation de paquets sont couramment utilisées, mais la commutation de messages a été opposée dans la procédure de communication générale mais est toujours utilisée dans l'application de mise en réseau. Dernière modifié: 2025-01-22 17:01

Les câbles Micro-B ne sont pas uniques en termes d'interchangeabilité. Tout câble de données USB doté des bons connecteurs doit établir une connexion USB standard avec n'importe quel appareil. Mais, il existe quelques exceptions et limitations. Certains câbles sont des câbles de charge uniquement. Dernière modifié: 2025-01-22 17:01

Vous pouvez utiliser le E900 comme point d'accès supplémentaire mais il doit être câblé au premier routeur ou à une ligne électrique si vous en avez un, car il ne peut pas agir comme un répéteur sans fil. Il ne peut envoyer qu'un signal sans fil, mais il ne peut pas recevoir le signal sans fil. Vous pouvez utiliser un câble longethernet et connecter en guirlande les deux. Dernière modifié: 2025-01-22 17:01

Pour utiliser Yahoo Toolbar, vous devez télécharger un logiciel gratuit. Vous n'avez pas besoin d'être un utilisateur Yahoo enregistré pour l'utiliser; cependant, être un utilisateur Yahoo enregistré et vous connecter vous permettra de personnaliser la barre d'outils Yahoo et d'utiliser certaines fonctionnalités uniquement disponibles pour les utilisateurs Yahoo enregistrés. Dernière modifié: 2025-01-22 17:01

Si vous voulez que ce soit drôle, roulez des yeux. Cependant, dans la majorité des cas, les gens préfèrent voir un selfie où vous regardez directement dans l'objectif de l'appareil photo. Après tout, on a l'impression de regarder directement le spectateur et c'est toujours agréable. Dernière modifié: 2025-06-01 05:06

S'il est noir sur transparent, vous pouvez simplement l'inverser. Vous pouvez le faire dans AI en sélectionnant votre objet, puis en allant dans Édition > Modifier les couleurs > Inverser les couleurs. Dans Photoshop, c'est Image > Ajustements > Inverser, ou Ctr+I. Dernière modifié: 2025-06-01 05:06

M. 2, anciennement connu sous le nom de NextGeneration Form Factor (NGFF), est une spécification pour les cartes d'extension d'ordinateur montées en interne et les connecteurs associés.M. 2 remplace la norme mSATA, qui utilise la disposition de la carte physique PCI Express Mini Card et les connecteurs. Dernière modifié: 2025-01-22 17:01