NativeScript est l'une de ces plates-formes. NativeScript est développé et maintenu par Progress Telerik. Il s'agit d'un framework compilé JIT et son code s'exécute dans une machine virtuelle JS, qui est regroupée avec l'application. À titre de référence, React Native utilise JavaScriptCore sur les plateformes Android et iOS. Dernière modifié: 2025-01-22 17:01

Il peut être utilisé pour analyser les performances globales du serveur sous une charge élevée. JMeter peut être utilisé pour tester les performances des ressources statiques telles que JavaScript et HTML, ainsi que des ressources dynamiques, telles que JSP, Servlets et AJAX. JMeter fournit une variété d'analyses graphiques de rapports de performance. Dernière modifié: 2025-01-22 17:01

A quoi ressemblent les crottes de termites ? La plupart des déjections sont très petites, d'environ un millimètre de long, et peuvent ressembler à de la sciure de bois ou des copeaux de bois. La principale différence est que les fourmis charpentières ont leurs excréments autour des ouvertures de leur nid, ou galeries, tandis que les termites ont tendance à disperser leurs excréments. Dernière modifié: 2025-01-22 17:01

Secteur d'activité : courrier. Dernière modifié: 2025-01-22 17:01

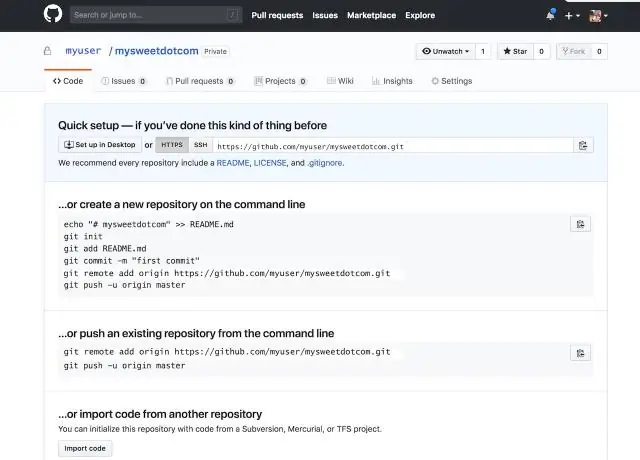

Étapes pour configurer le déploiement de GitHub Accédez à la page Code et déploiements de votre projet, dans l'onglet Référentiel. Cliquez sur le bouton CONNECT TO GITHUB pour connecter votre projet à GitHub. Connectez-vous à l'un de vos dépôts GitHub. Configurez les options de déploiement. Déployez votre projet. Dernière modifié: 2025-01-22 17:01

Comparaison des forfaits iPhone T-Mobile Modèle d'iPhone Prix mensuel Prix fixe iPhone XR 64 Go 95 $* 599,99 $ d'avance iPhone XS Max 64 Go 101,25 $* 849,99 $ d'avance iPhone XS 64 Go 99,17 $* 699,99 $ d'avance iPhone 8 Plus 64 Go 88,75 $* 549,99 $ d'avance. Dernière modifié: 2025-01-22 17:01

Et si vous l'aimez et que vous en êtes passionné, vous pouvez choisir votre carrière sous Linux. Domaines où les professionnels Linux peuvent faire carrière : Administration système. Gestion des réseaux. Administration du serveur Web. Soutien technique. Développeur système Linux. Développeurs de noyau. Pilotes de périphérique. Développeurs d'applications. Dernière modifié: 2025-01-22 17:01

Connectez-vous à l'interface utilisateur graphique. Cliquez sur IBM Security Key Lifecycle Manager > Configuration > Truststore. Sur la page Truststore, sélectionnez un certificat. Cliquez sur Supprimer. Dernière modifié: 2025-01-22 17:01

XCF est une extension de fichier pour un fichier image natif de GIMP. XCF signifie eXperimental Computing Facility. Semblables à un document Photoshop (PSD), les fichiers XCF prennent en charge l'enregistrement des calques, des canaux, de la transparence, des chemins et des guides, mais ne prennent pas en charge l'enregistrement de l'historique des annulations. Dernière modifié: 2025-01-22 17:01

La reprise après sinistre (DR) est un domaine de la planification de la sécurité qui vise à protéger une organisation contre les effets d'événements négatifs importants. La mise en place d'une stratégie de reprise après sinistre permet à une organisation de maintenir ou de reprendre rapidement les fonctions essentielles à la mission après une interruption. Dernière modifié: 2025-01-22 17:01

En Java, une servlet est un moyen de créer ces pages Web dynamiques. Les servlets ne sont rien d'autre que les programmes Java. En Java, une servlet est un type de classe Java qui s'exécute sur JVM (machine virtuelle Java) côté serveur. Les servlets Java fonctionnent côté serveur. Dernière modifié: 2025-01-22 17:01

Re: flash photo - effets de fondu en blanc Ajoutez un effet de luminosité et de contraste, utilisez trois images clés, réglez la première sur 0 et la seconde entre 90 et 100, puis la troisième image clé sur 0 à nouveau. assurez-vous que l'intervalle de temps se situe entre 8 et 12 images. Dernière modifié: 2025-01-22 17:01

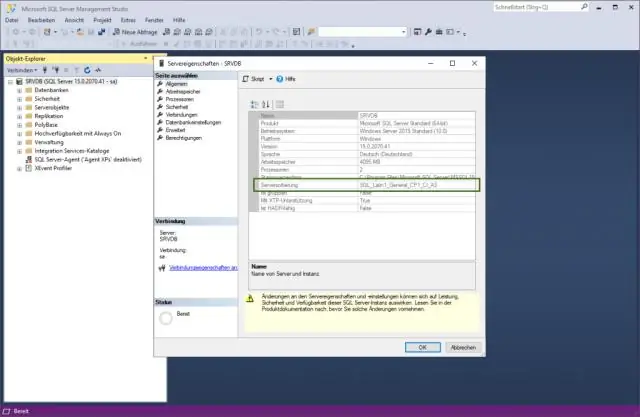

Remplacement sensible à la casse de SQL Server (la fonction REPLACE utilise en fait le classement par défaut du texte d'entrée qu'elle recherche). Pour le transformer en un remplacement sensible à la casse de SQL Server, nous avons juste besoin d'ajouter une petite chose à la fin. Dernière modifié: 2025-01-22 17:01

Pour modifier le schéma d'une table à l'aide de SQL Server Management Studio, dans l'Explorateur d'objets, cliquez avec le bouton droit sur la table, puis cliquez sur Conception. Appuyez sur F4 pour ouvrir la fenêtre Propriétés. Dans la zone Schéma, sélectionnez un nouveau schéma. Dernière modifié: 2025-01-22 17:01

Comment réduire une fenêtre sur un Mac Cliquez sur le bouton Réduire de la fenêtre que vous souhaitez cacher. Cliquez sur la fenêtre que vous souhaitez réduire et choisissez Fenêtre→Réduire (ou appuyez sur Commande+M). Double-cliquez sur la barre de titre de la fenêtre. Dernière modifié: 2025-01-22 17:01

Baccalauréat (BS) en informatique, sciences de l'information, programmation Web : la plupart des baccalauréats qui vous préparent à une carrière dans le développement Web devraient inclure des cours de programmation, de conception graphique, de logiciels et d'architecture de l'information. Le baccalauréat dure généralement 4 ans et nécessite 120 crédits. Dernière modifié: 2025-01-22 17:01

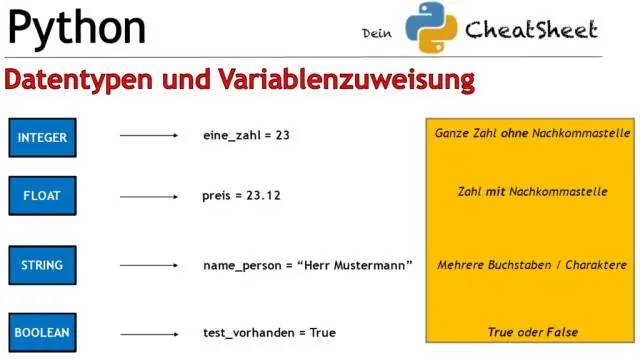

Lister. Les listes sont un type de variable très utile en Python. Une liste peut contenir une série de valeurs. Les variables de liste sont déclarées en utilisant des crochets [] après le nom de la variable. Dernière modifié: 2025-01-22 17:01

Vous devez appuyer sur [ALPHA] avant de saisir chaque lettre. Cependant, si vous souhaitez saisir plusieurs lettres, appuyez d'abord sur [2] [ALPHA] pour verrouiller la calculatrice en mode Alpha. Ensuite, il ne vous reste plus qu'à appuyer sur les touches des différentes lettres. Lorsque vous avez terminé, appuyez sur [ALPHA] pour sortir la calculatrice du mode Alpha. Dernière modifié: 2025-06-01 05:06

Un dispositif de protection contre les surtensions (SPD) complet pour toute la maison peut protéger tous vos appareils électroniques, appareils électroménagers, téléphone, Internet et équipement de télévision par câble (le Square D n ° SDSB1175C est un type; environ 300 $ sur Spectrumsuperstore.com). Les électriciens facturent environ 175 $ pour l'installer. Dernière modifié: 2025-01-22 17:01

Si vous êtes comme de nombreux utilisateurs de Notepad ++ et que vous trouvez le fond blanc trop dur pour vos yeux, vous pouvez le changer en noir (ou vert ou rose ou autre). Vous pouvez modifier l'arrière-plan et la couleur du texte du Bloc-notes ++ dans une fenêtre appelée Configurateur de style. Vous pouvez y accéder via Menu principal / Paramètres / Configurateur de style. Dernière modifié: 2025-01-22 17:01

De nombreux fabricants d'outils considèrent les 5/16 et 8 mm interchangeables. 5/16 est environ 2 millièmes de pouce plus petit, 0,06096 mm mais sur un boulon Allen durci qui ne devrait pas être significatif, et je n'ai jamais dépouillé la douille intérieure d'un boulon Allen en acier durci. Dernière modifié: 2025-01-22 17:01

La sécurité physique est la protection du personnel, du matériel, des logiciels, des réseaux et des données contre les actions et événements physiques qui pourraient causer des pertes ou des dommages graves à une entreprise, une agence ou une institution. Cela comprend la protection contre les incendies, les inondations, les catastrophes naturelles, le cambriolage, le vol, le vandalisme et le terrorisme. Dernière modifié: 2025-01-22 17:01

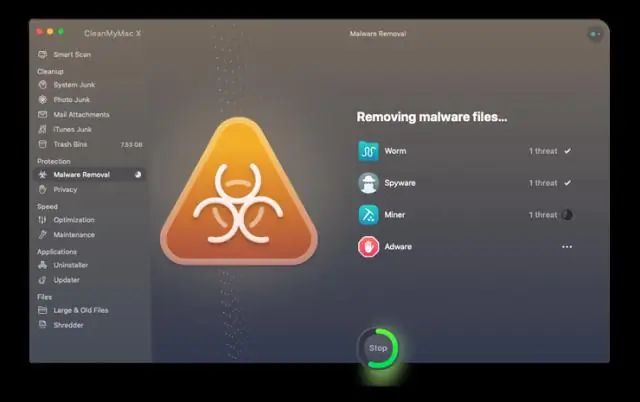

Le parasite AOL est un programme informatique malveillant conçu pour attaquer les utilisateurs via un AOL Instant Messenger (également connu sous le nom d'AIM) et d'autres logiciels America OnLine. Un AOLvirus typique est très similaire au cheval de Troie ou au ver. Dernière modifié: 2025-01-22 17:01

Deux éléments facultatifs sont introduits dans l'élément pour fournir une contre-mesure aux attaques par répétition : et. Un nonce est une valeur aléatoire que l'expéditeur crée pour l'inclure dans chaque UsernameToken qu'il envoie. Dernière modifié: 2025-01-22 17:01

Une agence de renseignement est une agence gouvernementale responsable de la collecte, de l'analyse et de l'exploitation d'informations à l'appui des objectifs de l'application de la loi, de la sécurité nationale, de l'armée et de la politique étrangère. Les agences de renseignement peuvent fournir les services suivants à leurs gouvernements nationaux. Dernière modifié: 2025-01-22 17:01

Rendez-vous à votre bureau de poste local et demandez un kit de guide du déménageur. Remplissez ce formulaire de changement d'adresse et remettez-le à un postier derrière le guichet ou déposez-le dans la fente du courrier à l'intérieur du bureau de poste. Vous devriez recevoir une lettre de confirmation à votre nouvelle adresse dans cinq jours ouvrables. Dernière modifié: 2025-01-22 17:01

La pile de cloud computing. Le cloud computing, souvent décrit comme une pile, propose une large gamme de services construits les uns sur les autres sous le nom de cloud. La définition généralement acceptée du cloud computing vient du National Institute of Standards and Technology (NIST). Dernière modifié: 2025-01-22 17:01

Silver Peak Unity est la première architecture WAN définie par logiciel (SD-WAN) pour les entreprises d'aujourd'hui. Unity est une superposition de WAN virtuel qui permet aux clients de déployer des WAN hybrides ou tout large bande en utilisant plusieurs types de connectivité, notamment MPLS, câble, DSL, LTE, etc. Dernière modifié: 2025-01-22 17:01

Une liste chaînée circulaire est une liste où il n'y a pas de nœuds de début ou de fin, mais à la place ils suivent un modèle circulaire. Une liste à double chaînage est une liste où chaque nœud pointe non seulement vers le nœud suivant mais aussi vers le nœud précédent. Dernière modifié: 2025-01-22 17:01

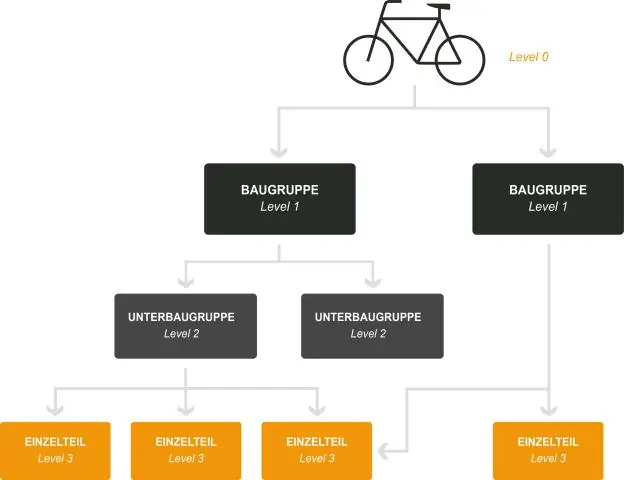

Un système peut être rendu modulaire de plusieurs manières. Une méthode est l'approche en couches, dans laquelle le système d'exploitation est divisé en plusieurs couches (niveaux). La couche inférieure (couche 0) identifie le matériel; la plus élevée (couche N) est l'interface utilisateur. Cette approche simplifie le débogage et la vérification du système. Dernière modifié: 2025-01-22 17:01

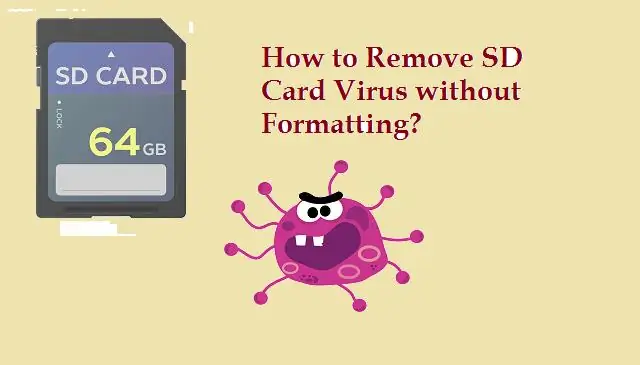

Instructions de suppression Allez à l'invite de commande et tapez la lettre de votre lecteur USB. Tapez dir /w/a et appuyez sur Entrée, cela affichera une liste des fichiers dans votre lecteur flash. Supprimez les fichiers : Ravmon.exe, ntdelect.com, NewFolder.exe, kavo.exe svchost.exe, autorun. inf Si vous les trouvez. Dernière modifié: 2025-01-22 17:01

Unimate. En 1961, le premier robot industriel, Unimate, a rejoint la chaîne de montage d'une usine de General Motors pour travailler avec des machines de moulage sous pression chauffées. Unimate a pris des moulages sous pression de machines et a effectué des soudures sur des carrosseries d'automobiles; tâches désagréables pour les gens. Dernière modifié: 2025-01-22 17:01

À l'intérieur du téléphone le plus « éthique » du monde. L'entreprise sociale néerlandaise Fairphone vient d'annoncer le lancement du Fairphone 3, le smartphone le plus durable au monde. Dernière modifié: 2025-01-22 17:01

Syntaxe SQL Server INNER JOIN Tout d'abord, spécifiez la table principale (T1) dans la clause FROM. Deuxièmement, spécifiez la deuxième table dans la clause INNER JOIN (T2) et un prédicat de jointure. Seules les lignes qui entraînent l'évaluation du prédicat de jointure à TRUE sont incluses dans le jeu de résultats. Dernière modifié: 2025-01-22 17:01

Eh bien, 127 est le dernier numéro de réseau d'un réseau de classe A. Il a un masque de sous-réseau de 255.0. 0.0. Ainsi, la première adresse attribuable dans le sous-réseau est 127.0. Dernière modifié: 2025-01-22 17:01

Lorsque vous faites cela, ASP.NET MVC émet un cookie et un champ de formulaire avec un jeton anti-contrefaçon (un jeton crypté). Une fois l'attribut [ValidateAntiForgeryToken] défini, le contrôleur vérifiera que la demande entrante contient le cookie de vérification de demande et le champ de formulaire de vérification de demande masqué. Dernière modifié: 2025-01-22 17:01

Dernière mise à jour : 11 novembre 2019 Avec les 1,98 milliard d'utilisateurs actifs mensuels de Facebook, il est toujours essentiel que les entreprises soient présentes sur la plate-forme. Dernière modifié: 2025-01-22 17:01

Fusionner deux projets dans le bureau Xactimate Dans le tableau de bord du projet, cliquez sur Local dans le menu de navigation sur la gauche. Sélectionnez deux projets du même type (Estimation, FEMA flood claims ou Valuation), puis cliquez sur l'icône Fusionner dans le menu d'options du projet à droite. Utilisez l'assistant de fusion de projet pour terminer le processus. Dernière modifié: 2025-01-22 17:01

Litecoin (LTC ou Ł) est un projet de logiciel de crypto-monnaie peer-to-peer et open-source publié sous la licence MIT/X11. La création et le transfert de pièces sont basés sur un protocole cryptographique open source et ne sont gérés par aucune autorité centrale. Dans les détails techniques, le litecoin est presque identique au Bitcoin. Dernière modifié: 2025-01-22 17:01

Bezos a sélectionné le nom Amazon en parcourant le dictionnaire; il a choisi "Amazon" parce que c'était un endroit "exotique et différent", tout comme il l'avait envisagé pour son entreprise Internet. Dernière modifié: 2025-01-22 17:01