L'opérateur ALL est utilisé pour sélectionner tous les tuples de SELECT STATEMENT. Il est également utilisé pour comparer une valeur à chaque valeur d'un autre ensemble de valeurs ou d'un résultat d'une sous-requête. L'opérateur ALL renvoie TRUE si toutes les valeurs des sous-requêtes remplissent la condition. Dernière modifié: 2025-01-22 17:01

Sur l'écran Restrictions, accédez à la section Contenu autorisé et appuyez sur Sites Web. Appuyez sur Limiter le contenu réservé aux adultes. Quittez l'application Paramètres. Votre choix de bloquer les sites pour adultes est automatiquement enregistré et le mot de passe le protège. Dernière modifié: 2025-01-22 17:01

La base de données Db2 anciennement connue sous le nom de Db2 pour Linux, UNIX et Windows est un produit de serveur de base de données développé par IBM. Également connu sous le nom de Db2 LUW pour plus de concision, il fait partie de la famille de produits de base de données Db2. Db2 LUW est le produit « Common Server » de la famille Db2, conçu pour fonctionner sur les systèmes d'exploitation les plus courants. Dernière modifié: 2025-01-22 17:01

1974 : Le premier robot industriel électrique contrôlé par micro-ordinateur au monde, l'IRB 6 d'ASEA, est livré à une petite entreprise d'ingénierie mécanique du sud de la Suède. La conception de ce robot avait déjà été brevetée en 1972. Dernière modifié: 2025-01-22 17:01

Accès à distance sécurisé. L'accès distant sécurisé protège les données sensibles lorsque les applications sont accessibles à partir d'ordinateurs situés en dehors du réseau de l'entreprise. L'accès à distance sécurisé demande des mesures pour assurer la sécurité des points de terminaison et utiliser un VPN SSL pour authentifier les utilisateurs et crypter les données. Dernière modifié: 2025-01-22 17:01

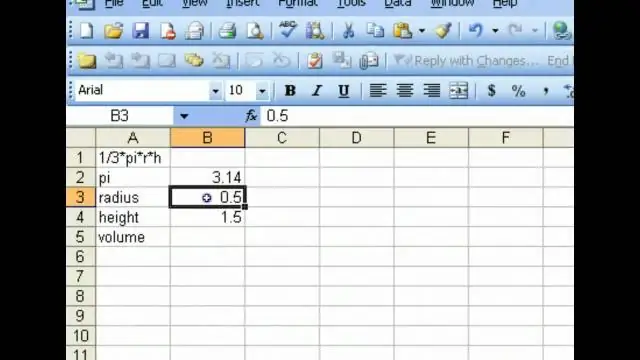

Extraire toutes les lignes d'une plage qui répondent aux critères dans une colonne [Filtre] Sélectionnez n'importe quelle cellule dans la plage de l'ensemble de données. Accédez à l'onglet « Données » sur le ruban. Cliquez sur « bouton Filtrer ». Dernière modifié: 2025-01-22 17:01

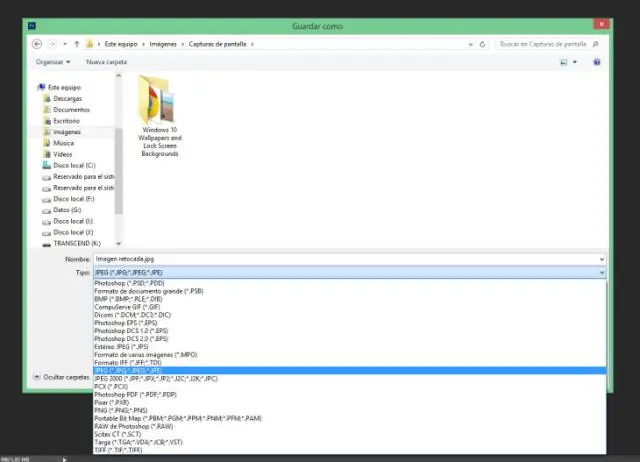

Pour redimensionner vos images par lots, allez dans Fichier » Automatiser » Lot. Choisissez la liste déroulante Définir et sélectionnez « Actions par défaut ». Dans la liste déroulante Action, sélectionnez votre action nouvellement créée. Ensuite, dans la liste déroulante Source, vous devrez sélectionner Dossier, puis cliquer sur le bouton Choisir pour ajouter le dossier avec vos images originales. Dernière modifié: 2025-01-22 17:01

C'est un processus de développement de logiciels en écrivant du code maintenable. Le développement de logiciels signifie la création, la planification, la réutilisation, la recherche et le développement, la simplification, l'utilisation plus large, etc. Le développement Web est le terme utilisé pour le processus de création d'applications Web ou de sites Web qui doivent être hébergés. Dernière modifié: 2025-01-22 17:01

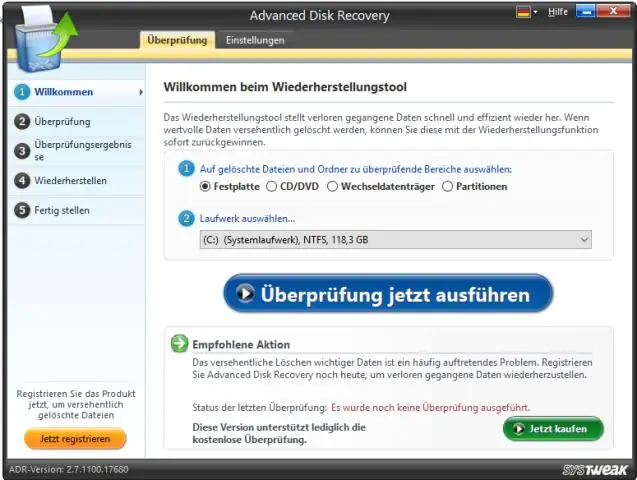

Comment : les bases de la surveillance de serveur Étape 1 : surveiller le processeur. Le CPU est le cerveau du matériel du serveur. Étape 2 : Surveillez la RAM. La RAM, ou Random Access Memory, est une forme de stockage de données. Étape 3 : Surveiller le disque. Le disque dur est le périphérique que le serveur utilise pour stocker les données. Étape 4 : Défauts matériels et performances. Dernière modifié: 2025-01-22 17:01

Quoi inclure sur une liste de référence. Lorsque vous fournissez une liste de références professionnelles à un employeur, vous devez inclure : Votre nom en haut de la page. Listez vos références, y compris leur nom, titre du poste, entreprise et coordonnées, avec un espace entre chaque référence. Dernière modifié: 2025-01-22 17:01

Pour rejoindre ces DataFrames, pandas fournit plusieurs fonctions telles que concat(), merge(), join(), etc. Dans cette section, vous vous entraînerez à utiliser la fonction merge() de pandas. Vous pouvez remarquer que les DataFrames sont maintenant fusionnés en un seul DataFrame basé sur les valeurs communes présentes dans la colonne id des deux DataFrames. Dernière modifié: 2025-01-22 17:01

Joindre deux phrases à l'aide d'une proposition nominale Faites d'une des phrases simples la proposition principale et transformez les autres propositions en propositions subordonnées. Une proposition nominale agit comme le sujet ou l'objet d'un verbe. Une proposition d'adjectif agit comme un adjectif. Une clause adverbe agit comme un adverbe. Mes parents ont toujours cru – quoi ?. Dernière modifié: 2025-06-01 05:06

Office 365 nécessite un certificat de confiance sur votre serveur ADFS. Par conséquent, vous devez obtenir un certificat d'une autorité de certification (CA) tierce. Dernière modifié: 2025-01-22 17:01

À partir de la version 1806, l'outil d'affichage des journaux CMTrace est automatiquement installé avec le client Configuration Manager. Il est ajouté au répertoire d'installation du client, qui est par défaut %WinDir%CCMCMTrace.exe. Dernière modifié: 2025-01-22 17:01

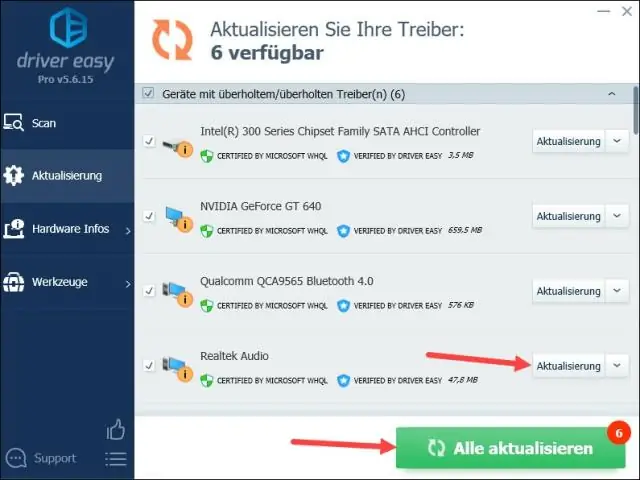

Vous pouvez également rechercher le Gestionnaire de périphériques dans Panneau de configuration > Matériel et audio > Gestionnaire de périphériques. Trouver le gestionnaire de périphériques est aussi simple que de rechercher « Gestionnaire de périphériques ». En fait, la mise à jour d'un pilote est simple. Trouvez simplement l'appareil que vous souhaitez mettre à jour, faites un clic droit dessus et sélectionnez Mettre à jour le logiciel du pilote. Dernière modifié: 2025-01-22 17:01

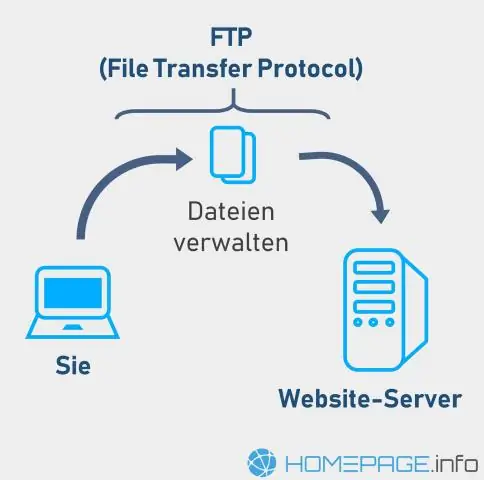

Comment copier des fichiers sur un système distant (ftp) Accédez au répertoire source sur le système local. Établissez une connexion ftp. Accédez au répertoire cible. Assurez-vous que vous disposez des droits d'écriture sur le répertoire cible. Définissez le type de transfert sur binaire. Pour copier un seul fichier, utilisez la commande put. Pour copier plusieurs fichiers à la fois, utilisez la commande themput. Dernière modifié: 2025-01-22 17:01

Windows 10 n'est pas livré avec une prise en charge native de la prévisualisation des fichiers d'images brutes, ce qui signifie que les utilisateurs ne peuvent pas afficher les vignettes ou les métadonnées dans l'application Photos ou l'explorateur de fichiers Windows. Microsoft a une solution pour les photographes ayant besoin de cette capacité, cependant, et elle s'appelle l'extension d'image brute. Dernière modifié: 2025-01-22 17:01

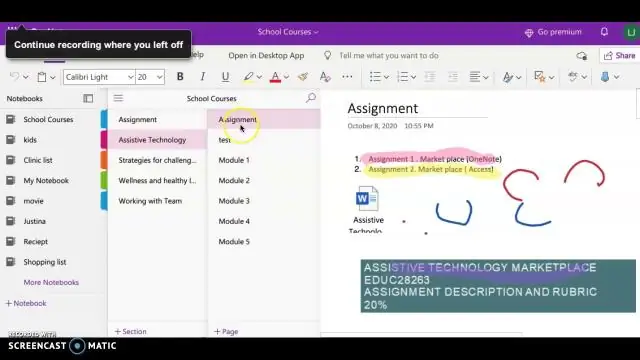

Collage de texte de OneNote vers Office Sélectionnez un seul conteneur de notes en cliquant sur la bordure de la note en haut du conteneur. Cliquez avec le bouton droit et choisissez Copier ou appuyez sur Ctrl+C pour copier le contenu. Collez le contenu dans l'autre application. Dernière modifié: 2025-01-22 17:01

OLAP (Online Analytical Processing) est la technologie derrière de nombreuses applications de Business Intelligence (BI). OLAP est une technologie puissante pour la découverte de données, y compris des capacités pour la visualisation illimitée de rapports, des calculs analytiques complexes et une planification prédictive de scénarios « et si » (budget, prévisions). Dernière modifié: 2025-01-22 17:01

La stratégie commerciale de Netflix repose sur la distribution physique de films et de titres télévisés au consommateur, tandis qu'à l'échelle de l'entreprise, Netflix espère faire une percée sur le marché du streaming en introduisant davantage de titres auxquels le consommateur a accès. Dernière modifié: 2025-01-22 17:01

Nous sommes heureux d'annoncer que la nouvelle application mobile MicrosoftPlanner est désormais disponible pour les téléphones iPhone et Android. À partir d'aujourd'hui, les utilisateurs actuels de Planner peuvent utiliser cette application complémentaire pour afficher et mettre à jour leurs plans lors de leurs déplacements, en tenant compte des commentaires que nous avons entendus depuis le lancement de l'application Web Planner. Dernière modifié: 2025-01-22 17:01

A7II en mode recadrage, c'est comme utiliser un appareil photo 10MPAPS-C. Selon vos utilisations, 10MP peut-être plus qu'adéquat. En termes d'ISO élevé, il sera à peu près aussi bon qu'un appareil photo APS-C moyen, donc environ un arrêt pire que le plein cadre A7II. Dernière modifié: 2025-06-01 05:06

Le courrier certifié est envoyé avec le courrier ordinaire, tandis que le courrier recommandé est envoyé séparément. 5. Les documents importants et les objets de valeur sont généralement envoyés par courrier recommandé car ils sont plus sécurisés que le courrier certifié. Dernière modifié: 2025-01-22 17:01

Les cartes mères Mini-ITX, en revanche, sont plus courtes en hauteur et en largeur que les cartes mères micro-ATX. Ils ne comportent généralement qu'une seule voie PCIe. Leur avantage, cependant, est dans leur plus petite taille. C'est parce que la plupart des boîtiers de taille moyenne à grande s'adapteront aux cartes mères plus petites. Dernière modifié: 2025-01-22 17:01

Utilisation des pinceaux à motifs Sélectionnez Windows> Bibliothèque de pinceaux ou sélectionnez l'outil Pinceau et accédez à l'icône Panneau de propriétés> Style> Bibliothèque de pinceaux. Double-cliquez sur n'importe quel pinceau de motif dans la bibliothèque de pinceaux pour l'ajouter au document. Une fois ajouté au document, il est répertorié dans la liste déroulante Style de trait du panneau Propriétés. Dernière modifié: 2025-01-22 17:01

Pour Android : ouvrez les paramètres du téléphone > Applications > Outlook > Assurez-vous que les contacts sont activés. Ensuite, ouvrez l'application Outlook et accédez à Paramètres> appuyez sur votre compte> appuyez sur Synchroniser les contacts. Dernière modifié: 2025-01-22 17:01

Filtrage ActiveX Ouvrez Internet Explorer et accédez au site sur lequel vous souhaitez autoriser l'exécution des contrôles ActiveX. Sélectionnez le bouton Bloqué dans la barre d'adresse, puis sélectionnez Désactiver le filtrage ActiveX. Si le bouton Bloqué n'apparaît pas dans la barre d'adresse, aucun contenu ActiveX n'est disponible sur cette page. Dernière modifié: 2025-01-22 17:01

Créer un champ calculé simple Étape 1 : Créez le champ calculé. Dans une feuille de calcul dans Tableau, sélectionnez Analyse > Créer un champ calculé. Dans l'éditeur de calcul qui s'ouvre, attribuez un nom au champ calculé. Étape 2 : saisissez une formule. Dans l'éditeur de calcul, saisissez une formule. Cet exemple utilise la formule suivante :. Dernière modifié: 2025-01-22 17:01

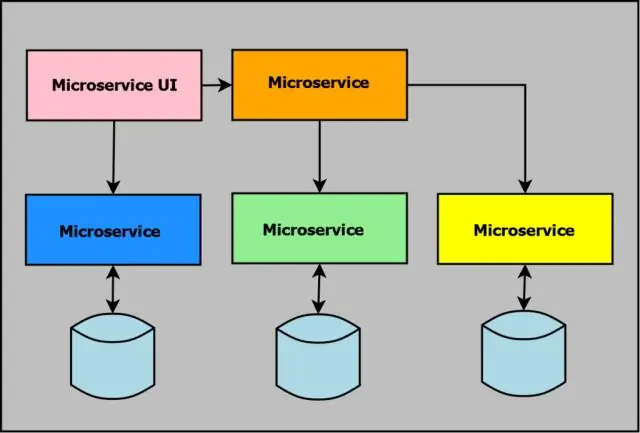

Les microservices sont une technique de développement logiciel (une variante du style structurel de l'architecture orientée services (SOA)) qui organise une application sous la forme d'un ensemble de services faiblement couplés. Dans une architecture de microservices, les services sont fins et les protocoles sont légers. Dernière modifié: 2025-01-22 17:01

Changer la langue de la vidéo Dans le menu de gauche, sélectionnez Vidéos. Cliquez sur le titre ou la vignette d'une vidéo. Ouvrez l'onglet Avancé. Choisissez la langue de la vidéo dans le menu déroulant Langue de la vidéo et enregistrez. Dernière modifié: 2025-01-22 17:01

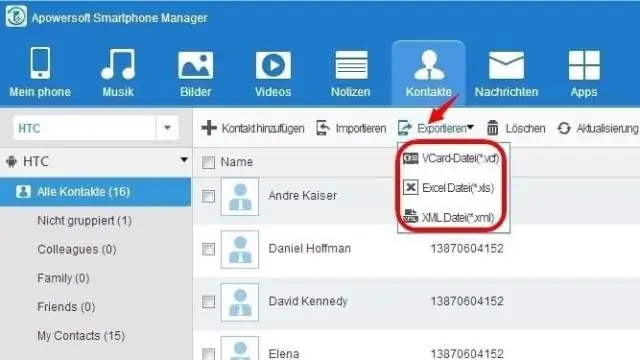

Ici, nous prendrons la version Windows comme exemple : Exécutez le programme et reliez le HTC au PC. Lancez le programme sur le PC et connectez votre appareil HTC à l'ordinateur via un câble USB, puis vous devez activer le débogage USB sur votre appareil HTC. Prévisualisez et sélectionnez vos contacts nécessaires. Commencer à transférer. Dernière modifié: 2025-01-22 17:01

Pour télécharger un fichier WSDL à partir du portail de développeur de base, procédez comme suit : Dans la section de navigation du portail de développeur, cliquez sur l'icône API. Toutes les API pouvant être utilisées par les développeurs d'applications sont affichées. Cliquez sur l'API qui contient le fichier WSDL. Cliquez sur Télécharger WSDL. Dernière modifié: 2025-01-22 17:01

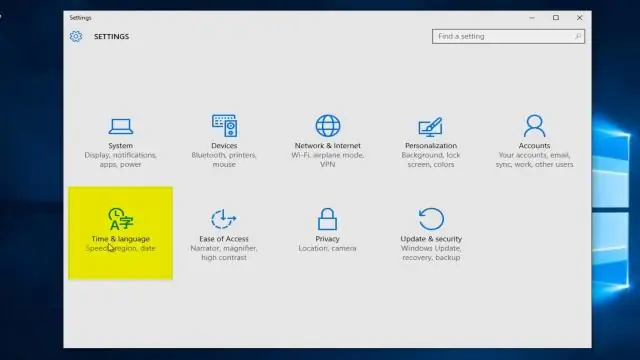

Comment changer la version du JDK IntelliJ IDEA ? Dans le menu, cliquez sur Fichier -> Structure du projet. Paramètres de la plate-forme -> SDK, ajoutez et pointez vers le dossier installé JDK 13. Paramètres du projet -> Projet, modifiez à la fois le SDK du projet et le niveau de langue du projet en JDK 13. Paramètres du projet -> Modules, modifiez le niveau de langue en JDK 13. Dernière modifié: 2025-01-22 17:01

En fait, vous avez plus de chance de gagner à la loterie que votre application est devenue une application du jour ou d'obtenir un gros succès. Développer une application vaut vraiment la peine d'essayer car vous apprendrez beaucoup au cours de ce processus, mais n'oubliez pas qu'avoir une application dans l'App Store est quelque chose, et la vendre en fait, c'est une autre histoire. Dernière modifié: 2025-01-22 17:01

Comment suivre un MacBook volé sur votre iPhone Lancez l'application Find iPhone. Connectez-vous avec votre nom d'utilisateur et votre mot de passe iCloud. Appuyez sur votre MacBook dans la liste des appareils. Si un emplacement est affiché sur la carte, il a été trouvé sur votre ordinateur. Appuyez sur le MacBook au centre de l'écran. Appuyez sur Lire le son, Verrouiller ou Effacer Mac. Dernière modifié: 2025-01-22 17:01

Étapes pour importer un fichier Excel dans Python à l'aide de pandas Étape 1 : Capturez le chemin du fichier. Tout d'abord, vous devrez capturer le chemin complet où le fichier Excel est stocké sur votre ordinateur. Étape 2 : appliquez le code Python. Et voici le code Python adapté à notre exemple. Étape 3 : Exécutez le code Python. Dernière modifié: 2025-01-22 17:01

Le traitement ascendant peut être défini comme une analyse sensorielle qui commence au niveau d'entrée - avec ce que nos sens peuvent détecter. Cette forme de traitement commence par les données sensorielles et va jusqu'à l'intégration par le cerveau de ces informations sensorielles. Le traitement ascendant a lieu au fur et à mesure. Dernière modifié: 2025-01-22 17:01

Prendre des captures d'écran Tirez vers le haut l'écran que vous souhaitez capturer. Appuyez simultanément sur les boutons d'alimentation et d'accueil. Le bouton d'alimentation se trouve sur le bord droit de votre S5 (lorsque le téléphone est face à vous) tandis que le bouton Accueil se trouve sous l'écran. Allez dans Galerie pour trouver votre capture d'écran. Appuyez sur le dossier Captures d'écran. Dernière modifié: 2025-01-22 17:01

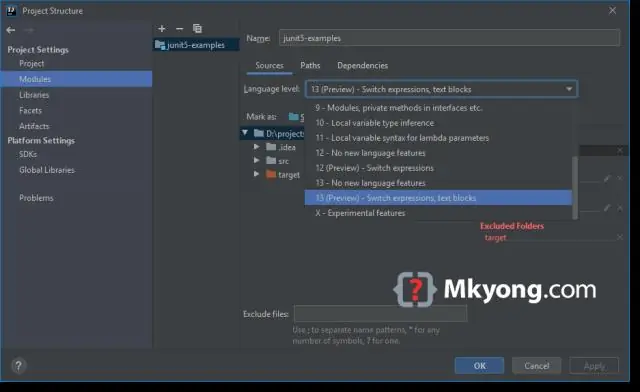

Étape 1 : Modifier les paramètres de la souris Cliquez ou appuyez sur le bouton Windows, puis tapez « souris ». Cliquez ou appuyez sur Modifier les paramètres de votre souris dans la liste d'options résultante pour ouvrir le menu principal des paramètres de la souris. (Ceci est également disponible à partir de l'application Paramètres principale.) Ensuite, sélectionnez Options de souris supplémentaires. Dernière modifié: 2025-01-22 17:01

Désactiver la connexion à Chrome Sur votre ordinateur, ouvrez Chrome. En haut à droite, cliquez sur Plus de paramètres. En bas, cliquez sur Avancé. Sous "Confidentialité et sécurité", désactivez Autoriser la connexion Chrome. Si vous avez activé la synchronisation dans Chrome, la désactivation de ce paramètre désactivera également la synchronisation. Dernière modifié: 2025-01-22 17:01