La taille 12 'x 18' est une taille courante pour les estampes et les affiches montées, en particulier dans l'art et le design. Cette taille standard de l'industrie est également appelée « Tabloid-Extra ». Dernière modifié: 2025-01-22 17:01

Langages utilisés : Java. Dernière modifié: 2025-01-22 17:01

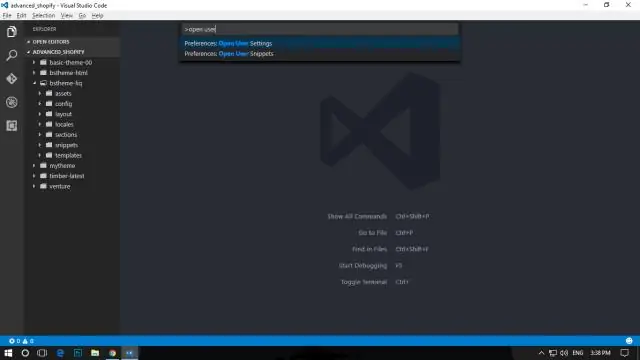

Une fois que vous avez défini votre configuration de lancement, démarrez votre session de débogage avec F5. Vous pouvez également exécuter votre configuration via la palette de commandes (Ctrl+Maj+P), en filtrant sur Débogage : sélectionnez et démarrez le débogage ou en tapant « debug » et en sélectionnant la configuration que vous souhaitez déboguer. Dernière modifié: 2025-01-22 17:01

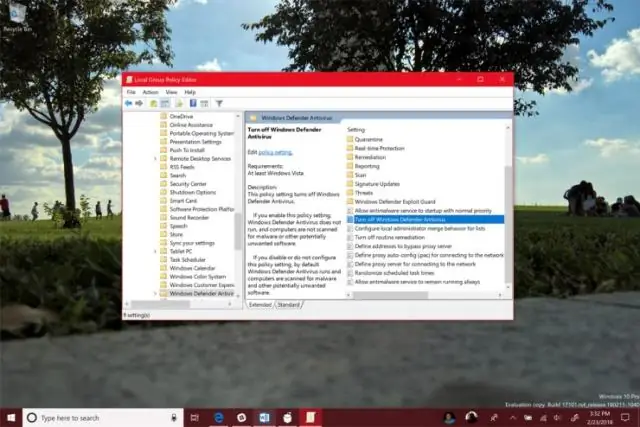

Si vous avez la version payante de Norton, exécutez-la simplement. Pour désactiver Defender, accédez à Services et WindowsDefender pour désactiver et arrêter le service. Si vous n'utilisez pas Defender et désinstallez Norton. Dernière modifié: 2025-01-22 17:01

Les données non groupées sont les données que vous collectez d'abord à partir d'une expérience ou d'une étude. Les données sont brutes, c'est-à-dire qu'elles ne sont pas triées en catégories, classées ou regroupées d'une autre manière. Un ensemble de données non groupé est essentiellement une liste de nombres. Dernière modifié: 2025-01-22 17:01

L'outil principal pour vérifier la réplication AD est "Repadmin", c'est un outil de ligne de commande qui a été introduit dans Windows Server 2003 r2 et encore largement utilisé pour vérifier les problèmes de réplication et pour forcer la réplication des données AD. Dernière modifié: 2025-01-22 17:01

Essayez d'utiliser ctrl + c deux fois pour obtenir l'invite de fin du travail par lots. Parfois, les gens modifient le comportement de ctrl + c pour copier/coller, vous pouvez donc en avoir besoin. Bien sûr, vous devez également vous assurer que la fenêtre du terminal a le focus clavier, ctrl + c ne fonctionnera pas si la fenêtre de votre navigateur a le focus. Dernière modifié: 2025-01-22 17:01

Idées de contenu de newsletter interne : 32 idées de contenu de newsletter pour les employés pour générer l'engagement des employés 1) Partagez les réalisations de l'entreprise. 2) Profil des nouvelles recrues. 3) Caractéristique des anniversaires des employés. 4) Pleins feux sur l'équipe. 5) Récompenses et reconnaissances individuelles. 6) Enquêtes, sondages et réactions sociales. 8) Annonces et rappels importants. Dernière modifié: 2025-01-22 17:01

Pour commencer à chiffrer les tables, nous devrons exécuter alter table table_name encryption='Y', car MySQL ne chiffrera pas les tables par défaut. Le dernier Percona Xtrabackup prend également en charge le cryptage et peut sauvegarder les tables cryptées. Vous pouvez également utiliser cette requête à la place : select * from information_schema. Dernière modifié: 2025-01-22 17:01

Ouvrez l'application Paramètres et faites défiler jusqu'à la préférence de l'application Appareil photo et appuyez dessus. Sur l'écran Appareil photo, désactivez le bouton « Scan QR codes ». La prochaine fois que vous pointez votre appareil photo sur un code QR, l'application ne le scannera pas. Dernière modifié: 2025-01-22 17:01

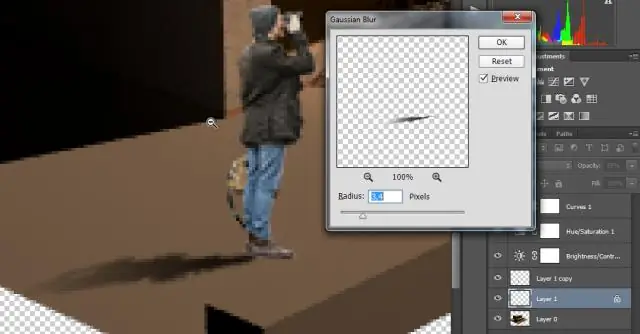

Dans la barre de menus, sélectionnez Image > Réglages > Luminosité/Contraste. Ajustez le curseur Luminosité pour modifier la luminosité globale de l'image. Ajustez le curseur Contraste pour augmenter ou diminuer le contraste de l'image. Cliquez sur OK. Dernière modifié: 2025-01-22 17:01

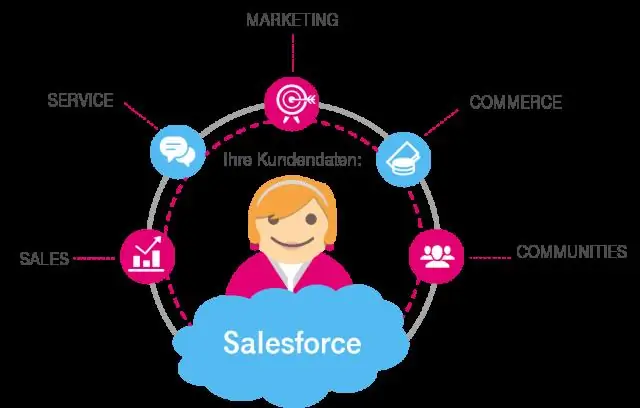

Qu'est-ce que Salesforce ? Fondée en 1999 par Marc Benioff, Dave Moellenhoff, Frank Dominguez et Parker Harris, ancien dirigeant d'Oracle (ORCL) - Get Report, Salesforce est l'une des premières entreprises mondiales à utiliser avec succès un logiciel CRM basé sur le cloud. Dernière modifié: 2025-01-22 17:01

Utilisation des manipulateurs endl et setw en C++ Avec les opérateurs d'entrée/sortie, C++ fournit une fonction permettant de contrôler la façon dont la sortie est affichée à l'écran. Cela se fait à l'aide de manipulateurs. Dernière modifié: 2025-01-22 17:01

Une expression infixe est une lettre unique, ou un opérateur, précédé d'une chaîne infixe et suivi d'une autre chaîne infixe. Dernière modifié: 2025-01-22 17:01

Vous pouvez connecter toutes sortes d'appareils Bluetooth à votre PC, y compris des claviers, des souris, des téléphones, des haut-parleurs et bien plus encore. Certains PC, tels que les ordinateurs portables et les tablettes, ont Bluetooth intégré. Si votre PC ne le fait pas, vous pouvez brancher un adaptateur USB Bluetooth dans le port USB de votre PC pour l'obtenir. Dernière modifié: 2025-01-22 17:01

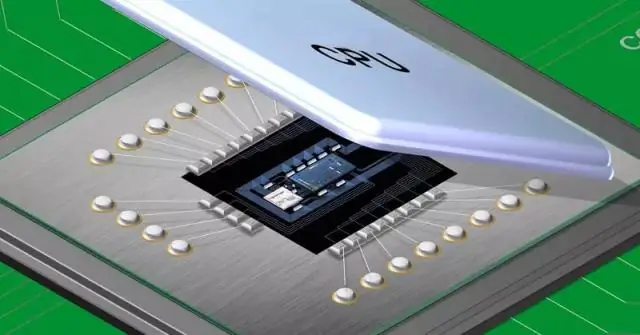

Clarifions d'abord ce qu'est un processeur et ce qu'est un cœur, une unité centrale de traitement CPU, peut avoir plusieurs cœurs, ces cœurs sont un processeur en soi, capable d'exécuter un programme mais il est autonome sur la même puce. Dernière modifié: 2025-01-22 17:01

Les ordinateurs aident à la recherche, à la production, à la distribution, au marketing, à la banque, à la gestion d'équipe, à l'automatisation des affaires, au stockage de données, à la gestion des employés et très utiles pour augmenter la productivité à moindre coût, moins de temps avec une haute qualité. C'est pourquoi l'utilisation de l'ordinateur est importante dans les affaires. Dernière modifié: 2025-01-22 17:01

Pour réinitialiser un mot de passe oublié pour la première fois : Cliquez sur Je ne connais pas mon mot de passe de messagerie. Entrez votre adresse email. Saisissez les deux mots affichés, séparés par un espace. Cliquez sur Soumettre. Localisez l'ID du modem câble sur votre modem. Dans la zone de texte, entrez l'adresse MAC de votre câble, en omettant les tirets. Cliquez sur Soumettre. Dernière modifié: 2025-01-22 17:01

Impression d'un composite d'illustrations Choisissez Fichier > Imprimer. Sélectionnez une imprimante dans le menu Imprimante. Choisissez l'une des options de plan de travail suivantes : Sélectionnez Sortie sur le côté gauche de la boîte de dialogue Imprimer et assurez-vous que Mode est défini sur Composite. Définissez des options d'impression supplémentaires. Cliquez sur Imprimer. Dernière modifié: 2025-01-22 17:01

Les Drive d'équipe n'ont pas de limite de capacité de stockage, mais vous ne pouvez pas dépasser 400 000 éléments dans un seul Drive d'équipe. Vous pouvez télécharger jusqu'à 750 gigaoctets de fichiers par jour et par compte Google. Voir les limites des Drive d'équipe pour en savoir plus. Dernière modifié: 2025-01-22 17:01

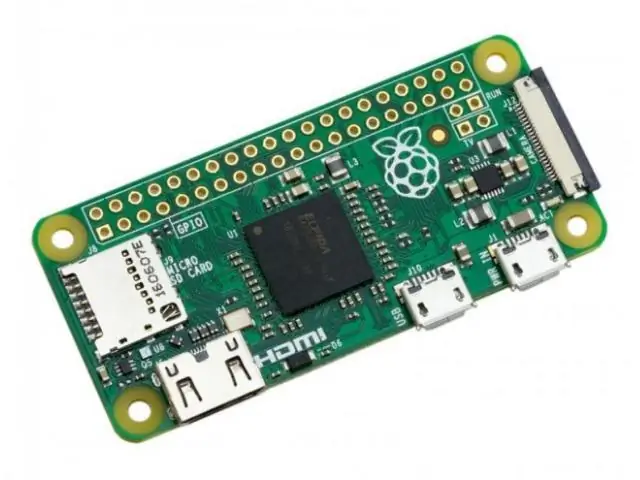

Les Raspberry Pi Zero et Zero Whave 512 Mo de RAM. Dernière modifié: 2025-01-22 17:01

L'os. path module est toujours le module path adapté au système d'exploitation sur lequel Python s'exécute, et donc utilisable pour les chemins locaux. Cependant, vous pouvez également importer et utiliser les modules individuels si vous souhaitez manipuler un chemin qui est toujours dans l'un des différents formats. Dernière modifié: 2025-01-22 17:01

Donc, la différence entre les deux est que vous pouvez réutiliser les classes alors que vous ne pouvez pas réutiliser les styles en ligne. Dernière modifié: 2025-01-22 17:01

Alpine Linux est une distribution qui a été presque spécialement conçue pour les images Docker et d'autres petites utilisations de type conteneur. Il se connecte à un énorme 5 Mo d'espace disque pour le système d'exploitation de base. Au moment où vous ajoutez dans le Node. js, cette image se déplace jusqu'à environ 50 Mo dans l'espace. Dernière modifié: 2025-01-22 17:01

VIDÉO À cet égard, comment rédiger des notes sous Windows ? Appuyez sur le petit "+" en haut à gauche et un autre carré apparaîtra. Continuez à répéter jusqu'à ce que vous en ayez assez. Ou vous pouvez faire un clic droit sur l'icône dans la barre des tâches puis ". Dernière modifié: 2025-01-22 17:01

Java - Comment utiliser Iterator ? Obtenez un itérateur au début de la collection en appelant la méthode iterator() de la collection. Configurez une boucle qui appelle hasNext(). Faites itérer la boucle tant que hasNext() renvoie true. Dans la boucle, obtenez chaque élément en appelant next(). Dernière modifié: 2025-01-22 17:01

Le règlement général sur la protection des données (RGPD) est une loi de l'Union européenne sur les données et la vie privée importante et influente à l'échelle mondiale. Le RGPD s'applique aux applications mobiles qui collectent et traitent les données personnelles des citoyens de l'UE. Peu importe si votre application est exploitée en dehors de l'UE. Le RGPD s'appliquera toujours. Dernière modifié: 2025-01-22 17:01

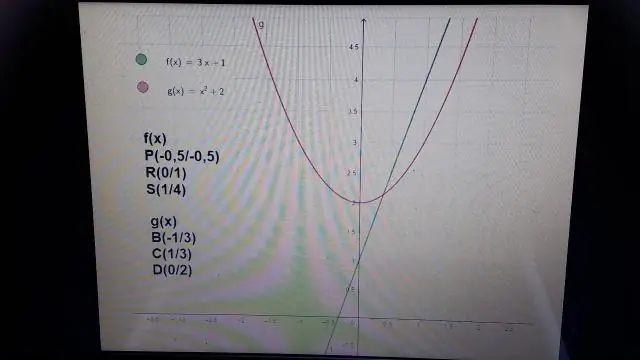

Exemples de fonctions. Une fonction est un mappage d'un ensemble d'entrées (le domaine) vers un ensemble de sorties possibles (le codomaine). La définition d'une fonction est basée sur un ensemble de paires ordonnées, où le premier élément de chaque paire provient du domaine et le second du codomaine. Dernière modifié: 2025-06-01 05:06

Le plan 22 La plus simple des expériences factorielles à deux niveaux est le plan où deux facteurs (disons facteur et facteur) sont étudiés à deux niveaux. Une seule réplique de cette conception nécessitera quatre exécutions () Les effets étudiés par cette conception sont les deux effets principaux, et et l'effet d'interaction. Dernière modifié: 2025-01-22 17:01

Édition d'images dans l'espace de conception Cricut Ouvrez l'espace de conception Cricut. Cliquez sur Télécharger l'image. Cliquez sur Parcourir. Sélectionnez la conception que vous souhaitez modifier. Effectuez un zoom avant sur la section de votre conception que vous souhaitez conserver et recadrez-la aussi près que possible de celle-ci. En utilisant l'outil gomme, vous pouvez supprimer toutes les parties supplémentaires du dessin que vous ne souhaitez pas conserver. Dernière modifié: 2025-01-22 17:01

Solr stocke cet index dans un répertoire appelé index dans le répertoire de données. Dernière modifié: 2025-01-22 17:01

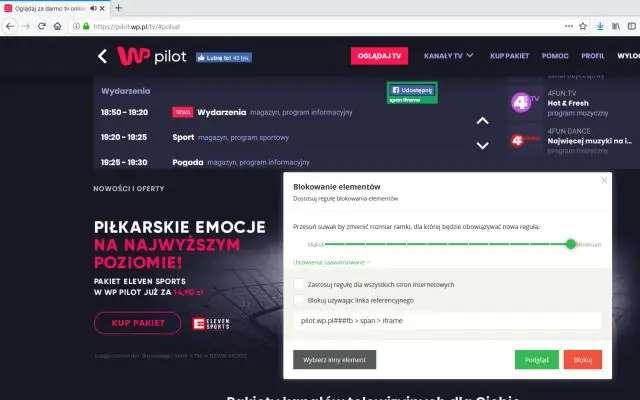

Domaines malveillants. La page Malware Domains répertorie les domaines connus pour générer du spam, héberger des botnets, créer des attaques DDoS et généralement contenir des logiciels malveillants. Dernière modifié: 2025-01-22 17:01

Malgré ce que vous pouvez entendre ou même lire, il n'est pas acceptable de torrent sans VPN ou proxy BitTorrent. Totorrent sans VPN demande des ennuis. Protégez vos torrents avec NordVPN. Dernière modifié: 2025-01-22 17:01

Qu'est-ce que LDA ? Choisissez votre ensemble unique de pièces. Choisissez le nombre de composites que vous souhaitez. Choisissez le nombre de pièces que vous voulez par composite (échantillon d'une distribution de Poisson). Choisissez le nombre de sujets (catégories) que vous souhaitez. Choisissez un nombre entre non nul et l'infini positif et appelez-le alpha. Dernière modifié: 2025-01-22 17:01

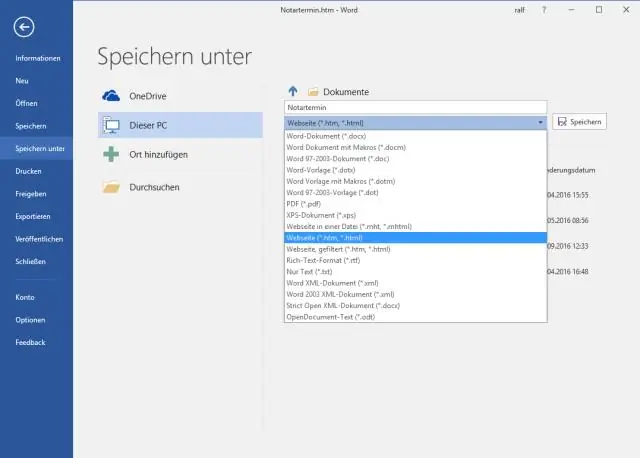

Pour rechercher et appliquer un modèle dans Word, procédez comme suit : Dans l'onglet Fichier, cliquez sur Nouveau. Sous Modèles disponibles, effectuez l'une des opérations suivantes : Pour utiliser l'un des modèles intégrés, cliquez sur Modèles d'échantillons, cliquez sur le modèle souhaité, puis sur Créer. Dernière modifié: 2025-01-22 17:01

Le processus est simple : utilisez l'outil django-admin pour créer le dossier du projet, les modèles de fichiers de base et le script de gestion de projet (manage.py). Utilisez manage.py pour créer une ou plusieurs applications. Enregistrez les nouvelles applications pour les inclure dans le projet. Connectez le mappeur d'URL/chemin pour chaque application. Dernière modifié: 2025-01-22 17:01

Les caractéristiques de la mémoire flash incluent une vitesse d'accès rapide, pas de bruit et une faible dissipation thermique. Les utilisateurs qui demandent une faible capacité de disque peuvent acheter une carte mémoire flash. Au lieu de cela, si vous avez des exigences élevées en matière de capacité, achetez un disque dur qui est beaucoup moins cher par gigaoctet. Dernière modifié: 2025-01-22 17:01

Accéder à la messagerie vocale - Samsung Galaxy A5 Select Phone. Appuyez et maintenez le numéro 1. Si votre messagerie vocale n'est pas configurée, sélectionnez Ajouter un numéro. Sélectionnez Numéro de messagerie vocale. Entrez le numéro de messagerie vocale et sélectionnez OK. Répétez les étapes 2-3 pour vérifier votre messagerie vocale. Dernière modifié: 2025-01-22 17:01

Transfert et sauvegarde Samsung GalaxySMS Sur la page d'accueil, cliquez sur « Sauvegarder votre téléphone » et connectez votre téléphone Galaxy à l'ordinateur via un câble USB. Le programme détectera automatiquement l'appareil et le répertoriera comme « Source ». Maintenant, sélectionnez "SMS" et cliquez sur "Démarrer la copie", puis choisissez l'emplacement de sauvegarde. Dernière modifié: 2025-01-22 17:01

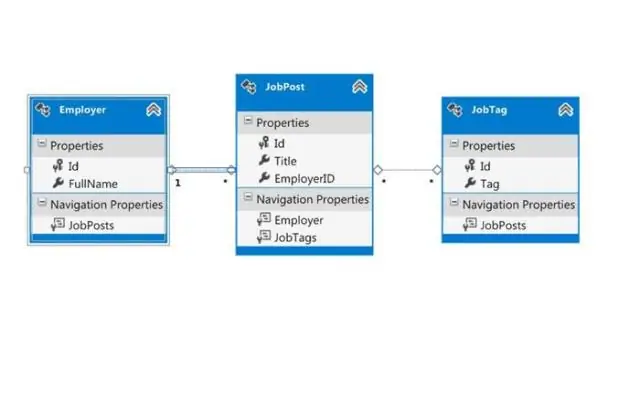

Entity Framework prend en charge la simultanéité optimiste par défaut. EF enregistre les données d'une entité dans la base de données, en supposant que les mêmes données n'ont pas été modifiées depuis le chargement de l'entité. S'il constate que les données ont changé, une exception est levée et vous devez résoudre le conflit avant de tenter de l'enregistrer à nouveau. Dernière modifié: 2025-01-22 17:01