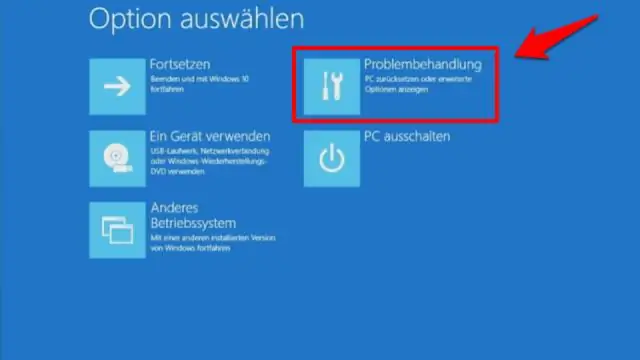

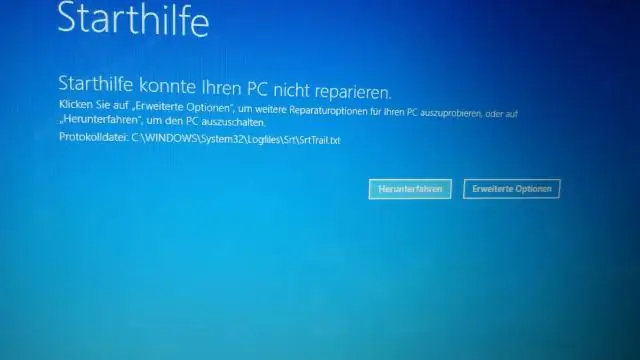

Le mode sans échec est un mode de diagnostic d'un système d'exploitation (OS) d'ordinateur. Sous Windows, le mode sans échec permet uniquement aux programmes et services essentiels du système de démarrer au démarrage. Le mode sans échec est destiné à aider à résoudre la plupart, sinon tous les problèmes au sein d'un système d'exploitation. Il est également largement utilisé pour supprimer les logiciels de sécurité malveillants. Dernière modifié: 2025-01-22 17:01

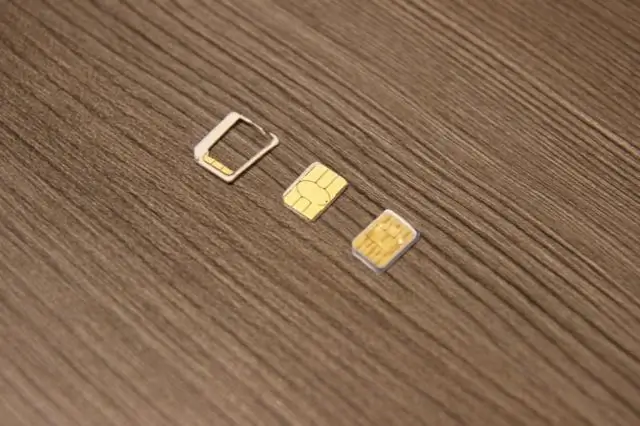

Dimensions de la carte SIM Comme vous pouvez le voir, les cartes Nano-SIM sont légèrement plus fines que les Mini et Micro SIM. Néanmoins, même si vous coupez une Micro-SIM pour l'insérer dans un plateau Nano-SIM, tout devrait bien se passer. Dernière modifié: 2025-01-22 17:01

Le type de données SQL Server TIME définit une heure du jour sur la base d'une horloge de 24 heures. La syntaxe du type de données TIME est la suivante : 1. TIME[(échelle de seconde fractionnaire)] L'échelle de seconde fractionnaire spécifie le nombre de chiffres pour la partie fractionnaire des secondes. Dernière modifié: 2025-01-22 17:01

Que sont les pointes d'obturation ? Volets Les pointes sont fabriquées à partir du même matériau que le volet : un plastique appelé polypropylène. Ils ont une finition en tête de bouton et une tige dentelée. Leur seul but est de fixer des volets extérieurs décoratifs au mur. Dernière modifié: 2025-01-22 17:01

Services de sécurité AAA La fonction AAA vous permet de vérifier l'identité, d'accorder l'accès et de suivre les actions des utilisateurs gérant un périphérique Cisco NX-OS. Les appareils Cisco NX-OS prennent en charge les protocoles RADIUS (Remote Access Dial-In User Service) ou Terminal Access Controller Access Control Device Plus (TACACS+). Dernière modifié: 2025-01-22 17:01

Tous les produits Office 2007 seront désinstallés. Si vous souhaitez désinstaller uniquement Excel 2007, chargez le disque d'installation de MS Office 2007, choisissez Ajouter ou Supprimer des composants (il est choisi par défaut), appuyez sur le bouton Suivant, cliquez dans l'arborescence sur Microsoft Office Excel et choisissez Composant non disponible, puis appuyez sur le bouton Suivant. Dernière modifié: 2025-01-22 17:01

Test de frappe à 10 touches Tapez la partie en surbrillance, puis appuyez sur Entrée. Utilisez le petit doigt de votre main droite pour appuyer sur Entrée. Placez votre majeur sur la touche '5', votre index sur '4' et l'annulaire sur '6'. N'oubliez pas de ne pas utiliser votre main gauche lorsque vous vous entraînez à taper 10 touches. N'oubliez pas de ne pas regarder le clavier lorsque vous tapez. Dernière modifié: 2025-01-22 17:01

VIDÉO De même, les gens demandent, comment puis-je prendre des photos sur mon iPhone ? Utilisez l'appareil photo avant pour prendre un selfie en mode Photo ou en mode Portrait (iPhone X et versions ultérieures) Sur l'iPhone 11, l'iPhone 11 Pro et l'iPhone 11 Pro Max, appuyez sur pour passer à la caméra frontale.. Dernière modifié: 2025-01-22 17:01

Nettoyer les taches de marqueur effaçable à sec avec : Alcool isopropylique. Assurez-vous que vous utilisez la solution à 99% ou 90%. Peroxyde. Non 99% d'alcool isopropylique à portée de main pour nettoyer votre tableau effaçable à sec ? Désinfectant pour les mains. WD-40. Laque pour les cheveux. Dentifrice. Ben-Gay. Comète. Dernière modifié: 2025-01-22 17:01

L'imprimante à impact fait référence à une classe d'imprimantes qui fonctionnent en frappant une tête ou une aiguille contre un ruban encreur pour faire une marque sur le papier. Cela inclut les imprimantes matricielles, les imprimantes à marguerite et les imprimantes ligne. Dernière modifié: 2025-01-22 17:01

Cause : le style de référence de cellule par défaut (A1), qui fait référence aux colonnes sous forme de lettres et aux lignes sous forme de nombres, a été modifié. Dans le menu Excel, cliquez sur Préférences. Sous Création, cliquez sur Général. Décochez la case Utiliser le style de référence R1C1. Les en-têtes de colonnes affichent désormais A, B et C, au lieu de 1, 2, 3, etc. Dernière modifié: 2025-01-22 17:01

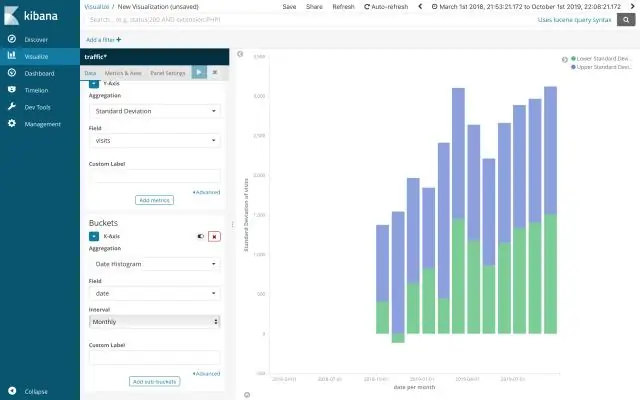

Les agrégations de compartiments prennent en charge les agrégations à filtre unique et à plusieurs filtres. Une agrégation à filtre unique crée un compartiment unique à partir de tous les documents qui correspondent à une requête ou à une valeur de champ spécifiée dans la définition de filtre. Les documents correspondant à cette valeur seront ensuite ajoutés à un seul bucket généré par l'agrégation. Dernière modifié: 2025-01-22 17:01

Comment fonctionne une alimentation sans interruption (UPS) ? Une alimentation sans coupure (UPS), également connue sous le nom de batterie de secours, fournit une alimentation de secours lorsque votre source d'alimentation habituelle tombe en panne ou que la tension chute à un niveau inacceptable. Un onduleur permet l'arrêt sûr et ordonné d'un ordinateur et de l'équipement connecté. Dernière modifié: 2025-01-22 17:01

Au prix de seulement 69 $ et des fonctionnalités sportives telles que Google Cast intégré et la recherche vocale, l'appareil prenant en charge 4K et HDR semble valoir le détour. Mais en fin de compte, Mi Box est toujours un lecteur Android TV, et soumis aux limitations de cette plate-forme - qui sont nombreuses. Dernière modifié: 2025-01-22 17:01

Pour créer un dossier de partage sous Windows 7, vous devrez procéder comme suit : Créez un nouveau dossier sur le lecteur C de l'ordinateur et donnez un nom au dossier (Analyses). Partagez le dossier à l'aide des boutons Partage et Partage avancé. Accéder aux propriétés du dossier. Configuration du dossier sous 'Partager. Dernière modifié: 2025-01-22 17:01

Les messages HTTP sont la façon dont les données sont échangées entre un serveur et un client. Il existe deux types de messages : les requêtes envoyées par le client pour déclencher une action sur le serveur, et les réponses, la réponse du serveur. Les messages HTTP sont composés d'informations textuelles codées en ASCII et s'étendent sur plusieurs lignes. Dernière modifié: 2025-01-22 17:01

Bricolage : connectez une webcam USB à votre téléviseur. Certains téléviseurs haut de gamme prennent en charge le chat vidéo avec une webcam sans ordinateur, tout comme quelques appareils Internet qui se connectent à un téléviseur. Cependant, même si votre téléviseur ne prend pas en charge les connexions webcam directes, vous pouvez toujours utiliser votre ordinateur pour diffuser la caméra sur votre téléviseur. Dernière modifié: 2025-01-22 17:01

Le champ Oui-Non est utilisé pour collecter des données avec uniquement une réponse Oui ou Non. Le champ apparaît sous forme de liste déroulante sur le canevas. La réponse est stockée dans une base de données sous forme de 1 ou 0 où 1 = Oui et 0 = Non. Lors de l'écriture du code de vérification, utilisez (+) et (–) pour indiquer respectivement oui et non. Dernière modifié: 2025-06-01 05:06

Lancez Power BI Desktop, cliquez sur Obtenir des données dans la barre d'outils, puis cliquez sur Plus…. Dans la boîte de dialogue Obtenir des données, recherchez et sélectionnez le connecteur Spark. Cliquez sur Connecter. Dans la boîte de dialogue Spark, configurez votre connexion de cluster. Dernière modifié: 2025-01-22 17:01

Pour définir le style, utilisez border-style et choisissez un style dans la liste des mots CSS disponibles. Pour définir la couleur, utilisez border-color et utilisez des codes de couleur hexadécimaux, RVB ou RVBA. Pour définir la largeur, le style et la couleur en même temps, utilisez la propriété border. Pour définir des bordures individuelles, utilisez le haut, la droite, la gauche et le bas (ex. Dernière modifié: 2025-01-22 17:01

Il s'agit du site Web à partir duquel vous téléchargerez le fichier VirtualBox DMG. Cliquez sur Télécharger VirtualBox. Cliquez sur le lien des hôtes OS X. Ouvrez le fichier DMG « VirtualBox ». Double-cliquez sur le 'VirtualBox. Naviguez à travers les invites d'installation. Attendez la fin de l'installation. Ouvrez VirtualBox. Dernière modifié: 2025-01-22 17:01

Les programmes et fichiers seront supprimés : si vous utilisez XP ou Vista, la mise à niveau de votre ordinateur vers Windows10 supprimera tous vos programmes, paramètres et fichiers. Ensuite, une fois la mise à niveau terminée, vous pourrez restaurer vos programmes et fichiers sur Windows 10. Dernière modifié: 2025-01-22 17:01

Microsoft a introduit pour la première fois Service Broker dans le cadre du moteur relationnel de SQL Server 2005. Service Broker est une infrastructure de messagerie asynchrone avec laquelle vous pouvez implémenter des applications de base de données évolutives, distribuées, hautement disponibles, fiables et sécurisées basées sur SQL Server. Dernière modifié: 2025-01-22 17:01

Il n'est pas possible d'ajouter des polices personnalisées à GoogleDocs pour le moment. Vous pouvez ajouter des polices supplémentaires en cliquant sur la liste des polices et en allant sur « Plus de polices » en haut. Si vous trouvez une police dans la liste que vous utilisez, cliquez simplement dessus pour l'ajouter à votre liste de polices. Dernière modifié: 2025-01-22 17:01

Cloud native est un double terme. C'est le nom d'une approche de création d'applications et de services spécifiquement pour un environnement cloud. Ce sont aussi les caractéristiques de ces applications et services. Dernière modifié: 2025-01-22 17:01

VIDÉO Simplement, comment SQL Assistant se connecte-t-il à la base de données Teradata ? À relier vers une source de données, depuis la fenêtre principale de Assistant SQL Teradata sélectionnez "Outils" et " Relier .. Dernière modifié: 2025-01-22 17:01

Il peut exister différentes versions des fichiers redistribuables Microsoft Visual C++. Ils seraient pour 2005, 2008 et 2010. Plusieurs fois, le logiciel nécessite ces fichiers et installe automatiquement les fichiers requis. Le programme Visual C++ n'est pas installé sur votre ordinateur, vous ne verrez donc aucun fichier pour celui-ci. Dernière modifié: 2025-01-22 17:01

Étape 1 : Hébergez avec une adresse IP dédiée. Afin de fournir la meilleure sécurité, les certificats SSL nécessitent que votre site Web ait sa propre adresse IP dédiée. Étape 2 : Achetez un certificat. Étape 3 : Activez le certificat. Étape 4 : Installez le certificat. Étape 5 : Mettez à jour votre site pour utiliser HTTPS. Dernière modifié: 2025-01-22 17:01

Pour appliquer un thème à une présentation entière, cliquez simplement sur le thème que vous souhaitez appliquer dans le groupe Thèmes de l'onglet Conception. Ces thèmes sont nommés comme suit : Thème Office. Facette. Intégral. Ion. Salle de conférence ionique. Biologique. Rétrospection. Tranche. Dernière modifié: 2025-01-22 17:01

Si vous remplacez un interrupteur, une mise à la terre n'est pas requise, conformément à l'exception ci-dessus. Cependant, si vous installez un commutateur; remplacement ou autre, dans un boîtier métallique mis à la terre. L'interrupteur sera mis à la terre via la culasse de l'appareil et les vis de montage. Donc, si le boîtier métallique est mis à la terre, le commutateur est également mis à la terre. Dernière modifié: 2025-01-22 17:01

Le CNSSI 4009 définit l'héritage de contrôle de sécurité comme « une situation dans laquelle un système d'information ou une application est protégé par des contrôles de sécurité (ou des parties de contrôles de sécurité) qui sont développés, mis en œuvre et évalués, autorisés et surveillés par des entités autres que celles responsables de la système ou. Dernière modifié: 2025-01-22 17:01

L'activation par propagation est une méthode de recherche de réseaux associatifs, de réseaux de neurones biologiques et artificiels ou de réseaux sémantiques. Les modèles d'activation de propagation sont utilisés en psychologie cognitive pour modéliser l'effet de diffusion. Dernière modifié: 2025-01-22 17:01

L'extension de fichier pour la vidéo flash est FLV et les fichiers FLV sont le format préféré pour diffuser des clips vidéo via flash. SWF est l'extension de fichier que les utilisateurs finaux voient. Il s'agit de la version compressée du fichier FLA qui a été optimisée pour l'affichage sur un navigateur Web. Dernière modifié: 2025-01-22 17:01

En ce qui concerne le coût, la version sous licence perpétuelle de Pro ToolsStandard coûte 599 $ et est livrée avec un plan de mise à niveau d'un an. Dernière modifié: 2025-01-22 17:01

Nous avons rendu Open Sauce gratuit pour développer l'accès instantané open source à notre cloud de périphériques virtuels pour tester les sites Web et les applications de bureau et mobiles. Utilisez nos modules de formation intégrés au produit, le livre de recettes Sauce Labs ou le référentiel GitHub du cadre de test pour être opérationnel rapidement. Dernière modifié: 2025-01-22 17:01

Un plan factoriel est un plan impliquant deux facteurs ou plus dans une seule expérience. Ces conceptions sont classées selon le nombre de niveaux de chaque facteur et le nombre de facteurs. Ainsi, une factorielle 2x2 aura deux niveaux ou deux facteurs et une factorielle 2x3 aura trois facteurs chacun à deux niveaux. Dernière modifié: 2025-01-22 17:01

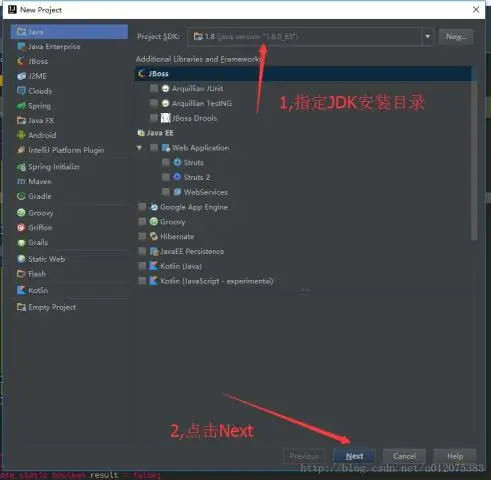

Tomcat est un serveur Web tandis qu'un fichier ear peut être déployé sur un serveur d'applications complet comme JBoss ou WebSphere. Nous pouvons toujours convertir un déploiement de fichier ear en déploiement tomcat si le fichier ear ne dépend d'aucune API EBJ. Dernière modifié: 2025-01-22 17:01

Azure Repos est un ensemble d'outils de contrôle de version que vous pouvez utiliser pour gérer votre code. Que votre projet logiciel soit grand ou petit, utiliser le contrôle de version dès que possible est une bonne idée. Dernière modifié: 2025-01-22 17:01

Avira Free Antivirus - Meilleure technologie antivirus globale. Antivirus gratuit Panda - Meilleur pour la protection Internet. Sophos Home Free - Idéal pour les familles. AVG AntiVirus Free - Le meilleur pour la protection contre le phishing. Avast Free Antivirus - Fonctionnalités supplémentaires Bestfor. Dernière modifié: 2025-01-22 17:01

Une présentation PowerPoint prenant en charge les macros est une présentation qui utilise des macros. Microsoft Office 2007 a commencé à mettre en œuvre des améliorations de sécurité pour se protéger contre les menaces malveillantes, notamment en proposant deux types de fichiers dans les présentations PowerPoint :. pptx et. pptm. Dernière modifié: 2025-01-22 17:01