USB Disk Security est un logiciel pour prévenir les risques d'infection par les virus USB, les disques durs mobiles, les cartes mémoire nuisibles à votre ordinateur, ainsi que la perte de données ne devrait pas se produire. Protégez et contre tout virus malveillant se propageant via les clés USB. La meilleure solution pour protéger l'ordinateur hors ligne. Dernière modifié: 2025-01-22 17:01

Signifie « Digital-to-Analog Converter » et se prononce souvent « dac ». Étant donné que les ordinateurs ne reconnaissent que les informations numériques, la sortie produite par les ordinateurs est généralement au format numérique. Cependant, certains périphériques de sortie n'acceptent qu'une entrée analogique, ce qui signifie qu'un convertisseur numérique-analogique, ou DAC, doit être utilisé. Dernière modifié: 2025-01-22 17:01

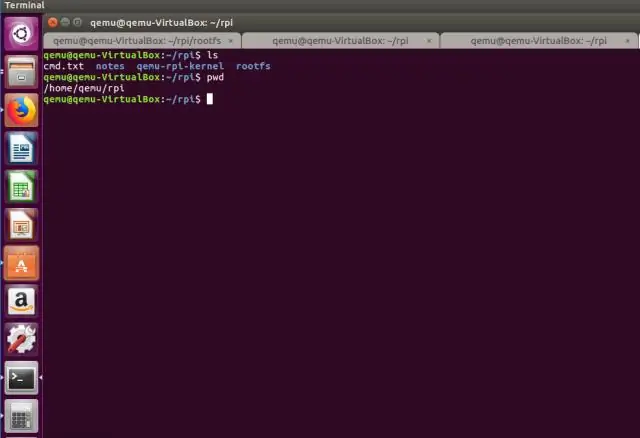

Commandes de fichiers et de répertoires Pour naviguer dans le répertoire racine, utilisez 'cd /' Pour naviguer vers votre répertoire personnel, utilisez 'cd' ou 'cd ~' Pour remonter d'un niveau de répertoire, utilisez 'cd..' Pour naviguer jusqu'au précédent répertoire (ou retour), utilisez 'cd-. Dernière modifié: 2025-01-22 17:01

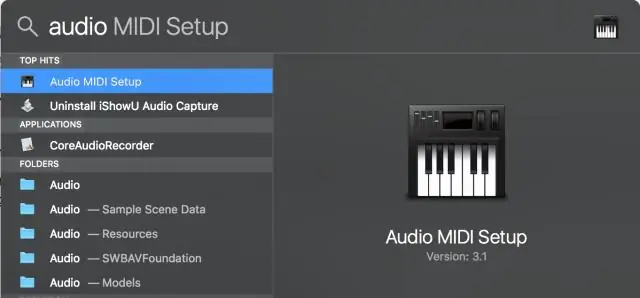

Ouvrez Spotlight en appuyant sur Commande + Espace ou en cliquant sur la loupe dans le coin supérieur droit de votre bureau. Tapez Configuration audio et MIDI. Appuyez sur Entrée ou sélectionnez Configuration audio et MIDI dans la liste. Deux fenêtres devraient ouvrir les périphériques audio et MIDI Studio. Dernière modifié: 2025-01-22 17:01

#1) Prise en charge de la plate-forme PyCharm : WINDOWS, LINUX, MAC, etc. PyCharm est l'un des IDE Python largement utilisés qui a été créé par Jet Brains. C'est l'un des meilleurs IDE pour Python. PyCharm est tout ce dont un développeur a besoin pour un développement Python productif. Dernière modifié: 2025-01-22 17:01

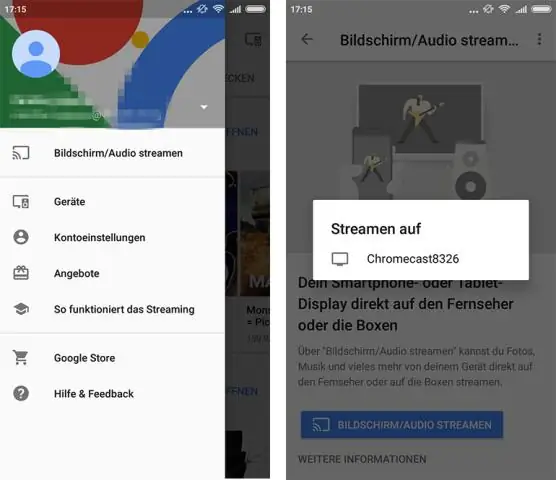

Diffusez de la musique et des vidéos depuis votre ordinateur Sur votre ordinateur, ouvrez Chrome. En haut à droite, cliquez sur Plus de diffusion. En haut, à côté de "Cast to", cliquez sur la flèche vers le bas. Sous "Diffuser un fichier vidéo ou audio", cliquez sur Castfile. Sélectionner un fichier. Choisissez votre appareil Chromecast sur lequel vous souhaitez que le fichier soit lu. Dernière modifié: 2025-01-22 17:01

L'examen CISSP de (ISC)² couvre 8 domaines en 2018, à savoir : la sécurité et la gestion des risques. SécuritéIngénierie. Communications et sécurité des réseaux. Gestion des identités et des accès. Dernière modifié: 2025-01-22 17:01

L'éducation aux médias est la capacité d'accéder, d'analyser, d'évaluer et de créer des médias sous diverses formes. Les définitions, cependant, évoluent avec le temps et une définition plus robuste est maintenant nécessaire pour situer l'éducation aux médias dans le contexte de son importance pour l'éducation des étudiants dans une culture médiatique du 21e siècle. Dernière modifié: 2025-01-22 17:01

Pour afficher le contenu d'une base de données : Attachez la base de données dans l'Explorateur d'objets. Dans l'Explorateur d'objets, sélectionnez la base de données que vous avez attachée et développez son contenu. Dans la catégorie Tables, sélectionnez la table que vous souhaitez afficher. Cliquez avec le bouton droit sur le nom de la table et sélectionnez Modifier les 200 premières lignes dans le menu contextuel. Dernière modifié: 2025-01-22 17:01

Les données secondaires sont les données déjà existantes, collectées plus tôt par les agences et organisations chargées de l'enquête. Les données primaires sont des données en temps réel alors que les données secondaires sont celles qui se rapportent au passé. Les sources primaires de collecte de données comprennent les enquêtes, les observations, les expériences, les questionnaires, les entretiens personnels, etc. Dernière modifié: 2025-01-22 17:01

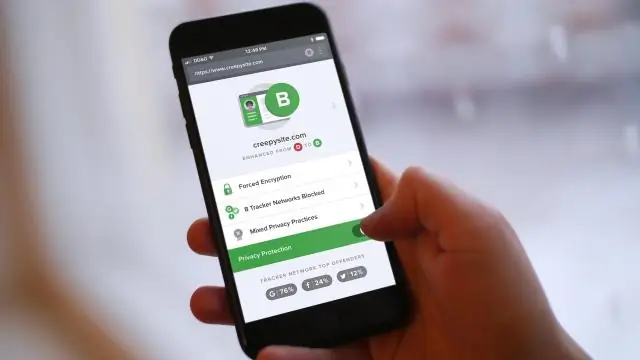

DuckDuckGo - Désactivez la recherche sécurisée Accédez aux paramètres généraux. Désactiver la recherche sécurisée. Dernière modifié: 2025-01-22 17:01

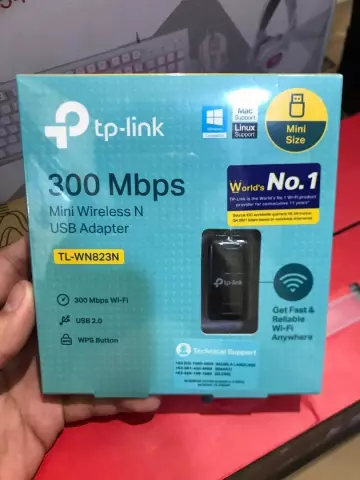

Une prise USB vous permet de recharger un gadget électrique, comme une tablette ou un smartphone, à l'aide de son cordon de charge USB ordinaire, sans avoir besoin d'un adaptateur ou d'un ordinateur supplémentaire. Il laisse également les prises électriques libres pour une utilisation régulière. Dernière modifié: 2025-01-22 17:01

Un index sur une colonne ralentit les performances des insertions, des mises à jour et des suppressions. Une base de données fréquemment mise à jour doit avoir moins d'index qu'une base de données en lecture seule. Considérations relatives à l'espace Les index occupent de l'espace dans la base de données. Si la taille de la base de données est une préoccupation majeure, vous devez créer des index avec parcimonie. Dernière modifié: 2025-01-22 17:01

Normalement, le voyant orange signifie simplement qu'il est en charge et que la batterie n'est pas encore pleine. Lorsqu'elle est pleine, le voyant devient vert. Si votre voyant de charge reste orange et ne passe jamais au vert, cela pourrait indiquer un problème avec une batterie incapable de tenir la charge. Dernière modifié: 2025-01-22 17:01

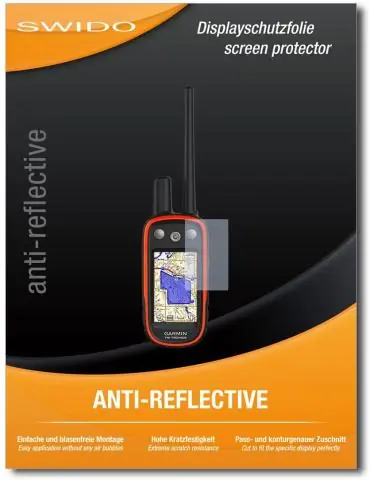

Le protecteur d'écran liquide n'ajoute aucune protection notable contre les rayures. Il ne remplit pas non plus les fissures ou les rayures. Mais cela ajoute à la protection contre les impacts de votre smartphone. Ce n'est pas la même chose avec les protecteurs d'écran liquides car les rayures sont permanentes et les écrans fissurés sont permanents. Dernière modifié: 2025-01-22 17:01

En juillet 2017, Roger Dingledine, l'un des trois fondateurs du projet Tor, a déclaré que Facebook est le plus grand service caché. Le Dark Web ne représente que 3% du trafic du réseau Tor. Dernière modifié: 2025-01-22 17:01

Campus Cash Cela comprend toutes les unités de restauration des logements, la plupart des laboratoires informatiques de la bibliothèque CU Boulder, les laboratoires informatiques OIT, la plupart des buanderies des logements et la plupart des centres de copie CU Boulder. Lorsque vous effectuez des achats avec votre Buff OneCard en utilisant Campus Cash, le montant de l'achat sera débité électroniquement de votre compte. Dernière modifié: 2025-01-22 17:01

ForName() L'approche la plus courante pour enregistrer un pilote consiste à utiliser la classe Java. forName(), pour charger dynamiquement le fichier de classe du pilote en mémoire, qui l'enregistre automatiquement. Cette méthode est préférable car elle permet de rendre l'enregistrement du pilote configurable et portable. Dernière modifié: 2025-01-22 17:01

Microsoft Word est utilisé pour le traitement de texte et fait partie de la suite d'applications Microsoft Office. Il est principalement utilisé pour créer et relire des documents tels que des lettres, des manuscrits, des rapports, des tests et des devoirs. En tant que tel, les candidats à un poste peuvent être testés dans leur maîtrise de Word dans le cadre de leur candidature. Dernière modifié: 2025-01-22 17:01

Samsung DeX est une application native qui vous permet d'utiliser votre téléphone Samsung sur une interface « de type ordinateur de bureau ». Implémenté sur leurs derniers appareils, il permet à tout propriétaire de S8/S9 ou Note 8 (par exemple) de connecter son téléphone à une station d'accueil et d'utiliser Android comme ordinateur personnel. Dernière modifié: 2025-01-22 17:01

InputStream est utilisé pour de nombreuses choses que vous lisez. OutputStream est utilisé pour de nombreuses choses sur lesquelles vous écrivez. InputStream est utilisé pour la lecture, OutputStream pour l'écriture. Ils sont connectés en tant que décorateurs les uns aux autres de sorte que vous pouvez lire/écrire tous les différents types de données à partir de tous les différents types de sources. Dernière modifié: 2025-01-22 17:01

Hortonworks DataFlow (HDF) fournit une plate-forme de bout en bout qui collecte, organise, analyse et agit sur les données en temps réel, sur site ou dans le cloud, avec une interface visuelle glisser-déposer. Cette plate-forme comprend la gestion des flux, le traitement des flux et les services de gestion. Dernière modifié: 2025-01-22 17:01

Définir la police ou la couleur du texte des messages que vous envoyez Cliquez sur Fichier > Options > E-mail. Sous Composer des messages, cliquez sur Papeterie et polices. Sous l'onglet Papier à lettres personnel, sous Nouveaux messages électroniques, cliquez sur Police. Dans l'onglet Police, sous Police, cliquez sur la police que vous souhaitez utiliser. Vous pouvez également sélectionner un style et une taille de police. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez ignorer une méthode de test, utilisez @Ignore avec l'annotation @Test. Si vous souhaitez ignorer tous les tests de classe, utilisez l'annotation @Ignore au niveau de la classe. Dernière modifié: 2025-01-22 17:01

En termes simples, le mécanisme d'auto-attention permet aux entrées d'interagir les unes avec les autres (« soi ») et de découvrir à qui elles devraient prêter plus d'attention (« attention »). Les sorties sont des agrégats de ces interactions et des scores d'attention. Dernière modifié: 2025-01-22 17:01

Types de communication non verbale Contact visuel. Expressions faciales. Gestes. Posture et orientation du corps. Le langage du corps. Espace et Distance. Proximité. Para-linguistique. Dernière modifié: 2025-01-22 17:01

PL/SQL fournit le package DBMS_SQL qui vous permet de travailler avec du SQL dynamique. Le processus de création et d'exécution du SQL dynamique contient le processus suivant. OPEN CURSOR : Le SQL dynamique s'exécutera de la même manière qu'un curseur. Donc, pour exécuter l'instruction SQL, nous devons ouvrir le curseur. Dernière modifié: 2025-01-22 17:01

L'analyse descriptive utilise des techniques d'agrégation de données et d'exploration de données pour vous donner une connaissance du passé, mais l'analyse prédictive utilise des techniques d'analyse statistique et de prévision pour connaître l'avenir. Dans un modèle prédictif, il identifie les modèles trouvés dans les données passées et transactionnelles pour trouver les risques et les résultats futurs. Dernière modifié: 2025-01-22 17:01

Les. NET Framework est requis pour exécuter de nombreuses applications sous Windows. Dernière modifié: 2025-06-01 05:06

En logique et en mathématiques, l'inverse d'un énoncé catégorique ou implicationnel est le résultat de l'inversion de ses deux énoncés constitutifs. Pour l'implication P → Q, l'inverse est Q → P. Pour la proposition catégorique Tous les S sont P, l'inverse est Tous les P sont S. Dernière modifié: 2025-01-22 17:01

Angular est utilisé dans des applications et des sites publics tels que Google Cloud Platform et AdWords, ainsi que dans de nombreux outils internes. Dernière modifié: 2025-01-22 17:01

Utilisation de jquery dans les composants Lightning Étape 1 : téléchargez le fichier javascript Jquery. téléchargez la dernière version de jquery sur https://jquery.com/download/. Étape 2 : Télécharger vers la ressource statique. Étape 3 : Il est temps de coder ! Voici le code simple qui affichera le nombre total de caractères restants dans la zone de saisie de texte. <ltng:require scripts='{!$. Dernière modifié: 2025-01-22 17:01

Le Jack 45 enregistré (RJ45) est un type standard de connecteur physique pour les câbles réseau. Les connecteurs RJ45 sont le plus souvent utilisés avec des câbles et des réseaux Ethernet. Les câbles Ethernet modernes comportent de petites fiches en plastique à chaque extrémité qui sont insérées dans les prises RJ45 des appareils Ethernet. Dernière modifié: 2025-06-01 05:06

Mo Li Hua Mètre/Tempo/Rythme - Présentation musicale de l'IB. Mo Li Hua est composé en 4/4. Il est destiné à être joué avec « beauté et grâce ». Le tempo varie de 68 à 76 dans la chanson. Dernière modifié: 2025-01-22 17:01

Reactor Pattern est une idée d'opérations d'E/S non bloquantes dans Node. js. Ce modèle fournit un gestionnaire (dans le cas de Node. js, une fonction de rappel) associé à chaque opération d'E/S. Lorsqu'une requête d'E/S est générée, elle est soumise à un démultiplexeur. Dernière modifié: 2025-01-22 17:01

Police de note de bas de page par défaut. Ma valeur par défaut est Times New Roman, mais Word met parfois des notes de bas de page dans Calibri. Dernière modifié: 2025-01-22 17:01

Non, en fait, vous ne pouvez pas. Cependant, vous pouvez contacter Twitter au sujet de la menace. ils interdiront le compte .. traquer l'adresse IP de quelqu'un nécessite des connaissances en informatique et le logiciel pour le faire, mais sur Twitter, Twitter garde les adresses IP privées. Dernière modifié: 2025-01-22 17:01

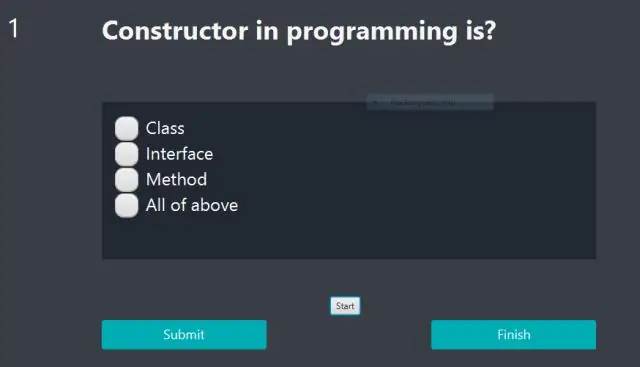

Vous ne pouvez pas avoir de constructeur paramétré dans les objets créés dynamiquement par certains logiciels comme dans les servlets. Si vous implémentez l'interface Servlet pour écrire un Servlet (au lieu d'étendre HttpServlet), vous ne pouvez pas avoir de constructeur (dans l'interface). Dernière modifié: 2025-01-22 17:01

Un site bloqué est une adresse IP qui ne peut pas établir de connexion via le Firebox. Vous dites au Firebox de bloquer des sites spécifiques dont vous savez ou pensez qu'ils représentent un risque pour la sécurité. Vous pouvez définir deux types différents d'adresses IP bloquées : permanentes et auto-bloquées. Dernière modifié: 2025-06-01 05:06

Malgré ces nouvelles inventions, Archimède a conçu des dispositifs défensifs pour contrer les efforts romains, notamment un énorme crochet actionné par une grue - la griffe d'Archimède - qui a été utilisé pour soulever les navires ennemis hors de la mer avant de les jeter à leur perte. Dernière modifié: 2025-06-01 05:06