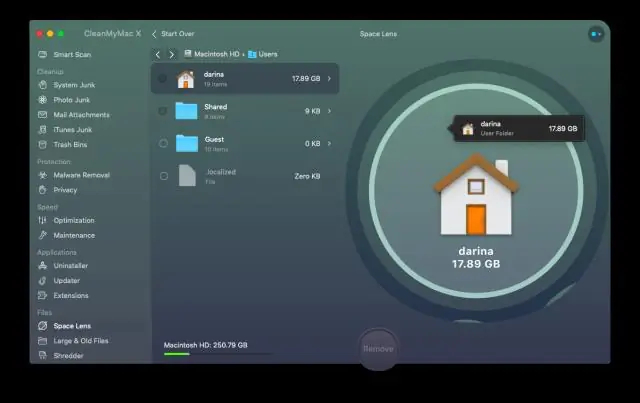

Créez une pile d'images Combinez les images séparées en une seule image multicouche. Choisissez Sélection > Tous les calques. Choisissez Edition > Aligner automatiquement les calques et sélectionnez Auto comme option d'alignement. Choisissez Calque > Objets dynamiques > Convertir en objet dynamique. Choisissez Calque > Objets intelligents > Mode d'empilement et sélectionnez un mode d'empilement dans le sous-menu. Dernière modifié: 2025-01-22 17:01

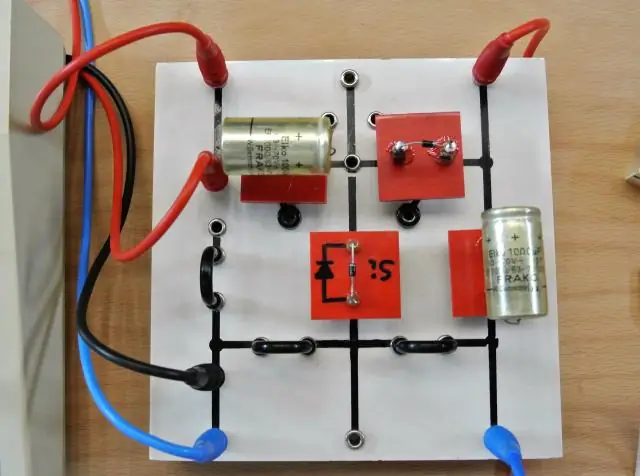

Le Spider est un atelier générique pour interagir avec des cibles embarquées (complexes). Il réduit la complexité de configuration dans l'analyse des canaux latéraux (SCA) et l'injection de défauts (FI) en créant un point de contrôle unique avec toutes les E/S et les lignes de réinitialisation pour les interfaces personnalisées ou intégrées. Dernière modifié: 2025-01-22 17:01

Le CCIE n'est même plus la certification technique la plus précieuse. Cette distinction appartient au certificat CertifiedInformation Systems Security Professional (CISSP), qui était le quatrième dans notre enquête. Néanmoins, les CCIE tirent toujours beaucoup d'argent, avec un salaire moyen de 93 500 $. Dernière modifié: 2025-01-22 17:01

Le contenu du message (à l'intérieur de l'enveloppe postale) est comme le corps de votre message. Dans le sens de l'e-mail, il peut également contenir les informations du champ d'en-tête telles que « Objet : » « Date : » le « À : » et « De : ». La commande 'MAIL FROM' précise l'adresse à des fins de retour (exemple : problèmes de livraison du courrier). Dernière modifié: 2025-01-22 17:01

Pour trouver votre identifiant Skype sur Windows, sélectionnez simplement votre photo de profil et votre nom Skype s'affichera dans votre profil à côté de « Connecté en tant que ». Dernière modifié: 2025-01-22 17:01

Cela étant dit, alors que dans la plupart des cas, les liens qui ont l'attribut nofollow n'auront pas d'impact négatif sur votre classement dans Google. Cela étant dit, alors que dans la plupart des cas, les liens qui ont l'attribut nofollow n'auront pas d'impact négatif sur votre classement dans Google. Dernière modifié: 2025-01-22 17:01

Les 20 meilleurs logiciels de dessin Adobe Photoshop CC. Adobe Photoshop CC est toujours considéré comme le meilleur logiciel de dessin du marché. CorelDRAW. Concepteur d'affinité. DrawPlus. Clip Studio Paint. Krita. MediBang Paint Pro. Procréer. Dernière modifié: 2025-01-22 17:01

Vous pouvez y accéder depuis App Service Editor sous le nom de votre application -> Ouvrir la console Kudu ou via le portail sous Outils avancés. Vous pouvez simplement cliquer sur le nom du dossier pour naviguer ou taper la commande. Vous pouvez également manipuler facilement les fichiers, mais j'aime mieux App Service Editor pour cette fonctionnalité. Dernière modifié: 2025-01-22 17:01

Apt-get recherche le paquet spécifié dans les référentiels indiqués dans /etc/apt/sources. list et /etc/apt/sources. Dernière modifié: 2025-01-22 17:01

Snapshot standby est une fonctionnalité d'Oracle 11g qui permet d'effectuer une opération de lecture-écriture sur la base de données de secours. Une fois les tests terminés, nous pouvons à nouveau convertir la base de données de snapshots en veille physique. Une fois la base de données de secours physique convertie, toutes les modifications apportées à l'instantané de secours seront annulées. Dernière modifié: 2025-01-22 17:01

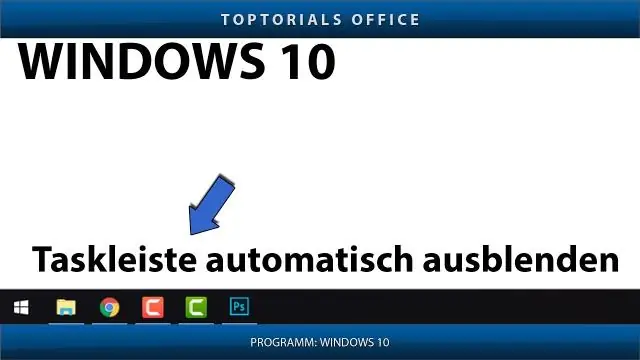

Ouvrir les paramètres de la barre des tâches dans Windows 10 Étape 1 : Ouvrez l'application Paramètres en cliquant sur l'icône Paramètres dans le menu Démarrer ou en appuyant simultanément sur le logo Windows et les touches I. Étape 2 : Dans l'application Paramètres, cliquez sur la catégorie Personnalisation, puis sur Barre des tâches pour voir tous les paramètres de la barre des tâches. Dernière modifié: 2025-01-22 17:01

Définition du contrôle spécifique au système Le contrôle spécifique au système désigne un contrôle pour un système d'information qui n'a pas été désigné comme un contrôle commun ou la partie d'un contrôle hybride qui doit être mis en œuvre dans un système d'information. Dernière modifié: 2025-01-22 17:01

Properties est une extension de fichier pour les fichiers principalement utilisés dans les technologies liées à Java pour stocker les paramètres configurables d'une application. Chaque paramètre est stocké sous la forme d'une paire de chaînes, l'une stockant le nom du paramètre (appelé clé/map) et l'autre stockant la valeur. Dernière modifié: 2025-01-22 17:01

Fabriquez un marteau. Les marteaux sont fabriqués avec deux bâtons et cinq de n'importe quel matériau que vous voulez que le marteau soit. Fabriquez une enclume. Les enclumes sont fabriquées avec huit lingots de fer. Marteau Le Disque Sur Une Enclume. Faites un clic droit pour placer le disque que vous avez fabriqué sur l'enclume. Fabriquez votre couvercle avec une base en fer et un bouton. Dernière modifié: 2025-01-22 17:01

Testez le côté alimentation du circuit - Selon le manuel de votre voiture, identifiez le côté alimentation du circuit. Vérifiez l'alimentation en réglant votre compteur sur le réglage volts. Mettez le fil d'un mètre en contact avec la broche (+) du connecteur de l'avertisseur sonore et l'autre avec la terre. Votre compteur devrait afficher la tension de la batterie. Dernière modifié: 2025-01-22 17:01

Un lac de données Hadoop est une plateforme de gestion de données comprenant un ou plusieurs clusters Hadoop. Il est principalement utilisé pour traiter et stocker des données non relationnelles, telles que des fichiers journaux, des enregistrements de parcours de navigation Internet, des données de capteurs, des objets JSON, des images et des publications sur les réseaux sociaux. Dernière modifié: 2025-01-22 17:01

Company Gear est situé dans le coin supérieur droit. Tout d'abord, l'icône d'engrenage, puis le nom de votre entreprise. C'est là, entre autres fonctionnalités, que vous modifierez également les paramètres de l'entreprise, tout comme les préférences dans le bureau QuickBooiks. Dernière modifié: 2025-01-22 17:01

Je veux juste changer la police ! Étape 0 : ajoutez la bibliothèque de support. Réglez minSdk sur 16+. Étape 1 : Créez un dossier. Ajoutez-y une police. Étape 2 : Définissez un thème de barre d'outils. <!-- Étape 3 : Ajoutez une barre d'outils à votre mise en page. Donnez-lui votre nouveau thème. Étape 4: Définir la barre d'outils dans votre activité. Étape 5 : Profitez. Dernière modifié: 2025-01-22 17:01

IPSec peut être utilisé pour créer des tunnels VPN pour le trafic IP de bout en bout (également appelé mode de transport IPSec) ou des tunnels IPSec de site à site (entre deux passerelles VPN, également appelé mode tunnel IPSec). L'en-tête IP est l'en-tête IP d'origine et IPSec insère son en-tête entre l'en-tête IP et les en-têtes de niveau supérieur. Dernière modifié: 2025-01-22 17:01

Les expressions faciales sont importantes car elles constituent un moyen de communication dominant. Sans expressions faciales, les gens seraient, à défaut d'un meilleur mot, des robots. Ils peuvent nous aider à exprimer n'importe quoi, de la simple joie à l'extrême tristesse ou à la dépression. Dernière modifié: 2025-01-22 17:01

Comment utiliser la clé Amazon Fire TV Branchez le câble micro USB sur l'adaptateur secteur. Branchez l'autre extrémité dans le Fire TVStick. Branchez le Fire TV Stick sur un port HDMI de votre téléviseur. Appuyez sur Accueil sur votre télécommande. Appuyez sur Lecture/Pause sur votre télécommande. Choisissez votre langue. Sélectionnez votre réseau Wi-Fi. Entrez votre mot de passe et sélectionnez Connecter. Dernière modifié: 2025-01-22 17:01

Par défaut, le dossier Dropbox est installé en tant que sous-dossier du dossier « C:Users », où « C : » est votre disque dur principal et « » est le nom de votre compte d'utilisateur Windows. Vous pouvez choisir de placer le dossier Dropbox dans un emplacement différent en choisissant la configuration avancée plutôt que par défaut pendant le processus d'installation. Dernière modifié: 2025-01-22 17:01

API signifie Application Programming Interface. --> Salesforce fournit un accès programmatique aux informations de votre organisation à l'aide d'interfaces de programmation d'applications simples, puissantes et sécurisées [API]. Dernière modifié: 2025-01-22 17:01

Un référentiel Git n'est pas une crypto-monnaie Selon cette norme, un référentiel Git n'est certainement pas une blockchain. Le contenu n'est pas nécessairement un grand livre (bien que vous puissiez stocker un grand livre), et les données ne sont que des gouttes de données, une heuristique de système de fichiers rudimentaire et un hachage cryptographique. Dernière modifié: 2025-01-22 17:01

BlackBerry® Z30 (BlackBerry10.2) Connectez votre ancien smartphone BlackBerry à l'ordinateur à l'aide du câble USB. BlackBerry Link devrait démarrer automatiquement; si ce n'est pas le cas, lancez le programme manuellement.Cliquez sur Transférer les données de l'appareil. Attendez que les données soient copiées depuis votre smartphone BlackBerry. Dernière modifié: 2025-01-22 17:01

Accédez au Centre de contrôle sur votre iPhone et appuyez sur « Mise en miroir AirPlay » ou « Mise en miroir d'écran ». Sélectionnez le nom de votre ordinateur. Ensuite, l'écran de votre iPhone sera diffusé sur PC. Dernière modifié: 2025-01-22 17:01

Boucle statique et fusion Dans l'onglet Levé, cliquez sur Options de bloc pour le bloc que vous souhaitez répéter et sélectionnez Boucle et fusion. Cliquez sur Activer la boucle et fusionner. Dernière modifié: 2025-01-22 17:01

L'intelligence logique/mathématique fait référence à notre capacité à penser logiquement, à raisonner et à identifier des connexions. Les personnes dotées d'une intelligence mathématique, comme Albert Einstein, sont douées pour travailler avec des nombres, des idées complexes et abstraites et des enquêtes scientifiques. Dernière modifié: 2025-01-22 17:01

Faites défiler la liste jusqu'à ce que vous trouviez le programme "FromDocToPDF", puis cliquez pour le mettre en surbrillance, puis cliquez sur le bouton "Désinstaller" qui apparaît dans la barre d'outils supérieure. Dans la boîte de message suivante, confirmez le processus de désinstallation en cliquant sur Oui, puis suivez les invites pour désinstaller le programme. Dernière modifié: 2025-06-01 05:06

Arrondissement dans Access La fonction intégrée. Utilisez la fonction Round() dans la source de contrôle d'une zone de texte ou dans un champ de requête calculé. Arrondir à l'inférieur. Pour arrondir toutes les valeurs fractionnaires au nombre inférieur, utilisez Int() : arrondir vers le haut. Arrondissez aux 5 cents près. Arrondissez à 1000 $. Pourquoi arrondir ? Les banquiers arrondissent. Erreurs en virgule flottante. Dernière modifié: 2025-01-22 17:01

L'exigence est d'effectuer un sous-réseau de manière à créer autant de sous-réseaux que possible avec 30 hôtes dans chaque sous-réseau. 2n -2, où l'exposant n est égal au nombre de bits restants après l'emprunt des bits de sous-réseau. nous pouvons calculer combien de bits seront nécessaires pour que chaque sous-réseau ait 30 adresses d'hôtes. Dernière modifié: 2025-06-01 05:06

La société vend désormais son approche d'apprentissage automatique via Amazon Web Services à des clients tels que la NASA et la NFL. En tirant parti des avancées et des applications de l'IA dans d'autres domaines de l'entreprise, il propose des solutions d'IA personnalisées aux grandes et petites entreprises. Dernière modifié: 2025-01-22 17:01

Une liste de contrôle d'accès (ACL), par rapport à un système de fichiers informatique, est une liste d'autorisations attachées à un objet. Une liste de contrôle d'accès spécifie quels utilisateurs ou processus système ont accès aux objets, ainsi que quelles opérations sont autorisées sur des objets donnés. Dernière modifié: 2025-06-01 05:06

Le remplacement d'une fenêtre coûte en moyenne de 175 $ à 700 $ par fenêtre. Les types de fenêtres haut de gamme courants peuvent coûter entre 800 $ et 1 200 $. Le coût d'installation peut dépendre de plusieurs facteurs. Après des années d'accession à la propriété, vous devrez probablement remplacer quelques fenêtres de votre maison. Dernière modifié: 2025-01-22 17:01

Amazon SageMaker prend en charge tous les frameworks d'apprentissage en profondeur populaires, y compris TensorFlow. Plus de 85 % des projets TensorFlow dans le cloud s'exécutent sur AWS. Dernière modifié: 2025-01-22 17:01

En fait, les fichiers des applications que vous avez téléchargées depuis le Play Store sont stockés sur votre téléphone. Vous pouvez le trouver dans le stockage interne de votre téléphone > Android > données > …. Dans certains téléphones portables, les fichiers sont stockés dans la carte SD > Android > données >. Dernière modifié: 2025-01-22 17:01

Entrez votre code PIN de sécurité. Le code PIN par défaut est 0000. Le code PIN par défaut est 0000. Si vous avez modifié le mot de passe dans le passé et que vous ne vous en souvenez plus, vous pouvez le réinitialiser en éteignant le téléviseur, puis en saisissant ce qui suit sur votre télécommande : Muet > 8 > 2 > 4 > Alimentation. Dernière modifié: 2025-01-22 17:01

Le TASER a été breveté en 1974. La version originale du TASER utilisait de la poudre à canon comme propulseur. En tant que tel, le gouvernement a classé l'invention de Cover comme une arme à feu qui limiterait ses ventes. La plupart des forces de l'ordre n'étaient pas suffisamment convaincues pour mettre en œuvre l'« arme à feu » électrique parmi les troupes. Dernière modifié: 2025-01-22 17:01

Si vous voulez empêcher le texte de s'enrouler, vous pouvez appliquer un espace blanc : nowrap; Remarquez dans l'exemple de code HTML en haut de cet article, il y a en fait deux sauts de ligne, un avant la ligne de texte et un après, qui permettent au texte d'être sur sa propre ligne (dans le code). Dernière modifié: 2025-01-22 17:01

Algorithmes symétriques : (également appelés « clé secrète ») utilisent la même clé pour le chiffrement et le déchiffrement; algorithmes asymétriques : (également appelés « clé publique ») utilisent des clés différentes pour le chiffrement et le déchiffrement. Distribution de clés : comment transmettons-nous les clés à ceux qui en ont besoin pour établir une communication sécurisée. Dernière modifié: 2025-01-22 17:01