Leonardo Pisano Bigollo. Dernière modifié: 2025-01-22 17:01

Pour démarrer une conversation, l'utilisateur doit invoquer votre action via l'assistant. Les utilisateurs disent ou tapent une phrase comme "Hey Google, talk to Google IO". Cela indique à l'assistant le nom de l'action à qui parler. À partir de ce moment, l'utilisateur parle à votre action et lui donne une entrée. Dernière modifié: 2025-01-22 17:01

Appareils photo qui impriment des photos Appareil photo numérique instantané Polaroid Snap (blanc) avec technologie d'impression ZINK Zero Ink. Fujifilm Instax Mini 9 - Appareil photo instantané bleu glacier, Pack de deux films instantanés Polaroid - (20 feuilles), étui pour appareil photo Fujifilm Instax Groovy - Bleu et album portefeuille Instax - Bleu. Dernière modifié: 2025-01-22 17:01

Configuration Téléchargez la dernière version du 'pilote JDBC pour MySQL (Connector/J)' à partir d'ici. Décompressez le connecteur. Ouvrez SQL Developer et accédez à « Outils > Préférences > Base de données > Pilote JDBC tiers ». Cliquez sur le bouton 'Ajouter une entrée' et mettez en surbrillance le 'mysql-connector-java-5.1. Dernière modifié: 2025-01-22 17:01

Un groupe de distribution n'est pas un UTILISATEUR, vous ne pouvez pas « envoyer en tant que » un groupe de distribution, vous ne pouvez le faire qu'avec un utilisateur. Essayez-vous d'accorder l'accès SEND à partir d'une boîte aux lettres avec un groupe de sécurité ? Exchange 2010 est un peu nul avec les groupes de sécurité, la boîte aux lettres ne se mappe pas automatiquement avec les groupes de sécurité et la délégation ne fonctionne pas. Dernière modifié: 2025-06-01 05:06

La définition de l'argument shell sur une valeur vraie entraîne le sous-processus à générer un processus shell intermédiaire et lui demande d'exécuter la commande. En d'autres termes, l'utilisation d'un shell intermédiaire signifie que les variables, les modèles de glob et d'autres fonctionnalités spéciales du shell dans la chaîne de commande sont traités avant l'exécution de la commande. Dernière modifié: 2025-01-22 17:01

Avec Windows Server Standard Edition, vous avez droit à 2 machines virtuelles lorsque chaque cœur de l'hôte est sous licence. Si vous souhaitez exécuter 3 ou 4 machines virtuelles sur ce même système, chaque cœur du système doit être sous licence DEUX FOIS. Dernière modifié: 2025-06-01 05:06

Régler l'éclairage de l'écran sur YourKindle Appuyez sur le haut de l'écran pour afficher la barre d'outils, puis sélectionnez l'icône Actions rapides. Pour régler la luminosité de l'écran, faites glisser votre doigt ou appuyez sur l'échelle. Pour allumer la lumière au minimum, appuyez et maintenez. Dernière modifié: 2025-01-22 17:01

La mémoire DDR2 a la même vitesse d'horloge interne (133 ~ 200 MHz) que la DDR, mais le taux de transfert de la DDR2 peut atteindre 533 ~ 800 MT/s avec le signal de bus d'E/S amélioré. La SDRAM DDR4 fournit une tension de fonctionnement inférieure (1,2 V) et un taux de transfert plus élevé. Le taux de transfert de la DDR4 est de 2133~3200MT/s. Dernière modifié: 2025-01-22 17:01

ASP.NET est un framework d'applications Web fourni par Microsoft, tandis que PHP est un langage de script côté serveur open source. ASP.NET est mieux adapté aux grandes et moyennes organisations tandis que PHP est mieux équipé pour le démarrage de serveurs et les petites organisations. Dernière modifié: 2025-01-22 17:01

AWS CodeBuild est un service d'intégration continue entièrement géré qui compile le code source, exécute des tests et produit des packages logiciels prêts à être déployés. Avec CodeBuild, vous n'avez pas besoin de provisionner, gérer et mettre à l'échelle vos propres serveurs de build. Dernière modifié: 2025-01-22 17:01

Que sont les heuristiques ? heu·ris·tic hyo͞ˈristik/parfois appelé simplement une heuristique, est une approche de résolution de problèmes, d'apprentissage ou de découverte qui utilise une méthodologie pratique qui n'est pas garantie d'être optimale ou parfaite, mais suffisante pour les objectifs immédiats. Dernière modifié: 2025-01-22 17:01

Une phrase secrète est une séquence de mots ou d'un autre texte utilisé pour contrôler l'accès à un système informatique, un programme ou des données. Une phrase de passe est similaire à un mot de passe utilisé, mais est généralement plus longue pour plus de sécurité. L'origine du terme est byanalogy avec mot de passe. Dernière modifié: 2025-01-22 17:01

Contenu Installez Docker sur Ubuntu à l'aide des référentiels par défaut. Étape 1 : Mettre à jour les référentiels de logiciels. Étape 2 : Désinstallez les anciennes versions de Docker. Étape 3 : Installez Docker. Alternative : installez Docker à partir du référentiel officiel. Étape 1 : Mettre à jour la base de données locale. Étape 2 : Téléchargez les dépendances. Étape 3 : ajouter la clé GPG de Docker. Dernière modifié: 2025-01-22 17:01

Les meilleures entreprises pour acheter un téléphone portable d'occasion Swappa. Swappa est un marché d'utilisateur à utilisateur qui garantit que seules les technologies légèrement utilisées sont vendues aux acheteurs. Gazelle. Gazelle est l'un des principaux sites de « reCommerce » autour. Désencombrement Decluttr est un site qui se fera un plaisir de vous vendre son inventaire de téléphones d'occasion. eBay. Amazone. Dernière modifié: 2025-01-22 17:01

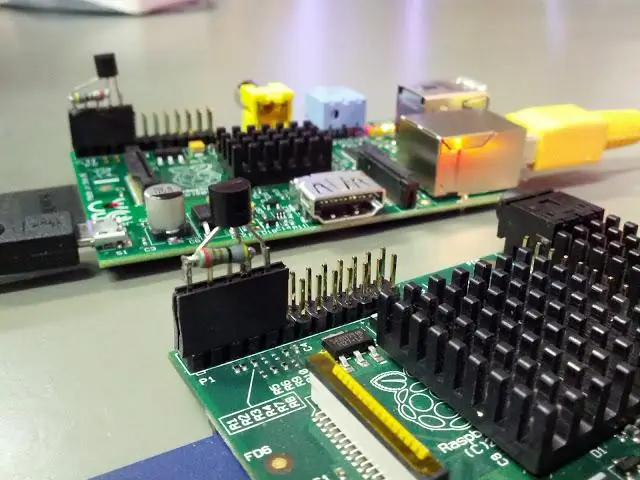

Connectez votre Raspberry Pi à l'aide du port Ethernet du PC à l'aide d'un câble Ethernet droit. Cela devrait être assez évident. Connectez l'adaptateur USB-Ethernet à l'adaptateur croisé, puis connectez le port Ethernet de l'adaptateur à celui du Pi. Assurez-vous d'entendre ce « clic » pour vous assurer que les choses sont connectées. Dernière modifié: 2025-01-22 17:01

L'authentification Windows signifie que le compte réside dans Active Directory pour le domaine. SQL Server sait vérifier AD pour voir si le compte est actif, le mot de passe fonctionne, puis vérifie quel niveau d'autorisations est accordé à l'instance de serveur SQL unique lors de l'utilisation de ce compte. Dernière modifié: 2025-01-22 17:01

Afficher la commande ip route. Affiche l'intégralité de la table de routage IP, un résumé de la table de routage ou des informations de routage pour des adresses IP, des masques de réseau ou des protocoles spécifiques. Spécifiez une adresse IP pour les routes IP à afficher. Dernière modifié: 2025-01-22 17:01

En cryptographie, une liste de révocation de certificats (ou CRL) est « une liste de certificats numériques qui ont été révoqués par l'autorité de certification émettrice (CA) avant leur date d'expiration prévue et ne devraient plus être dignes de confiance ». Dernière modifié: 2025-01-22 17:01

POODLE est une attaque de l'homme du milieu qui oblige les clients (navigateurs) et les serveurs (sites Web) modernes à rétrograder le protocole de sécurité à SSLv3 à partir de TLSv1. 0 ou supérieur. Cela se fait en interrompant la poignée de main entre le client et le serveur; résultant en une nouvelle tentative de la poignée de main avec les versions de protocole antérieures. Dernière modifié: 2025-01-22 17:01

Pour crypter une procédure stockée, il vous suffit d'utiliser l'option WITH ENCRYPTION avec le script CREATE PROCEDURE. Vous trouverez ci-dessous un exemple de création de procédures stockées, l'une avec cryptage et l'autre sans cryptage. Maintenant, exécutez sp_helptext pour les procédures stockées pour voir le code source de la procédure. Dernière modifié: 2025-01-22 17:01

La réponse : Ce n'était pas que du poulet. Pendant la campagne présidentielle de 1928, une circulaire publiée par le Parti républicain affirmait que si Herbert Hoover gagnait, il y aurait « un poulet dans chaque marmite et une voiture dans chaque garage. Dernière modifié: 2025-06-01 05:06

Un Amazon WorkSpace est un bureau virtuel basé sur le cloud qui peut remplacer un bureau traditionnel. Un espace de travail est disponible sous la forme d'un ensemble de système d'exploitation, de ressources de calcul, d'espace de stockage et d'applications logicielles qui permettent à un utilisateur d'effectuer des tâches quotidiennes comme s'il utilisait un ordinateur de bureau traditionnel. Dernière modifié: 2025-01-22 17:01

Une inférence est une idée ou une conclusion tirée de preuves et de raisonnements. Une inférence est une supposition éclairée. Nous apprenons certaines choses en les expérimentant de première main, mais nous acquérons d'autres connaissances par inférence - le processus d'inférer des choses sur la base de ce qui est déjà connu. Vous pouvez également faire des inférences erronées. Dernière modifié: 2025-01-22 17:01

Par presque toutes les métriques, les casques haut de gamme coûtent cher. L'Oculus Rift coûte 599 $, plus le coût encore inconnu de ses contrôleurs de mouvement. Le HTC Vive coûte 799 $. Le seul casque dont nous ne savons rien pour le moment est PlayStation VR. Dernière modifié: 2025-01-22 17:01

Un plan App Service définit un ensemble de ressources de calcul pour qu'une application Web s'exécute. Ces ressources de calcul sont analogues à la batterie de serveurs dans l'hébergement Web conventionnel. Une ou plusieurs applications peuvent être configurées pour s'exécuter sur les mêmes ressources informatiques (ou dans le même plan App Service). Dernière modifié: 2025-01-22 17:01

Les getters vous donnent un moyen de définir une propriété d'un objet, mais ils ne calculent pas la valeur de la propriété jusqu'à ce qu'on y accède. Un getter reporte le coût du calcul de la valeur jusqu'à ce que la valeur soit nécessaire. Dernière modifié: 2025-01-22 17:01

Pour l'utiliser, lancez Photoshop et dès que la fenêtre apparaît, appuyez et maintenez CTRL + Alt. Vous verrez bientôt un menu Préférences du disque Scratch. Sélectionnez une autre partition dans le menu déroulant près de Premier et appuyez sur OK. Votre Photoshop devrait savoir redémarrer sans afficher l'erreur "Scratch diskis full". Dernière modifié: 2025-01-22 17:01

2 réponses Utilisez le studio de gestion. Faites un clic droit sur le nom de votre base de données. Sélectionnez toutes les tâches. Sélectionnez générer des scripts. Suivez l'assistant, en optant uniquement pour les procédures stockées de script. Prenez le script qu'il génère et exécutez-le sur votre nouvelle base de données. Dernière modifié: 2025-01-22 17:01

Un- 1. un préfixe signifiant « pas », librement utilisé comme formatif anglais, donnant une force négative ou opposée dans les adjectifs et leurs adverbes et noms dérivés un-get-at-able), et moins librement utilisé dans certains autres noms (agitation, chômage). Dernière modifié: 2025-01-22 17:01

Allez sur join.zoom.us. Entrez votre ID de réunion fourni par l'hôte/l'organisateur. Cliquez sur Rejoindre. Lorsqu'il vous est demandé si vous souhaitez ouvrir zoom.us, cliquez sur Autoriser. Dernière modifié: 2025-01-22 17:01

Fonctionnalités clés du cloud computing. Oracle a une réputation de longue date pour fournir des technologies qui permettent aux entreprises de résoudre des problèmes métier exigeants, et Oracle Cloud Infrastructure est le premier cloud spécialement conçu pour permettre aux entreprises d'exécuter des charges de travail de production critiques. Dernière modifié: 2025-01-22 17:01

La principale différence est la différence de portée, tandis que let ne peut être disponible qu'à l'intérieur de la portée déclarée, comme dans la boucle for, var est accessible en dehors de la boucle par exemple. let vous permet de déclarer des variables dont la portée est limitée au bloc, à l'instruction ou à l'expression sur laquelle elle est utilisée. Dernière modifié: 2025-01-22 17:01

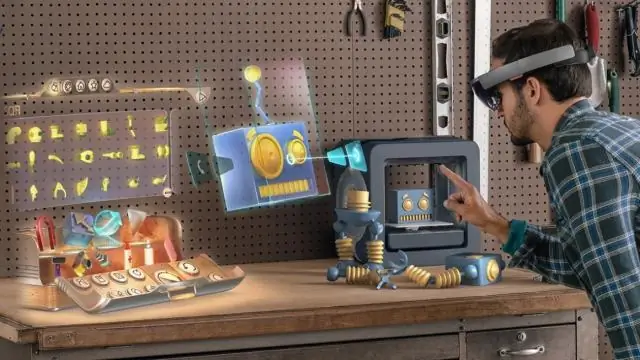

Microsoft HoloLens, connu sous le nom de Project Baraboo, est une paire de lunettes intelligentes à réalité mixte développée et fabriquée par Microsoft. HoloLens a été le premier visiocasque exécutant la plate-forme Windows Mixed Reality sous le système d'exploitation Windows 10. Dernière modifié: 2025-01-22 17:01

Le contrôle des données est le processus de gouvernance et de gestion des données. Il s'agit d'un type courant de contrôle interne conçu pour atteindre les objectifs de gouvernance et de gestion des données. Voici des exemples de contrôles de données. Dernière modifié: 2025-01-22 17:01

Un remplacement d'écran réutilisera le bouton home, le haut-parleur et la caméra s'ils ne sont pas défectueux. Cependant, s'ils sont en mauvais état, ils effectueront un remplacement complet. Dernière modifié: 2025-01-22 17:01

SKY utilise ADSL2+ et ADSL/MAX pour fournir ses produits haut débit et ils fonctionnent tous sur du cuivre BT, donc oui, vous avez besoin d'une ligne téléphonique BT pour le haut débit SKY. Vous n'avez pas besoin d'une ligne BT pour connecter une boîte SKY au système téléphonique, une ligne téléphonique VM est très bien. Dernière modifié: 2025-01-22 17:01

JSX est une syntaxe de type XML/HTML utilisée par React qui étend ECMAScript afin que le texte de type XML/HTML puisse coexister avec le code JavaScript/React. Contrairement au passé, au lieu de mettre du JavaScript en HTML, JSX nous permet de mettre du HTML en JavaScript. Dernière modifié: 2025-01-22 17:01

Vous verrez quand les get et les sets arrivent sur le serveur memcache. Un moyen simple de tester le fonctionnement du cache mémoire était de se faufiler dans un horodatage commenté sur chaque page servie. Si l'horodatage restait le même sur plusieurs requêtes à une page, alors la page était mise en cache par memcache. Dernière modifié: 2025-01-22 17:01

Si vous souhaitez ouvrir un port TCP entrant, saisissez ce qui suit : iptables -I INPUT -p tcp --dport 12345 --syn -j ACCEPT. Si vous souhaitez ouvrir un port UDP (peut-être pour DHT dans Tixati), tapez ce qui suit : iptables -I INPUT -p udp --dport 12345 -j ACCEPT. service iptables enregistrer. Dernière modifié: 2025-01-22 17:01