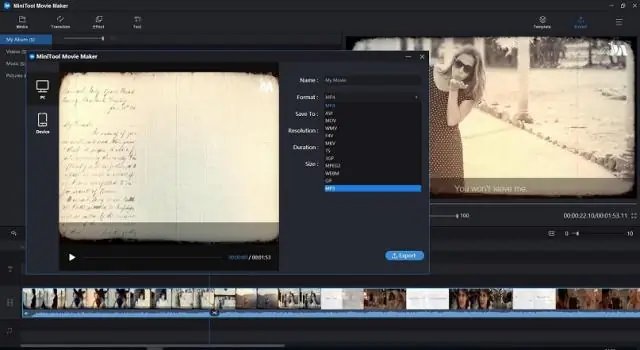

Connectez simplement votre lecteur MP3 à votre ordinateur, ouvrez Windows Media Player, importez votre musique dans la bibliothèque de Windows Media Player, cliquez sur l'onglet Sync et faites glisser vos fichiers musicaux dans la liste Sync. Maintenant, cliquez simplement sur le bouton Démarrer la synchronisation. Beaucoup de gens ont des chansons sur des CD qu'ils souhaitent transférer sur leurs lecteurs MP3. Dernière modifié: 2025-01-22 17:01

Apple n'a pas annoncé de spécifications officielles concernant la quantité de RAM intégrée à l'iPhone 6 ou à l'iPhone6 Plus. Des fuites de repères ont indiqué que l'iPhone 6sports 1 Go de RAM. C'est la même quantité de RAM trouvée sur l'iPhone 5s. Dernière modifié: 2025-01-22 17:01

L'apprentissage des probabilités dans les premières années fournira aux élèves une base plus solide pour une étude plus approfondie des statistiques et des probabilités au lycée. Le défi consiste à établir des relations avec les enfants et à les engager dans des expériences d'apprentissage dans lesquelles ils construisent leur propre compréhension des concepts de probabilité. Dernière modifié: 2025-01-22 17:01

Pour activer la boîte aux lettres d'archivage dans Office 365, suivez ces étapes : Dans le « Centre de sécurité et de conformité », sélectionnez « Gouvernance des données », puis cliquez sur « Archiver ». La page « Archive » s'affiche à l'écran. Vous verrez toutes les boîtes aux lettres qui sont connectées à votre compte Office 365. Dernière modifié: 2025-01-22 17:01

Ouvrez la fenêtre « Enregistrer la page sous ». Chrome - Cliquez sur le bouton Menu Chrome (☰) et sélectionnez "Enregistrer la page sous". Internet Explorer - Cliquez sur le bouton Gear, sélectionnez "Fichier", puis "Enregistrer sous". Si vous ne voyez pas le bouton Gear, appuyez sur Alt pour afficher la barre de menu, cliquez sur "Fichier", puis sélectionnez "Enregistrer sous". Dernière modifié: 2025-01-22 17:01

Hulu a confirmé que toutes ses séries télévisées exclusives et originales prennent en charge le streaming 4K via Apple TV et Chromecast Ultra. Cela signifie que vous pouvez diffuser des émissions comme TheHandmaid's Tale, Castle Rock, Runaways et d'autres aux résolutions 4K supérieures. Dernière modifié: 2025-06-01 05:06

Je sais que Smart Notebook fonctionne sur les cartes Promethean et ActivInspire fonctionne sur les Smartboards et que les deux fonctionnent bien de manière interactive. Vous pouvez ouvrir les paperboards ActivPrimary et ActivStudio sur ActivInspire et ils fonctionnent également de manière interactive. Dernière modifié: 2025-01-22 17:01

Causes courantes pour lesquelles Internet se connecte et se déconnecte de manière aléatoire Le réseau WiFi est surchargé - se produit dans les zones surpeuplées - dans la rue, les stades, les concerts, etc. Interférences sans fil (chevauchement des canaux) avec d'autres points d'accès WiFi ou appareils à proximité. Pilotes obsolètes de l'adaptateur WiFi ou firmware obsolète du routeur sans fil. Problèmes liés aux FAI. Dernière modifié: 2025-06-01 05:06

DNS n'a pas de concept de ports. DNS ne pointe que vers l'adresse IP. Il n'y a aucun moyen de spécifier les numéros de port dans DNS. Si vous exécutez un site Web, votre serveur doit répondre aux requêtes HTTP sur le port80 si vous ne voulez pas avoir un numéro de port moche dans l'URL. Dernière modifié: 2025-01-22 17:01

Un nœud est un périphérique physique au sein d'un réseau d'autres outils capable d'envoyer, de recevoir ou de transmettre des informations. Un ordinateur personnel est le nœud le plus courant. Par exemple, un réseau connectant trois ordinateurs et une imprimante, ainsi que deux autres périphériques sans fil, a six nœuds au total. Dernière modifié: 2025-01-22 17:01

Simuler quelque chose n'est pas la vraie chose. C'est la même chose avec la conscience. Dans 100 ans, vous pourrez peut-être simuler la conscience sur un ordinateur. Mais il ne ressentira rien. Dernière modifié: 2025-01-22 17:01

Le Delaware fait de la liste l'un des examens du barreau les plus difficiles, en partie à cause du score requis pour réussir. Les étudiants doivent obtenir au moins un 145 pour réussir, ce qui est le plus élevé du pays. Le Delaware n'offre également l'examen qu'une fois par an, ce qui donne aux étudiants qui échouent une très longue attente avant de pouvoir le repasser. Dernière modifié: 2025-06-01 05:06

Les opérateurs d'ensemble sont utilisés pour combiner les ensembles de résultats renvoyés par deux requêtes distinctes en un seul ensemble de résultats. Les opérateurs d'ensemble pour SQL sont MINUS, INTERSECT, UNION et UNION ALL. Dernière modifié: 2025-01-22 17:01

VBA (Visual Basic pour Applications) est le langage de programmation d'Excel et d'autres programmes Office. 1 Créer une macro : avec Excel VBA, vous pouvez automatiser des tâches dans Excel en écrivant des macros. Une boucle dans ExcelVBA vous permet de parcourir une plage de cellules avec quelques lignes de codes. Dernière modifié: 2025-01-22 17:01

Les types de données qui sont dérivés des types de données fondamentaux sont appelés types de données dérivés. Les fonctions, les tableaux et les pointeurs sont des types de données dérivés du langage de programmation C. Par exemple, un tableau est un type de données dérivé car il contient les types similaires de types de données fondamentaux et agit comme un nouveau type de données pour C. Dernière modifié: 2025-01-22 17:01

Pour télécharger des fichiers et des dossiers à partir d'Amazon S3 Démarrez le navigateur S3 et sélectionnez le compartiment qui contient les fichiers que vous souhaitez télécharger. Sélectionnez le(s) fichier(s) et/ou dossier(s) que vous devez télécharger et cliquez sur Télécharger. Choisissez un dossier de destination sur votre disque local et cliquez sur OK. Dernière modifié: 2025-01-22 17:01

Dans Google Plus, un cercle est un ensemble de personnes avec lesquelles vous souhaitez vous connecter. Votre compte Google Plus comprend trois cercles prédéfinis : amis, famille et connaissances. Vous pouvez créer vos propres cercles personnalisés. C'est à vous de catégoriser les gens. Vous pouvez mettre les gens dans plus d'un cercle. Dernière modifié: 2025-01-22 17:01

L'informatique à grande échelle est le déploiement d'un processus sur plus d'un bloc de mémoire, s'exécutant généralement sur plus d'un élément matériel ou nœud. « Grande échelle » fait généralement référence à l'utilisation de plusieurs nœuds qui collaborent à quelques niveaux pour accomplir une tâche. Dernière modifié: 2025-01-22 17:01

Pour quitter le mode navigation privée, fermez tous les onglets navigation privée. Sur votre téléphone ou tablette Android, ouvrez l'application Chrome. En haut à droite, appuyez sur Changer d'onglet. Sur la droite, vous verrez vos onglets de navigation privée ouverts. En haut à droite de vos onglets de navigation privée, appuyez sur Fermer. Dernière modifié: 2025-06-01 05:06

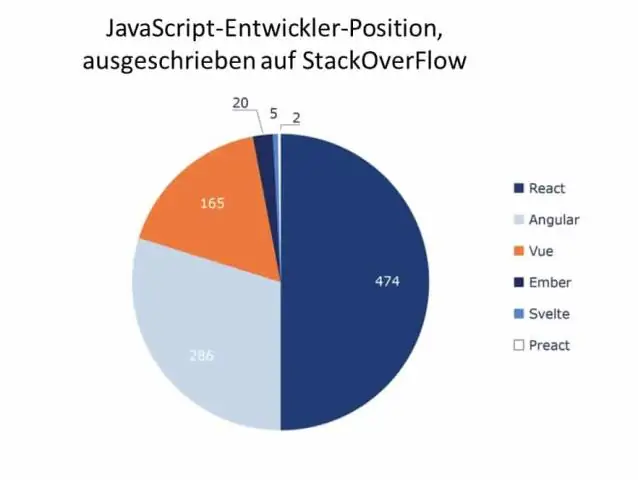

Vue. js est une bibliothèque JavaScript pour la création d'interfaces Web. En combinaison avec d'autres outils, il devient également un « cadre ». js est l'un des meilleurs frameworks JavaScript et il remplace Angular et React dans de nombreux cas. Dernière modifié: 2025-01-22 17:01

Ajoutez une ligne de coupe et une zone cadrée pour définir une nouvelle vue en coupe. Ouvrez une vue en plan, en coupe, en élévation ou de détail. Cliquez sur l'onglet Vue le groupe de fonctions Créer (Coupe). (Facultatif) Dans le sélecteur de type, sélectionnez un type de vue dans la liste ou cliquez sur Modifier le type pour modifier un type de vue existant ou créer un nouveau type de vue. Dernière modifié: 2025-01-22 17:01

AngularJS - Contrôleurs. Annonces. L'application AngularJS s'appuie principalement sur des contrôleurs pour contrôler le flux de données dans l'application. Un contrôleur est défini à l'aide de la directive ng-controller. Un contrôleur est un objet JavaScript qui contient des attributs/propriétés et des fonctions. Dernière modifié: 2025-01-22 17:01

LaunchPad est une ressource en ligne interactive qui aide les étudiants à obtenir de meilleurs résultats. Notre objectif est d'accroître leur confiance en eux en leur offrant un endroit où ils peuvent lire, étudier, s'entraîner, faire leurs devoirs, etc. Dernière modifié: 2025-01-22 17:01

Contrôleur d'API Web. Le contrôleur d'API Web est similaire au contrôleur ASP.NET MVC. Il gère les requêtes HTTP entrantes et renvoie la réponse à l'appelant. Le contrôleur Web API est une classe qui peut être créée sous le dossier Controllers ou tout autre dossier sous le dossier racine de votre projet. Dernière modifié: 2025-01-22 17:01

La réplication maître-maître (plus généralement -- la réplication multi-maîtres) fonctionne conceptuellement en supposant que les conflits ne sont pas courants et en gardant seulement l'ensemble du système vaguement cohérent, les mises à jour de communication de manière asynchrone entre les maîtres, ce qui finit par violer les propriétés ACID de base. Dernière modifié: 2025-01-22 17:01

Un B-tree est une structure de données arborescente qui conserve les données triées et permet des recherches, des insertions et des suppressions en temps logarithmique amorti. Contrairement aux arbres de recherche binaires auto-équilibrés, il est optimisé pour les systèmes qui lisent et écrivent de gros blocs de données. Il est le plus souvent utilisé dans les bases de données et les systèmes de fichiers. Les règles du B-Tree. Dernière modifié: 2025-01-22 17:01

Un index est un espace de noms logique qui correspond à un ou plusieurs fragments primaires et peut avoir zéro ou plusieurs fragments réplique. D'accord. Le deuxième concept concerne les réplicas et les fragments, le mécanisme utilisé par Elasticsearch pour distribuer les données autour du cluster. Explorons le premier concept, en utilisant des indices pour organiser les données. Dernière modifié: 2025-01-22 17:01

Parent : Huawei. Dernière modifié: 2025-01-22 17:01

Voice over Long-Term Evolution (VoLTE) est une norme pour la communication sans fil à haut débit pour les téléphones mobiles et les terminaux de données, y compris les appareils Internet des objets (IoT) et les appareils portables. VoLTE a jusqu'à trois fois plus de capacité vocale et de données que les anciens UMTS 3G et jusqu'à six fois plus que le 2G GSM. Dernière modifié: 2025-01-22 17:01

La réponse courte : vous ne pouvez pas savoir avec précision, bien que la plupart de vos données de fichiers réelles se trouvent sur des serveurs Google ou Amazon. La réponse longue suit. Apple a révélé dans son guide de sécurité iOS en janvier 2018 qu'il stockait des données de fichiers iCloud dans les systèmes de stockage cloud commerciaux d'Amazon et de Google (Amazon S3 et Google Cloud). Dernière modifié: 2025-01-22 17:01

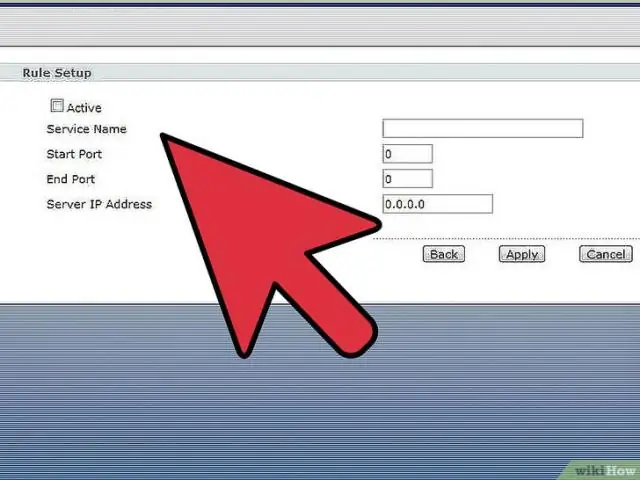

Transférer un port à l'ordinateur La plupart des routeurs sont fournis avec 192.168. 1.1 comme adresse par défaut. Si vous n'avez pas encore utilisé cette interface, saisissez le nom d'utilisateur et le mot de passe par défaut fournis par le fabricant du routeur pour vous connecter au routeur. Accédez à la page de transfert de plage. Dernière modifié: 2025-01-22 17:01

Connectez-vous à eduroam en utilisant votre adresse e-mail CSUF (nom d'[email protected]) et le mot de passe du campus. N'oubliez pas d'accepter/de faire confiance au certificat lorsque vous y êtes invité. Veuillez visiter la page CSUF Wireless à l'adresse http://wireless.fullerton.edu/eduroam pour obtenir des instructions de configuration et en savoir plus sur les avantages d'utiliser eduroam. Dernière modifié: 2025-01-22 17:01

Nécessite la connexion d'un appareil mobile à la mini imprimante photo CanonIVY via Bluetooth® et l'application CanonMini Print, disponible gratuitement sur l'App Store et sur GooglePlay. Compatible avec les appareils mobiles exécutant iOS 9.0 ou une version ultérieure et les appareils Android exécutant Android 4.4 ou une version ultérieure. Dernière modifié: 2025-01-22 17:01

Dans la fenêtre État de la connexion au réseau sans fil, cliquez sur le bouton « Propriétés sans fil » et sélectionnez l'onglet « Sécurité » dans la fenêtre de dialogue Propriétés du réseau sans fil. Lorsque vous cochez l'option "Afficher les caractères", le mot de passe réseau sera révélé dans le champ Clé de sécurité réseau. Dernière modifié: 2025-01-22 17:01

Seuls trois polygones réguliers sont en mosaïque : des triangles équilatéraux, des carrés et des hexagones réguliers. Aucun autre polygone régulier ne peut tesseler à cause des angles des coins des polygones. Pour les polygones réguliers, cela signifie que l'angle des coins du polygone doit diviser 360 degrés. Dernière modifié: 2025-01-22 17:01

Comment faire un filigrane dans Photoshop Ouvrez Photoshop et créez un nouveau document en allant dans Fichier> Nouveau. Ensuite, vous pouvez soit choisir vos polices, soit copier votre logo sur le nouveau document. Saisissez l'outil Marquee et dessinez un rectangle autour de votre filigrane. Ensuite, allez dans Édition> Définir le préréglage du pinceau. Votre nouveau pinceau sera dans votre catalogue de pinceaux. Dernière modifié: 2025-01-22 17:01

Étapes Achetez un logiciel d'impression de chèques. Achetez du papier pour chèques. Téléchargez et installez la police MICR. Tapez les numéros de compte et de routage. Placez vos informations personnelles dans le coin supérieur gauche. Placez le numéro de chèque dans le coin supérieur droit. Placez le nombre fractionnaire de la banque sous le numéro de contrôle. Dernière modifié: 2025-01-22 17:01

Étape 1 Créez un document à l'aide de Kingsoft Writer2013. Étape 2 Accédez à Writer > Enregistrer sous > Kingsoft WriterTemplate. Étape 3 Dans la boîte de dialogue Enregistrer sous qui s'affiche, saisissez un nom pour le fichier et choisissez un emplacement pour enregistrer le modèle. Appuyez sur Enregistrer et le modèle sera enregistré sur votre ordinateur. Dernière modifié: 2025-01-22 17:01

FDD LTE et TDD LTE sont deux normes différentes de la technologie LTE 4G. LTE est une technologie sans fil haut débit issue de la norme 3GPP. LTEFDD utilise un spectre apparié qui provient d'un chemin de migration du réseau 3G, tandis que TDD LTE utilise un spectre non apparié qui a évolué à partir de TD-SCDMA. Dernière modifié: 2025-01-22 17:01

Movavi Video Converter La gamme de formats disponibles pour la conversion est impressionnante : plus de 180 formats multimédias, dont MP4, MOV, AVI, SWF, GIF, JPG, MP3 et bien d'autres. Ce programme a également un certain nombre de préréglages pour tous les appareils populaires. La version d'essai de MovaviVideo Converter est disponible gratuitement. Dernière modifié: 2025-01-22 17:01