0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144, 233, 377, 610, 987, 1597, 2584, 4181, 6765, 10946, 17711, 28657, 46368, 75025, 121393, 196418, 317811. Dernière modifié: 2025-01-22 17:01

10 meilleurs téléphones avec prise en charge de la charge rapide de moins de 20 000 roupies en 2019 Realme X. Vivo Z1X. Redmi Note 7 Pro. Oppo K3. Realme 5 Pro. Samsung Galaxy M40. Samsung Galaxy A50. Nokia 8.1. Dernière modifié: 2025-01-22 17:01

Le code Go est plus compact. Alors que le temps de compilation dépend de ce que vous codez réellement, Go est beaucoup plus rapide à compiler sur C++. Étant donné que votre code doit être compilé avant d'être exécuté et à nouveau compilé après chaque modification que vous apportez, le temps de compilation est important pour la vitesse de codage. Dernière modifié: 2025-01-22 17:01

Secure Search est un pirate de navigateur qui changera la page d'accueil et le moteur de recherche de votre navigateur Web en Secure Search. La redirection Secure Search est causée par l'extension "Secure Search" qui est installée par les utilisateurs, que ce soit sciemment ou non. Dernière modifié: 2025-01-22 17:01

Microsoft PowerPoint est un logiciel qui est particulièrement utilisé pour présenter des données et des informations en utilisant du texte, des diagrammes avec animation, des images, des effets de transition, etc. sous forme de diapositives. Cela aide les gens à mieux comprendre l'idée ou le sujet devant le public de manière pratique et facile. Dernière modifié: 2025-01-22 17:01

Quels paramètres de serveur dois-je utiliser pour la messagerie Windstream ? Si votre application de messagerie ou votre client n'a pas configuré les serveurs automatiquement après avoir fourni votre adresse e-mail, vous devrez saisir manuellement les serveurs de messagerie entrants (IMAP ou POP) et sortants (SMTP). IMAP est recommandé pour le. Dernière modifié: 2025-01-22 17:01

Un serveur rack, également appelé serveur monté en rack, est un ordinateur dédié à une utilisation en tant que serveur et conçu pour être installé dans un cadre appelé rack. Le rack contient plusieurs fentes de montage appelées baies, chacune conçue pour contenir une unité matérielle fixée en place avec des vis. Dernière modifié: 2025-01-22 17:01

Un autre exemple réel d'abstraction est le guichet automatique; Tous effectuent des opérations sur le guichet automatique comme le retrait d'espèces, le transfert d'argent, la récupération d'un mini-relevé… etc. mais nous ne pouvons pas connaître les détails internes sur ATM. Remarque : L'abstraction des données peut être utilisée pour assurer la sécurité des données contre les méthodes non autorisées. Dernière modifié: 2025-01-22 17:01

Si vous êtes habitué à éditer des programmes, vous pourriez être irrité que la lecture en direct par défaut d'After Effects ne lise pas l'audio. Pour entendre l'audio, vous devez faire un aperçu de la RAM. Pour un aperçu RAM, vous devez cliquer sur le symbole le plus à droite dans le panneau Aperçu. Sinon, appuyez sur la touche 0 de votre pavé numérique. Dernière modifié: 2025-04-28 16:04

Quelles sont les deux actions effectuées par un commutateur Cisco ? (Choisissez deux réponses.) créer une table de routage basée sur la première adresse IP dans l'en-tête de la trame. utiliser les adresses MAC sources des trames pour créer et maintenir une table d'adresses MAC. transfert de trames avec des adresses IP de destination inconnues vers la passerelle par défaut. Dernière modifié: 2025-01-22 17:01

La latence est mesurée en millisecondes et indique la qualité de votre connexion au sein de votre réseau. Tout ce qui se situe à 100 ms ou moins est considéré comme acceptable pour les jeux. Cependant, 20-40ms est optimal. Dernière modifié: 2025-01-22 17:01

Ils peuvent être constitués de plusieurs matériaux. Des douves en bois, des douelles en béton, du béton coulé et des panneaux en acier ont tous été utilisés et présentent des compromis de coût, de durabilité et d'étanchéité à l'air variables. Les silos de stockage de céréales, de ciment et de copeaux de bois sont généralement déchargés avec des glissières à air ou des vis sans fin. Dernière modifié: 2025-01-22 17:01

Bouclage. (2) Le bouclage est un canal de communication avec un seul point de terminaison. Les réseaux TCP/IP spécifient un bouclage qui permet au logiciel client de communiquer avec le logiciel serveur sur le même ordinateur. les utilisateurs peuvent spécifier une adresse IP, généralement 127.0.0.1. 0.1, qui pointera vers la configuration réseau TCP/IP de l'ordinateur. Dernière modifié: 2025-01-22 17:01

Nous ne facturons pas de frais pour nos certificats. Let's Encrypt est une organisation à but non lucratif, notre mission est de créer un Web plus sécurisé et plus respectueux de la vie privée en promouvant l'adoption généralisée du HTTPS. Nos services sont gratuits et faciles à utiliser afin que chaque site Web puisse déployer HTTPS. Dernière modifié: 2025-01-22 17:01

Oui. Vous pouvez acheter des versions autonomes de Word, Excel et PowerPoint pour Mac ou PC. Accédez au Microsoft Store et recherchez l'application souhaitée. Vous pouvez également obtenir un achat unique ou une version d'abonnement de Visio ou Project, disponible pour les PC uniquement. Dernière modifié: 2025-01-22 17:01

Linux est le système d'exploitation open source le plus connu et le plus utilisé. En tant que système d'exploitation, Linux est un logiciel qui se trouve sous tous les autres logiciels d'un ordinateur, recevant les demandes de ces programmes et relayant ces demandes au matériel de l'ordinateur. Dernière modifié: 2025-06-01 05:06

Comment DDoS une adresse IP en utilisant cmd. L'une des méthodes de déni de service les plus élémentaires et rudimentaires s'appelle le « ping de la mort » et utilise l'invite de commande pour inonder une adresse de protocole Internet de paquets de données. En raison de sa petite échelle et de sa nature basique, le ping des attaques mortelles fonctionne généralement mieux contre des cibles plus petites. Dernière modifié: 2025-01-22 17:01

Lorsque vous ajoutez un package avec une capacité de déploiement, il met automatiquement à jour la configuration de votre espace de travail (fichier angular.json) avec une section de déploiement pour le projet sélectionné. Vous pouvez ensuite utiliser la commande ng deploy pour déployer ce projet. Par exemple, la commande suivante déploie automatiquement un projet sur Firebase. Dernière modifié: 2025-06-01 05:06

Sursis dans une phrase ?? Notre fraternité a reçu une lettre du collège nous demandant d'arrêter toute fête bruyante ou nous ferions face à des problèmes juridiques. L'entreprise défaillante a dû cesser ses activités en raison d'un manque de fonds. Parce que nous avions un joueur blessé, mon équipe de paintball a dû arrêter l'attaque de nos adversaires. Dernière modifié: 2025-01-22 17:01

La compression inter-trame est une forme de compression dans laquelle le codec compresse les données dans une trame par rapport aux autres. Ces trames relatives sont appelées trames delta. Dernière modifié: 2025-01-22 17:01

La British Computer Society (BCS) est un organisme professionnel et une société savante qui représente les personnes travaillant dans les technologies de l'information (TI) et l'informatique, tant au Royaume-Uni qu'à l'étranger. Dernière modifié: 2025-01-22 17:01

Pour ajouter un filigrane, un logo ou des images dans FilmoraScrn, c'est simple, il vous suffit : d'importer à la fois votre vidéo de jeu et l'image du filigrane dans la chronologie; Ajustez la bordure de l'image du filigrane, telle que la couleur, l'opacité et la taille de la bordure; Vous pouvez également ajouter des effets de texte et de superposition en tant que filigrane si vous le souhaitez. Dernière modifié: 2025-01-22 17:01

Maintenir les connexions SSH actives Démarrez PuTTY. Chargez votre session de connexion. Dans le volet Catégorie, cliquez sur Connexion. Sous Envoi de paquets nuls pour maintenir la session active, dans Secondes entre les keepalives, saisissez 240. Dans le volet Catégorie, cliquez sur Session. Cliquez sur Enregistrer. Connectez-vous à votre compte et surveillez la connexion. Dernière modifié: 2025-01-22 17:01

Les expressions régulières (également appelées regex) sont utilisées pour rechercher des modèles spécifiques dans une liste. Dans Google Analytics, regex peut être utilisé pour trouver tout ce qui correspond à un certain modèle. Par exemple, vous pouvez rechercher toutes les pages d'un sous-répertoire ou toutes les pages avec une chaîne de requête de plus de dix caractères. Dernière modifié: 2025-01-22 17:01

Une clé USB insérée dans un port USB. Sous licence d'iStockPhoto. nom. La définition d'une clé USB est un petit périphérique de stockage en forme de stylo avec un stockage de données intégré qui se connecte à un ordinateur par un port USB. Un exemple de clé USB est un stylo avec un port USB caché pour enregistrer des données. Dernière modifié: 2025-01-22 17:01

San Francisco. Dernière modifié: 2025-01-22 17:01

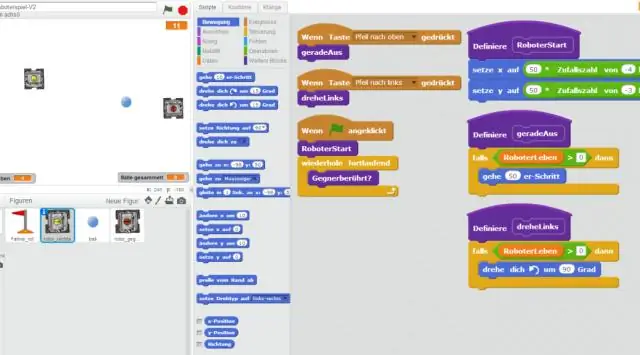

Posez le robot au sol, allumez-le et activez le Bluetooth sur votre smartphone ou tablette. Ouvrez l'application Wonderapp ou Blockly et suivez les instructions pour configurer le robot. L'application et le robot utilisent la même langue sélectionnée dans les paramètres de langue de votre appareil mobile. Dernière modifié: 2025-01-22 17:01

CyberLink YouCam utilise un pilote virtuel pour fonctionner facilement avec la plupart des appareils de webcam et des logiciels de messagerie. Voici les principales fonctions : Ajoutez des effets à votre vidéo webcam, notamment des avatars, des filtres et des particules, des émotions, des distorsions et des cadres. Ajoutez des effets de gadgets accessoires, tels que des chapeaux et des masques à votre image webcam. Dernière modifié: 2025-01-22 17:01

Dans les réseaux informatiques, localhost est un nom d'hôte qui signifie cet ordinateur. Il est utilisé pour accéder aux services réseau qui s'exécutent sur l'hôte via l'interface réseau de bouclage. L'utilisation de l'interface de bouclage contourne tout matériel d'interface réseau local. Dernière modifié: 2025-01-22 17:01

Les procédures stockées offrent des performances améliorées car moins d'appels doivent être envoyés à la base de données. Par exemple, si une procédure stockée a quatre instructions SQL dans le code, il suffit d'un seul appel à la base de données au lieu de quatre appels pour chaque instruction SQL individuelle. Dernière modifié: 2025-01-22 17:01

Les raccords SharkBite sont livrés avec un raidisseur PEX préchargé dans le raccord pour PEX, PE-RT et HDPE. Le raidisseur PEX n'a pas besoin d'être retiré pour les applications en cuivre ou en CPVC. Poussez le raccord jusqu'au repère d'insertion que vous venez de faire sur le tuyau. Maintenant, ouvrez votre eau et vérifiez la connexion. Dernière modifié: 2025-06-01 05:06

La raison comme moyen de savoir. La raison est souvent considérée comme inestimable pour déterminer si les allégations de connaissance, ou même les personnes, sont dignes de confiance. La raison est parfois opposée à l'émotion, où le langage émotif et les arguments émotionnels semblent entraver notre recherche de la connaissance; nous détourner de 'la vérité. Dernière modifié: 2025-01-22 17:01

Trois De même, qu'est-ce qu'un système d'automatisation ? Automatisation ou le contrôle automatique est l'utilisation de divers contrôles systèmes pour l'exploitation d'équipements tels que les machines, les processus dans les usines, les chaudières et les fours de traitement thermique, la mise en marche des réseaux téléphoniques, la direction et la stabilisation de navires, d'avions et d'autres applications et véhicules avec un personnel humain minimal ou réduit De. Dernière modifié: 2025-01-22 17:01

Paramètres de ligne de commande. Pour démarrer un domaine géré par WildFly 8, exécutez le script $JBOSS_HOME/bin/domain.sh. Pour démarrer un serveur autonome, exécutez $JBOSS_HOME/bin/standalone.sh. Sans arguments, la configuration par défaut est utilisée. Dernière modifié: 2025-01-22 17:01

Les meilleurs smartphones de milieu de gamme que vous pouvez acheter Xiaomi Mi 9T Pro : Un téléphone exceptionnel à un prix fantastique. Motorola Moto G7 Power : Idéal pour la durée de vie de la batterie. Google Pixel 3a : Le meilleur appareil photo milieu de gamme. OnePlus 6T : Un excellent téléphone de milieu de gamme, désormais encore meilleur. Xiaomi Pocophone F1 : Meilleur téléphone milieu de gamme à moins de 300 £. Dernière modifié: 2025-01-22 17:01

Les licences Enterprise et Enterprise Plus s'appuient sur les fonctionnalités incluses avec vSAN Standard et Advanced en ajoutant la prise en charge des configurations de cluster étendu vSAN et du chiffrement des données au repos. Les fonctions de déduplication et de compression et de codage d'effacement RAID-5/6 nécessitent une configuration vSAN 100 % flash. Dernière modifié: 2025-01-22 17:01

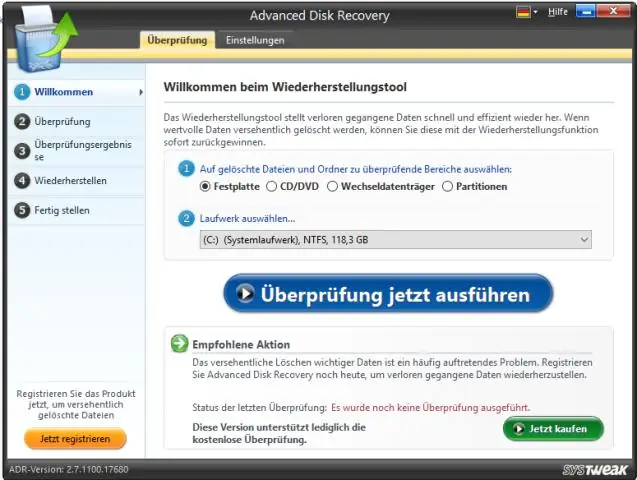

Restaurez vos données perdues à l'aide de Disk Drill Lancez Disk Drill. Téléchargez Disk Drill pour Windows pour récupérer les fichiers supprimés. Sélectionnez le type de lecteur et de récupération. Localisez le lecteur dont vous souhaitez restaurer les données supprimées dans la liste des lecteurs disponibles. Récupérez vos fichiers supprimés. Continuer en récupérant les fichiers supprimés. Dernière modifié: 2025-06-01 05:06

IPhone et iPad : ouvrez la pièce jointe PDF dans Mail, puis cliquez sur « Marquer et répondre » pour signer. iPhone et Android : téléchargez Adobe Fill & Sign, ouvrez le PDF et appuyez sur le bouton Signature. Chrome : installez l'extension HelloSign, téléchargez votre PDF et cliquez sur le bouton Signature. Dernière modifié: 2025-06-01 05:06

Gemfile est un fichier qui doit être situé à la racine de votre projet rails. Il est utilisé pour décrire les dépendances gem pour les programmes Ruby. La première chose dans votre gemfile est une source dans laquelle vous dites au Gemfile où chercher les gemmes. La source peut être appelée en tant que bloc et vous pouvez avoir plusieurs sources dans votre fichier gemfile. Dernière modifié: 2025-01-22 17:01

Les trois points sont connus sous le nom d'opérateur de propagation de Typescript (également de ES7). L'opérateur spread renvoie tous les éléments d'un tableau. Dernière modifié: 2025-01-22 17:01