La résolution de problèmes est un moyen fondamental de développer les connaissances mathématiques à tous les niveaux. La résolution de problèmes donne aux élèves un contexte pour les aider à donner un sens aux mathématiques qu'ils apprennent. Les problèmes peuvent être utilisés pour introduire de nouveaux concepts et étendre les connaissances précédemment acquises. Dernière modifié: 2025-01-22 17:01

Vous pouvez vous connecter à votre compte pour afficher votre récompense sur l'application mobile Chili's, chilis.com/rewards ou sur le Ziosk de votre table. Pour échanger, sélectionnez ou scannez la récompense sur le Ziosk de votre table. Dernière modifié: 2025-01-22 17:01

Les termites ne mangent pas le bois d'un arbre. Lorsque des termites sont trouvés dans ou sur un arbre vivant, quelque chose provoque la mort de la couche de moelle ou de cambium de l'arbre. Les termites envahissent et mangent la cellulose morte. On pense que les racines poussent aussi loin que les branches sur la plupart des arbres. Dernière modifié: 2025-06-01 05:06

« objet compagnon » est une extension du concept « objet » : un objet qui est un compagnon d'une classe particulière, et a donc accès à ses méthodes et propriétés de niveau privé. Dernière modifié: 2025-01-22 17:01

Mobile IP est un protocole de communication (créé en étendant le protocole Internet, IP) qui permet aux utilisateurs de passer d'un réseau à un autre avec la même adresse IP. Il garantit que la communication se poursuivra sans que les sessions ou les connexions de l'utilisateur ne soient interrompues. Dernière modifié: 2025-01-22 17:01

Modification de votre distance de vue Minecraft Connectez-vous au panneau de configuration de votre serveur Minecraft, puis arrêtez votre serveur. Sur le côté gauche de votre panneau de configuration, cliquez sur Fichiers. Ensuite, cliquez sur Configuration. Dans la zone Configuration, cliquez pour modifier le fichier de paramètres du serveur Minecraft. Faites défiler jusqu'au champ Afficher la distance. Choisissez une distance de vue entre 3-10. Dernière modifié: 2025-01-22 17:01

Une machine est la représentation logique de l'ordinateur qui héberge une ou plusieurs instances de WebLogic Server. Chaque serveur géré doit être affecté à une machine. Le Serveur d'administration utilise la définition de la machine en conjonction avec Node Manager pour démarrer les serveurs distants. Dernière modifié: 2025-01-22 17:01

CSS. Signifie « Feuille de style en cascade ». Les feuilles de style en cascade sont utilisées pour formater la mise en page des pages Web. Ils peuvent être utilisés pour définir des styles de texte, des tailles de tableaux et d'autres aspects des pages Web qui ne pouvaient auparavant être définis que dans le code HTML d'une page. Dernière modifié: 2025-01-22 17:01

L'activité Do While vous permet d'exécuter une partie spécifiée de votre automatisation lorsqu'une condition est remplie. Lorsque la condition spécifiée n'est plus remplie, le projet quitte la boucle. Ce type d'activité peut être utile pour parcourir tous les éléments d'un tableau ou exécuter une activité particulière plusieurs fois. Dernière modifié: 2025-01-22 17:01

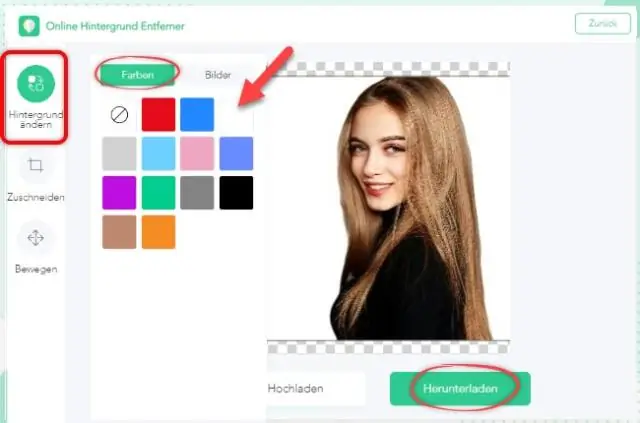

Comment supprimer l'arrière-plan à l'aide de PICSART (EraserTool) Étape 1 : Ouvrez l'image dans Picsart. Open Picsart. Étape 2 : Accédez à l'onglet Dessin. L'image sera dans l'éditeur. Étape 3: Sélectionnez l'outil Gomme et modifiez ses paramètres. Maintenant, l'image sera dans la fenêtre de dessin. Étape 4 : effacez l'arrière-plan. Étape 5 : Enregistrez l'image. Étape 6 : Conclusion. Dernière modifié: 2025-01-22 17:01

Nos résultats globaux montrent que les instances à la demande AWS sont environ 300 % plus chères que l'utilisation d'une infrastructure traditionnelle basée sur un serveur. L'utilisation d'instances réservées AWS est environ 250 % plus chère que la souscription de serveurs physiques équivalents pour la même durée. Dernière modifié: 2025-01-22 17:01

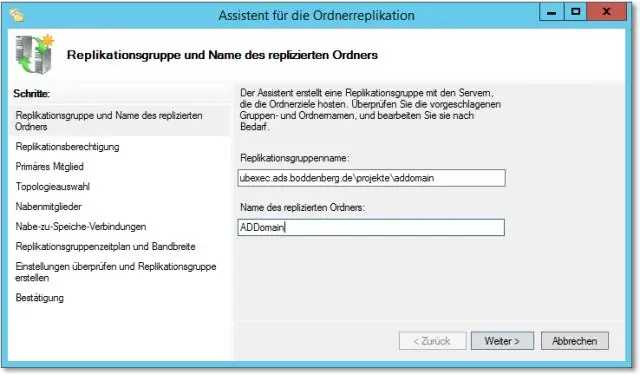

Le système de fichiers distribués (DFS) est la solution Microsoft au problème : un moyen simplifié pour les utilisateurs d'accéder à des fichiers géographiquement dispersés. DFS permet à l'administrateur système de créer des arborescences de répertoires virtuels agrégeant des dossiers partagés sur l'ensemble du réseau. Dernière modifié: 2025-01-22 17:01

Étape 2 : Vérifiez que votre PC accepte le lecteur CAC. Cliquez avec le bouton droit sur le logo Windows situé dans le coin inférieur gauche de votre écran. Cliquez sur Système, puis sur Gestionnaire de périphériques. Faites défiler jusqu'à l'endroit où il est indiqué Lecteurs de cartes à puce et cliquez sur le petit triangle à côté pour commencer. Dernière modifié: 2025-01-22 17:01

Logical Volume Management (LVM) est une option de gestion de disque incluse dans toutes les principales distributions Linux. Que vous ayez besoin de configurer des pools de stockage ou simplement de créer des partitions dynamiquement, LVM est probablement ce que vous recherchez. Dernière modifié: 2025-01-22 17:01

SnapBridge fonctionne avec tous les boîtiers compatibles Wi-Fi de Nikon verrouillés. Ce fil est verrouillé. SnapBridge fonctionne avecD3200, D3300, D5200, D5300, D5500, D7100, D7200,D610, Df, D750. Dernière modifié: 2025-01-22 17:01

Un nom commun est le nom générique d'une personne, d'un lieu ou d'une chose dans une classe ou un groupe. Contrairement aux noms propres, un nom commun ne prend pas de majuscule à moins qu'il ne commence une phrase ou qu'il apparaisse dans un titre. Habituellement, il sera assez évident si une personne, un lieu ou une chose spécifique est nommé. Dernière modifié: 2025-01-22 17:01

Suppression de votre compte Accédez à Nextplus > Menu > My ProfileInfo > Appuyez sur vos informations pour supprimer. Si vous changez d'avis à propos de cette demande, reconnectez-vous simplement à votre compte quelques jours après la déconnexion. Dernière modifié: 2025-01-22 17:01

JTAG (Joint Test Action Group) est une interface utilisée pour le débogage et la programmation des appareils tels que les microcontrôleurs et les CPLD ou les FPGA. Cette interface unique vous permet de déboguer facilement le matériel en temps réel (c'est-à-dire émuler). Il peut contrôler directement les cycles d'horloge fournis au microcontrôleur via un logiciel. Dernière modifié: 2025-01-22 17:01

La gestion des identités (gestion des identifiants) est le processus organisationnel permettant d'identifier, d'authentifier et d'autoriser des individus ou des groupes de personnes à accéder aux applications, systèmes ou réseaux en associant les droits et restrictions des utilisateurs à des identités établies. Dernière modifié: 2025-01-22 17:01

Packer vs Terraform : quelles sont les différences ? Les développeurs décrivent Packer comme « Créez des images de machine identiques pour plusieurs plates-formes à partir d'une seule configuration source ». Packer automatise la création de tout type d'image machine. Terraform construira toutes ces ressources sur tous ces fournisseurs en parallèle. Dernière modifié: 2025-01-22 17:01

Programmation d'un modèle portatif du scanner Uniden Bearcat Appuyez sur le bouton « Scan » pour mettre l'ordinateur de poche en mode de numérisation et appuyez sur « Manuel » pour entrer en mode de programmation manuelle. Votre scanner aura un certain nombre de canaux disponibles qui peuvent être programmés. Entrez le numéro de canal que vous souhaitez utiliser et appuyez à nouveau sur « Manuel ». Dernière modifié: 2025-06-01 05:06

Une instruction de bloc (ou une instruction composée dans d'autres langages) est utilisée pour regrouper zéro ou plusieurs instructions. Le bloc est délimité par une paire d'accolades et peut éventuellement être libellé : var x = 1; soit y = 1 ; si (vrai) {var x = 2; laissez y = 2;} console.log(x); // sortie attendue : 2 console.log(y); // sortie attendue : 1. Dernière modifié: 2025-01-22 17:01

Pornographie illégale La pornographie illégale est monnaie courante sur le dark web. Le plus gros problème est sans doute celui de la pornographie juvénile et de ses réseaux pédophiles associés. En 2015, le FBI a démantelé un énorme site de pornographie juvénile sur le dark web en utilisant des logiciels malveillants, des exploits dans Adobe Flash et d'autres astuces de piratage. Dernière modifié: 2025-01-22 17:01

La suite de protocoles Internet est le modèle conceptuel et l'ensemble des protocoles de communication utilisés sur Internet et les réseaux informatiques similaires. Il est communément appelé TCP/IP car les protocoles fondamentaux de la suite sont le protocole de contrôle de transmission (TCP) et le protocole Internet (IP). Dernière modifié: 2025-01-22 17:01