Accéder à Android Easter Eggs Ouvrez vos paramètres. Faites défiler vers le bas et recherchez l'option "Système" et ouvrez-la. Recherchez l'option « À propos du téléphone » et ouvrez-la. Trouvez l'onglet "Version Android". Appuyez rapidement sur l'onglet "Version Android" jusqu'à ce que quelque chose apparaisse. Habituellement, ce qui apparaît est l'icône de votre dernière version Android. Dernière modifié: 2025-01-22 17:01

Il abrite toujours un complexe de silos à grains le long de la rivière Buffalo. L'une des structures, American Grain Elevator, a été construite pour l'American Malting Corporation en 1906. Elle a été utilisée pour fabriquer de la bière pour l'est des États-Unis jusqu'à la Prohibition. Dernière modifié: 2025-01-22 17:01

Les fichiers de ce format sont généralement créés à l'aide du plug-in Flash Video Exporter inclus dans Adobe Animate. Par conséquent, ce programme devrait ouvrir correctement les fichiers FLV. Cependant, il en va de même pour le lecteur Flash gratuit d'Adobe. Les autres lecteurs FLV incluent VLC, Winamp, AnvSoft Web FLVPlayer et MPC-HC. Dernière modifié: 2025-01-22 17:01

La méthode toArray() est utilisée pour obtenir un tableau qui contient tous les éléments de l'objet ArrayList dans l'ordre approprié (du premier au dernier élément). Paquet : java.util. Dernière modifié: 2025-01-22 17:01

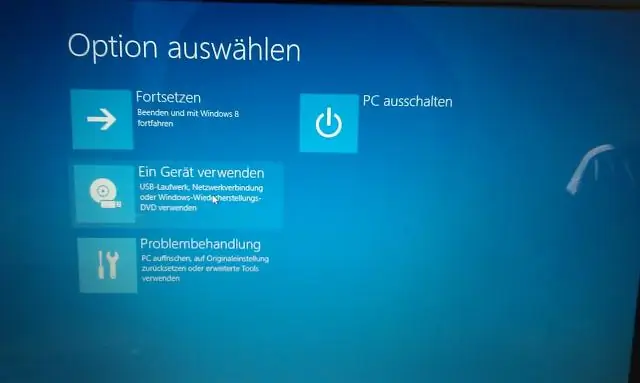

Mettre Windows 8 en veille Affichez la barre des icônes en balayant vers la gauche depuis le bord droit de l'écran ou en pointant la souris dans le coin inférieur droit de l'écran de démarrage. Appuyez ou cliquez sur Paramètres. Cliquez pour agrandir l'image. Appuyez ou cliquez sur Alimentation. Une liste d'options apparaît : Veille, Arrêter, Redémarrer. Appuyez ou cliquez sur Veille. Dernière modifié: 2025-01-22 17:01

Non. Luxottica ne possède pas la marque Gucci et ne fabrique pas non plus de lunettes Gucci. La marque Gucci appartient au fournisseur français de produits de luxe, The Kering Group. Dernière modifié: 2025-01-22 17:01

Dans iBooks, accédez à la vue Liste. Cliquez sur un titre, attendez une seconde, puis cliquez sur le titre, l'auteur, la catégorie ou la collection. Il sera mis en surbrillance et vous pourrez modifier le contenu de ces champs. Dernière modifié: 2025-01-22 17:01

Depuis l'interface utilisateur de la console directe, appuyez sur F2 pour accéder au menu de personnalisation du système. Sélectionnez Options de dépannage et appuyez sur Entrée. Dans le menu Options du mode de dépannage, sélectionnez un service à activer. Appuyez sur Entrée pour activer le service. Dernière modifié: 2025-01-22 17:01

Suivez ces instructions de bricolage simples pour réinitialiser votre SmartKey en quelques secondes ! Préparez la porte : 06. -- Mettre le pêne dormant en position verrouillée. Insérer la clé actuelle : 37. Insérez complètement et fermement l'outil SmartKey dans le trou SmartKey :56. Insérer une nouvelle clé 1:16. Dernière modifié: 2025-01-22 17:01

VMware vSphere est la principale plate-forme de virtualisation de serveurs avec la meilleure base pour vos applications, votre cloud et votre entreprise. vSphere 7 est concédé sous licence par processeur. Chaque processeur physique (CPU) d'un serveur doit avoir au moins une clé de licence de processeur attribuée pour pouvoir exécuter vSphere. Dernière modifié: 2025-01-22 17:01

Le modèle de rapport de défaut ou le modèle de rapport de bogue est l'un des artefacts de test. Le but de l'utilisation du modèle de rapport de défaut ou du modèle de rapport de bogue est de transmettre les informations détaillées (comme les détails de l'environnement, les étapes à reproduire, etc.) sur le bogue aux développeurs. Il permet aux développeurs de reproduire facilement le bogue. Dernière modifié: 2025-01-22 17:01

N'importe quelle imprimante à jet d'encre ou à bulle peut être utilisée pour imprimer, bien que la résolution puisse être médiocre, et des précautions doivent être prises pour éviter de contaminer les encres comestibles avec des encres précédemment utilisées. Les imprimantes à jet d'encre ou à bulles peuvent être converties pour imprimer à l'aide d'encre comestible, et des cartouches d'encre comestible sont disponibles dans le commerce. Dernière modifié: 2025-01-22 17:01

BlueJeans Network est une entreprise qui fournit un service de vidéoconférence interopérable basé sur le cloud qui connecte les participants à travers une large gamme d'appareils et de plates-formes de conférence. Dernière modifié: 2025-01-22 17:01

Windows Server 2019 est la dernière version du système d'exploitation serveur de Microsoft, faisant partie de la famille de systèmes d'exploitation Windows NT. Dernière modifié: 2025-01-22 17:01

Comment créer une clé principale pour une serrure Kwikset Mesurez les cinq coupes sur la clé d'origine et la clé principale à l'aide de l'échelle sur la jauge de clé. Encerclez le plus petit nombre pour chaque position de coupe. Soustraire les mesures de coupe des clés d'origine des mesures de la clé principale pour déterminer les broches supérieures. Mettez votre clé dans la serrure et tournez-la à la position 3 heures. Dernière modifié: 2025-01-22 17:01

Exclure la dépendance transitive par configuration Trouvez l'exemple séparé de module et de groupe. Trouvez d'abord l'exemple qui utilisera la dépendance de module comme ci-dessous. Exécutez la commande gradle eclipse, vous verrez que dom4j et sa dépendance JAR ne seront pas disponibles dans classpath. Dernière modifié: 2025-01-22 17:01

Remarque : la dernière version stable est la 1.1. 1 série. Il s'agit également de notre version de support à long terme (LTS), supportée jusqu'au 11 septembre 2023. Dernière modifié: 2025-01-22 17:01

Créer un point de terminaison de service Jenkins Ouvrez la page Services dans Azure DevOps Services, ouvrez la liste Nouveau point de terminaison de service et sélectionnez Jenkins. Saisissez un nom pour la connexion. Saisissez le nom d'utilisateur et le mot de passe de votre compte Jenkins. Sélectionnez Vérifier la connexion pour vérifier que les informations sont correctes. Dernière modifié: 2025-01-22 17:01

Appuyez sur la touche F2 et maintenez-la enfoncée lorsque l'écran devient noir et attendez que l'utilitaire de configuration du BIOS se lance. Si votre système ne peut pas démarrer sous Windows 8, éteignez complètement l'ordinateur, puis appuyez sur F2 lors de la remise sous tension. Sélectionnez Sécurité -> Démarrage sécurisé, puis Désactivé. Dernière modifié: 2025-01-22 17:01

Reliure SAVON. L'élément de liaison d'un fichier WSDL décrit comment le service est lié au protocole de messagerie SOAP. Il existe deux styles de liaison SOAP possibles : RPC et Document. Une liaison SOAP peut également avoir une utilisation codée, ou une utilisation littérale. Dernière modifié: 2025-01-22 17:01

Cliquez sur « Options de l'éditeur » dans la section Rédiger des messages, puis sélectionnez l'onglet latéral « Affichage ». Décochez "Paragraph Marks" puis cliquez deux fois sur "OK" pour fermer les fenêtres Options de l'éditeur et Options Outlook. Dernière modifié: 2025-01-22 17:01

Solution pour les versions de Safari antérieures à 10.0 Avec le site Web ouvert, choisissez Safari >Préférences. Dans l'onglet Sécurité du panneau Préférences, sélectionnez Gérer les paramètres du site Web. Sélectionnez votre site Web dans la liste des sites Web actuellement ouverts. Choisissez Exécuter en mode non sécurisé dans le menu contextuel. Dernière modifié: 2025-01-22 17:01

Dans une base de données relationnelle, les données sont généralement stockées à plat dans une table et sont structurées avec des clés primaires et étrangères. Dans une base de données de documents, les données sont stockées sous forme de clés et de valeurs. Un compartiment Couchbase contient des documents; chaque document a une clé unique et une valeur JSON. Dernière modifié: 2025-01-22 17:01

Ou appelez le 888-266-7848 à partir d'un téléphone qui n'est pas celui que vous souhaitez échanger : choisissez l'option 3 (Modifications de compte) puis l'option 2 (Swapphone) Suivez les instructions vocales pour terminer l'échange. Commencez à utiliser votre nouveau téléphone. Dernière modifié: 2025-01-22 17:01

Par groupe d'âge, la pénétration des smartphones est la plus élevée parmi les 18 à 24 ans, avec un taux stupéfiant de 93 %. Dernière modifié: 2025-06-01 05:06

Il n'y a pas de frais supplémentaires pour AWS CloudFormation. Vous payez pour les ressources AWS (par exemple, les instances Amazon EC2, les équilibreurs de charge Elastic Load Balancing, etc.) créées à l'aide d'AWS CloudFormation comme si vous les aviez créées à la main. Dernière modifié: 2025-01-22 17:01

Interface utilisateur à écran tactile facile à utiliser. La 5G est à l'horizon. Le nouveau point d'accès Verizon Jetpack MiFi 8800L possède les meilleures capacités de mise en réseau 4GLTE disponibles aujourd'hui, mais Verizo est sur le point de lancer un réseau 5G qui pourrait tout changer. Dernière modifié: 2025-01-22 17:01

Inconvénients des réseaux locaux : L'utilisation du courrier électronique au sein du réseau peut entraîner des problèmes de perte de temps car les gens envoient des messages qui ne sont pas liés au travail. Si le serveur de fichiers dédié tombe en panne, le travail stocké sur des disques durs partagés ne sera pas accessible et il ne sera pas non plus possible d'utiliser les imprimantes réseau. Dernière modifié: 2025-01-22 17:01

Oui, un téléphone T-Mobile fonctionnera sur MetroPCS. Le téléphone doit être déverrouillé, vous ne pouvez pas être toujours sous contrat avec T-Mobile, vous ne pouvez pas devoir de l'argent à T-Mobile et vous ne pouvez pas encore être en train de payer votre téléphone à T-Mobile. T-Mobile possède MetroPCS et ils l'empêcheront de fonctionner. Dernière modifié: 2025-01-22 17:01

Chaque téléphone a un numéro IMEI unique. La recherche de ce numéro dans une base de données vous fournira des détails sur le téléphone. Si le numéro IMEI affiche des informations sur un modèle différent, vous saurez que vous avez rencontré un faux. Pour trouver l'IMEI, composez *#06# sur le clavier ou vérifiez le plateau SIM. Dernière modifié: 2025-01-22 17:01

La base de données principale est la base de données de configuration principale dans SQL Server. Il contient des informations sur toutes les bases de données qui existent sur le serveur, y compris les fichiers de base de données physiques et leurs emplacements. La base de données principale contient également les paramètres de configuration de SQL Server et les informations de compte de connexion. Dernière modifié: 2025-01-22 17:01

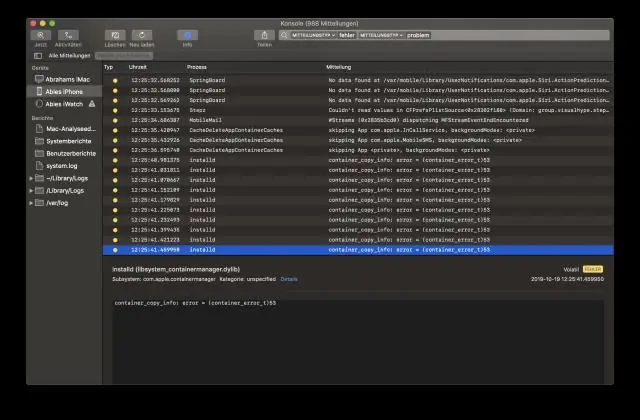

Par défaut, vous verrez une liste des messages de console de votre Mac actuel. Vous pouvez cliquer sur « Erreurs et défauts » dans la barre d'outils pour afficher uniquement les messages d'erreur, si vous le souhaitez. Vous pouvez également utiliser la zone de recherche pour rechercher un type de message d'erreur que vous souhaitez voir. Plus de journaux sont disponibles sous Rapports. Dernière modifié: 2025-01-22 17:01

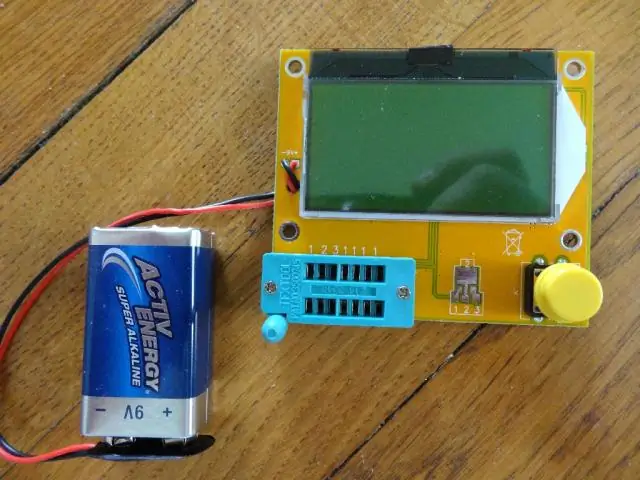

VIDÉO A ce propos, comment tester mon téléphone avec un multimètre ? Comment utiliser un multimètre (analogique et numérique): Instruction Connectez le fil de test rouge à « V Ohms mA Jack » et le fil noir à. Réglez le « commutateur de gamme » sur la position DC V souhaitée.. Dernière modifié: 2025-06-01 05:06

Les éditions de licence en volume des produits clients Office 2016 nécessitent une activation. Ce téléchargement permet aux administrateurs informatiques de configurer un service de gestion de clés (KMS) ou de configurer un domaine pour l'activation basée sur Active Directory. Ces fichiers de licence sont requis pour que le service hôte KMS reconnaisse les clés d'hôte Office 2016 KMS. Dernière modifié: 2025-01-22 17:01

Un langage de programmation est un langage formel, qui comprend un ensemble d'instructions qui produisent différents types de sortie. Les langages de programmation sont utilisés dans la programmation informatique pour implémenter des algorithmes. Il existe des machines programmables qui utilisent un ensemble d'instructions spécifiques, plutôt que des langages de programmation généraux. Dernière modifié: 2025-01-22 17:01

WebStorm fournit une bonne intégration angulaire de la CLI par ce qu'on appelle les schémas angulaires : au total, WebStorm offre un excellent support angulaire car il aide à éditer les modèles angulaires, fournit la complétion de code pour les variables, les tuyaux et les variables de référence de modèle. Dernière modifié: 2025-01-22 17:01

Une poignée de main à trois voies est une méthode utilisée dans un réseau TCP/IP pour créer une connexion entre un hôte/client local et un serveur. Il s'agit d'une méthode en trois étapes qui nécessite à la fois le client et le serveur d'échanger des paquets SYN et ACK (accusé de réception) avant que la communication de données réelle ne commence. Dernière modifié: 2025-01-22 17:01

Quelle est la différence entre une application native et une application hybride ? L'application native est créée pour une plate-forme particulière, Android ou iOS, tandis que le processus de développement hybride repose sur un fonctionnement multiplateforme. Java, Kotlin sont généralement des technologies appliquées pour le développement Android, et Objective-C, Swift - pour iOS. Dernière modifié: 2025-01-22 17:01

Ces codes-barres matriciels 2D sont appelés codes QR ou codes de réponse rapide. Pour les spécialistes du marketing, les codes QR permettent aux publicités, brochures, affiches - même des vêtements ou des panneaux d'affichage - de diriger les utilisateurs vers des pages de destination mobiles qui contiennent beaucoup plus d'informations et d'interactivité que ce que l'on peut se permettre sur la page imprimée. Dernière modifié: 2025-01-22 17:01

En termes simples, une bibliothèque partagée/bibliothèque dynamique est une bibliothèque chargée dynamiquement au moment de l'exécution pour chaque application qui en a besoin. Ils ne chargent qu'une seule copie du fichier de bibliothèque en mémoire lorsque vous exécutez un programme, de sorte que beaucoup de mémoire est économisée lorsque vous commencez à exécuter plusieurs programmes à l'aide de cette bibliothèque. Dernière modifié: 2025-01-22 17:01