Le nom « jour » est un nom commun. Il ne donne pas le nom d'un jour précis. Cependant, « jour » peut être utilisé dans le cadre d'un groupe nominal propre, dans lequel. Dernière modifié: 2025-01-22 17:01

En fait, SharePoint Online Plan 1 coûte le même prix qu'Office 365 Business Essentials, qui inclut également SharePoint Online Plan 1. Par conséquent, veuillez ne plus vendre Exchange Online Plan 1 et SharePoint Online Plan 1 à vos clients. Dernière modifié: 2025-01-22 17:01

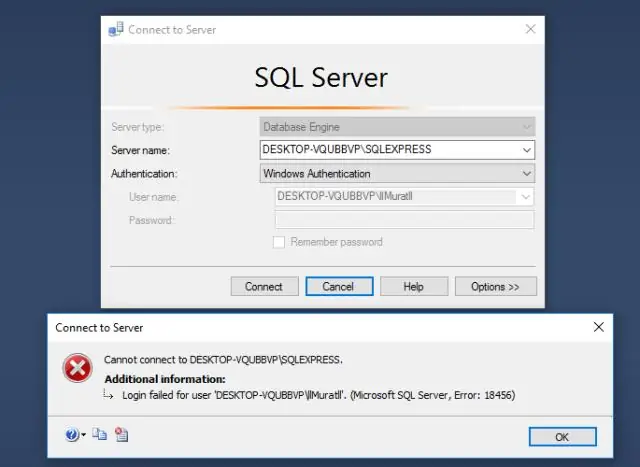

Lorsqu'elle est activée, l'authentification en mode mixte vous permet de vous connecter à un serveur SQL à l'aide de votre nom d'utilisateur et mot de passe Windows VDS ou de votre nom d'utilisateur et mot de passe de base de données SQL. Lorsque vous êtes connecté à l'aide de votre nom d'utilisateur et de votre mot de passe Windows VDS, vous avez accès à toutes les bases de données sur le serveur. Dernière modifié: 2025-01-22 17:01

Classe publique JavaStringArrayLengthExample {public static void main(String args[]){String[] strArray = new String[]{'Java', 'String', 'Array', 'Length'} ; longueur int = strArray. longueur; Système. dehors. println('La longueur du tableau de chaînes est : ' + longueur); for(int i=0; i < longueur; i++){System. dehors. println(strTableau[i]);. Dernière modifié: 2025-01-22 17:01

Changez le port d'écoute RDP sur Windows 7 Étape 1 : Ouvrez « Éditeur de registre » Appuyez sur la combinaison de boutons « Touche Windows + R », cela ouvrira l'invite « Exécuter ». Étape 2 : recherchez la clé de registre RDP-TCP. Ouvrez le rootkey, HKEY_LOCAL_MACHINE (souvent abrégé en HKLM). Étape 3 : modifiez la valeur du numéro de port. Étape 4 : Redémarrez l'ordinateur. Dernière modifié: 2025-01-22 17:01

Procédure 2.2. Création d'un exemple de package : eject Dans une invite shell, accédez à la racine de construction et créez un nouveau fichier de spécifications pour votre package. Ouvrez le fichier de spécifications dans un éditeur de texte. Modifiez la balise Release pour définir la valeur de release du package. Remplissez la version et ajoutez un résumé du logiciel :. Dernière modifié: 2025-01-22 17:01

Allez dans Démarrer > Exécuter et tapez cmd. À une invite de commandes, tapez nslookup, puis appuyez sur Entrée. Tapez, où nom de domaine est le nom de votre domaine, puis appuyez sur Entrée. L'enregistrement MX du domaine que vous avez saisi doit s'afficher. Dernière modifié: 2025-01-22 17:01

Ichabod Crane, l'instituteur itinérant de Sleepy Hollow, moins un personnage qu'une caricature, grotesque dans son apparence physique. En raison de son appétit crédule pour le merveilleux, il est effrayé de Katrina et Sleepy Hollow par Brom Bones, qui prétend être le légendaire cavalier sans tête. Dernière modifié: 2025-01-22 17:01

Les variables locales ne sont pas visibles en dehors de la méthode. Les variables d'instance sont déclarées dans une classe, mais en dehors d'une méthode. Elles sont également appelées variables de membre ou de champ. Les variables classe/statique sont déclarées avec le mot-clé static dans une classe, mais en dehors d'une méthode. Dernière modifié: 2025-01-22 17:01

Sur les appareils Windows Phone et les tablettes, vous pouvez télécharger l'application Outlook Mail et Outlook Calendar pour accéder à votre e-mail, votre agenda et vos contacts. Dans la liste des applications, appuyez sur Paramètres > Comptes > Comptes de messagerie et d'applications > Ajouter un compte. Sélectionnez Outlook.com. Entrez votre adresse e-mail et sélectionnez Suivant. Dernière modifié: 2025-01-22 17:01

Terme : Swish Pan Un swish pan ressemble à un flou lorsqu'une scène passe à une autre – la caméra semble se déplacer rapidement de droite à gauche ou de gauche à droite. La technique est généralement utilisée pour impliquer que les scènes entrecoupées se produisent au même moment ou l'une juste après l'autre. Dernière modifié: 2025-01-22 17:01

Renommer une table Dans le volet de navigation, cliquez avec le bouton droit sur la table que vous souhaitez renommer, puis cliquez sur Renommer dans le menu contextuel. Remarque : vous devez fermer tous les objets ouverts qui font référence à la table avant de pouvoir la renommer. Tapez le nouveau nom, puis appuyez sur ENTRÉE. Pour enregistrer vos modifications, cliquez sur Enregistrer dans la barre d'outils d'accès rapide. Dernière modifié: 2025-01-22 17:01

Il n'y a aucune preuve suggérant que Youtube-mp3.org sert délibérément des logiciels malveillants, espionne les utilisateurs ou fait quelque chose que vous pourriez ne pas aimer. Cependant, vous ne savez jamais quelles publicités seront générées chaque fois que vous utilisez le site, et vous devez vous protéger et protéger votre ordinateur lorsque vous n'utilisez pas des sites Web légaux comme celui-ci. Dernière modifié: 2025-01-22 17:01

Comment obtenir l'éclairage parfait pour la vidéo Étape 1 : Préparez-vous pour le tournage. Que vous fassiez de la photographie ou de la vidéo, c'est une bonne idée de repérer votre emplacement à l'avance. Étape 2 : Choisissez vos options et types d'éclairage. Éclairage vidéo sur un budget. Étape 3 : Configurez l'éclairage à 3 points. Étape 4 : Choisissez votre température de couleur de lumière. Étape 5 : Faites attention à l'éblouissement. Dernière modifié: 2025-01-22 17:01

Les trois principaux types de deixis sont la deixis de personne, la deixis de lieu et la deixis de temps. Person deixis encode les différentes personnes impliquées dans un événement communicatif. La personne deixis fait référence à la personne à laquelle les locuteurs ont l'intention de se référer, ce qui signifie que la personne deixis est réalisée avec des pronoms personnels. Dernière modifié: 2025-01-22 17:01

La première étape du processus de démarrage Linux est l'exécution du chargeur de démarrage, qui localise et charge le noyau. Le noyau est le noyau du système d'exploitation et se trouve généralement dans le répertoire /boot. Ensuite, le disque virtuel initial (initrd) est chargé. Dernière modifié: 2025-01-22 17:01

Github est un système de contrôle de version distribué qui aide à gérer les référentiels. Pour créer un référentiel git local pour nous dans notre dossier de magasin. Cela aidera à gérer les commandes git pour ce référentiel particulier. Dernière modifié: 2025-01-22 17:01

Certaines zones qui peuvent être utilisées pour cacher des objets de valeur sont dans le siège, entre le coussin du siège et le dossier du siège, avec la roue de secours, les petits objets peuvent passer sous les tapis de sol ou à l'intérieur des récipients à boissons vides. Si vous êtes prêt, vous pouvez créer vos propres trous cachés sournois. Dernière modifié: 2025-01-22 17:01

Le S5 est livré avec Android 4.4. 2 KitKatbut a reçu des mises à jour, la plus récente étant la 6.0. 1 Marshmallow. Il dispose du logiciel TouchWiz de Samsung, qui pour le S5 a un aspect plus plat et plus géométrique que celui trouvé sur le S4. Dernière modifié: 2025-01-22 17:01

L'architecture Zero Trust, également appelée Zero Trust Network ou simplement Zero Trust, fait référence aux concepts de sécurité et au modèle de menace qui ne suppose plus que les acteurs, les systèmes ou les services opérant à partir du périmètre de sécurité doivent être automatiquement approuvés, et doivent à la place vérifier tout et tout essayer. Dernière modifié: 2025-01-22 17:01

Gmail contre Hotmail Au début, Gmail avait plusieurs avantages importants par rapport à Hotmail. Le principal était qu'il offrait 500 fois plus de stockage : 1 Go ! Gmail offrait également une recherche et un blocage du spam bien meilleurs, et il fonctionnait comme un apprather qu'une page Web HTML. Outlook.com a toujours des dossiers au lieu des étiquettes de Gmail. Dernière modifié: 2025-01-22 17:01

Construire une entreprise virtuelle à 20 millions de dollars : Rob Cheng, PDG de PC Pitstop (partie 1) Rob a découvert les joies des entreprises virtuelles en 1999. Aujourd'hui, il dirige une entreprise virtuelle de 65 personnes qui génère 20 millions de dollars de revenus. Dernière modifié: 2025-01-22 17:01

Vous pouvez annoter les champs et le constructeur en utilisant @Autowired pour dire au framework Spring de trouver les dépendances pour vous. L'annotation @Inject sert également le même objectif, mais la principale différence entre elles est que @Inject est une annotation standard pour l'injection de dépendance et @Autowired est spécifique au ressort. Dernière modifié: 2025-01-22 17:01

Si le mouvement est lent, comme quelqu'un qui agite la main, vous pouvez probablement figer ce mouvement avec une vitesse d'obturation de 1/100e de seconde. Mais si la vitesse du mouvement est rapide, comme quelqu'un qui balance une batte de baseball, vous aurez peut-être besoin de 1/1000e de seconde pour figer l'action. Dernière modifié: 2025-01-22 17:01

Voici comment utiliser MySQL dans Node en cinq étapes simples : Créez un nouveau projet : mkdir mysql-test && cd mysql-test. Créer un paquet. fichier json : npm init -y. Installez le module mysql : npm install mysql. Créer une application. js et copiez-le dans l'extrait ci-dessous (en modifiant les espaces réservés le cas échéant). Exécutez le fichier : application de nœud. Dernière modifié: 2025-01-22 17:01

Le contrôle d'accès basé sur les rôles prend les privilèges associés à chaque rôle dans l'entreprise et les mappe directement dans les systèmes utilisés pour accéder aux ressources informatiques. Correctement mis en œuvre, il permet aux utilisateurs d'effectuer des activités - et uniquement les activités - autorisées par leur rôle. Dernière modifié: 2025-01-22 17:01

Pour créer un canal standard, commencez dans la liste des équipes. Recherchez le nom de l'équipe et cliquez sur Plus d'options > Ajouter un canal. Vous pouvez également cliquer sur Gérer l'équipe et ajouter un canal dans l'onglet Canaux. Vous pouvez créer jusqu'à 200 canaux sur la durée de vie d'une équipe. Dernière modifié: 2025-01-22 17:01

Un « Test Automation Framework » est un échafaudage conçu pour fournir un environnement d'exécution pour les scripts de test d'automatisation. Le framework offre à l'utilisateur divers avantages qui l'aident à développer, exécuter et rapporter efficacement les scripts de test d'automatisation. Dernière modifié: 2025-01-22 17:01

Il existe deux types de types de données en Java : Types de données primitifs : Les types de données primitifs incluent boolean, char, byte, short, int, long, float et double. Types de données non primitifs : les types de données non primitifs incluent les classes, les interfaces et les tableaux. Dernière modifié: 2025-01-22 17:01

Pour en venir à votre question, les meilleurs processeurs d'Android sont ceux de Qualcomm Snapdragon, en particulier la série 800. La plupart des applications et des jeux Android fonctionnent avec wellon snapdragon. Les processeurs Snapdragon et son AdrenoGPU ont la meilleure compatibilité. Dernière modifié: 2025-01-22 17:01

Oignon et n'est accessible que par des navigateurs spéciaux comme TOR. Maintenant, pour répondre à votre question, non; utiliser TOR n'est pas illégal, mais visiter des sites Web sombres se livrant à des activités illégales dans votre pays sera illégal. Dernière modifié: 2025-01-22 17:01

Gc - Collecteur d'ordures. gc expose le mécanisme de gestion de la mémoire sous-jacent de Python, le ramasse-miettes automatique. Le module comprend des fonctions permettant de contrôler le fonctionnement du collecteur et d'examiner les objets connus du système, en attente de collecte ou bloqués dans des cycles de référence et incapables d'être libérés. Dernière modifié: 2025-01-22 17:01

8 pieds 3 pouces. Dernière modifié: 2025-01-22 17:01

La méthode available() est une méthode intégrée de Java. io. ByteArrayInputStream renvoie le nombre d'octets restants pouvant être lus (ou ignorés) à partir de ce flux d'entrée. d'octets du flux d'entrée à lire. Dernière modifié: 2025-01-22 17:01

Vous pouvez supprimer la plupart des applications Samsung Galaxy dans l'application Paramètres, ou en appuyant longuement sur son icône sur l'écran des applications. Certaines applications intégrées qui ne peuvent pas être supprimées peuvent être désactivées à partir de l'écran de l'application Paramètres ou de l'application à la place. Dernière modifié: 2025-01-22 17:01

Introduction. Ici, aujourd'hui, nous allons apprendre à protéger nos itinéraires avec Auth Guard dans Angular 7. Cela peut être réalisé en utilisant Auth guard dans Angular 7. Auth-guard utilise l'interface CanActivate et vérifie si l'utilisateur est connecté. ou pas. Dernière modifié: 2025-01-22 17:01

Résumé : Les meilleurs téléviseurs HDR à coupler avec le téléviseur intelligent OLED UHD LG 65' OLED65C7P Apple TV4K LG. Téléviseur intelligent à DEL Ultra HD 4K UN65MU8000 de 65 pi de Samsung. TCL 49' 49S405 Téléviseur intelligent 4K Ultra HD Roku à DEL. Téléviseur intelligent à DEL Ultra HD 4K Sony XBR75X940E de 75 pi. Samsung 55' QN55Q7C incurvé 4K Ultra HD Smart QLEDTV. Dernière modifié: 2025-01-22 17:01

Luxottica possède non seulement un large portefeuille de marques (plus d'une douzaine) telles que Ray-Ban et Oakley, mais également des détaillants tels que Sunglass Hut et Oliver Peoples, les départements d'optique de Target et Sears, ainsi que des groupes d'assurance oculaire clés, dont la deuxième plus grande compagnie d'assurance de lunettes. aux Etats-Unis. Dernière modifié: 2025-01-22 17:01

Lettres à Juliette [2010] [PG] - 3.1. Dernière modifié: 2025-01-22 17:01

Les nombreux types différents de communication non verbale ou de langage corporel comprennent : Les expressions faciales. Les expressions faciales pour le bonheur, la tristesse, la colère, la surprise, la peur et le dégoût sont les mêmes dans toutes les cultures. Mouvement du corps et posture. Dernière modifié: 2025-01-22 17:01